Linux 虚拟网络 Wireguard

WireGuard

WireGuard 是一种现代化的虚拟专用网络(VPN)技术,旨在提供简单、高效、安全的网络连接。它基于最新的加密技术,设计轻量,并且便于配置和管理。以下是 WireGuard 的主要特点和优缺点:

优点

-

简单配置:

- WireGuard 的配置相对简单,不需要复杂的证书管理,只需少量配置文件即可建立连接。

-

高效性能:

- WireGuard 使用高效的加密算法,如 ChaCha20 和 Poly1305,性能比传统的 VPN 协议(如 OpenVPN 和 IPsec)更高。

- 它的代码量较少(大约 4000 行代码),使得其更易于审计和优化。

-

安全性:

- WireGuard 使用现代的、经过严格验证的加密算法,避免了许多传统 VPN 协议中的已知漏洞。

- 它采用基于公钥的认证机制,提高了安全性。

-

跨平台支持:

- WireGuard 支持多种操作系统,包括 Linux、Windows、macOS、iOS 和 Android。

-

快速连接建立:

- WireGuard 可以快速建立连接,适用于需要频繁切换网络环境的应用场景。

缺点

-

新技术风险:

- 作为一种较新的技术,WireGuard 尚未经过如 OpenVPN 和 IPsec 那样长时间的广泛使用和测试。

- 可能会存在尚未发现的安全漏洞。

-

不支持动态 IP:

- WireGuard 对客户端使用动态 IP 地址的支持不如传统 VPN 协议。

- 配置文件需要手动更新 IP 地址,或者通过其他手段来实现动态 IP 支持。

-

缺少某些高级功能:

- WireGuard 设计简洁,可能缺乏一些企业级 VPN 解决方案中的高级功能,例如复杂的身份验证机制和详细的流量管理。

-

防火墙穿透能力有限:

- WireGuard 默认使用 UDP 协议,可能在一些防火墙或 NAT 环境下不如基于 TCP 的 VPN 协议(如 OpenVPN)容易穿透。

总结

WireGuard 作为一种现代化的 VPN 技术,提供了高效、简单、安全的网络连接方式。它适用于需要高性能和易于配置的场景,但对于某些企业级应用可能需要额外的配置和工具来满足特定需求。随着时间的推移和更多用户的使用,相信其稳定性和功能性会进一步提升。

目前 WireGuard 已经被合并到 Linux 5.6 内核中了,如果你的内核版本 >= 5.6、就可以用上原生的,wrecuard了,只需要安装 wreguardtogs 即可,内核版本 < 5.6 可能需要首先更新内核,否则可能会报错:Unable to access interface:Protocol not supported.

一、手动搭建 wireguard 网络

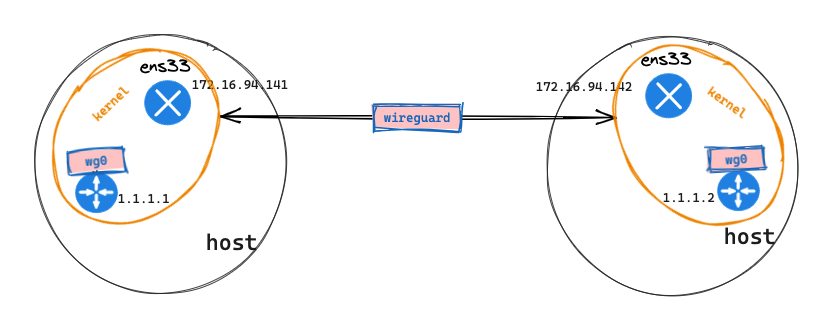

a | 拓扑

----------------- -----------------

| ns1 | | ns1 |

| 1.1.1.1/24 | | 1.1.1.2/24 |

| | | | | |

| | | | | |

| | | | | |

|-------|-------| |-------|-------|

ens33 ens33

|----------------------------|

172.16.94.141 wireguard tunnel 172.16.94.142

b | 配置命令

- host 141 主机配置命令

# host 141

## 该命令使用 apt 包管理器安装 WireGuard 工具,以便在系统中使用 WireGuard 协议。

apt install wireguard-tools

## 使用 wg 命令生成一个新的私钥,并将其保存到名为 private 的文件中。私钥用于加密和解密网络数据。

wg genkey > private

## 使用 ip 命令创建一个新的网络接口 wg0,并指定其类型为 WireGuard。

ip l a wg0 type wireguard

## 使用 ip 命令为 wg0 接口分配 IP 地址 1.1.1.1/24,其中 /24 表示子网掩码为 255.255.255.0。

ip a a 1.1.1.1/24 dev wg0

## 使用 wg 命令设置 wg0 接口的私钥为 private 文件中存储的私钥。

wg set wg0 private-key ./private

## 使用 ip 命令将 wg0 接口启动,以便开始使用 WireGuard 协议。

ip l s wg0 up

## 使用 wg 命令设置 wg0 接口的监听端口为 51820。

wg set wg0 listen-port 51820

# 等待 142 主机执行完上述对应命令后,执行下面的命令,创建 wg 通道

# ADD wg Tunnel

## 将本机的公钥复制到远程主机 172.16.94.142 上,以便进行 SSH 免密码登录。

ssh-keygen

ssh-copy-id root@172.16.94.142

## 使用 ssh 命令在远程主机上运行 wg show wg0 public-key 命令,并将输出结果保存到 peer_public_key 变量中。该命令用于获取远程主机的公钥,以便进行 WireGuard 的密钥交换。

peer_public_key=$(ssh root@172.16.94.142 "wg show wg0 public-key")

## 使用 wg 命令为 wg0 接口添加一个新的对等端,其公钥为 $peer_public_key,允许 IP 地址为 1.1.1.2/32 的数据包通过,并且其终止点为 172.16.94.142:51820。该命令用于配置 WireGuard 对等端之间的连接。

wg set wg0 peer $peer_public_key allowed-ips 1.1.1.2/32 endpoint 172.16.94.142:51820

- host 142 主机配置命令

# host 142

## 该命令使用 apt 包管理器安装 WireGuard 工具,以便在系统中使用 WireGuard 协议。

apt install wireguard-tools

## 使用 wg 命令生成一个新的私钥,并将其保存到名为 private 的文件中。私钥用于加密和解密网络数据。

wg genkey > private

## 使用 ip 命令创建一个新的网络接口 wg0,并指定其类型为 WireGuard。

ip l a wg0 type wireguard

## 使用 ip 命令为 wg0 接口分配 IP 地址 1.1.1.2/24,其中 /24 表示子网掩码为 255.255.255.0。

ip a a 1.1.1.2/24 dev wg0

## 使用 wg 命令设置 wg0 接口的私钥为 private 文件中存储的私钥。

wg set wg0 private-key ./private

## 使用 ip 命令将 wg0 接口启动,以便开始使用 WireGuard 协议。

ip l s wg0 up

## 使用 wg 命令设置 wg0 接口的监听端口为 51820。

wg set wg0 listen-port 51820

# 等待 141 主机执行完上述对应命令后,执行下面的命令,创建 wg 通道

# ADD wg Tunnel

## 将本机的公钥复制到远程主机 172.16.94.141 上,以便进行 SSH 免密码登录。

ssh-keygen

ssh-copy-id 172.16.94.141

## 使用 ssh 命令在远程主机上运行 wg show wg0 public-key 命令,并将输出结果保存到 peer_public_key 变量中。该命令用于获取远程主机的公钥,以便进行 WireGuard 的密钥交换。

peer_public_key=$(ssh root@172.16.94.141 "wg show wg0 public-key")

## 使用 wg 命令为 wg0 接口添加一个新的对等端,其公钥为 $peer_public_key,允许 IP 地址为 1.1.1.1/32 的数据包通过,并且其终止点为 172.16.94.142:51820。该命令用于配置 WireGuard 对等端之间的连接。

wg set wg0 peer $peer_public_key allowed-ips 1.1.1.1/32 endpoint 172.16.94.141:51820

- host 141 主机

wireguard信息

root@kind:~# ip a l

5: wg0: <POINTOPOINT,NOARP,UP,LOWER_UP> mtu 1420 qdisc noqueue state UNKNOWN group default qlen 1000

link/none

inet 1.1.1.1/24 scope global wg0

valid_lft forever preferred_lft forever

root@kind:~# ip -d link show

5: wg0: <POINTOPOINT,NOARP,UP,LOWER_UP> mtu 1420 qdisc noqueue state UNKNOWN mode DEFAULT group default qlen 1000

link/none promiscuity 0 minmtu 0 maxmtu 2147483552

wireguard addrgenmode none numtxqueues 1 numrxqueues 1 gso_max_size 65536 gso_max_segs 65535

root@kind:~# wg

interface: wg0

public key: LBXNmHLfUk8BnOMjXnEQiWRZesxWG5DqLCePsddgXCA=

private key: (hidden)

listening port: 51820

peer: UciRfilH3BUBbNwZVZnd97KgjqMr5cGutPol04StwGA=

endpoint: 172.16.94.142:51820

allowed ips: 1.1.1.2/32

- host 142 主机

wireguard信息

root@clab:~# ip a l

5: wg0: <POINTOPOINT,NOARP,UP,LOWER_UP> mtu 1420 qdisc noqueue state UNKNOWN group default qlen 1000

link/none

inet 1.1.1.2/24 scope global wg0

valid_lft forever preferred_lft forever

root@clab:~# ip -d link show

5: wg0: <POINTOPOINT,NOARP,UP,LOWER_UP> mtu 1420 qdisc noqueue state UNKNOWN mode DEFAULT group default qlen 1000

link/none promiscuity 0 minmtu 0 maxmtu 2147483552

wireguard addrgenmode none numtxqueues 1 numrxqueues 1 gso_max_size 65536 gso_max_segs 65535

root@clab:~# wg

interface: wg0

public key: UciRfilH3BUBbNwZVZnd97KgjqMr5cGutPol04StwGA=

private key: (hidden)

listening port: 51820

peer: LBXNmHLfUk8BnOMjXnEQiWRZesxWG5DqLCePsddgXCA=

endpoint: 172.16.94.141:51820

allowed ips: 1.1.1.1/32

c | 测试网络

root@kind:~# ping 1.1.1.2 -c 1

PING 1.1.1.2 (1.1.1.2) 56(84) bytes of data.

64 bytes from 1.1.1.2: icmp_seq=1 ttl=64 time=0.969 ms

--- 1.1.1.2 ping statistics ---

1 packets transmitted, 1 received, 0% packet loss, time 0ms

rtt min/avg/max/mdev = 0.969/0.969/0.969/0.000 ms

- host 141 主机

wireguard信息

root@kind:~# wg

interface: wg0

public key: LBXNmHLfUk8BnOMjXnEQiWRZesxWG5DqLCePsddgXCA=

private key: (hidden)

listening port: 51820

peer: UciRfilH3BUBbNwZVZnd97KgjqMr5cGutPol04StwGA=

endpoint: 172.16.94.142:51820

allowed ips: 1.1.1.2/32

latest handshake: 3 seconds ago

transfer: 220 B received, 276 B sent

- host 142 主机

wireguard信息

root@clab:~# wg

interface: wg0

public key: UciRfilH3BUBbNwZVZnd97KgjqMr5cGutPol04StwGA=

private key: (hidden)

listening port: 51820

peer: LBXNmHLfUk8BnOMjXnEQiWRZesxWG5DqLCePsddgXCA=

endpoint: 172.16.94.141:51820

allowed ips: 1.1.1.1/32

latest handshake: 5 seconds ago

transfer: 276 B received, 220 B sent

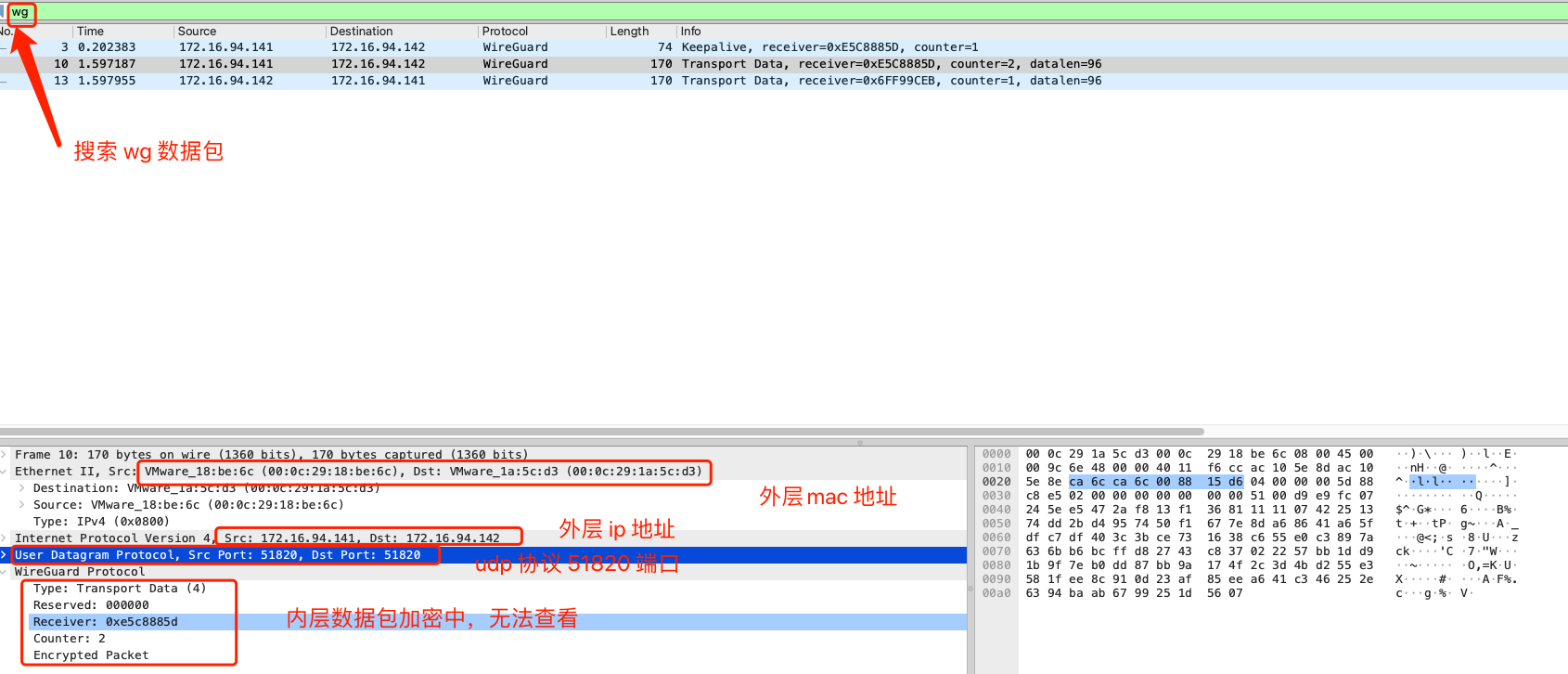

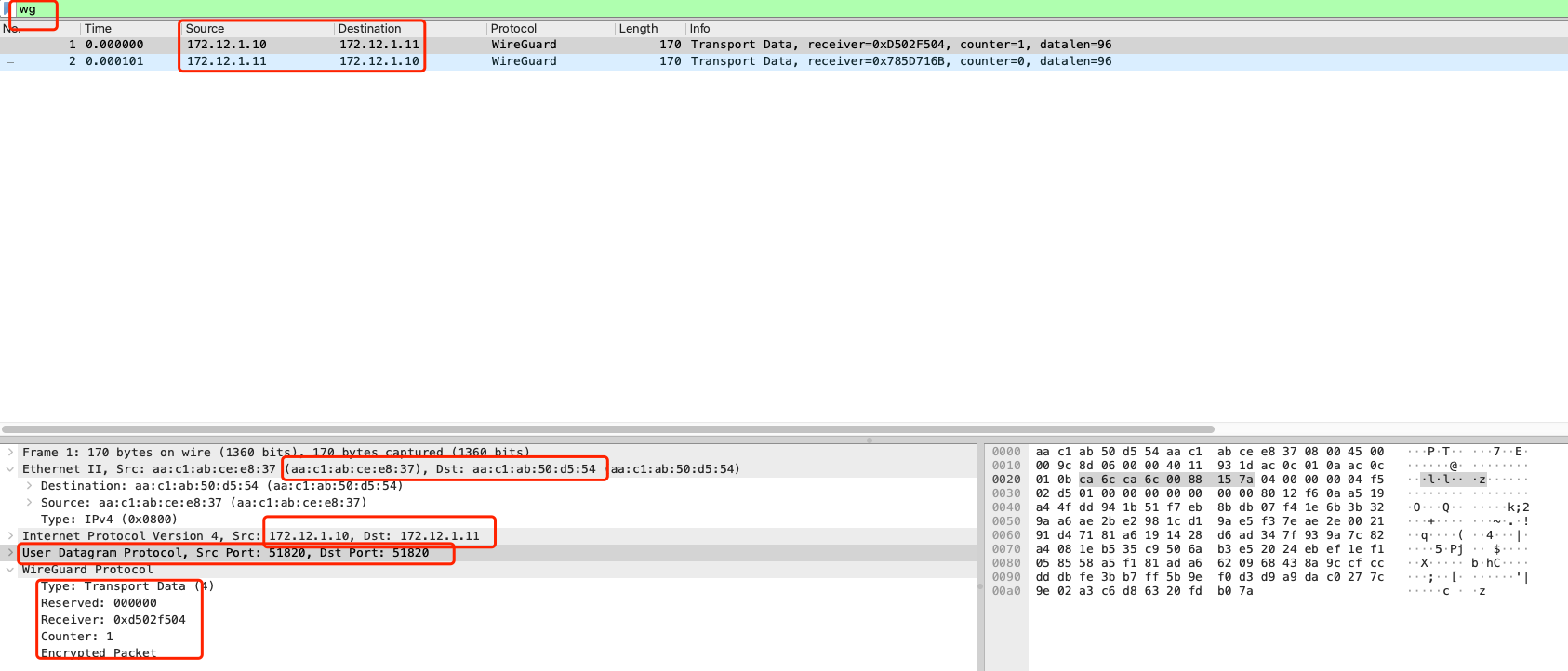

d | 抓包分析

141主机进行ping包测试

root@kind:~# ip netns exec ns1 ping 1.1.2.2 -c 1

PING 1.1.2.2 (1.1.2.2) 56(84) bytes of data.

64 bytes from 1.1.2.2: icmp_seq=1 ttl=62 time=9.43 ms

--- 1.1.2.2 ping statistics ---

1 packets transmitted, 1 received, 0% packet loss, time 0ms

rtt min/avg/max/mdev = 9.431/9.431/9.431/0.000 ms

141主机路由查看

root@kind:~# ip r s

default via 172.16.94.2 dev ens33 proto static

1.1.1.0/24 dev wg0 proto kernel scope link src 1.1.1.1

172.16.94.0/24 dev ens33 proto kernel scope link src 172.16.94.141

172.17.0.0/16 dev docker0 proto kernel scope link src 172.17.0.1 linkdown

172.18.0.0/16 dev br-e9fae772bb31 proto kernel scope link src 172.18.0.1 linkdown

前往 1.1.1.2 ip ,通过路由查看会通过 wg0 网口发送出去,但是 wg0 网卡模式为 wireguard ,会进行数据包加密后发送数据包

141主机wg0网卡抓包

root@kind:~# tcpdump -pne -i wg0

listening on wg0, link-type RAW (Raw IP), capture size 262144 bytes

03:23:06.605306 ip: 1.1.1.1 > 1.1.1.2: ICMP echo request, id 3, seq 1, length 64

03:23:06.606862 ip: 1.1.1.2 > 1.1.1.1: ICMP echo reply, id 3, seq 1, length 64

wg0 网卡数据包中没有 mac 层,没有 mac 地址,只有 ip 层往上的数据层。因为这个接口模式为 link-type RAW (Raw IP) : 裸的 ip 数据包。 在 wg0 上没有抓到封装后的数据包信息,查看 wg0 配置 wg set wg0 peer $peer_public_key allowed-ips 1.1.1.2/32 endpoint 172.16.94.142:51820 中提及了 node ip 地址信息,应该是会使用宿主机网卡进行数据传输

141主机ens33网卡抓包

root@kind:~# tcpdump -pne -i ens33 -w /tmp/wireguard.cap

root@kind:~# sz /tmp/wireguard.cap

查看抓包信息,外层数据包信息中,mac ip 地址信息,使用 node 节点 ip 信息,并且使用 udp 协议 51820 进行数据传输,vxlan 也使用 udp 协议 8472 端口,最后是内存 WireGuard 数据包信息,因为使用 wireshark 解密比较麻烦,未进行解密。可以参考此的博客进行解密 WireGuard:抓包和实时解密

e | 资源回收

## 141

# ip l d wg0 && reboot

## 142

# ip l d wg0 && reboot

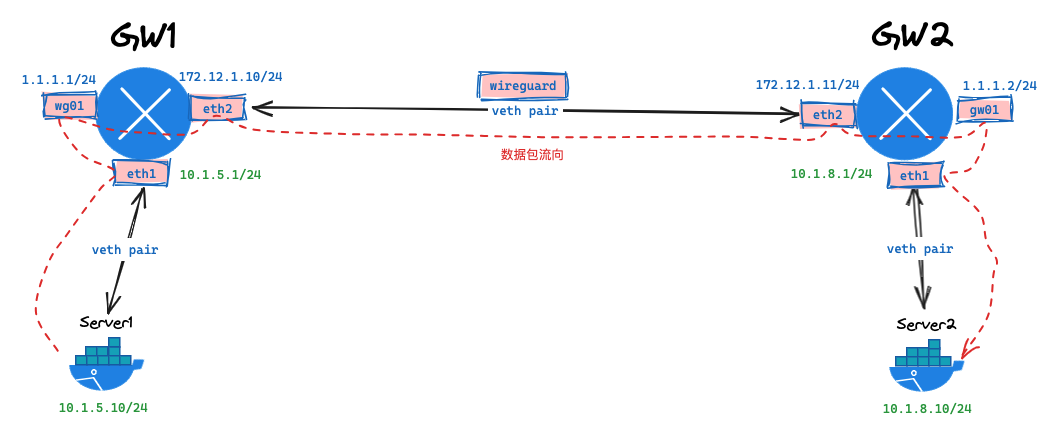

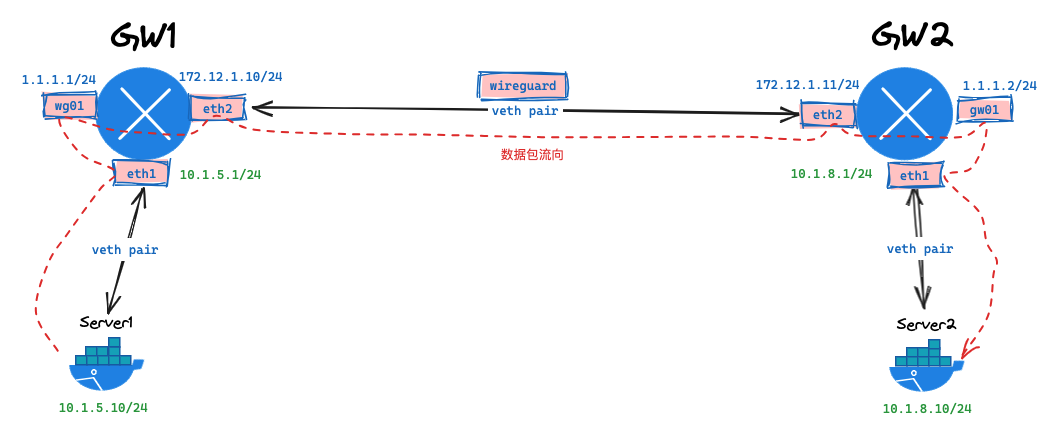

二、使用 Containerlab 模拟网络

a | 拓扑

b | 网络拓扑文件

# wireguard.clab.yml

name: wireguard

topology:

nodes:

gw1:

kind: linux

image: vyos/vyos:1.2.8

cmd: /sbin/init

binds:

- /lib/modules:/lib/modules

# - ./startup-conf/gw1.cfg:/opt/vyatta/etc/config/config.boot

gw2:

kind: linux

image: vyos/vyos:1.2.8

cmd: /sbin/init

binds:

- /lib/modules:/lib/modules

# - ./startup-conf/gw2.cfg:/opt/vyatta/etc/config/config.boot

server1:

kind: linux

image: harbor.dayuan1997.com/devops/nettool:0.9

exec:

- ip addr add 10.1.5.10/24 dev net0

- ip route replace default via 10.1.5.1

server2:

kind: linux

image: harbor.dayuan1997.com/devops/nettool:0.9

exec:

- ip addr add 10.1.8.10/24 dev net0

- ip route replace default via 10.1.8.1

links:

- endpoints: ["gw1:eth1", "server1:net0"]

- endpoints: ["gw2:eth1", "server2:net0"]

- endpoints: ["gw1:eth2", "gw2:eth2"]

c | VyOS 配置文件

此处配置信息仅供参考,因为

wireguard需要先生成 密钥对,每次的密钥对都有可能不一样,vyos详细配置需要参考 点击跳转 完成wireguard配置

gw1.cfg

配置文件

# ./startup-conf/gw1.cfg

interfaces {

ethernet eth1 {

address 10.1.5.1/24

duplex auto

smp-affinity auto

speed auto

}

ethernet eth2 {

address 172.12.1.10/24

duplex auto

smp-affinity auto

speed auto

}

loopback lo {

}

wireguard wg01 {

address 1.1.1.1/30

description VPN-to-gw2

peer to-wg02 {

allowed-ips 10.1.8.0/24

endpoint 172.12.1.11:51820

pubkey ylKfhiqfpkvPGwgGO5MigmNR0Wv1/nMhq2a3KdU1wRk=

}

port 51820

}

}

protocols {

static {

route 10.1.8.0/24 {

next-hop 1.1.1.2 {

}

}

}

}

system {

config-management {

commit-revisions 100

}

console {

device ttyS0 {

speed 9600

}

}

host-name gw1

login {

user vyos {

authentication {

encrypted-password $6$QxPS.uk6mfo$9QBSo8u1FkH16gMyAVhus6fU3LOzvLR9Z9.82m3tiHFAxTtIkhaZSWssSgzt4v4dGAL8rhVQxTg0oAG9/q11h/

plaintext-password ""

}

level admin

}

}

ntp {

server 0.pool.ntp.org {

}

server 1.pool.ntp.org {

}

server 2.pool.ntp.org {

}

}

syslog {

global {

facility all {

level info

}

facility protocols {

level debug

}

}

}

time-zone UTC

}

/* Warning: Do not remove the following line. */

/* === vyatta-config-version: "nat@4:snmp@1:pptp@1:ntp@1:dns-forwarding@1:ipsec@5:broadcast-relay@1:conntrack-sync@1:pppoe-server@2:config-management@1:vrrp@2:dhcp-server@5:quagga@7:qos@1:wanloadbalance@3:mdns@1:ssh@1:zone-policy@1:dhcp-relay@2:webgui@1:webproxy@1:firewall@5:conntrack@1:cluster@1:webproxy@2:l2tp@1:system@10" === */

/* Release version: 1.2.8 */

gw2.cfg

配置文件

# ./startup-conf/gw2.cfg

interfaces {

ethernet eth1 {

address 10.1.8.1/24

duplex auto

smp-affinity auto

speed auto

}

ethernet eth2 {

address 172.12.1.11/24

duplex auto

smp-affinity auto

speed auto

}

loopback lo {

}

wireguard wg01 {

address 1.1.1.2/30

description VPN-to-gw1

peer to-wg02 {

allowed-ips 10.1.5.0/24

endpoint 172.12.1.10:51820

pubkey +Lp0Ipaad1276KizQnvshCoDDP5dgQ834pKZgVJcUhY=

}

port 51820

}

}

protocols {

static {

route 10.1.5.0/24 {

next-hop 1.1.1.1 {

}

}

}

}

system {

config-management {

commit-revisions 100

}

console {

device ttyS0 {

speed 9600

}

}

host-name vyos

login {

user vyos {

authentication {

encrypted-password $6$QxPS.uk6mfo$9QBSo8u1FkH16gMyAVhus6fU3LOzvLR9Z9.82m3tiHFAxTtIkhaZSWssSgzt4v4dGAL8rhVQxTg0oAG9/q11h/

plaintext-password ""

}

level admin

}

}

ntp {

server 0.pool.ntp.org {

}

server 1.pool.ntp.org {

}

server 2.pool.ntp.org {

}

}

syslog {

global {

facility all {

level info

}

facility protocols {

level debug

}

}

}

time-zone UTC

}

/* Warning: Do not remove the following line. */

/* === vyatta-config-version: "nat@4:snmp@1:pptp@1:ntp@1:dns-forwarding@1:ipsec@5:broadcast-relay@1:conntrack-sync@1:pppoe-server@2:config-management@1:vrrp@2:dhcp-server@5:quagga@7:qos@1:wanloadbalance@3:mdns@1:ssh@1:zone-policy@1:dhcp-relay@2:webgui@1:webproxy@1:firewall@5:conntrack@1:cluster@1:webproxy@2:l2tp@1:system@10" === */

/* Release version: 1.2.8 */

d | 部署服务

# tree -L 2 ./

./

└── wireguard.clab.yml

# clab deploy -t wireguard.clab.yml

INFO[0000] Containerlab v0.54.2 started

INFO[0000] Parsing & checking topology file: clab.yaml

INFO[0000] Creating docker network: Name="clab", IPv4Subnet="172.20.20.0/24", IPv6Subnet="2001:172:20:20::/64", MTU=1500

INFO[0000] Creating lab directory: /root/wcni-kind/network/5-demo-cni/10-wireguard/1-clab-wireguard/clab-wireguard

INFO[0000] Creating container: "gw2"

INFO[0000] Creating container: "server1"

INFO[0001] Creating container: "server2"

INFO[0001] Creating container: "gw1"

INFO[0002] Created link: gw2:eth1 <--> server2:net0

INFO[0003] Created link: gw1:eth1 <--> server1:net0

INFO[0003] Created link: gw1:eth2 <--> gw2:eth2

INFO[0003] Executed command "ip addr add 10.1.5.10/24 dev net0" on the node "server1". stdout:

INFO[0003] Executed command "ip route replace default via 10.1.5.1" on the node "server1". stdout:

INFO[0003] Executed command "ip addr add 10.1.8.10/24 dev net0" on the node "server2". stdout:

INFO[0003] Executed command "ip route replace default via 10.1.8.1" on the node "server2". stdout:

INFO[0003] Adding containerlab host entries to /etc/hosts file

INFO[0003] Adding ssh config for containerlab nodes

+---+------------------------+--------------+------------------------------------------+-------+---------+----------------+----------------------+

| # | Name | Container ID | Image | Kind | State | IPv4 Address | IPv6 Address |

+---+------------------------+--------------+------------------------------------------+-------+---------+----------------+----------------------+

| 1 | clab-wireguard-gw1 | 1c5ff2a9d0ff | vyos/vyos:1.2.8 | linux | running | 172.20.20.5/24 | 2001:172:20:20::5/64 |

| 2 | clab-wireguard-gw2 | eba59885430e | vyos/vyos:1.2.8 | linux | running | 172.20.20.2/24 | 2001:172:20:20::2/64 |

| 3 | clab-wireguard-server1 | 25495bba30eb | harbor.dayuan1997.com/devops/nettool:0.9 | linux | running | 172.20.20.3/24 | 2001:172:20:20::3/64 |

| 4 | clab-wireguard-server2 | e1b02d870301 | harbor.dayuan1997.com/devops/nettool:0.9 | linux | running | 172.20.20.4/24 | 2001:172:20:20::4/64 |

+---+------------------------+--------------+------------------------------------------+-------+---------+----------------+----------------------+

e | 查看 4 个容器路由表信息

## clab-wireguard-server1 主机路由

root@kind:~# lo clab-wireguard-server1 ip r s

default via 10.1.5.1 dev net0

10.1.5.0/24 dev net0 proto kernel scope link src 10.1.5.10

172.20.20.0/24 dev eth0 proto kernel scope link src 172.20.20.3

## clab-wireguard-server2 主机路由

root@kind:~# lo clab-wireguard-server2 ip r s

default via 10.1.8.1 dev net0

10.1.8.0/24 dev net0 proto kernel scope link src 10.1.8.10

172.20.20.0/24 dev eth0 proto kernel scope link src 172.20.20.3

## clab-wireguard-gw1 主机路由

root@kind:~# lo clab-wireguard-gw1 ip r s

default via 172.20.20.1 dev eth0

1.1.1.0/30 dev wg01 proto kernel scope link src 1.1.1.1

10.1.5.0/24 dev eth1 proto kernel scope link src 10.1.5.1

10.1.8.0/24 via 1.1.1.2 dev wg01 proto static metric 20

172.12.1.0/24 dev eth2 proto kernel scope link src 172.12.1.10

172.20.20.0/24 dev eth0 proto kernel scope link src 172.20.20.5

## clab-wireguard-gw2 主机路由

root@kind:~# lo clab-wireguard-gw2 ip r s

default via 172.20.20.1 dev eth0

1.1.1.0/30 dev wg01 proto kernel scope link src 1.1.1.2

10.1.5.0/24 via 1.1.1.1 dev wg01 proto static metric 20

10.1.8.0/24 dev eth1 proto kernel scope link src 10.1.8.1

172.12.1.0/24 dev eth2 proto kernel scope link src 172.12.1.11

172.20.20.0/24 dev eth0 proto kernel scope link src 172.20.20.2

f | 查看 gw1 gw2 容器 wireguard 信息

gw1

root@gw1:/# show interfaces wireguard wg01

interface: wg01

public key: +Lp0Ipaad1276KizQnvshCoDDP5dgQ834pKZgVJcUhY=

private key: (hidden)

listening port: 51820

peer: ylKfhiqfpkvPGwgGO5MigmNR0Wv1/nMhq2a3KdU1wRk=

endpoint: 172.12.1.11:51820

allowed ips: 10.1.8.0/24

latest handshake: 6 minutes, 7 seconds ago

transfer: 220 B received, 308 B sent

root@gw1:/# show wireguard pubkey

+Lp0Ipaad1276KizQnvshCoDDP5dgQ834pKZgVJcUhY=

gw2

root@gw2:/# show interfaces wireguard wg01

interface: wg01

public key: ylKfhiqfpkvPGwgGO5MigmNR0Wv1/nMhq2a3KdU1wRk=

private key: (hidden)

listening port: 51820

peer: +Lp0Ipaad1276KizQnvshCoDDP5dgQ834pKZgVJcUhY=

endpoint: 172.12.1.10:51820

allowed ips: 10.1.5.0/24

latest handshake: 7 minutes, 6 seconds ago

transfer: 308 B received, 220 B sent

root@gw2:/# show wireguard pubkey

ylKfhiqfpkvPGwgGO5MigmNR0Wv1/nMhq2a3KdU1wRk=

g| 抓包分析

root@kind:~# lo clab-wireguard-server1 ping 10.1.8.10 -c 10

PING 10.1.8.10 (10.1.8.10): 56 data bytes

64 bytes from 10.1.8.10: seq=0 ttl=62 time=0.811 ms

64 bytes from 10.1.8.10: seq=1 ttl=62 time=0.538 ms

64 bytes from 10.1.8.10: seq=2 ttl=62 time=0.311 ms

64 bytes from 10.1.8.10: seq=3 ttl=62 time=0.380 ms

64 bytes from 10.1.8.10: seq=4 ttl=62 time=0.258 ms

64 bytes from 10.1.8.10: seq=5 ttl=62 time=0.347 ms

64 bytes from 10.1.8.10: seq=6 ttl=62 time=0.180 ms

64 bytes from 10.1.8.10: seq=7 ttl=62 time=0.362 ms

64 bytes from 10.1.8.10: seq=8 ttl=62 time=0.172 ms

64 bytes from 10.1.8.10: seq=9 ttl=62 time=0.293 ms

--- 10.1.8.10 ping statistics ---

10 packets transmitted, 10 packets received, 0% packet loss

round-trip min/avg/max = 0.172/0.365/0.811 ms

s1包分析

server1 net0网卡

root@kind:~# lo clab-wireguard-server1 tcpdump -pne -i net0

06:26:44.573111 aa:c1:ab:2a:ee:fb > aa:c1:ab:72:20:8f, ethertype IPv4 (0x0800), length 98: 10.1.5.10 > 10.1.8.10: ICMP echo request, id 57, seq 0, length 64

06:26:44.573338 aa:c1:ab:72:20:8f > aa:c1:ab:2a:ee:fb, ethertype IPv4 (0x0800), length 98: 10.1.8.10 > 10.1.5.10: ICMP echo reply, id 57, seq 0, length 64

root@kind:~# lo clab-wireguard-server1 ip a l

12: net0@if11: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 9500 qdisc noqueue state UP group default

link/ether aa:c1:ab:2a:ee:fb brd ff:ff:ff:ff:ff:ff link-netnsid 1

inet 10.1.5.10/24 scope global net0

valid_lft forever preferred_lft forever

inet6 fe80::a8c1:abff:fe2a:eefb/64 scope link

valid_lft forever preferred_lft forever

root@kind:~# lo clab-wireguard-server1 ip n s

10.1.5.1 dev net0 lladdr aa:c1:ab:72:20:8f STALE

icmp 包中,源 mac 地址:aa:c1:ab:2a:ee:fb 目标 mac 地址:aa:c1:ab:72:20:8f , 分别为 s1 主机的 net0 网卡的 mac 地址,和 gw1 路由器 10.1.5.1 ip 的 mac 地址

gw1主机wg01抓包

数据包到达

gw1路由器eth1网卡后,解包后发现数据包目的地址为10.1.8.10,查询路由表信息后会送往wg01网卡10.1.8.0/24 via 1.1.1.2 dev wg01 proto static metric 20

root@vyos:/# tcpdump -pne -i wg01

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on wg01, link-type RAW (Raw IP), capture size 262144 bytes

06:33:06.010316 ip: 10.1.5.10 > 10.1.8.10: ICMP echo request, id 75, seq 0, length 64

06:33:06.010790 ip: 10.1.8.10 > 10.1.5.10: ICMP echo reply, id 75, seq 0, length 64

gw1主机eth2抓包

而

wg0网卡被设置为wireguard模式set interfaces wireguard wg01 address '1.1.1.1/30',会对数据包进行加密,并使用 eth2 网卡信息作为外层包 ip mac 信息封装数据包,最后通过 eth2 网卡发送数据包到对端

查看抓包信息,外层数据包信息中,mac ip 地址信息,使用 node 节点 ip 信息,并且使用 udp 协议 51820 进行数据传输,最后是内层 WireGuard 数据包信息,因为使用 wireshark 解密比较麻烦,未进行解密。可以参考此的博客进行解密 WireGuard:抓包和实时解密

h | 数据包流向

- 数据从

server1服务器发出,通过查看本机路由表,送往gw1网关。路由:default via 10.1.5.1 dev net0 gw1网关查看自身路由后,会送往wg01接口,因为目的地址为10.1.8.10。路由:10.1.8.0/24 via 1.1.1.2 dev wg01 proto static metric 20wg01接口为wireguard模式,会重新封装数据包- 数据封装完成后,会送往

eth2 接口,并送往对端gw2主机 - 对端

gw2主机接受到数据包后,发现这个是一个wireguard数据包,使用 wireguard 信息对包解密。 - 解密数据包后发现内部的数据包,目的地址为

10.1.8.10,通过查看本机路由表,送往eth1网卡。路由:10.1.8.0/24 dev eth1 proto kernel scope link src 10.1.8.1 - 通过

eth1网卡,最终会把数据包送到server2主机

i | VyOS cli 配置

gw1cli接口配置

# 生成密钥对

root@vyos:/# generate wireguard keypair

# 查看密钥对公钥信息,对端需要使用

root@vyos:/# show wireguard pubkey

+Lp0Ipaad1276KizQnvshCoDDP5dgQ834pKZgVJcUhY=

root@gw1:/# show configuration commands

set interfaces ethernet eth1 address '10.1.5.1/24'

set interfaces ethernet eth1 duplex 'auto'

set interfaces ethernet eth1 smp-affinity 'auto'

set interfaces ethernet eth1 speed 'auto'

set interfaces ethernet eth2 address '172.12.1.10/24'

set interfaces ethernet eth2 duplex 'auto'

set interfaces ethernet eth2 smp-affinity 'auto'

set interfaces ethernet eth2 speed 'auto'

set interfaces loopback lo

# wireguard

set interfaces wireguard wg01 address '1.1.1.1/30' # Address of the wg01 tunnel interface.

set interfaces wireguard wg01 description 'VPN-to-gw2'

set interfaces wireguard wg01 peer to-wg02 allowed-ips '10.1.8.0/24' # Subnets that are allowed to travel over the tunnel

set interfaces wireguard wg01 peer to-wg02 endpoint '172.12.1.11:51820'

set interfaces wireguard wg01 peer to-wg02 pubkey 'ylKfhiqfpkvPGwgGO5MigmNR0Wv1/nMhq2a3KdU1wRk=' # Public Key of the Peer

set interfaces wireguard wg01 port '51820' # Port of own server

set protocols static route 10.1.8.0/24 next-hop 1.1.1.2 # Static route to remote subnet

set system config-management commit-revisions '100'

set system console device ttyS0 speed '9600'

set system host-name 'gw1'

set system login user vyos authentication encrypted-password '$6$QxPS.uk6mfo$9QBSo8u1FkH16gMyAVhus6fU3LOzvLR9Z9.82m3tiHFAxTtIkhaZSWssSgzt4v4dGAL8rhVQxTg0oAG9/q11h/'

set system login user vyos authentication plaintext-password ''

set system login user vyos level 'admin'

set system ntp server 0.pool.ntp.org

set system ntp server 1.pool.ntp.org

set system ntp server 2.pool.ntp.org

set system syslog global facility all level 'info'

set system syslog global facility protocols level 'debug'

set system time-zone 'UTC'

gw2cli接口配置

# 生成密钥对

root@vyos:/# generate wireguard keypair

# 查看密钥对公钥信息,对端需要使用

root@vyos:/# show wireguard pubkey

ylKfhiqfpkvPGwgGO5MigmNR0Wv1/nMhq2a3KdU1wRk=

root@gw2:/# show configuration commands

set interfaces ethernet eth1 address '10.1.8.1/24'

set interfaces ethernet eth1 duplex 'auto'

set interfaces ethernet eth1 smp-affinity 'auto'

set interfaces ethernet eth1 speed 'auto'

set interfaces ethernet eth2 address '172.12.1.11/24'

set interfaces ethernet eth2 duplex 'auto'

set interfaces ethernet eth2 smp-affinity 'auto'

set interfaces ethernet eth2 speed 'auto'

set interfaces loopback lo

set interfaces wireguard wg01 address '1.1.1.2/30' # Address of the wg01 tunnel interface.

set interfaces wireguard wg01 description 'VPN-to-gw1'

set interfaces wireguard wg01 peer to-wg02 allowed-ips '10.1.5.0/24' # Subnets that are allowed to travel over the tunnel

set interfaces wireguard wg01 peer to-wg02 endpoint '172.12.1.10:51820'

set interfaces wireguard wg01 peer to-wg02 pubkey '+Lp0Ipaad1276KizQnvshCoDDP5dgQ834pKZgVJcUhY=' # Public key of the Peer

set interfaces wireguard wg01 port '51820' # Port of own server

set protocols static route 10.1.5.0/24 next-hop 1.1.1.1 # Static route to remote subnet

set system config-management commit-revisions '100'

set system console device ttyS0 speed '9600'

set system host-name 'vyos'

set system login user vyos authentication encrypted-password '$6$QxPS.uk6mfo$9QBSo8u1FkH16gMyAVhus6fU3LOzvLR9Z9.82m3tiHFAxTtIkhaZSWssSgzt4v4dGAL8rhVQxTg0oAG9/q11h/'

set system login user vyos authentication plaintext-password ''

set system login user vyos level 'admin'

set system ntp server 0.pool.ntp.org

set system ntp server 1.pool.ntp.org

set system ntp server 2.pool.ntp.org

set system syslog global facility all level 'info'

set system syslog global facility protocols level 'debug'

set system time-zone 'UTC'

j | 销毁服务

# clab destroy -t wireguard.clab.yml

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 阿里最新开源QwQ-32B,效果媲美deepseek-r1满血版,部署成本又又又降低了!

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· AI技术革命,工作效率10个最佳AI工具