三.Suricata的安装与使用

一.IDS功能

通过监听网卡流量并匹配规则引擎进行入侵实时检测和预警,检测手段上也与Wazuh比较类似

二.IPS功能

与Wazuh的主动响应的功能不一样,IPS功能并不需要对防火墙进行调用,而是直接通过将流量引入到iptabels的队列中,

再根据特征进行检测,满足规则的流量会直接被Suricata丢弃或拒绝,导致整个流量根本无法到达目标服务器。而Wazuh

的主动响应机制是在攻击行为已经发生的情况下,通过日志信息进行检测,再调用iptables或firewall-cmd进行处理,实时性

和准确性方面相对于Suricata更延后一些。

三.支持的协议

Suricata来源于Snort,但是比Snort更加使用也增强了更多的功能,同时,Snort只支持传输层和网络层协议,而Suricata还支持

应用层的协议解析和规则匹配。

四.安装Suricata

# yum -y install epel-release yum-plugin-copr

# yum -y copr enable @oisf/suricata-7.0

# yum -y install suricata

Suricata主程序目录:/usr/sbin/suricata

Suricata核心配置目录:/etc/suricata/

Suricata日志目录:/var/log/suricata/

Suricata附属程序目录:/usr/bin

安装完成后,运行:

/usr/sbin/suricata --build-info

五.基本配置

# vim etc/suricata/suricata.yaml

15 vars:

16 # more specific is better for alert accuracy and performance

17 address-groups:

18 HOME_NET: "[192.168.0.0/16,10.0.0.0/8,172.16.0.0/12]"

19 #HOME_NET: "[192.168.0.0/16]"

20 #HOME_NET: "[10.0.0.0/8]"

21 #HOME_NET: "[172.16.0.0/12]"

22 HOME_NET: "[192.168.19.0/24]" # 修改为192.168.19.0/24本地网络

23

24 EXTERNAL_NET: "!$HOME_NET"

25 EXTERNAL_NET: "any" # 去掉注释,修改为any

创建文件

# cd /etc/suricata/rules

# touch suricata.rules

写入规则

IDS功能:

# vim suricata.rules

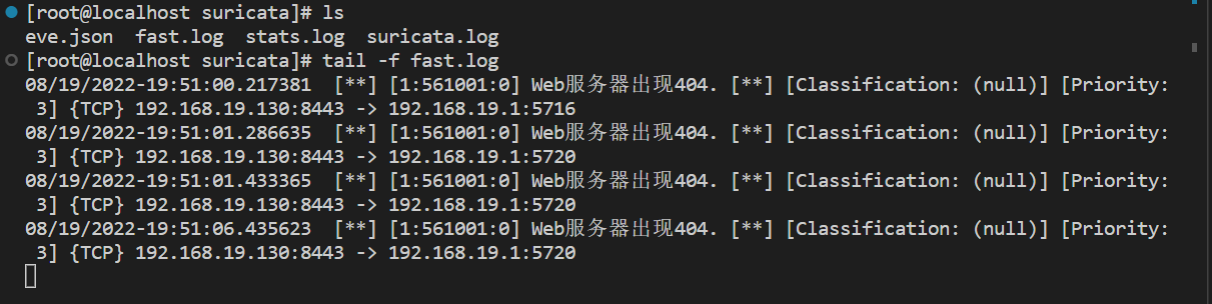

alert http any any <> $HOME_NET 8443 (msg:"Web服务器出现404."; content:"404"; http_stat_code; sid:561001; )

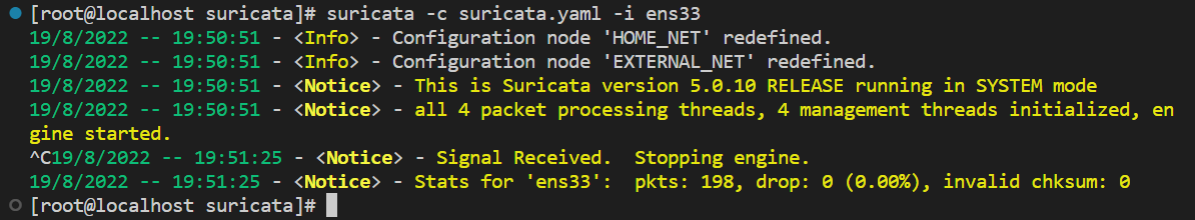

# suricata -c /etc/suricata/suricata.yaml -i ens33

# cd /var/log/suricata/

# tail -f fast.log

多少事,从来急,天地转,光阴迫,一万年太久,只争朝夕!

多少事,从来急,天地转,光阴迫,一万年太久,只争朝夕!