windows隐藏账户、影子账户

隐藏账户(Hidden Account)和影子账户(Shadow Account)并不是同一个概念,它们在计算机安全和系统管理中有不同的含义:

-

隐藏账户(Hidden Account):

- 在操作系统或网络服务中,隐藏账户是指那些不在标准用户列表中显示的账户。这种账户通常被管理员用来进行远程访问或执行特定的管理任务,而不被普通用户发现。隐藏账户可能被用于合法的系统管理,但也可能被恶意使用,比如在系统中留下后门。

-

影子账户(Shadow Account):

- 影子账户通常是指在Unix和类Unix系统中,用于存储用户密码信息的账户。在早期的Unix系统中,用户的密码是明文存储在

/etc/passwd文件中的。为了提高安全性,后来引入了影子密码系统,用户的密码被存储在/etc/shadow文件中,这个文件只有超级用户(root)才能访问。这样,即使/etc/passwd文件被泄露,攻击者也无法直接获取密码信息。

- 影子账户通常是指在Unix和类Unix系统中,用于存储用户密码信息的账户。在早期的Unix系统中,用户的密码是明文存储在

总结来说,隐藏账户更多指的是一个不可见的用户账户,而影子账户是指一种安全机制,用于保护用户的密码信息。两者在用途和实现上都有所不同。

以上为AI描述,不过我感觉说挺对的 XD

隐藏账户

隐藏账户制作

首先管理员身份启动cmd,添加一个以$结尾的账户,你会发现他在net user命令中是查询不出来的

net user admin$ 123 /add

但是可以通过控制面板、wmic、查询用户组、注册表等等方式发现

隐藏账户排查

net命令排查高权限用户组

net localgroup administrators

控制面板

GUI点击即送

wmic(通杀方法)

Windows操作系统中使用的命令行工具WMIC(Windows Management Instrumentation Command-line)

查询到Windows操作系统所有用户的用户名

wmic useraccount get Name

查询到Windows操作系统所有用户的用户信息

wmic useraccount list full

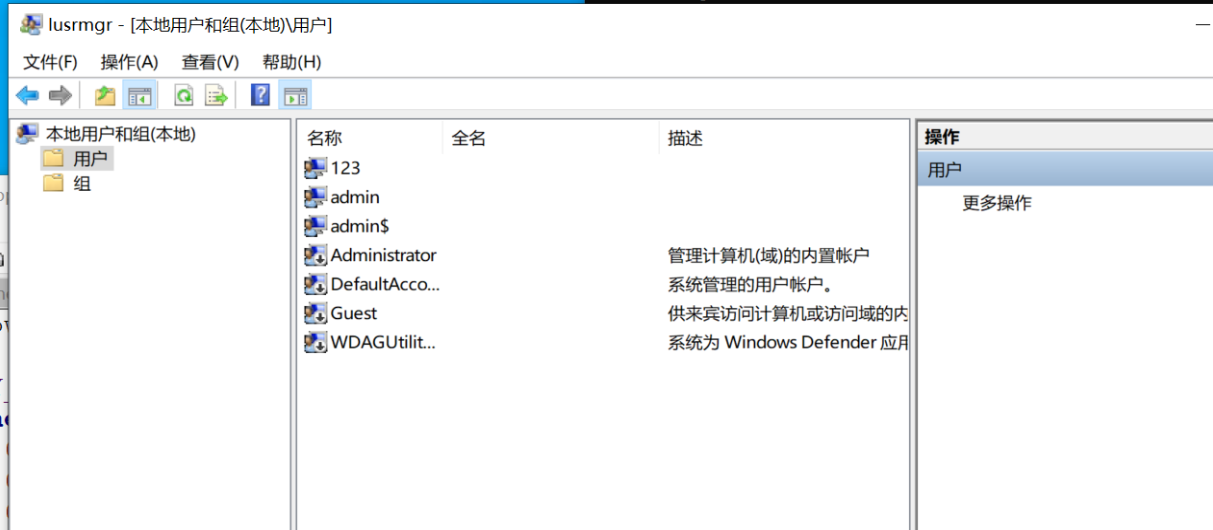

查询本地用户和组(通杀方法)

Windows 系统中用于管理本地用户和组的 Microsoft 管理控制台(MMC)管理单元

lusrmgr.msc

注册表(通杀方法)

win+r输入regedit

给箭头处的adminstrators上权限,一定要关掉再打开,就能看到各个用户账号

\HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names

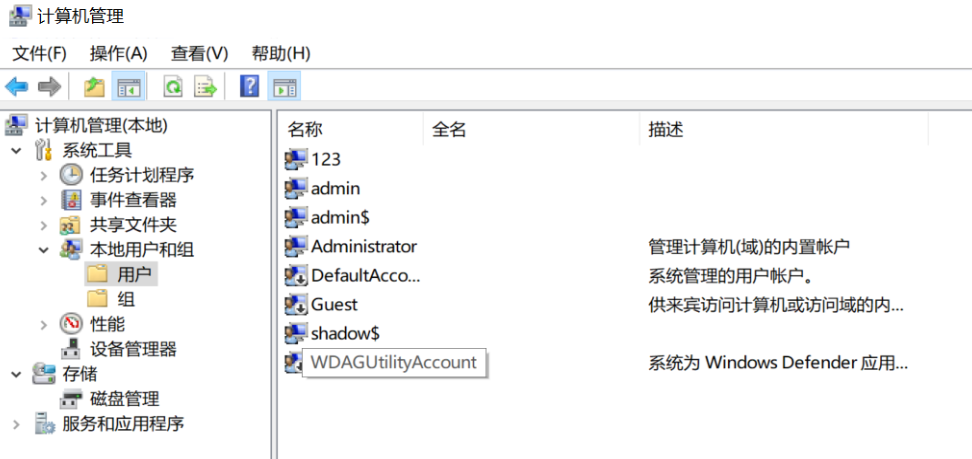

计算机管理(未重启情况下仅通杀隐藏账户)

win+r compmgmt.msc

->本地用户和组->用户

影子账户

在windows中,影子账户也是个隐藏账户,只是它拥有了管理员权限(管理员账户克隆),并且不易被发现。下面来实操制作

影子账户制作

开启并登录Administrator

首先重中之重是管理员账户是开启的,具体操作

gpedit.msc(本地组策略编辑器)

Windows 设置 > 安全设置 > 本地策略 > 安全选项

然后切换账户至administrator登录一次(最好登录一次,不然可能会出现卡桌面的情况)

如果想给administrator上密码可以 compmgmt.msc 或者 直接搜计算机管理

->本地用户和组->用户中可以修改密码

先按照创建隐藏账户的方法来

net user shadow$ 123 /add

注册表操作

来到注册表中,查看shadow$的类型是0x3ff,这Users下的键值和Names中的类型是一一对应的,正常来说(我这里不对应是之前实验了几次,只删了Names的账户没删Users的)

分别导出000003FF和shadow$

同时也导出Administrator对应的000001F4

现在我们拥有隐藏账户的000003FF和shadow$以及管理员的000001F4

需要做的是将000001F4中的F的值覆盖给000003FF(我因为覆盖过了,所以两边都是一样的值)

保存即可

删除并插入影子账户

删掉这个隐藏账户

net user shadow$ /del

然后将注册表的两个文件执行,即可得到影子账户(管理员克隆账号)

影子账户相比隐藏账户强度如何?

做到这个地步,可以避免

隐藏账户排查中的第一个和第二个方法- 在电脑未重启过的情况下,可以欺骗到

计算机管理(未重启情况下仅通杀隐藏账户),重启就会暴露了 XD

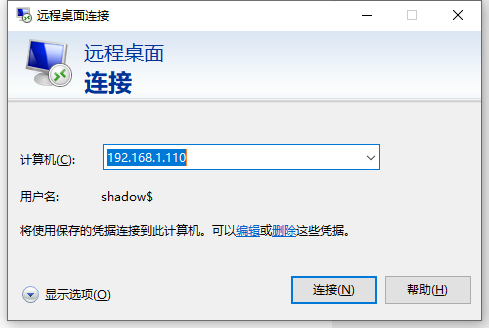

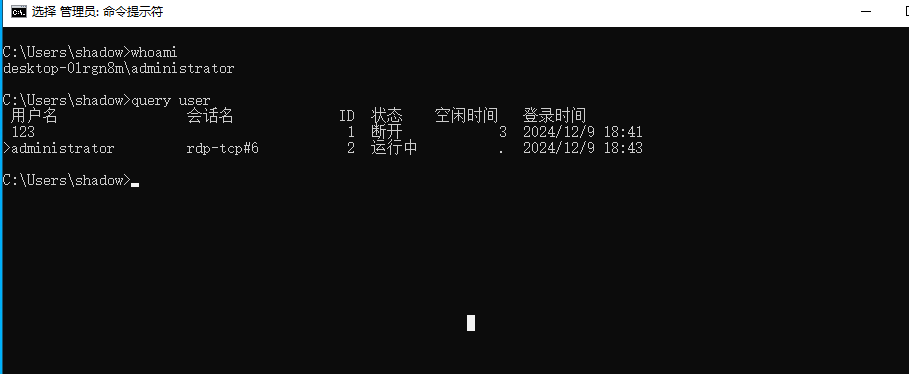

可以拿来干嘛?

远程登录隐藏账号

使用影子账号远程登录,登录后发现查询自己却还是administrator,但登录的确实shadow$,这就是克隆了administrator账号并进行隐藏的效果。

排查方法

参照隐藏账户排查方法,带通杀字眼的都可以使用

浙公网安备 33010602011771号

浙公网安备 33010602011771号