CTFshow Reverse 逆向4 wp

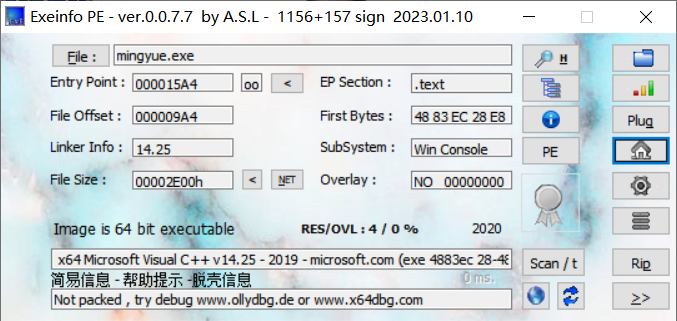

1.查看文件信息,64位ELF文件

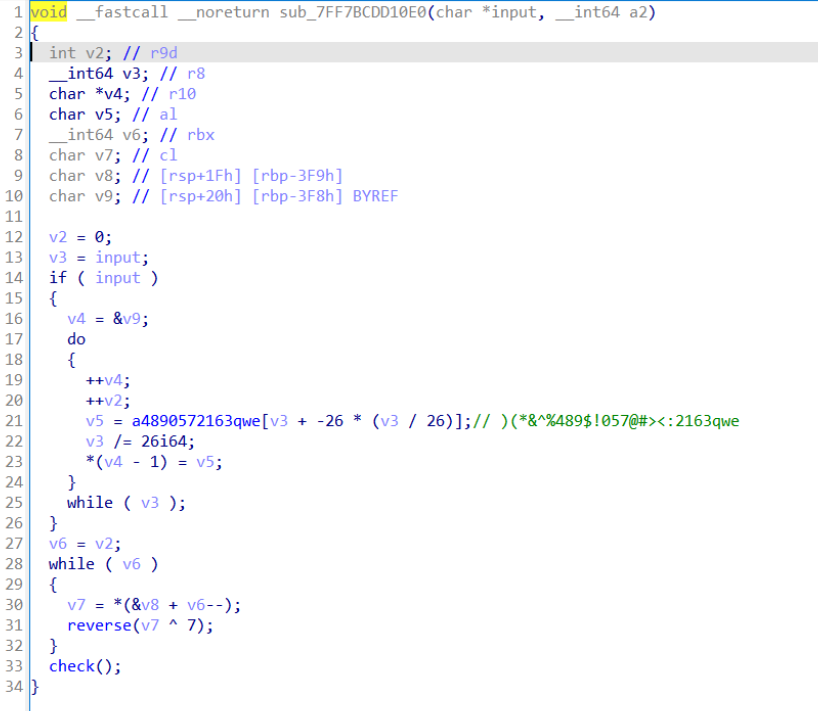

2.使用64位ida打开,查看伪代码

关键的加密和check函数都在11行的encode函数中(・ω<)☆

通过调试可以发现,我们输入的一串数字,经过模26的运算之后得到的数字为已知列表的索引值,然后整除26,循环操作,直到整除的结果为0,继续向下执行。

然后下面的reverse是将得到的索引值对应的字符每个分别异或7,最后进入check函数ヾ(o・ω・)ノ

与已知的字符串/..v4p$$!>Y59-进行比较,相等则输出flag认证成功的文本框(ゝω・)

3.根据上述逻辑,编写脚本,得到flag

table = ')(*&^%489$!057@#><:2163qwe' check = '/..v4p$$!>Y59-' for i in range(len(check)): d = '' d += chr(ord(check[i])^7) d = '())q3w##&9^2>*' #d为异或7之后的结果 for i in range(len(d)): c = 0 c = table.index(d[i]) #c为d在table表中对应的各个索引值 c = [1,0,0,23,22,24,15,15,3,8,4,19,16,2] flag = 0 for i in range(len(c)): flag *= 26 flag += c[i] print(flag)

falg{2484524302484524302}

本文作者:Ethan(ˊ˘ˋ*)

本文链接:https://www.cnblogs.com/ethan269/p/ctfshow_re4.html

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

本题通过调试可以发现,输入的一串数字经过运算后得到的数字为已知列表的索引值,然后循环操作。接着将字符分别异或,最后进入check函数进行比较,相等则输出成功信息。根据上述逻辑,给出脚本获取flag{2484524302484524302}。

本题通过调试可以发现,输入的一串数字经过运算后得到的数字为已知列表的索引值,然后循环操作。接着将字符分别异或,最后进入check函数进行比较,相等则输出成功信息。根据上述逻辑,给出脚本获取flag{2484524302484524302}。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步