CTFshow Reverse re3 wp

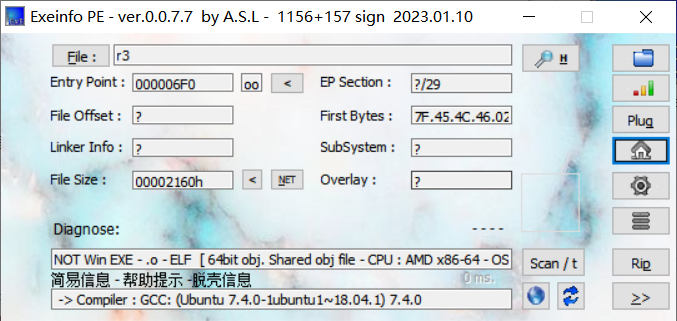

1.查看文件信息,64位ELF文件

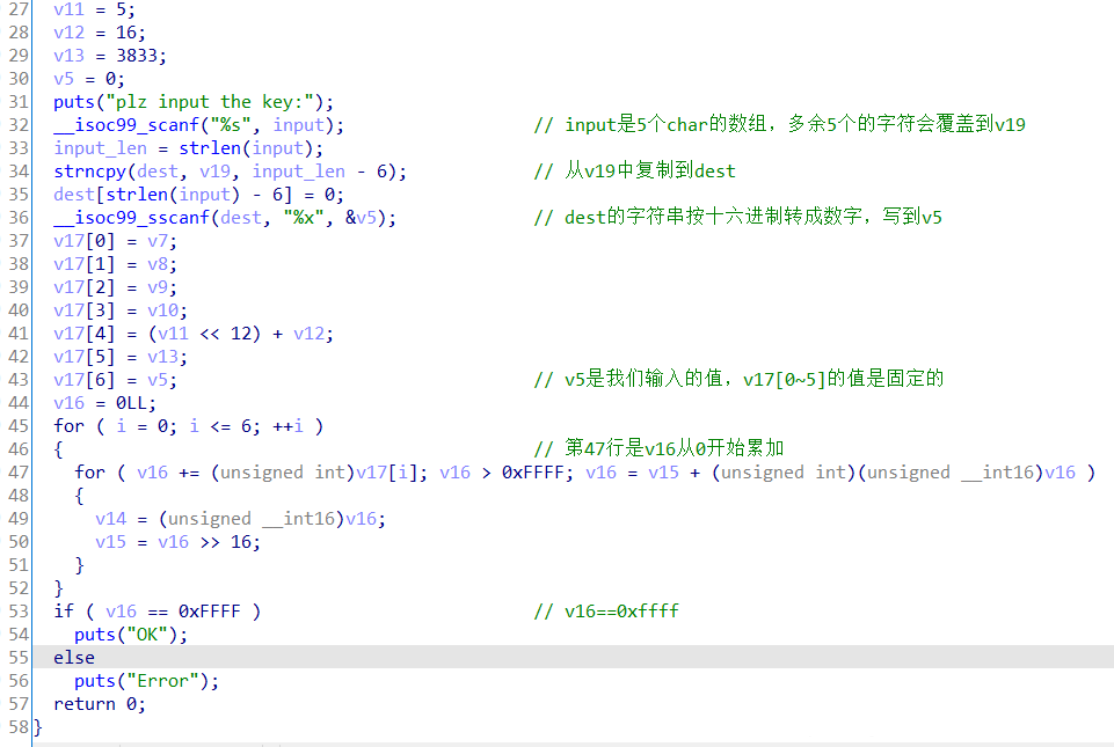

2.使用64位ida打开,查看伪代码

3.分析伪代码

因为v17[0~5]的值是固定的,于是当i等于0到5的过程中,v16最后的累加结果是固定的

调试可得,当i到6时,v16的值为0xE560

第二层for循环中,v16先加上v17[6],然后判断是否大于0xffff,小于等于0xffff即退出循环

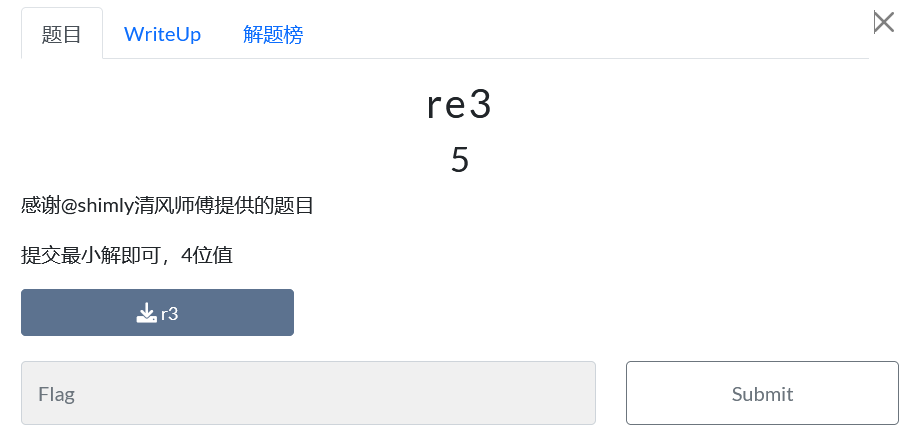

根据题目hint:提交最小解即可,4位值,这里可以直接让v17[6]=0xffff-0xE560=0x1A9F,v16加上0x1A9F后即等于0xffff,然后退出循环,下面的if判断v16==0xffff成立

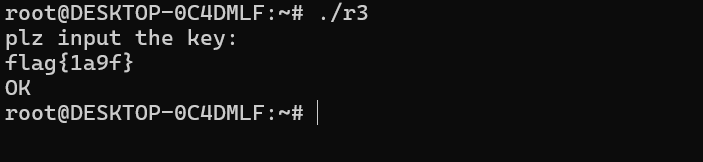

尝试提交flag{1a9f},成功

本文作者:Ethan(ˊ˘ˋ*)

本文链接:https://www.cnblogs.com/ethan269/p/ctfshow_re3.html

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

通过分析伪代码,发现v17[0~5]的值是固定的,调试可得,当i到6时,v16的值为0xE560。第二层for循环中,v16先加上v17[6],小于等于0xffff即退出循环。让v17[6]=0xffff-0xE560=0x1A9F,下一步会退出循环。尝试提交flag{1a9f}。

通过分析伪代码,发现v17[0~5]的值是固定的,调试可得,当i到6时,v16的值为0xE560。第二层for循环中,v16先加上v17[6],小于等于0xffff即退出循环。让v17[6]=0xffff-0xE560=0x1A9F,下一步会退出循环。尝试提交flag{1a9f}。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步