BUUCTF Reverse easyre wp

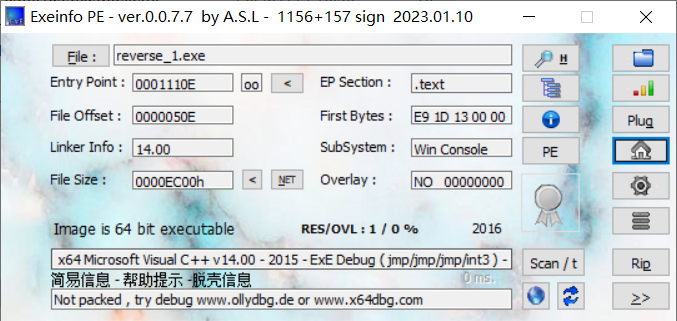

使用exeinfo工具查看文件信息

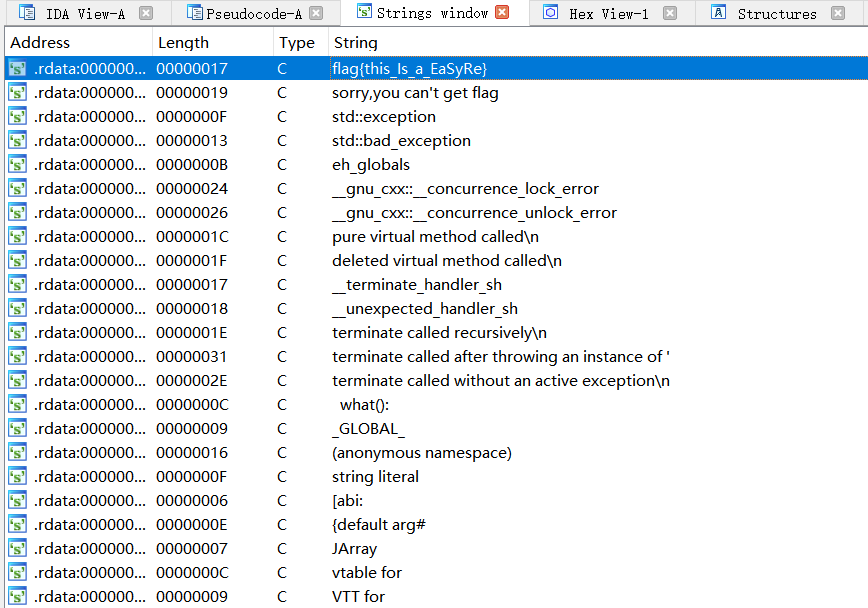

使用IDA 64位打开文件,再使用Shift+F12打开字符串窗口,发现flag字符串

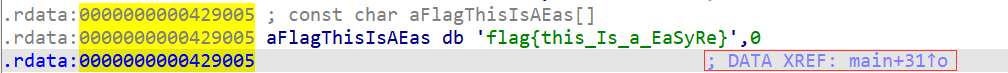

双击跳转到字符串在汇编代码中的存储地址

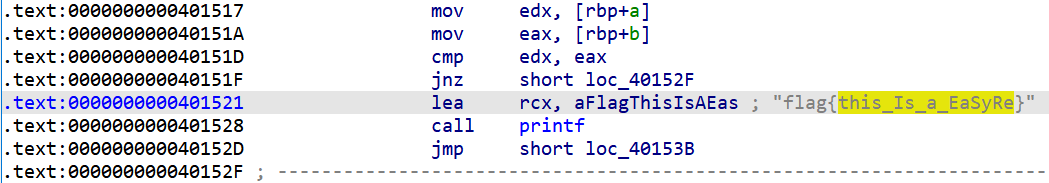

点击字符串下方注释中的跳转链接,即可跳转至引用它的函数对应的汇编代码处

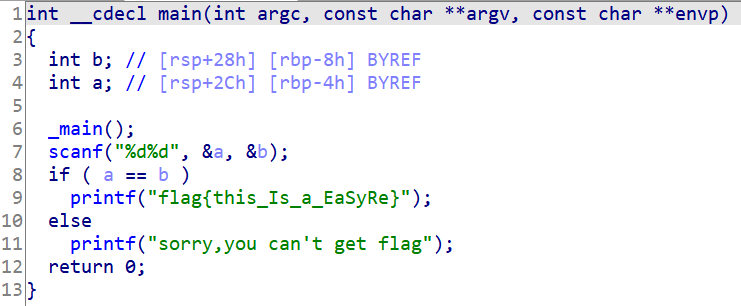

按F5反汇编,生成对应汇编代码处的C语言伪代码

分析代码。

直接观察可知flag为代码中所示字符串

本文作者:Ethan(ˊ˘ˋ*)

本文链接:https://www.cnblogs.com/ethan269/p/17985476/buuctf_re1

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步