基础过滤工具——ACL控制访问列表(Access Control List)

基础知识

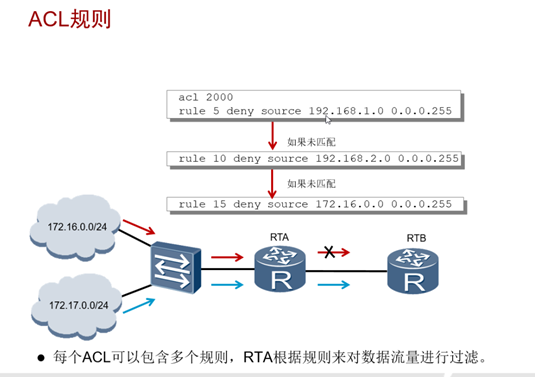

路由器为了过滤数据包,需要配置一系列的规则,以决定什么样的数据包能够通过,这些规则就是通过访问控制列表ACL(Access Control List)定义的。访问控制列表是由permit | deny语句组成的一系列有顺序的规则,这些规则根据数据包的源地址、目的地址、端口号等来描述。ACL通过这些规则对数据包进行分类,这些规则应用到路由器接口上,路由器根据这些规则判断哪些数据包可以接收,哪些数据包需要拒绝。

总之,ACL是通过定义规则来允许或拒绝流量的通过。

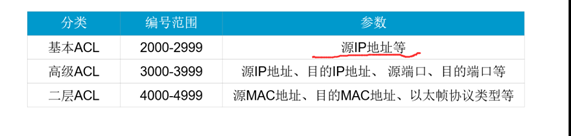

华为的ACL分类:

在思科路由器里,标准的访问控制列表使用 1~99 以及1300~1999之间的数字作为表号,扩展的访问控制列表使用 100~199以及2000~2699之间的数字作为表号。

华为路由器

一个ACL可以由多条“deny/permit”语句组成,Rule-ID默认步长为5,匹配顺序按照ACL

的Rule-ID顺序,从小到大进行匹配。

在企业中OSPF和ACL应用特别广泛,

现在我们在eNSP上,做个华为的OSPF多区域与ACL综合应用实例,,

来理解和掌握ACL

实验拓扑:

实验的要求(内容):

1.企业内网运行OSPF路由协议,区域规划如图所示;

2.财务和研发所在的区域不受其他区域链路不稳定性影响;

3.R1、R2、R3只允许被IT登录管理;

4.YF和CW之间不能互通,但都可以与IT互通;

5.IT和YF可以访问Client1,但CW不能访问Client1;

6.YF和CW只能访问Server1的WWW服务;

分析:

CW财务:

1.YF和CW之间不能互通,但都可以与IT互通;

2.CW不能访问Client1;

3.CW只能访问Server1的WWW服务;

YF研发:

1.YF和CW之间不能互通,但都可以与IT互通;

3.YF只能访问Server1的WWW服务;

IT:

1.R1、R2、R3只允许被IT登录管理;

2.IT可以访问Client1;

实验步骤:

1.项目在配置ospf时一定要注意特殊区域的配置要完整;

2.在配置acl时要主要序列号和源、目标ip地址配置正确。

1.配置基本网络

按照拓扑图上,给各终端添上ip和网关,各路由器上的端口,文字标识配置一下就行

2.配置OSPF,路由通告,

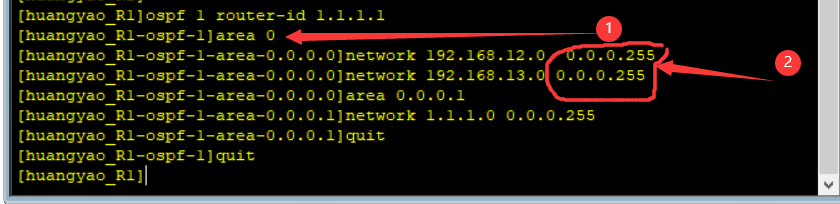

R1

0是0.0.0.0 的缩写

第二处标记,注意OSPF,在声明网段的时候,后面跟网段的反掩码

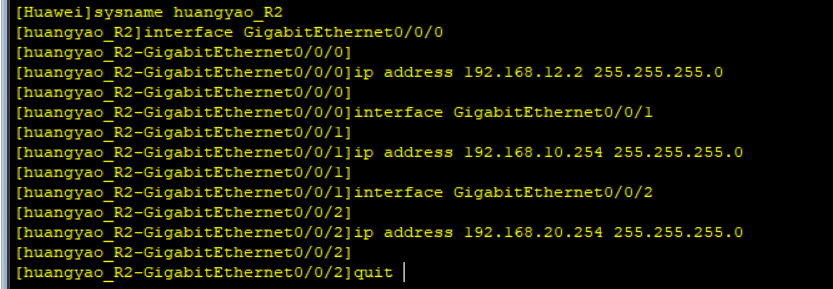

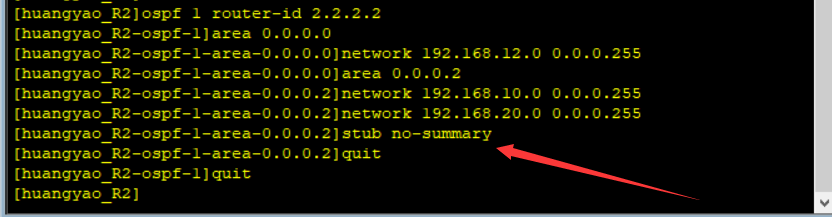

R2

配置完全末梢区域(stub no-summary):如果一个ospf内部的区域被配置成了完全末梢区域的话,那么该区域只接收LSA1.2还有一条就是指向域外的一条默认路由。

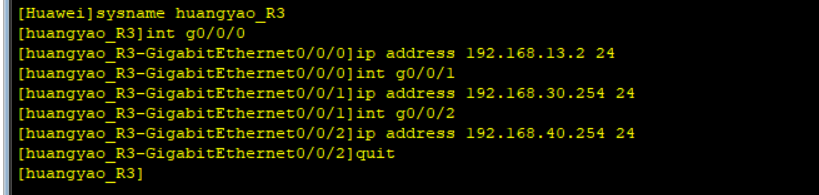

R3

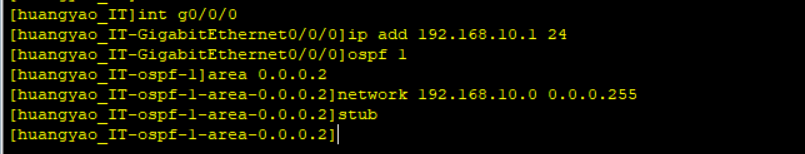

IT

3.配置ACL,满足企业要求:

财经部ACL设置:

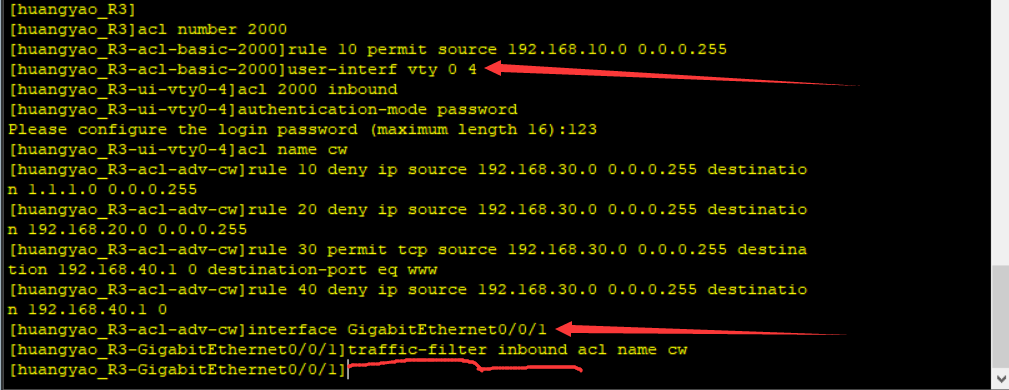

R3

第一次标记:进入到vty 终端,在华为的交换机里,vty就是人家用telnet远程进入到你交换机的界面,最多有五个,所以说你可以vty 0 vty 1 vty... vty 4交换机最多可以允许五个人同时在线进到交换机里去配置命令的。vty0 4 就是说把这五个界面一起配置了,这五个界面进去的话,都是使用以下的配置。

第二处是:想对CW进行控制,而CW只有一个R3的进接口,,所有进入g0/0/1,

traffic-filter inbound(进接口调用)名为cw的acl

rule x permit/deny ip source(来源,,源地址) xxxx 反掩码 destination(目的地、终点,,目的地址) xxxx 反掩码

研发部ACL配置

R2

acl number 2000

rule 10 permit source 192.168.10.0 0.0.0.255

user-interface vty 0 4

acl 2000 inbound

authentication-mode password

123

acl name yf

rule 10 deny ip source 192.168.20.0 0.0.0.255 destination 192.168.30.0 0.0.0.255

rule 20 permit tcp source 192.168.20.0 0.0.0.255 destination 192.168.40.1 0 destination-port eq www

rule 30 deny ip source 192.168.20.0 0.0.0.255 destination 192.168.40.0 0.0.0.255

interface GigabitEthernet0/0/2

traffic-filter inbound acl name yf

研发部的配置和财务部差不多。

IT部ACL设置

R1

acl number 2000

rule 10 permit source 192.168.10.0 0.0.0.255

user-interface vty 0 4

acl 2000 inbound

authentication-mode password

123

acl number 3000

rule 10 permit tcp source 1.1.1.0 0.0.0.255 destination 192.168.40.0 0.0.0.255 destination-port eq www

rule 20 deny ip source 1.1.1.0 0.0.0.255 destination 192.168.40.1 0

interface GigabitEthernet0/0/1

traffic-filter inbound acl 3000

配置完成,

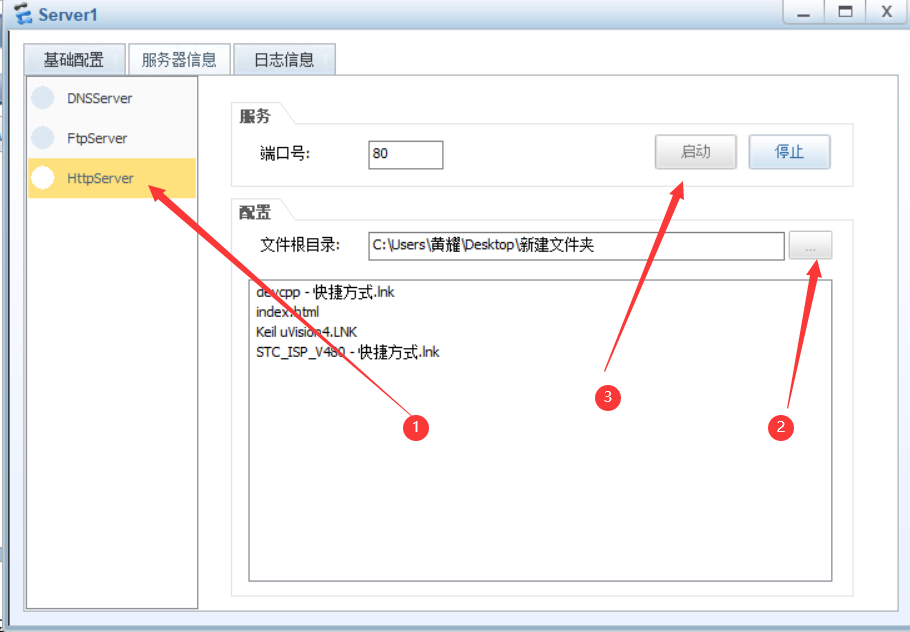

验证:财务

先在Server1上启动HTTPServer服务,

标记处2在选择文件夹的时候,,先去创建一个有.html(记事本改后缀的就行)的文件夹

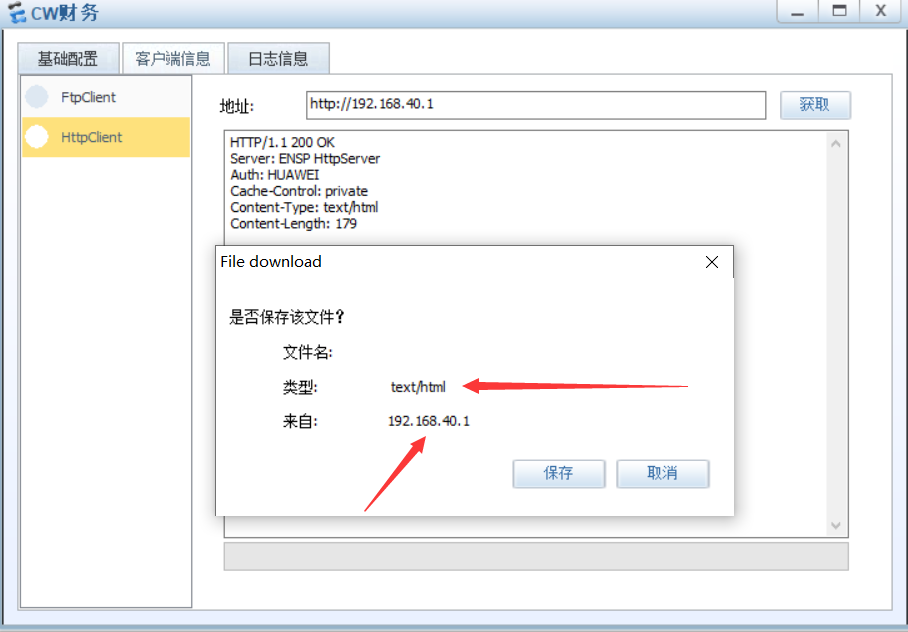

财务可以访问server1服务器的web服务

但无法ping通Server1服务器

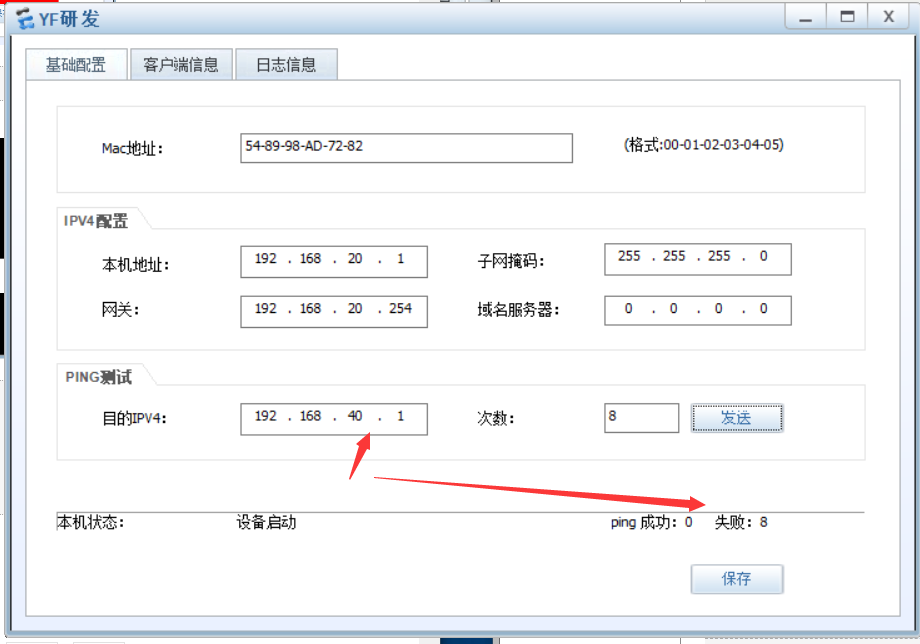

验证:研发

但无法ping通server1服务器

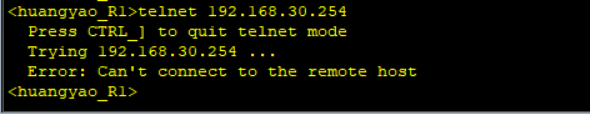

验证:R1、R2、R3只允许被IT登录管理,

IT可以登入R1、2、3,,

其他的和R3一样

R1不可以登入R3

所以项目要求验证成功。