使用Bind提供域名解析服务(反向解析实验)

BIND 端口:53

正向解析:根据主机名(域名) 查找对应的IP地址。

反向解析:根据IP地址 查找对应的主机名(域名)。

我们来装一下Bind服务

伯克利互联网域名服务BIND(Berkeley Internet Name Daemon)是一款全球互联网使用最广泛的能够提供安全可靠、快捷高效的域名解析服务程序。

并且Bind服务程序还支持chroot(change root)监牢安全机制,chroot机制会限制bind服务程序仅能对自身配置文件进行操作,从而保证了整个服务器的安全,让既然如此,那么我们也就选择安装bind-chroot吧:

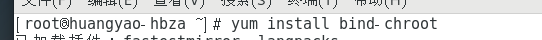

输入:yum install bind-chroot

域名解析服务Bind的程序名称叫做named,服务程序的配置文件如下:

注:Windows下hosts文件夹在这里

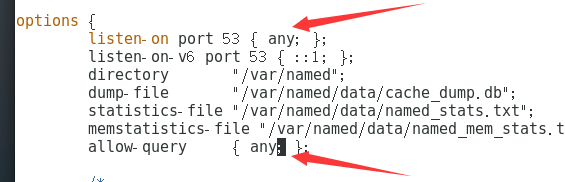

那么先来分析下主配置文件吧(有两处需要修改,请跟着一起操作.)

输入命令 : vim /etc/named.conf

//将下行中的127.0.0.1修改为any,代表允许监听任何IP地址。

//将下行中的localhost修改为any,代表允许任何主机查询。

安装完bind-chroot服务,后

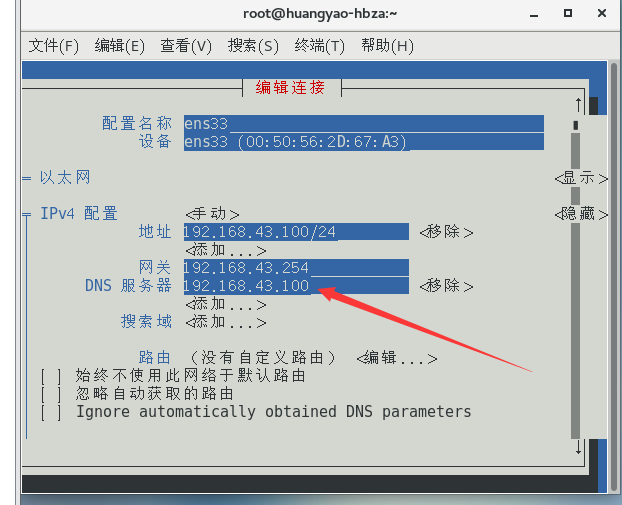

既然要开始搭建使用DNS服务程序啦,那么请将系统的DNS地址修改为本机,这样才能看到实验效果哦。

输入: nmtui 进去编辑连接

将DNS服务器改成我们自己的ip,因为我们这台虚拟机模拟的就是DNS服务器

编辑完成后,点击启用连接,,禁用下有线连接,再激活下,确定退出

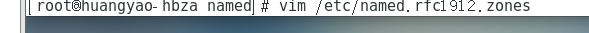

为了避免经常修改主配置文件named.conf而导致DNS服务出错,所以规则的区域信息保存在了”/etc/named.rfc1912.zones“文件中,这个文件用于定义域名与IP地址解析规则保存的文件位置以及区域服务类型等内容,一定要谨慎修改。

注:这时正式开始,反向解析实验,此时也可以进行正向解析的。这里演示的反向

反向解析区域文件格式:

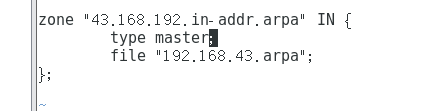

第1步:配置区域数据信息。

输入:vim /etc/named.rfc1912.zones (可以直接在下面追加)

注:“”里的 ip为自己安装 bind-chroot服务且 输入nmuti改的那个DNS,,

并且因为是反向解析ip是倒着写的,所以我写的是43.168.192........

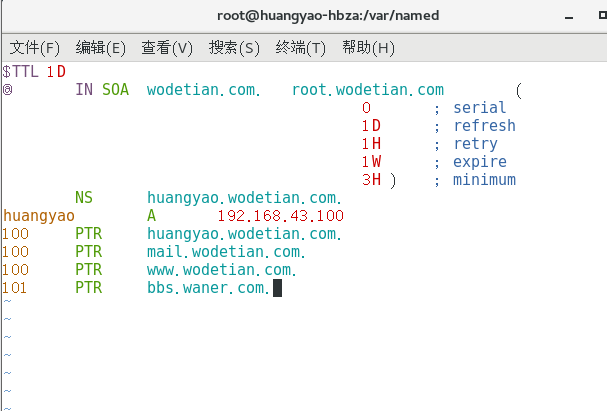

第2步:配置解析数据信息。

反向解析数据文件模版为:”/var/named/named.loopback“,我们可复制并填写信息后即可直接使用

输入:cp -a named.loopback 192.168.43.arpa

输入:vim 192.168.43.arpa (编辑192.168.43.0/24网段的数据文件)

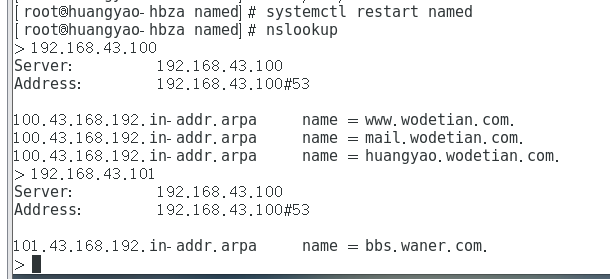

第3步:检验解析结果。

输入:systemctl restart named (重启named服务程序,让配置文件立即生效)

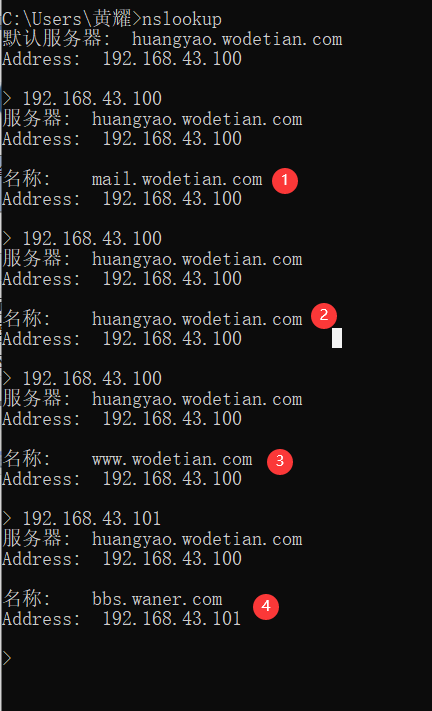

输入: nslookup (执行nslookup命令检查反向解析结果)

输入 :192.168.43.100 (得对应之前在配置解析数据信息编辑文件时写的那个,当时写的什么输入什么)

输入: 192.168.43.101 同上

在自己本地电脑上(我的为win10)

需要先更改适配器选项

需要将ip地址设置在同一个网段,,首选DNS服务设置为 192.168.43.100(我们再上面配置的DNS服务器的ip)

之后win+r 输入 cmd

输入 nslookup

输入 192.168.43.100 (得对应之前在配置解析数据信息编辑文件时写的那个,当时写的什么输入什么))

输入 192.168.43.101 同上

完成!