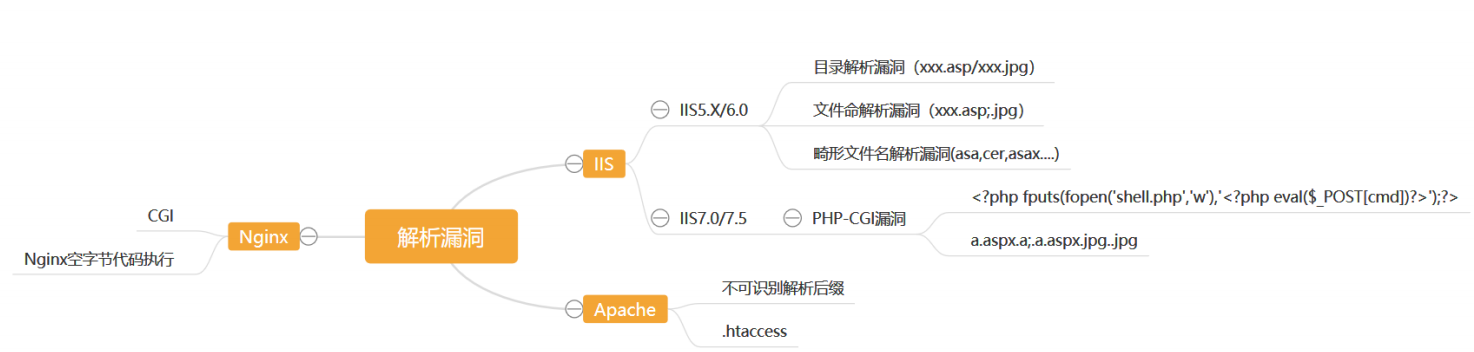

解析漏洞

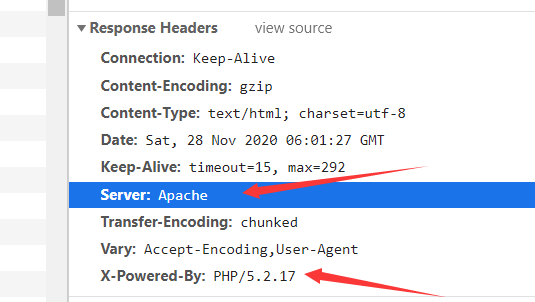

探查目标是什么类型的web服务器

1.通过查看相应的http请求,会在头部暴露出web服务器类型

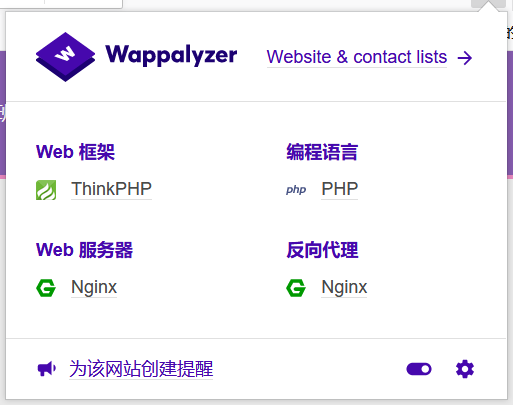

2. 安装浏览器插件

3. 通过第三方网站

解析漏洞详解

IIS

IIS.X~6.0

目录解析漏洞

服务器默认会把.asp .asa目录下的文件都解析成asp文件。前提是有可控文件上传的路径或文件名

xxx.asp/xxx.jpg

文件名解析漏洞

服务器默认不会去解析分号后面的内容。前提是可控制文件名

xx.asp;.jpg

畸形⽂件命解析漏洞

iis6.0下的可执⾏⽂件还有 asa、cer、cdx ,注意,不⼀定能解析aspx,因为aspx是.net环境。

IIS7.0/7.5

利⽤解析图⽚中的代码上传webshell

如果开启Fast-CGI模式,上传1.jpg,内容如下:

访问 1.jpg/.php ,那么1.jpg就会被解析执⾏。

Apache

不可识别解析后缀

Apache解析过程是从右向左解析,如果为不可识别或不认识,就再往左判断。

在Apache的解析中,除了“php|php3|phtml”等规定的后缀中,任何的后缀加⼊,都是不会被识别解析的,也会

被跳过后缀处理。

xiwang.php.k1.w2.a3 -> xiwang.php

.htaccess

htaccess 文件是Apache服务器中的一个配置文件,用于实现:网页301重定向、自定义404错误页面、改变文件扩展名、允许/阻止特定的用户或者目录的访问、禁止目录列表、配置默认文档等功能。

该漏洞适⽤于⽬标web服务器为apache,并且.htaccess可以被上传执⾏的情况。

当.htaccess⽂件内容为SetHandler application/x-httpd-php时,即设置当前⽬录所有⽂件都使⽤PHP解析,那

么⽆论上传任何⽂件,只要⽂件内容符合PHP语⾔代码规范,就会被当作PHP执⾏。不符合则报错。

在Apache中如果需要启动 .htaccess,必须在http.conf中设置 AllowOverride