暴力破解-DVWA_1.9-笔记

穷举法 通过社工尽可能的缩小密码字典的范围

所用到的工具:

Firefox浏览器及其插件Proxy Switcher, OWASP ZAP代理抓包工具。

OWASP ZAP 代理抓包工具

初始信息:

DVWA默认账户 admin 密码 password

登录后先通过DVWA Security页面设置DVWA的安全等级,Low最低。若发生安全等级设置失败的情况可清理浏览器的历时记录、选中并删除cookie信息。重启浏览器后再进行尝试。

工具设置过程:

使用火狐浏览器插件Proxy Switcher 快捷设置切换网页代理 设置代理端口为本地的 8080

打开OWASP ZAP软件 默认端口为上面所说的8080无需修改。

LOW等级:

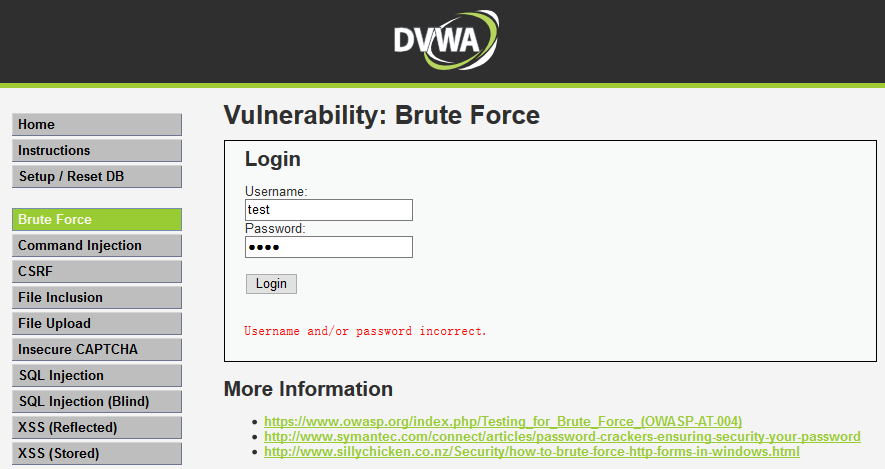

使用火狐浏览器尝试输入账号密码并进行抓包,例如我输入账号密码为test、test后由于账号密码错误网页反馈如下:

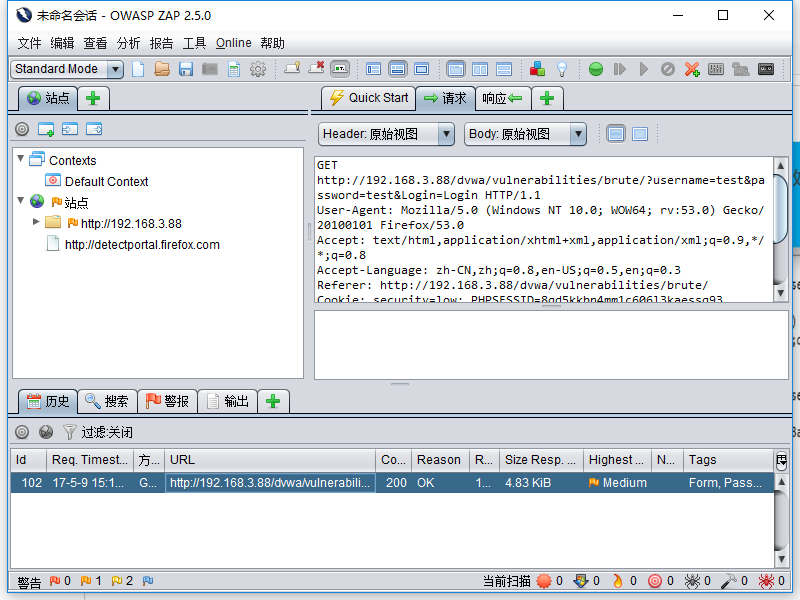

发送的数据包如下

GET http://192.168.3.88/dvwa/vulnerabilities/brute/?username=test&password=test&Login=Login HTTP/1.1

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; rv:53.0) Gecko/20100101 Firefox/53.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Cookie: security=low; PHPSESSID=8qd5kkbn4mm1c606l3kaessq93

Connection: keep-alive

Upgrade-Insecure-Requests: 1

Host: 192.168.3.88

我们可以看到时一个GET请求 账号密码作为参数进行发送 ?username=test&password=test

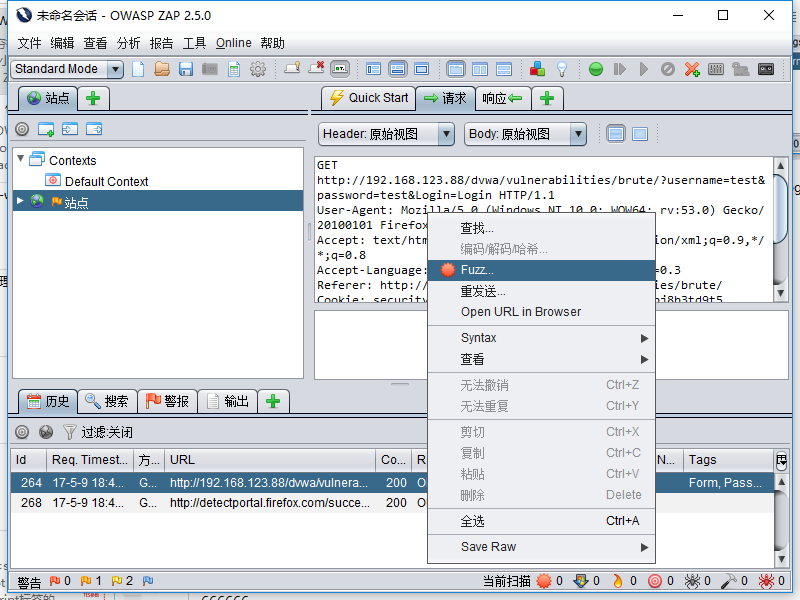

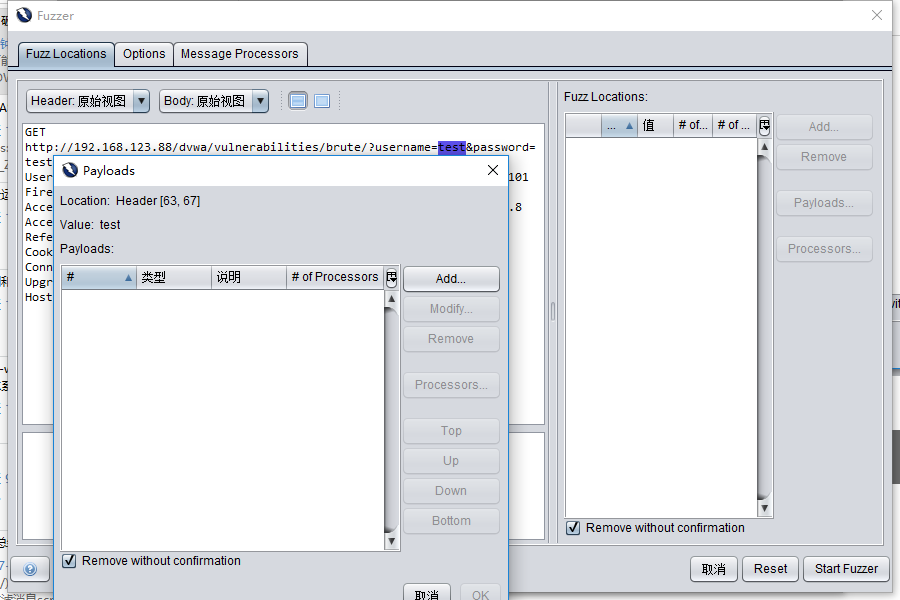

点击右键菜单内的Fuzz选项

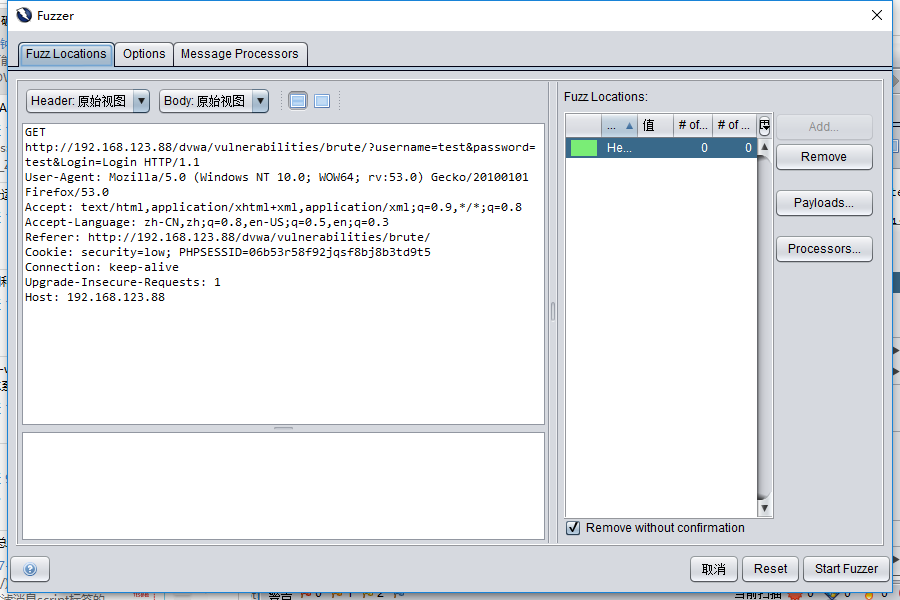

删除默认的字典

分别选中 用户名和密码两个参数的值并添加字典

username示例字典

admin

root

guest

test

password示例字典

admin

123456

111111

666666

root

password

添加完字典后点击strat Fuzzer按钮即可自动发送用户名和密码的全部组合的请求包。

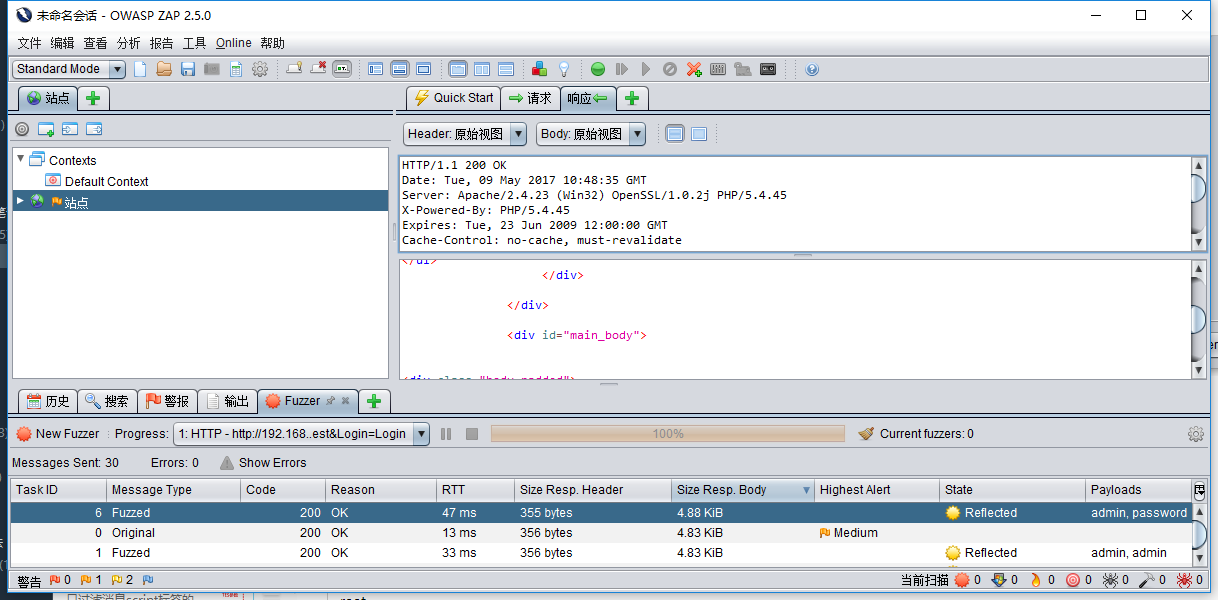

根据返回包文件的大小进行排序发现只有一个返回包的大小是4.88k,该次请求所发送的账户密码与我们所知道的相符。即完成了low等级的暴力破解。

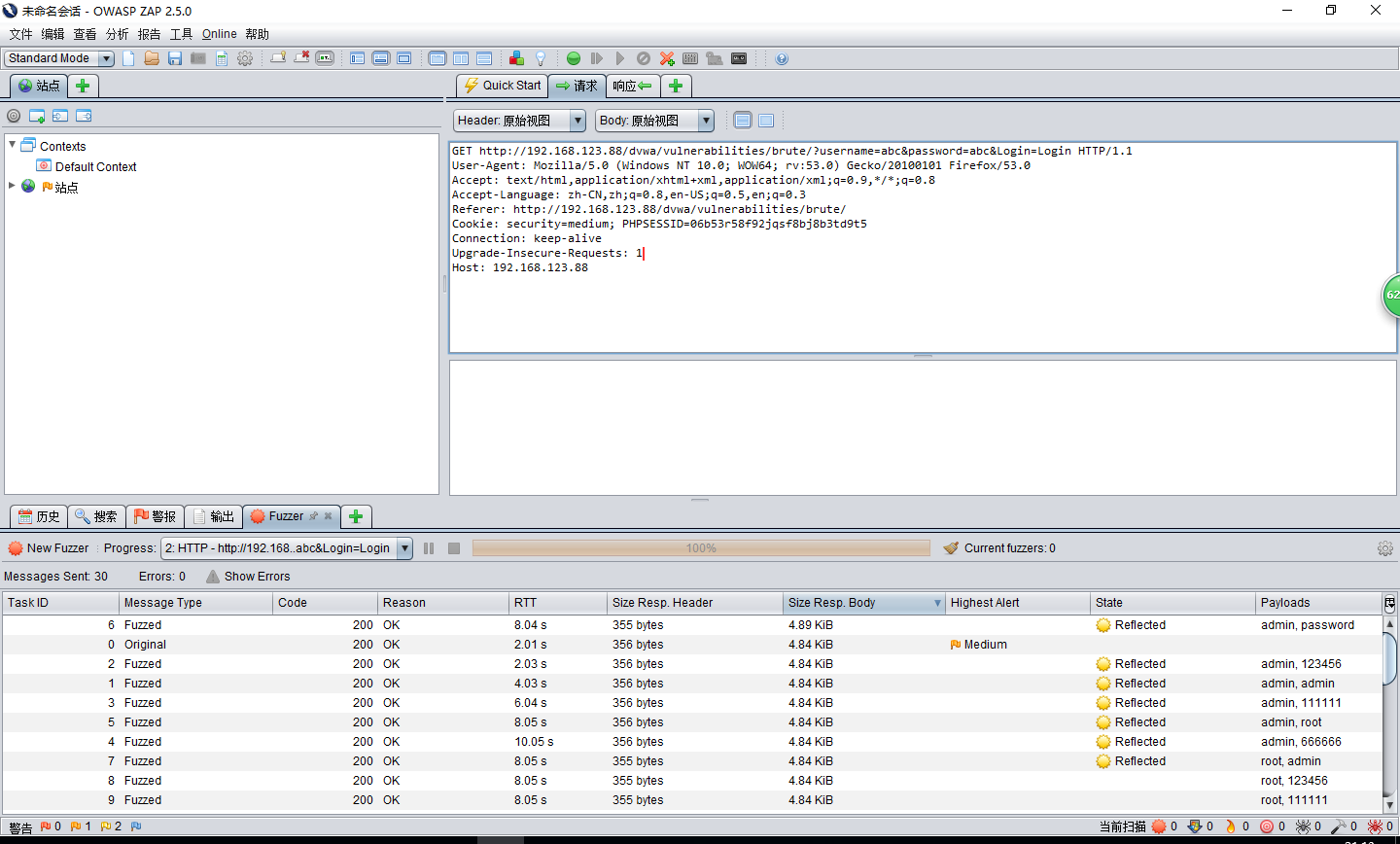

medium等级

如图所示,重复low等级的操作依然可以成功破解出正确的账户密码。区别在于每一次的请求包响应时间由毫秒基本变成了2~10秒。这样大大的增加了我们破解出密码锁需要的时间。

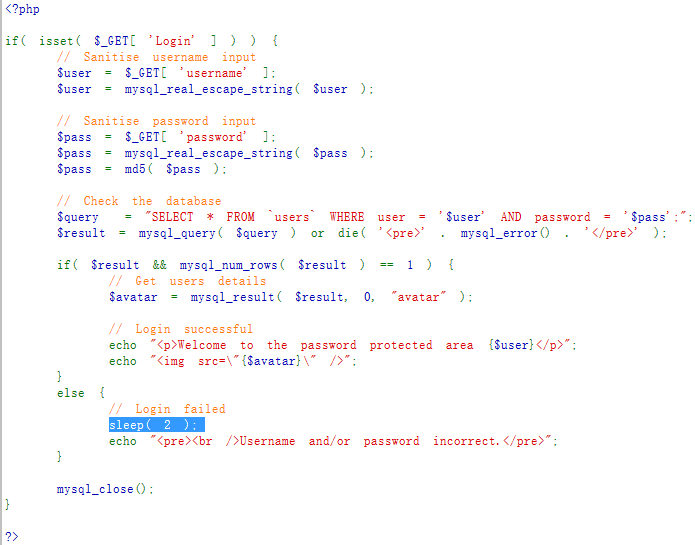

查看PHP源码可以看到每次错误时sleep2秒

high等级

抓包后发现high等级的请求包中新出现了一个token字段

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; rv:53.0) Gecko/20100101 Firefox/53.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Cookie: security=high; PHPSESSID=06b53r58f92jqsf8bj8b3td9t5

Connection: keep-alive

Upgrade-Insecure-Requests: 1

Host: 192.168.123.88

这个字段源自于上一个响应包中,这样就要求我们发送的每个请求包中包含随机生成的token值。我们无法简单的使用owasp完成。

这里先给出一段网易云课堂web安全微专业老师提供的代码供参考,注意运行前修改IP地址以及 PHPSESSID信息。后续有可能会更新成自己写的代码^_^

impossible等级

这个等级是安全的,密码输错3次后账户将被锁定15分钟。

防止暴力破解的有效手段:

1、限制尝试次数

2、验证码(验证码存在被技术破解风险仅用于增加每次尝试的成本)