20242903杨轩 《网络攻防实践》第1周作业

1.知识点梳理与总结

出于现实安全考虑和国家法律限制,网络攻防实验需要提前了解虚拟机平台和各类镜像的安装使用,在实验时回顾知识如下:

一个典型的网络攻防实验环境如下表:

| 类别 | 组件/工具 | 功能描述 |

|---|---|---|

| 攻击机 | Kali Linux | 渗透测试专用操作系统,集成Metasploit、Nmap等工具,用于模拟攻击行为。 |

| 靶机 | Metasploitable | 预置漏洞的Linux系统,用于练习漏洞利用(如缓冲区溢出、SQL注入)。 |

| 老版本windows系统 | 版本系统过老,提供各种漏洞 | |

| 监控与分析 | 蜜罐(Honeywall) | 诱捕攻击者,记录攻击手法。 |

| 基础设施 | VMware | 虚拟化平台,用于隔离实验环境与物理网络。 |

| VLAN/子网划分 | 分隔攻击区、防御区、监控区,模拟真实网络架构。 |

了解了Metasploitable,它是一个故意设计为存在漏洞的 Linux 虚拟机镜像,主要用于安全测试和渗透练习。它是学习网络安全、漏洞利用和渗透测试的理想工具。Metasploitable 预装了许多存在漏洞的服务和应用程序,可以通过工具(如 Metasploit)对其进行攻击测试

2.环境搭建详细过程

2.1 攻防环境拓扑结构设计

拓扑图设计如下:

将攻防环境分为攻击方和靶机端,使用Honeywall隔离环境攻防并进行攻击检测。

2.2 环境搭建详细过程

2.2.1 虚拟网卡设置

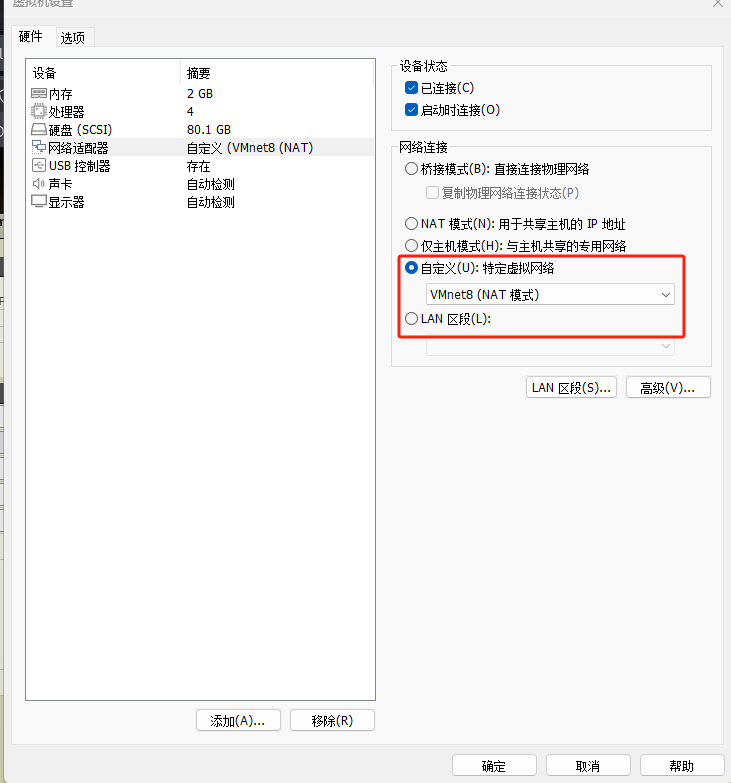

将VMnet1设置为仅主机模式,子网Ip地址为192.168.200.128,子网掩码为255.255.255.128

将VMnet8设置为NAT模式,其中NAT设置为192.168.200.0,网关为192.168.200.1

DHCP设置地址池IP为192.168.200.2--192.168.200.120,子网Ip地址为192.168.200.0,子网掩码为255.255.255.128,广播地址为192.168.200.127

2.2.2 Seed ubuntu安装

进入Seed ubuntu官网选择20.04VM版本从谷歌云下载

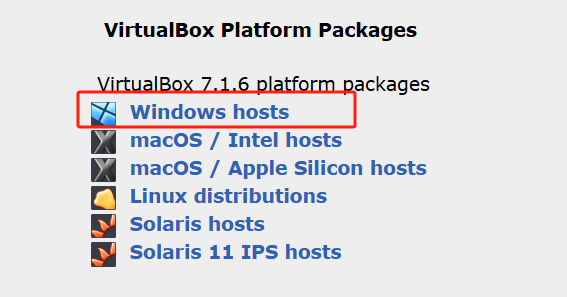

由于vdi文无法用vmware打开,因此下载virtualBox并使用命令行工具将vdi格式文件转为vmdk格式

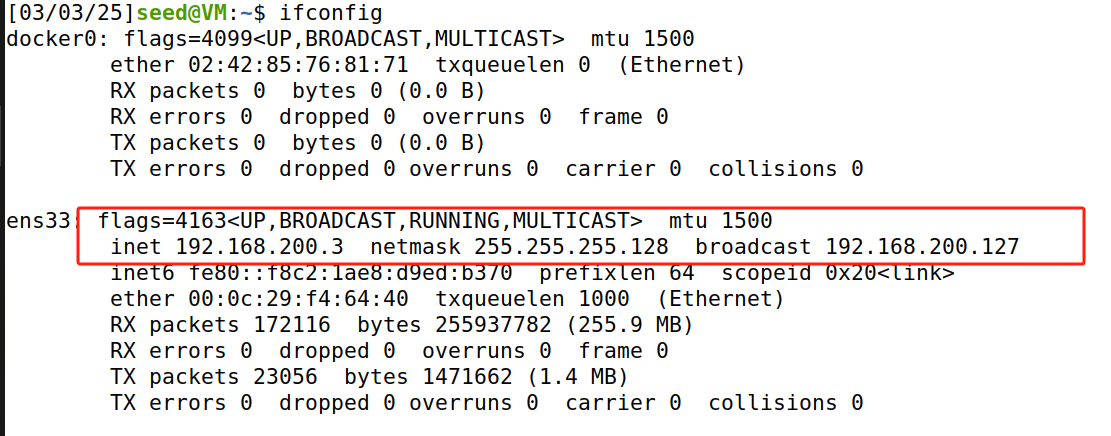

设置网卡模式为VMnet8,随后设置ip地址为192.168.200.3 子网掩码为255.255.255.128

2.2.3 Kali linux安装

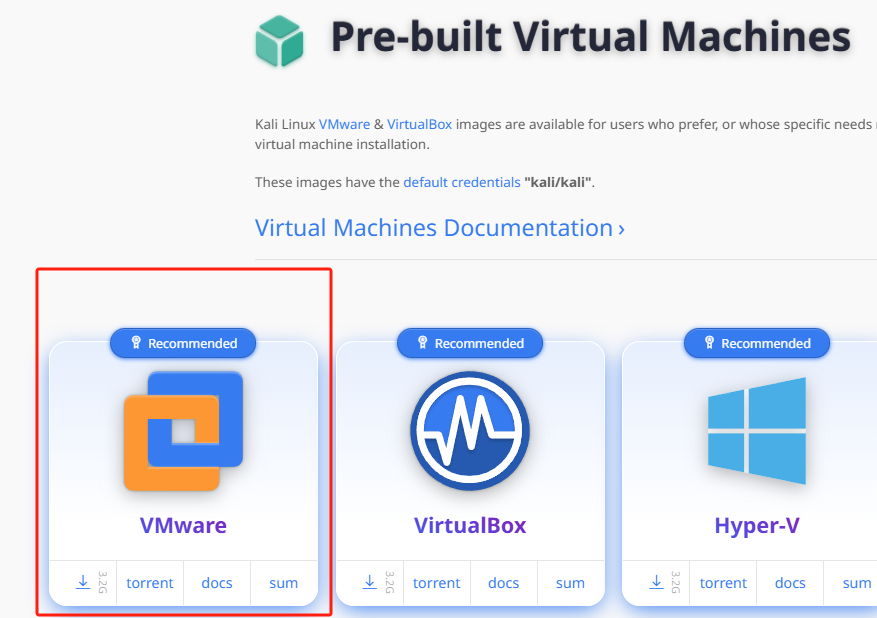

直接进入官网下载预先安装好的文件,随后解压压缩包,点击vmware的打开虚拟机,打开vmx格式文件

设置网络适配器为VMnet8

打开后使用sudo权限,输入默认密码kali,将IP设置为192.168.200.2,子网掩码如下为255.255.255.128

2.2.4 WinXPattacker安装

解压虚拟机安装包文件,随后打开vmx格式文件,打开cmd文件设置IP为192.168.200.5,子网掩码如下为255.255.255.128

2.2.5 Metasploitable 安装

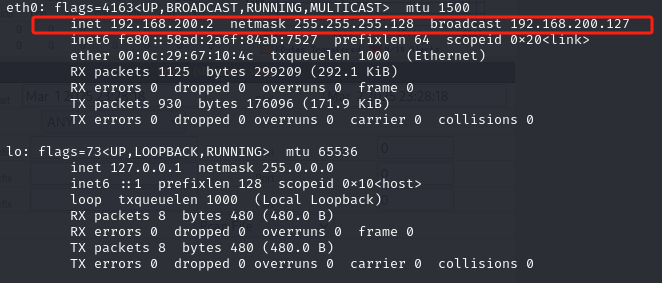

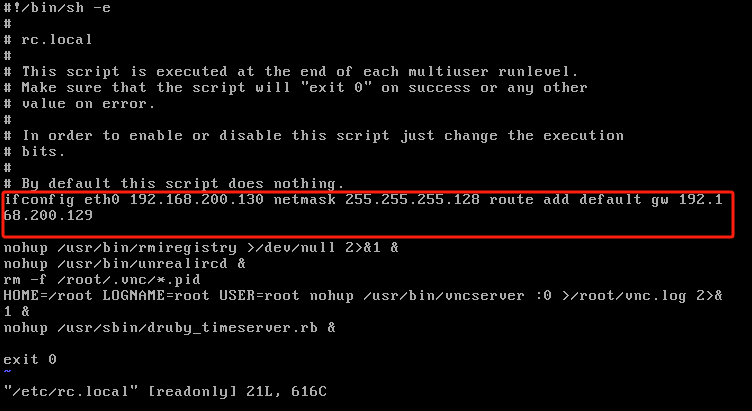

解压虚拟机安装包文件,随后打开Metasploitable的vmx格式文件,随后使用vim指令进入/etc/rc.local文件加入一行ifconfig eth0 192.168.200.130 netmask 255.255.255.128 route add default gw 192.168.200.129,此命令须输入密码msfadmin使用sudo权限。随后sudo reboot,重启后输入ifconfig指令查看是否更改成功。

2.2.6 Win2KServer安装

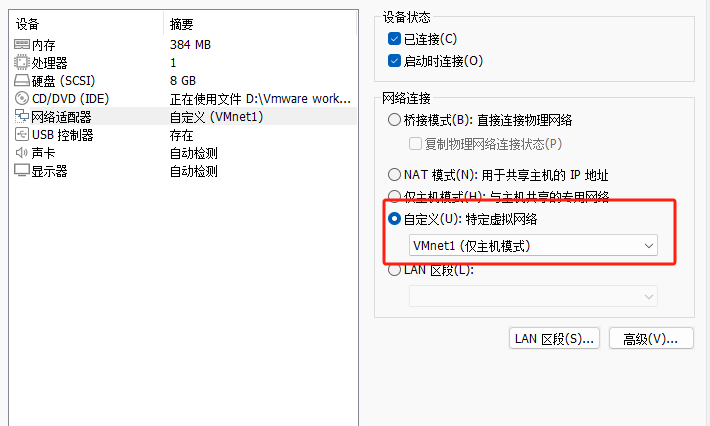

在Winworld下载2000server镜像后选择新建虚拟机导入iso文件,随后设置网卡为VMnet1,设置ip为192.168.200.131,子网掩码为255.255.255.128

2.2.7 HoneyWall安装

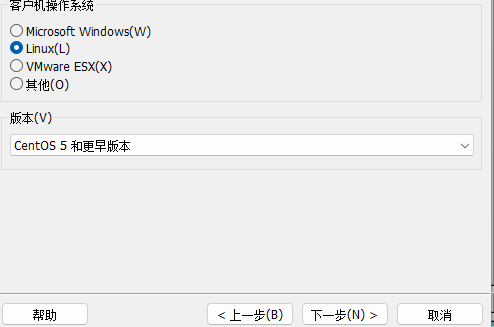

打开vmware软件后选择硬件兼容性 6.5-7.x的老版本

选择CentOS 5和更早版本

输入指令su -提高指令权限到sudo

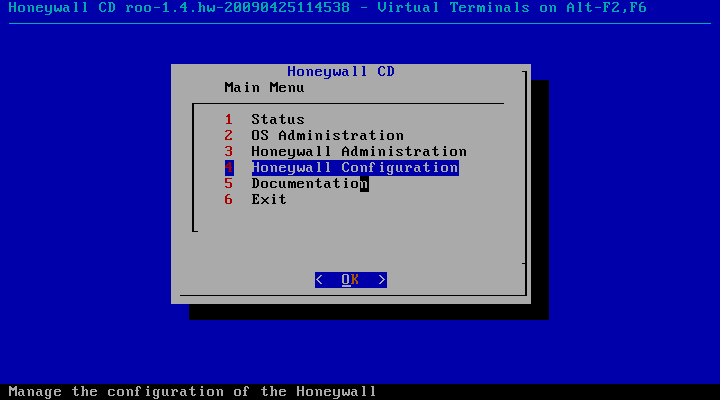

进入honeywall configuration界面,设置ip等有关信息如下:

安装与配置完成

2.3 连通性测试

2.3.1 攻击方区域连通性测试

kali可以ping通seed ubuntu和winXPattacker

seed ubuntu可以ping通kali和winXPattacker

winXPattacker可以ping通kali和seed ubuntu

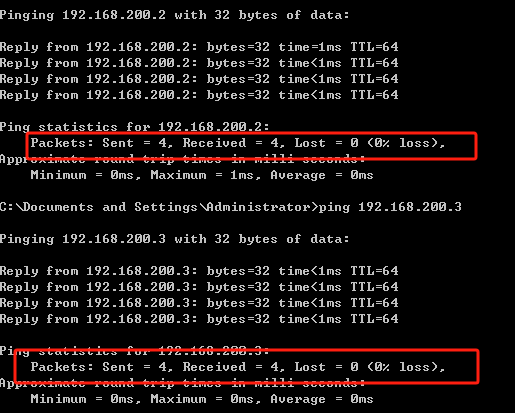

2.3.2 靶机区域连通性测试

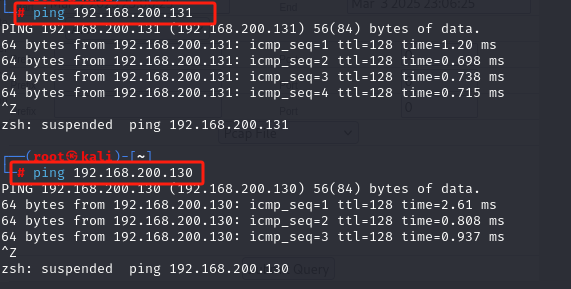

在靶机区域的两台终端间互相ping可以ping通

2.3.3 攻击方与靶机区域连通性测试

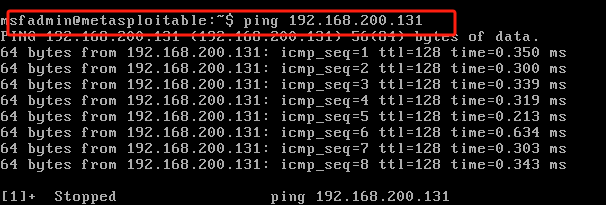

攻击机kali可以ping通两台靶机终端Win2000server和Metasploitable

2.3 蜜罐网关和功能测试

在kali机器上输入https:192.168.200.8后进入密网的网页配置界面如下,可以使用监听和分析功能

使用tcpdump -i eth0 icmp指令honeywall可以监听到攻击机kali发送给靶机的icmp包

3.学习中遇到的问题及解决

- 问题1:在安装seed ubuntu的时候由于并未使用老师提供的镜像,而是在官网下载的vdi文件,仅支持在virtual box上运行

- 问题1解决方案:将vdi文件转化为vmdk文件,转换时需要下载virtual box使用VBoxManage将 VirtualBox 添加到系统环境变量使用VBoxManage clonehd "input.vdi" "output.vmdk" --format VMDK命令进行转换

- 问题2:kali的浏览器访问 Honeywall 的 Web 界面时遇到 Login You have exceeded the maximum number of login attempts 错误

- 问题2解决方案:等待锁定时间结束,Honeywall 的 Web 登录锁定通常是暂时的,等待一段时间后,系统会自动解除锁定,但实验对于时间有要求,因此清除了浏览器缓存和 Cookie,浏览器缓存或 Cookie 可能会记录特定IP和密码而导致登录问题。在清除缓存后问题得到解决

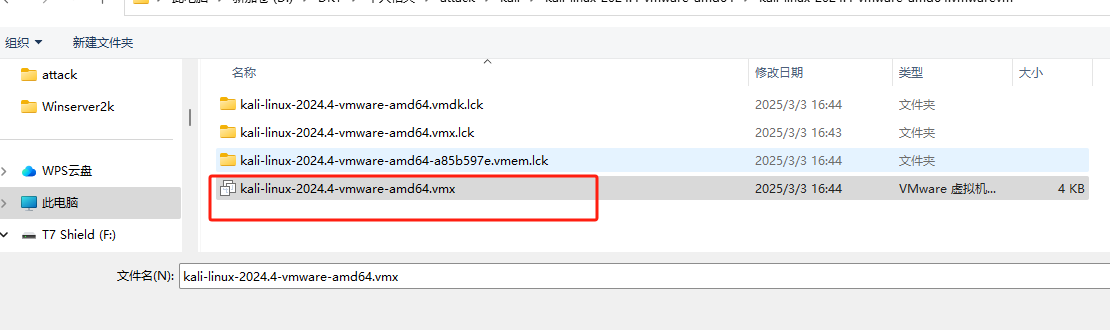

- 问题3:使用虚拟机时出现【该虚拟机似乎正在使用中】无法打开

- 问题3解决方案:首先关闭VM软件,然后在虚拟机目录下.lck后缀的文件夹删除或更名即可解决。

4.学习感悟、思考等

通过本次学习我了解到了一个网络攻防仿真实验环境的搭建过程,本科的时候接触过一点计算机网络知识,但都是在思科模拟器或者在实验室的机房以及一些搭建好的绿盟的攻防服务器上进行,这是第一次亲手搭建一个攻防环境。实验流程中的拓扑图设计十分重要,在后续的实验流程中都需要对照着拓扑图进行环境的配置和搭建。

同时对于linux和windows操作系统中的一些简单的指令进行了回顾,对于vim命令编辑器和其他网络相关的指令进行了回顾,学而时习之,不亦说乎,不仅是古人的智慧,更是当代学习的真谛。以往的知识反复理解消化,将理论通过作业实践转化为能力,这种从"知道"到"掌握"的过程,就像拼图逐渐完整般充满成就感。特别是完成项目时调用所学知识解决问题的瞬间,那种豁然开朗的快乐,正是持续学习的动力源泉。

参考资料

- [SEED-labs-ubuntu 20.04 虚拟机环境搭建] (https://blog.csdn.net/AustinCyy/article/details/142218534)

- [VMware提示【该虚拟机似乎正在使用中】的解决方案] (https://blog.csdn.net/weixin_43455581/article/details/119560058)

浙公网安备 33010602011771号

浙公网安备 33010602011771号