Exp6 信息搜集与漏洞扫描

Exp6 信息搜集与漏洞扫描

一、基础问题回答

1.哪些组织负责DNS,IP的管理。

顶级的管理者是Internet Corporation for Assigned Names and Numbers (ICANN)。

目前全球有5个地区性注册机构:

- ARIN主要负责北美地区业务

- RIPE主要负责欧洲地区业务

- APNIC主要负责亚太地区业务

- LACNIC主要负责拉丁美洲美洲业务

- AfriNIC主要负责非洲地区业务。

2.什么是3R信息。

Registrant:注册人

Registrar:注册商

Registry:官方注册局

二、实践过程记录

各种搜索技巧的应用及DNS IP注册信息的查询

1)whois的使用

- 在MSF终端使用whois命令进行查询,

whois baidu.com

![]()

![]()

上图关于该域名的使用情况,以及注册信息一目了然 - 进行whois查询时要去掉www等前缀,因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查询不到。

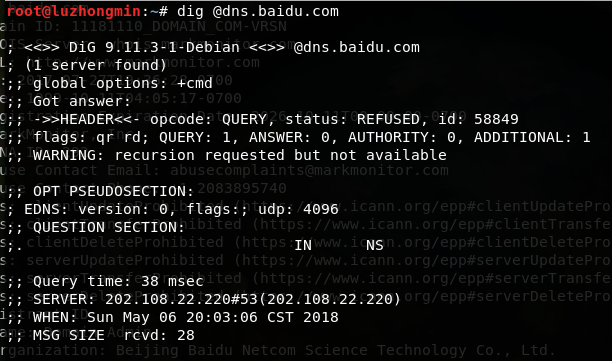

2)dig域名查询

dig @dns.baidu.com

![]()

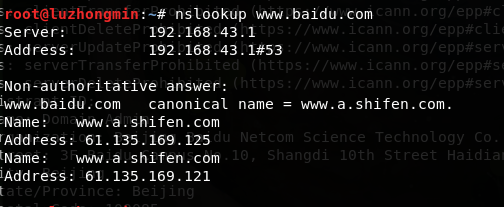

3)nslookup

nslookup www.baidu.com

![]()

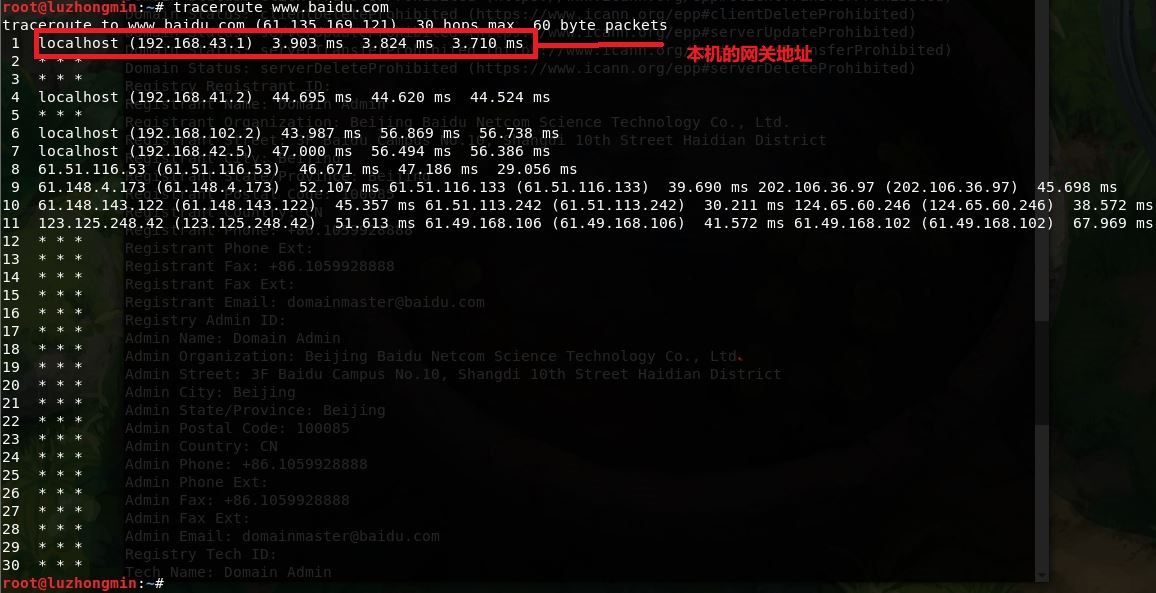

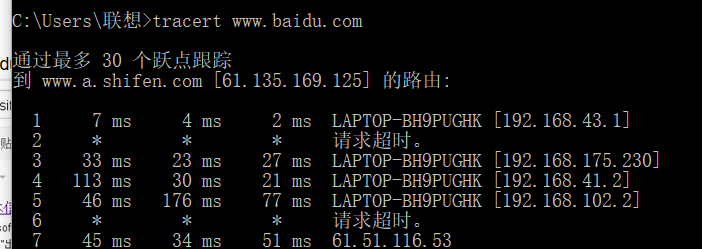

4)Traceroute–路由跟踪

-

探测网络路由路径,可用于确定网络拓扑

-

主机发送TTL从1开始逐步增1的IP包,网络路径上路由器返回

ICMP TIME_EXECEEDED,traceroute www.baidu.com,下面都是星星星,可能是防火墙把ICMP返回信息过滤掉了

![]()

由图可看出,通过了三十跳,到达了baidu.com -

用win查一下

![]()

5)通过搜索引擎进行信息搜集

- 搜索引擎查ip地址

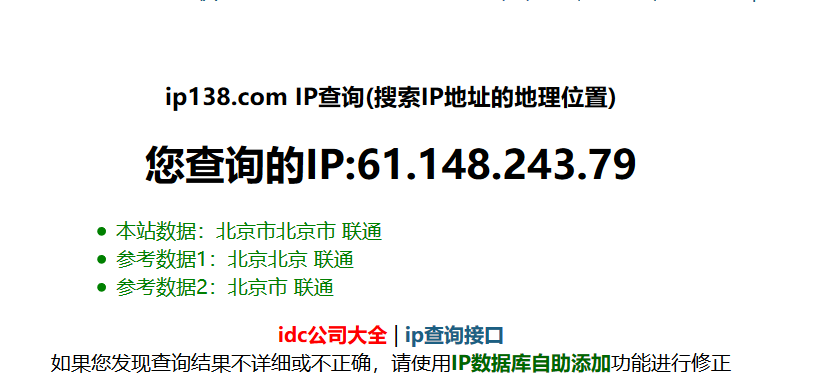

- 到这个网站http://www.ip138.com/输入想要查询的IP;

![]()

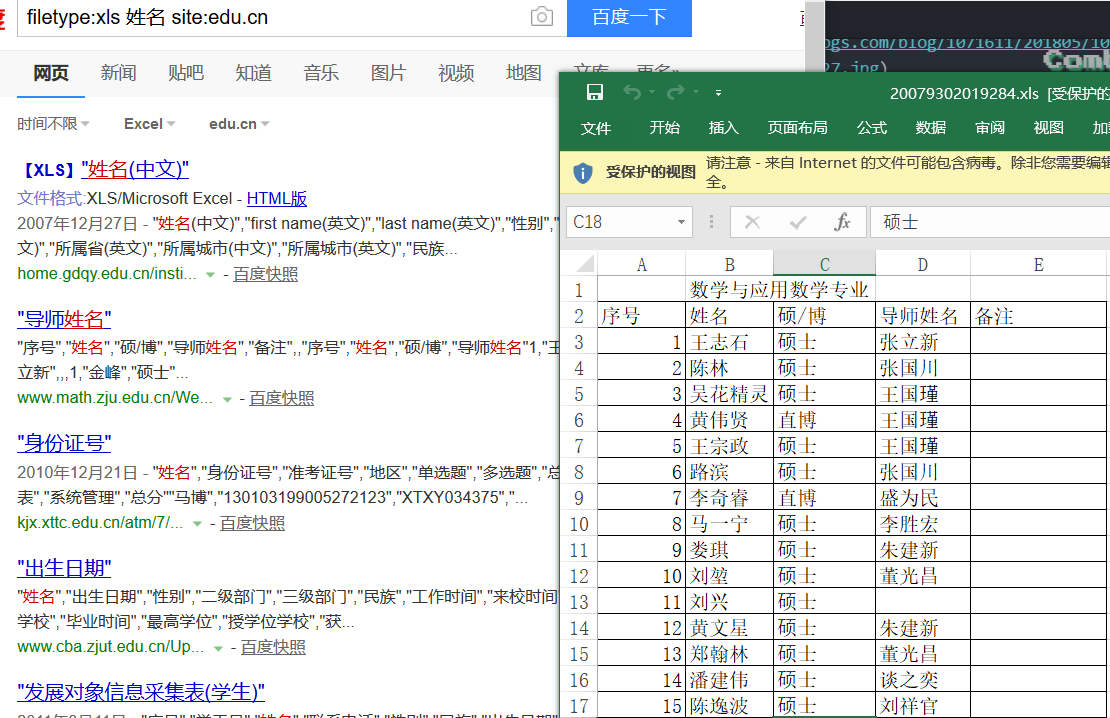

- 在百度上输入:filetype:xls 查询内容 site:edu.cn

![]()

- 到这个网站http://www.ip138.com/输入想要查询的IP;

基本的扫描技术

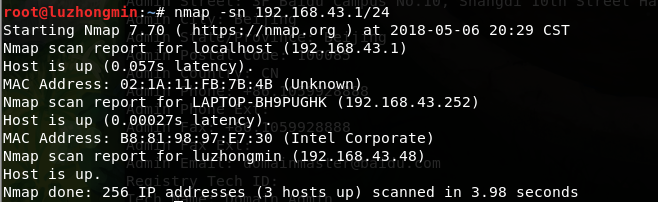

1)主机发现

-

nmap -sn ip+范围

![]()

-

其他常用命令

- 扫描整个网段活跃的主机

nmap 192.168.43.1/24![]()

- 扫描一个范围内的目标

nmap 192.168.1.1-100(扫描IP地址为192.168.1.1-192.168.1.100内的所有主机) - 扫描除过某一个ip外的所有子网主机

nmap 192.168.1.1/24 -exclude 192.168.1.1

- 扫描整个网段活跃的主机

2)端口扫描

-

通常1024以下的端口都是被服务器用来专门对用某一个服务的

80 http

443 https

53 dns

25 smtp

22 ssh

23 telnet

20、21 ftp

110 pop3

119 nntp

143 imap

179 bgp

135-139、445 RPC

500 vpn -

端口扫描的几个状态

open:端口是开放的。

closed:端口是关闭的。

filtered:端口被防火墙IDS/IPS屏蔽,无法确定其状态。

unfiltered:端口没有被屏蔽,但是否开放需要进一步确定。

open|filtered:端口是开放的或被屏蔽。

closed|filtered :端口是关闭的或被屏蔽。 -

Tcp SYN Scan (sS)

- 被称为半开放扫描,因为这种技术使得Nmap不需要通过完整的握手,就能获得远程主机的信息。Nmap发送SYN包到远程主机,但是它不会产生任何会话,因此不会在目标主机上产生任何日志记录。

![]()

扫描百度只发现了两个端口是开的,也就是提供http,https服务的两个端口

- 被称为半开放扫描,因为这种技术使得Nmap不需要通过完整的握手,就能获得远程主机的信息。Nmap发送SYN包到远程主机,但是它不会产生任何会话,因此不会在目标主机上产生任何日志记录。

-

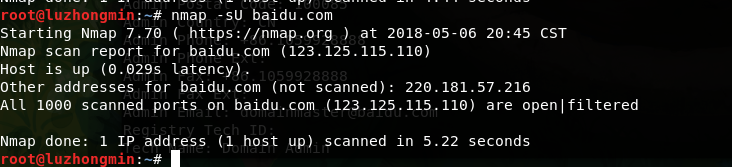

Udp scan(sU)

- 这种扫描技术用来寻找目标主机打开的UDP端口。它不需要发送任何的SYN包,因为这种技术是针对UDP端口的。UDP扫描发送UDP数据包到目标主机,并等待响应,如果返回ICMP不可达的错误消息,说明端口是关闭的,如果得到正确的适当的回应,说明端口是开放的。

![]()

ICMP包全部被过滤掉了;

- 这种扫描技术用来寻找目标主机打开的UDP端口。它不需要发送任何的SYN包,因为这种技术是针对UDP端口的。UDP扫描发送UDP数据包到目标主机,并等待响应,如果返回ICMP不可达的错误消息,说明端口是关闭的,如果得到正确的适当的回应,说明端口是开放的。

-

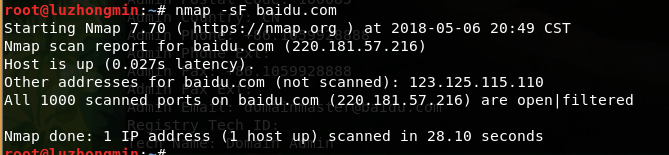

FIN scan (sF)

- 有时候Tcp SYN扫描不是最佳的扫描模式,因为有防火墙的存在,目标主机有时候可能有IDS和IPS系统的存在,防火墙会阻止掉SYN数据包。发送一个设置了FIN标志的数据包并不需要完成TCP的握手。FIN扫描也不会在目标主机上创建日志。

![]()

依然被百度全部过滤掉了;

- 有时候Tcp SYN扫描不是最佳的扫描模式,因为有防火墙的存在,目标主机有时候可能有IDS和IPS系统的存在,防火墙会阻止掉SYN数据包。发送一个设置了FIN标志的数据包并不需要完成TCP的握手。FIN扫描也不会在目标主机上创建日志。

-

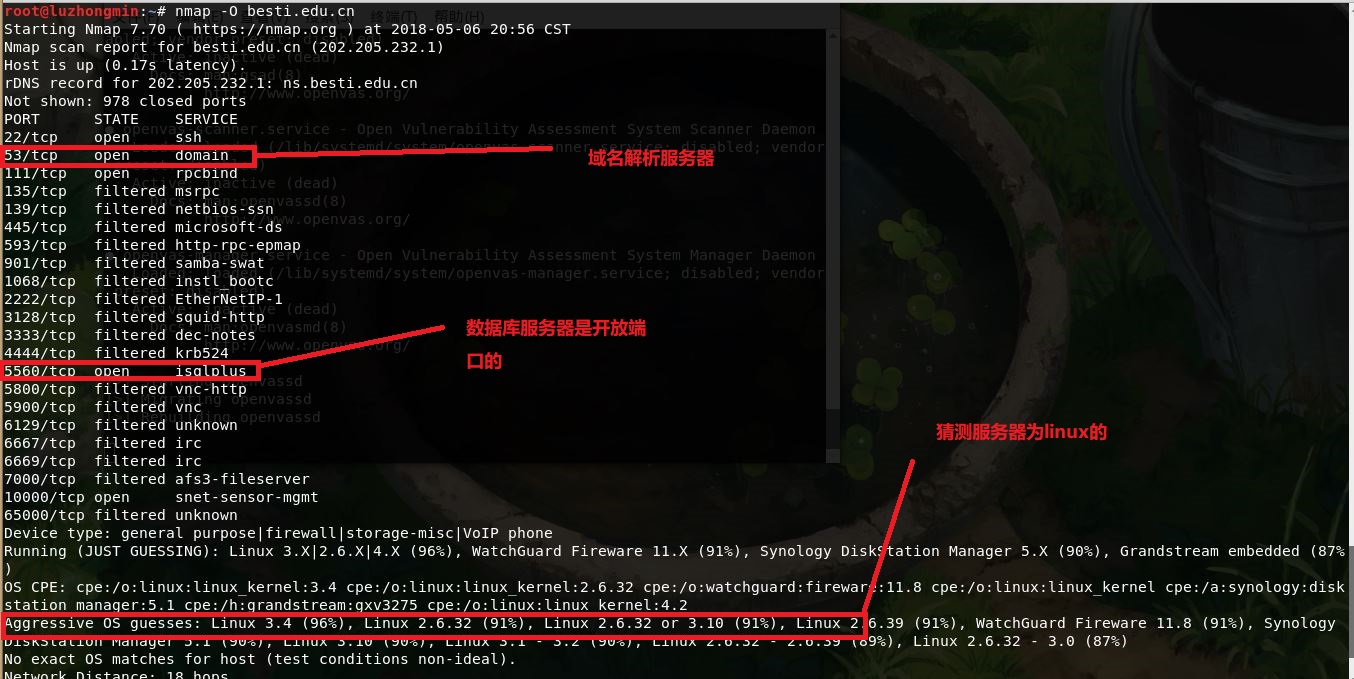

OS及服务版本探测

- OS识别:

nmap -O besti.edu.cn

![]()

- OS识别:

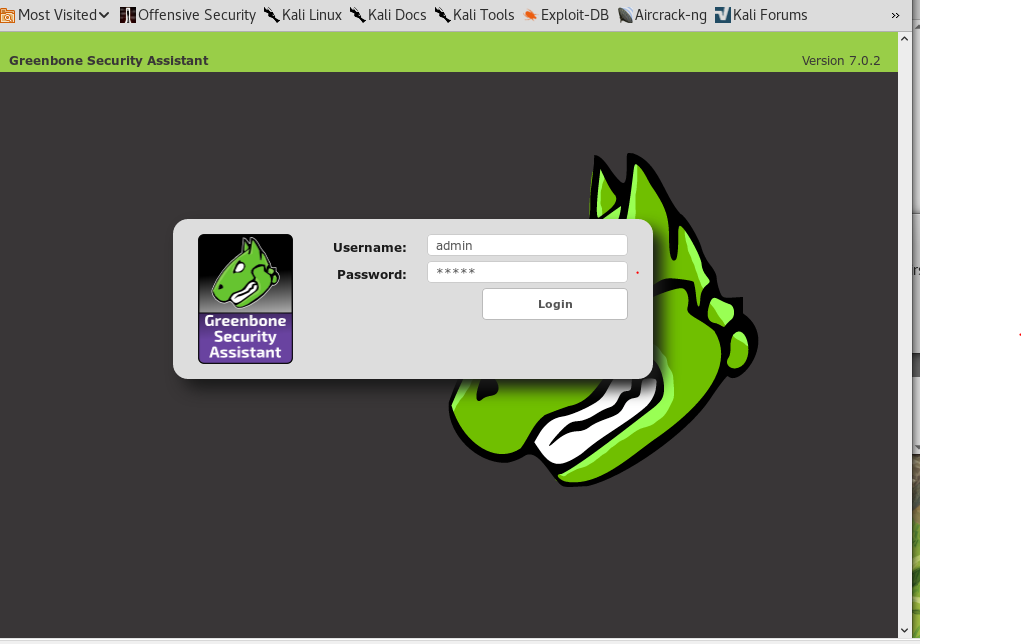

漏洞扫描

- 配置openvas用了好长的时间,该遇到的问题,我都遇到了,也都看着别人的博客一一解决了,花了我一个多G的流量。。。。

- 登录

![]()

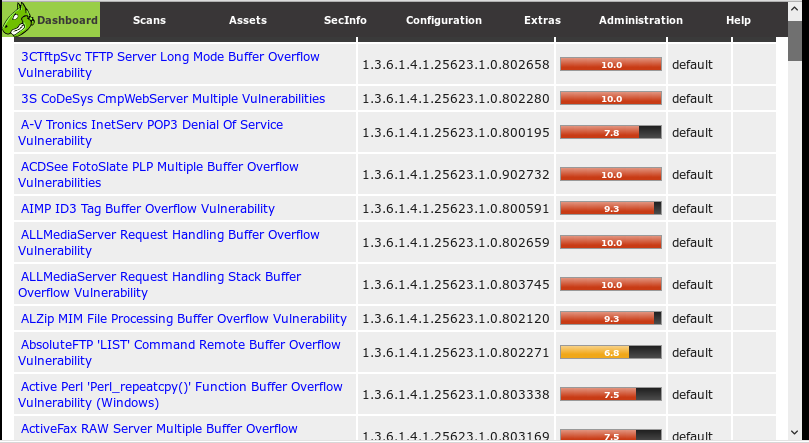

- 新建Target,输入待扫描主机存。新建Task,使用刚才新建的Target作为目标,开始扫描。攻击机和靶机要能ping通。

![]()

- 等待扫描结束之后查看报告如下,扫了本机的IP,发现全是漏洞。。。。

![]()

- 点开查看具体信息

![]()

三.实践总结及体会

一开始以为只要输入一些命令就可以完成本次试验,直到做到openvas,整个人都不好了,各种更新下载,用了我一个多G的流量,,,实验七,不敢这么土豪了

浙公网安备 33010602011771号

浙公网安备 33010602011771号