内网信息收集(二)

环境由(一)中搭配完成

新增攻击机kali,网络如下

192.168.147.133

给Win7新增一张网卡,使得既连接内网,也连接外网

192.168.147.151

Win7可以ping通kali,但kali ping不同Win7,猜测Win7开启了防火墙

一、探测内网存活的主机

icmp协议探测内网

依次对内网中的ip地址执行ping命令(但是很花时间)

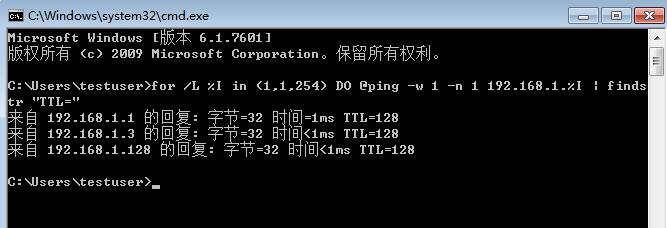

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.1.%I | findstr "TTL="

用循环进行探测

利用NetBIOS工具探测内网

需要去网上下载nbtscan.exe,上传至虚拟机(虚拟机和实体主机不在一个网络,不方便传就不演示了)

nbtscan.exe 192.168.1.0/20

二、扫描开放端口

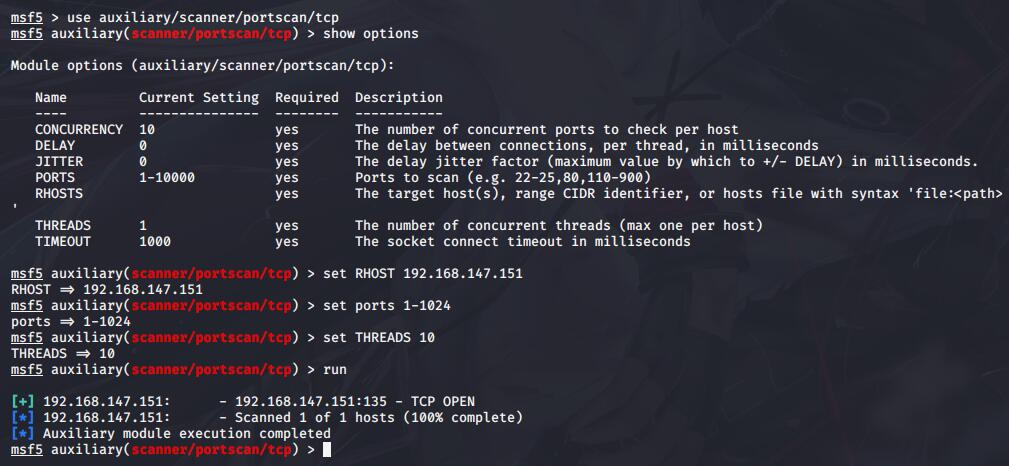

使用kali的Metasploit扫描端口

在1-1024中只开放了135端口

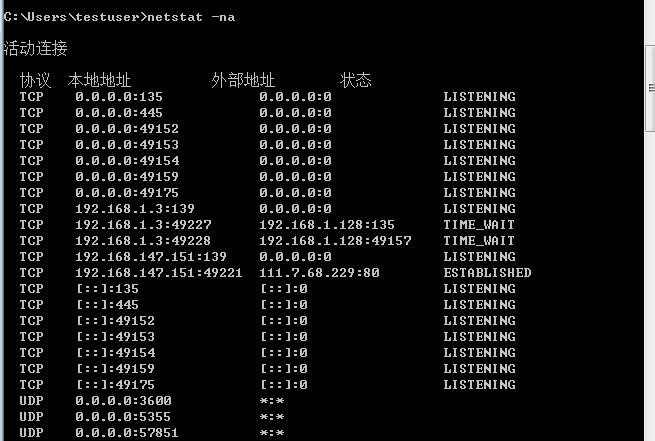

Win7上验证

当然kali扫描的还只是外网开放的端口,没有扫描内网端口(将kali接入内网再尝试)

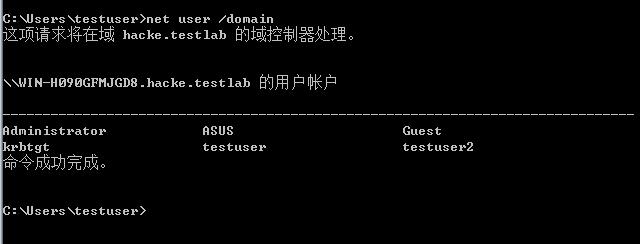

三、域内用户

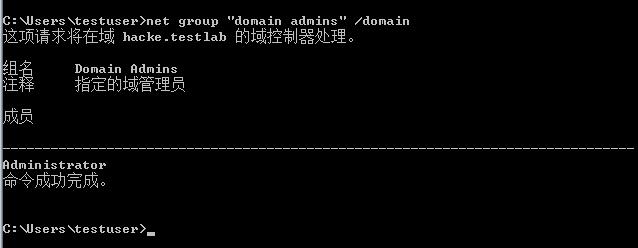

四、域管理员

管理员是域用户Administrator

五、域管理员的定位

参考:https://www.cnblogs.com/riyir/p/12735443.html

可用的工具和下载方法都在上面

[Sign]做不出ctf题的时候很痛苦,你只能眼睁睁看着其他人领先你

浙公网安备 33010602011771号

浙公网安备 33010602011771号