随笔分类 - PHP

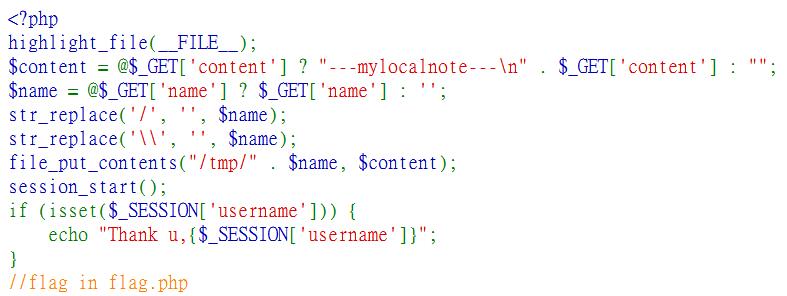

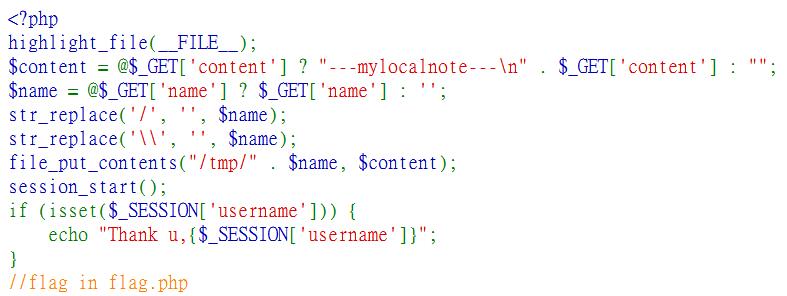

摘要: 首先先审计一下,会接收content和name参数,分别对应文件内容、文件名,存储在/tmp文件夹下

此外每次访问会对服务器存储的session和访问者的session进行对比

阅读全文

首先先审计一下,会接收content和name参数,分别对应文件内容、文件名,存储在/tmp文件夹下

此外每次访问会对服务器存储的session和访问者的session进行对比

阅读全文

首先先审计一下,会接收content和name参数,分别对应文件内容、文件名,存储在/tmp文件夹下

此外每次访问会对服务器存储的session和访问者的session进行对比

阅读全文

首先先审计一下,会接收content和name参数,分别对应文件内容、文件名,存储在/tmp文件夹下

此外每次访问会对服务器存储的session和访问者的session进行对比

阅读全文

摘要: ThinkPHP 2.x版本中,使用preg_replace的/e模式匹配路由:

$res = preg_replace('@(\w+)'.$depr.'([^'.$depr.'\/]+)@e', '$var[\'\\1\']="\\2";', implode($depr,$paths));

阅读全文

ThinkPHP 2.x版本中,使用preg_replace的/e模式匹配路由:

$res = preg_replace('@(\w+)'.$depr.'([^'.$depr.'\/]+)@e', '$var[\'\\1\']="\\2";', implode($depr,$paths));

阅读全文

ThinkPHP 2.x版本中,使用preg_replace的/e模式匹配路由:

$res = preg_replace('@(\w+)'.$depr.'([^'.$depr.'\/]+)@e', '$var[\'\\1\']="\\2";', implode($depr,$paths));

阅读全文

ThinkPHP 2.x版本中,使用preg_replace的/e模式匹配路由:

$res = preg_replace('@(\w+)'.$depr.'([^'.$depr.'\/]+)@e', '$var[\'\\1\']="\\2";', implode($depr,$paths));

阅读全文

摘要: 渲染视图时,采用渲染 template 参数指定 view 模板,即会对目录下相关文件进行读取,像上面搭建视图时,读取的就是app/views/welcome/index.html.erb文件。

但是不同的是如果它无法找到文件,则会在RAILS_ROOT/app/views,RAILS_ROOT和系统根目录中搜索能访问的文件。

阅读全文

渲染视图时,采用渲染 template 参数指定 view 模板,即会对目录下相关文件进行读取,像上面搭建视图时,读取的就是app/views/welcome/index.html.erb文件。

但是不同的是如果它无法找到文件,则会在RAILS_ROOT/app/views,RAILS_ROOT和系统根目录中搜索能访问的文件。

阅读全文

渲染视图时,采用渲染 template 参数指定 view 模板,即会对目录下相关文件进行读取,像上面搭建视图时,读取的就是app/views/welcome/index.html.erb文件。

但是不同的是如果它无法找到文件,则会在RAILS_ROOT/app/views,RAILS_ROOT和系统根目录中搜索能访问的文件。

阅读全文

渲染视图时,采用渲染 template 参数指定 view 模板,即会对目录下相关文件进行读取,像上面搭建视图时,读取的就是app/views/welcome/index.html.erb文件。

但是不同的是如果它无法找到文件,则会在RAILS_ROOT/app/views,RAILS_ROOT和系统根目录中搜索能访问的文件。

阅读全文

摘要: 结合上面的抓包,内容联想是否是文件包含题目

首先猜测

?fp=show.php

返回结果一样,包含失败

尝试修改为

?fp=./show

阅读全文

结合上面的抓包,内容联想是否是文件包含题目

首先猜测

?fp=show.php

返回结果一样,包含失败

尝试修改为

?fp=./show

阅读全文

结合上面的抓包,内容联想是否是文件包含题目

首先猜测

?fp=show.php

返回结果一样,包含失败

尝试修改为

?fp=./show

阅读全文

结合上面的抓包,内容联想是否是文件包含题目

首先猜测

?fp=show.php

返回结果一样,包含失败

尝试修改为

?fp=./show

阅读全文

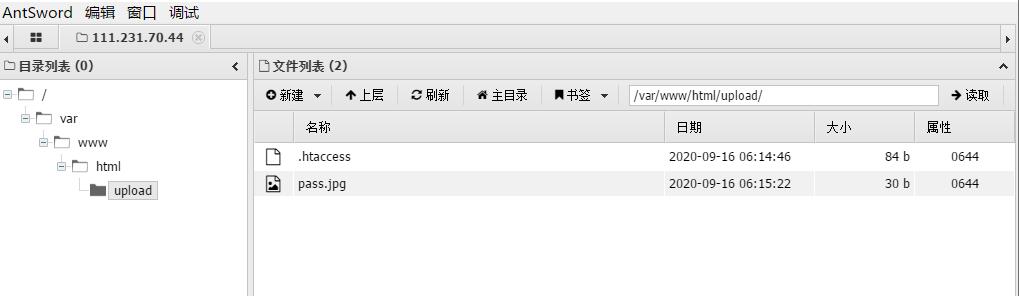

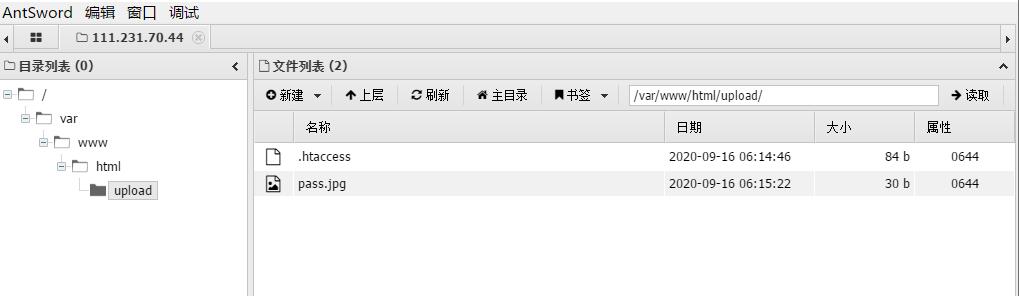

摘要: 前台校验,无法上传PHP文件、jpg图片,上传png图片马,抓包改后缀

阅读全文

前台校验,无法上传PHP文件、jpg图片,上传png图片马,抓包改后缀

阅读全文

前台校验,无法上传PHP文件、jpg图片,上传png图片马,抓包改后缀

阅读全文

前台校验,无法上传PHP文件、jpg图片,上传png图片马,抓包改后缀

阅读全文

摘要:Web89 include("flag.php"); highlight_file(__FILE__); if(isset($_GET['num'])){ $num = $_GET['num']; if(preg_match("/[0-9]/", $num)){ die("no no no!");

阅读全文

摘要: 1.php://filter 主要用于读取源码

2.php://input 经常使用file_get_contents获取php://input内容

3.data:// 执行命令

4.file:// 访问本地文件系统

阅读全文

1.php://filter 主要用于读取源码

2.php://input 经常使用file_get_contents获取php://input内容

3.data:// 执行命令

4.file:// 访问本地文件系统

阅读全文

1.php://filter 主要用于读取源码

2.php://input 经常使用file_get_contents获取php://input内容

3.data:// 执行命令

4.file:// 访问本地文件系统

阅读全文

1.php://filter 主要用于读取源码

2.php://input 经常使用file_get_contents获取php://input内容

3.data:// 执行命令

4.file:// 访问本地文件系统

阅读全文

摘要:源码:if(isset($_GET['c'])){ $c=$_GET['c']; if(!preg_match("/\;|cat|flag| |[0-9]|\\$|\*|more|less|head|sort|tail|sed|cut|awk|strings|od|curl|\`|\%|\x09|\

阅读全文

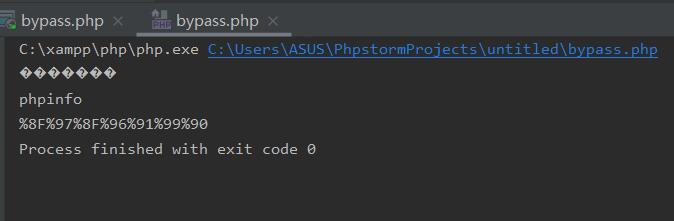

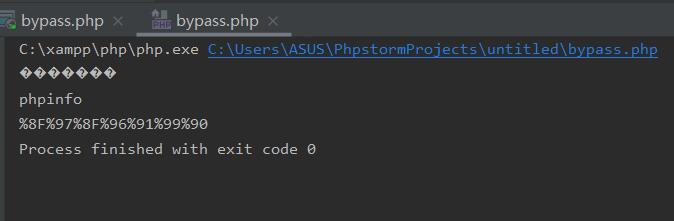

摘要: 在PHP7下面,允许我们使用($a)();这样的方法来执行动态函数,因此在左边括号里可以替换我们的函数名

关于不可见字符的利用,存在一些无法在浏览器和页面正常显示的字符,能够拿来取反得到正常的[a-Z]的字母

阅读全文

在PHP7下面,允许我们使用($a)();这样的方法来执行动态函数,因此在左边括号里可以替换我们的函数名

关于不可见字符的利用,存在一些无法在浏览器和页面正常显示的字符,能够拿来取反得到正常的[a-Z]的字母

阅读全文

在PHP7下面,允许我们使用($a)();这样的方法来执行动态函数,因此在左边括号里可以替换我们的函数名

关于不可见字符的利用,存在一些无法在浏览器和页面正常显示的字符,能够拿来取反得到正常的[a-Z]的字母

阅读全文

在PHP7下面,允许我们使用($a)();这样的方法来执行动态函数,因此在左边括号里可以替换我们的函数名

关于不可见字符的利用,存在一些无法在浏览器和页面正常显示的字符,能够拿来取反得到正常的[a-Z]的字母

阅读全文

摘要:之前没有碰到过类似的题目,因为做的都是难的题 1.什么是phps源码泄露? 参考:https://blog.csdn.net/ChenZIDu/article/details/101146157?ops_request_misc=%257B%2522request%255Fid%2522%253A%

阅读全文

摘要:本身很简单的题,拿来水博客 burp抓包,因为会跳转直接查阅结束 抓包以后看见sec3rt.php访问 过滤了input等伪协议,但是还能去使用伪协议读取文件,直接访问flag.php是不会显示的,因为flag被定义成了一个函数,只有源码才能看见 读取base64加密的网页源码 解密以后得flag

阅读全文

摘要:今天去看社团大佬总结了一遍PHP序列化/反序列化,学了点新知识,也冒出一些问题 关于PHP序列化的方法,参考我的另一篇博客: PHP实战总结3:https://www.cnblogs.com/echoDetected/p/12527895.html 序列化是怎么造成读取文件内容的? 1.相关PHP魔

阅读全文

摘要:Easy Calc 之前RCTF在这个基础上出过一个更难的题,这次暂时先来解决原题 网页上有个计算器,可以计算数字算法 查看源码: 有WAF 注意到这里有个calc.php访问: 源码有过滤,这里的话num只能输入数字,字母无法输入 补充知识: 正则匹配:/m 表示多行匹配 PHP字符串解析特性绕过

阅读全文

摘要:常见比赛正则匹配出现在PHP和Python语句中 正则表达式: 用来匹配字符串的表达式 单字符匹配 \d:匹配一个数字 \w:匹配一个字母或数字\s:匹配一个空格或空白符 .:匹配任意字符 0\d:匹配0加上一个数字,可以匹配07,但不匹配0A 0\w:07和0A都能匹配 多字符匹配 *:表示任意个

阅读全文

摘要:这里就总结一下,自己没有做出来的原因:没队友交流、时间紧 Web2 比赛时抓包看cookie里面有jwt,就去google发现是jwt伪造,原题也看到了,只要能伪造好jwt,就能直接登录无需密码 卡题原因:不知道jwt的密钥,现学现卖不是强项 说实话,也没有想到要用到解密工具,因为既然不知道admi

阅读全文

摘要:比赛刚结束,跟着师傅们的WP来学技术,说来惭愧,这次比赛题目除了签到一个都没做出来 Web - Checkin 题目代码给出来,第一感觉是要序列化,但是不存在反序列化函数 WP写的很简单,Ginkgo可以传参,之后参数会保存在当前页面中,传参一句话,使用连接工具连接 查看PHP配置信息: 需要将'p

阅读全文

摘要:假赛生 提示1是register.php,访问是注册页面 提示2是login.php,访问是登陆页面 从源码看,登陆用户名需要是admin,访问login.php,注册一个admin,密码随意,返回 注册的不是admin($name==='admin'),登陆会失败 那么在admin后面加个空格如何

阅读全文

摘要:9. 命令执行漏洞 <html> <head> <title>ctf.show萌新计划web1</title> <meta charset="utf-8"> </head> <body> <?php # 包含数据库连接文件,key flag 也在里面定义 include("config.php");

阅读全文

摘要:RCTF2019 nextphp PHP的预加载机制(preload) PHP7.4版本,加入了预加载功能(preload) 一般PHP代码执行过程如下: 词法、语法分析 编译 加载编译代码 执行 而函数预加载则是发生在加载编译代码时,预加载能够将框架,或者是类库预加载到内存中,以进一步提高性能 因

阅读全文

摘要:网鼎杯Fakebook 以我的实力做出网鼎杯这道题实在不现实,不过凡事都有第一次。当时做第一道CTF题也是云里雾里,多锻炼就好了。 0x01 如图,题目是个blog板块,仔细观察以后暂时没有发现什么线索 有大佬是用nikto扫描后台找到了爬虫协议,但是自己拿御剑就扫不出来。 查看robots.txt

阅读全文

浙公网安备 33010602011771号

浙公网安备 33010602011771号