内网RDP代理法

一、手法简介

- 针对 DMZ 或隔离网络区域内的计算机设备,为了限制其它接入端口风险。

- 通常只允许这些设备开启 3389 端口,使用远程桌面来进行管理维护

- 利用这个 3389 端口的 RDP 服务建立起一条通向内网的代理隧道

- 使用工具:

SocksOverRDP

二、使用场景

- 攻击者通过渗透手段拿下Web 服务器,需要设置代理进入内网继续对内网进行横向渗透

- 由于防火墙的规则等原因,只允许 TCP/UDP 3389 端口可以进行通信

- 尝试利用用 RDP 协议来建立通讯隧道。

三、使用情况

- 适用于3389端口开启(准确来说是RDP服务),可与其他服务器RDP协议进行通信的情况下进行。

四、搭建方法

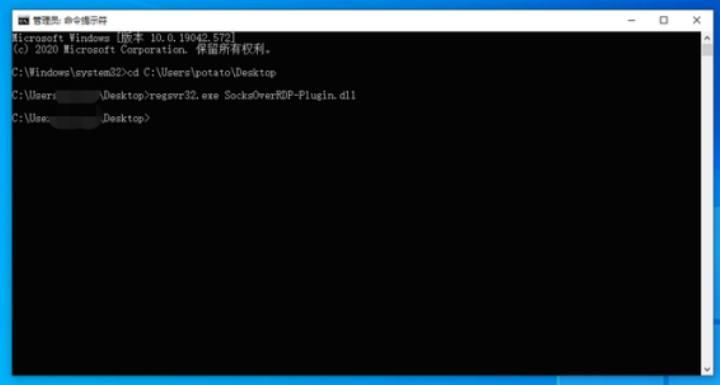

1.搭建客户端服务

-

在攻击机上需要安装注册

SocksOverRDP-Plugin.dll-

首先我们将

SocksOverRDP-Plugin.dll放置到攻击机的任何目录中 -

为了方便我们可以将其放置到

%SYSROOT%\system32\或%SYSROOT%\SysWoW64\目录下。-

然后使用以下命令对

SocksOverRDP-Plugin.dll进行安装注册: -

regsvr32.exe SocksOverRDP-Plugin.dll #注册 regsvr32.exe /u SocksOverRDP-Plugin.dll #取消注册

-

-

-

-

如上图所示,注册成功

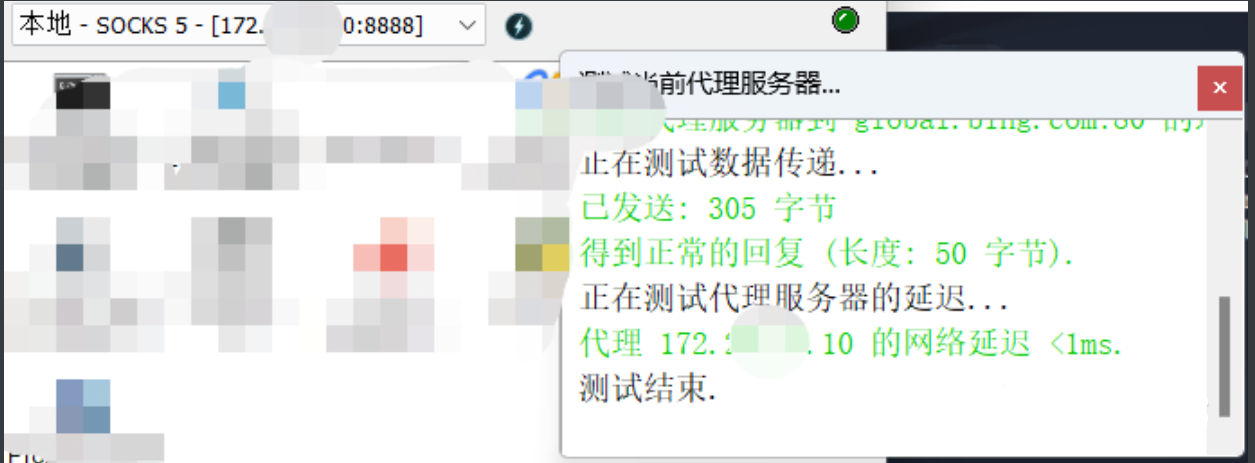

- 由于SocksOverRDP建立的SOCKS5代理是默认监听在127.0.0.1:1080上- 这样只能从攻击机本地使用,为了让攻击者的 Kali 也能使用搭建在攻击机 Windows 10 上的 SOCKS5 代理

- 需要修改其注册表,将 IP 从

127.0.0.1改为0.0.0.0。- 注册表的位置为

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Terminal Server Client\Default\AddIns\SocksOverRDP-Plugin

- 注册表的位置为

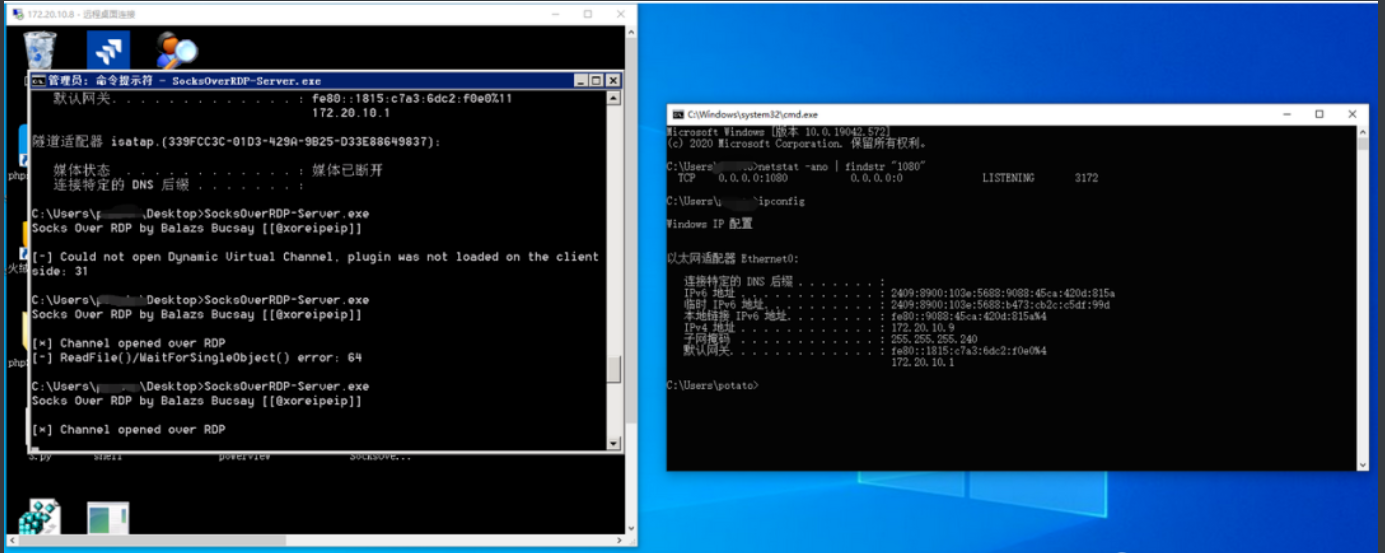

2.远程连接靶机进行代理

- 启动远程桌面客户端

mstsc.exe连接目标 Web 服务器Windows Server 2008: - 如上图所示,弹出了一个提示说 SocksOverRDP 成功启动

- 当服务端的可执行文件运行后即可在攻击机的 1080 端口上启动 SOCKS5 代理服务。

-

- 本地局域网机进行验证,成功通过代理访问内网。

- 补充一下,截止到 2023.7.28 查杀可过360,火绒,效果很不错。

-

-

浙公网安备 33010602011771号

浙公网安备 33010602011771号