免杀PHP木马生成器

一、效果

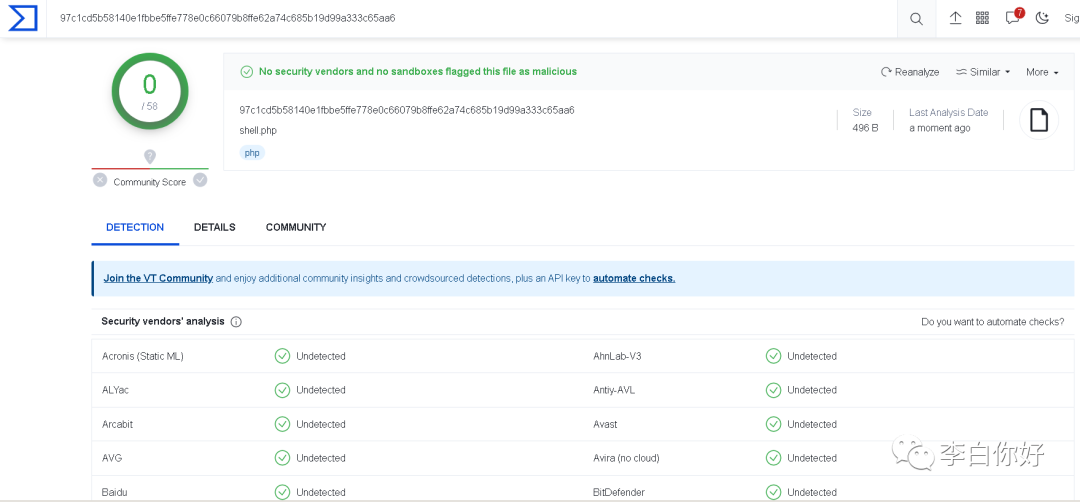

1.VT查杀0/58

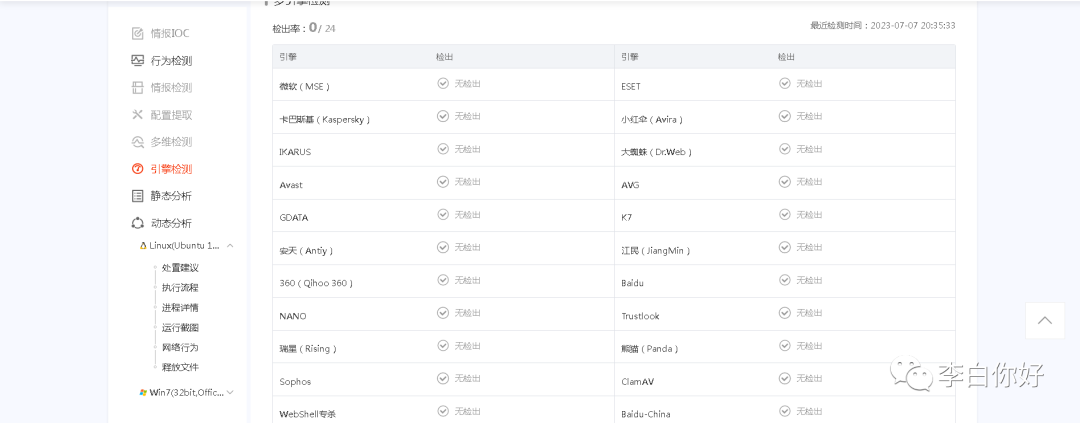

2.微步查杀0/24

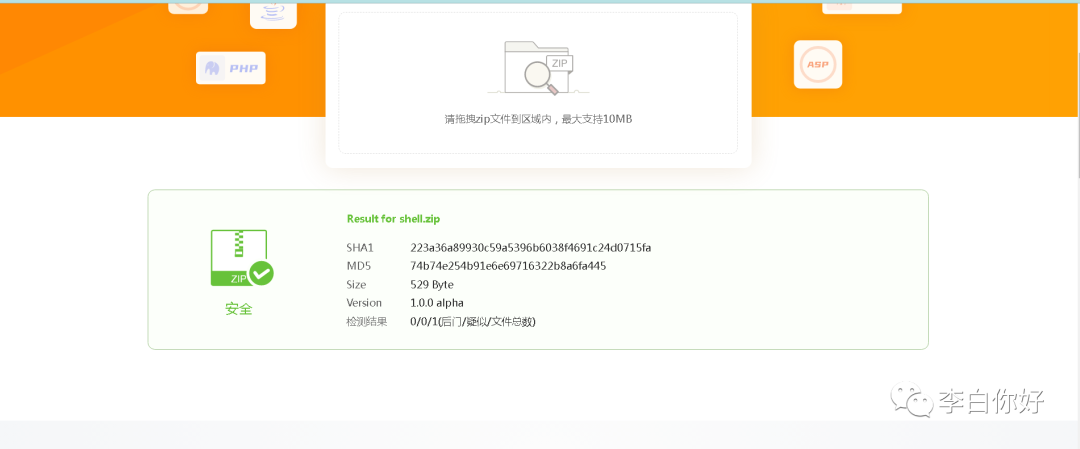

3.Vriscan查杀0/46

4.使用aes加混淆的webdir+无法查杀

5.使用inject的木马河马webshell无法查杀

二、工具介绍与下载

- 免杀

PHP木马生成器,免杀效果良好。 - 地址:https://github.com/Z0fhack/AvoidkillingPHP

三、安装使用

-

pip install -r requirements.txt -

连接的

url需要密码- 一般木马的密码为

2 behinder的密码为默认的rebeyond

- 一般木马的密码为

-

同时在

get请求设置了校验http://127.0.0.1/html/webshell/injectaes_xor2_3.php?1=admin- 这里设置的是一个

GET请求1=admin的验证 - 如果不是返回404,防止被非上传webshell人员发现

-

-type选择webshell的类型:default蚁剑,菜刀,哥斯拉都可以连接default_for_aes aes加密并混淆过的webshellbehinder冰蝎可以连接behinder_for_aes aes加密并混淆过的webshellinject不直接执行命令,向注入木马inject_for_aes对inject的混淆

-

-e选择加密类型:- xor2

xor2加密方式``")[&/-]"^"H(UJ_)"===assert`

- xorN

xorN加密方式对其xor拆分多次加密"%#/@ <"^"#!ak}:"^"*\i*d("^"{q|\)#"^"@co\>#"^"v?Gd\Z"===assert- 需要指定

-n加密次数

- xor2_base64

- 综合

base64加密base64_decode("KD87Xl8o")^base64_decode("SUxIOy1c")===assert

- 综合

- xor2

-

-namewebshell的名字可以输入多个

-

-targetinject需要 注入的目标文件默认为index.php- 被注入的页面可以被

behinder连接

-

-nxorN的次数

-

-all- 生成默认所有

webshell

- 生成默认所有

浙公网安备 33010602011771号

浙公网安备 33010602011771号