内网上线Edu众测项目

一、入口点

- 通过某小公司系统拿到了该系统的Shell权限

- 查看权限获取到的shell非管理员权限

- 后续内网上线

二、内网渗透

-

一般拿到shell后,可以对内网进行扫描,收集内网信息。

-

具体情况

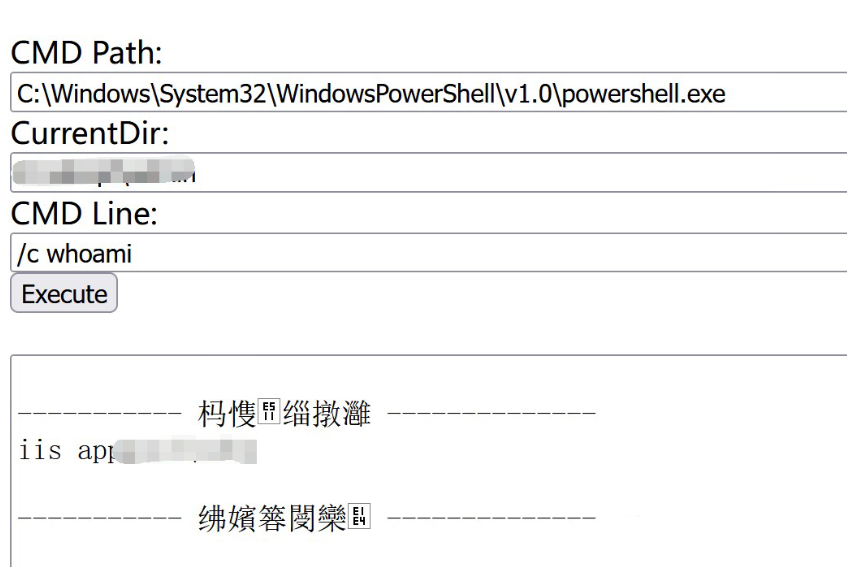

- C2落地就被秒杀

- Powershell无权限访问和执行

-

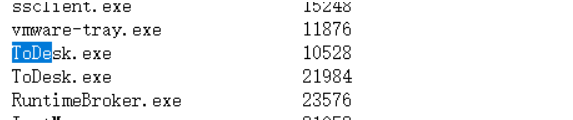

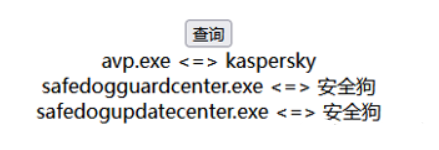

结果一执行

tasklist才发现,服务器有条狗和卡巴斯基 -

尝试使用360的进程迁移,但是成功上线后60s就被杀了

- 不知什么原因(可能是卡巴斯基策略),Powershell无权限不能执行命令

-

只能通过exe,免杀来上线

- 通过一些公开的免杀项目操作后,还是无法上线

-

尝试执行

tasklist,结果看到了一个进程ToDesk.exe

- 突然想到能不能直接连上

ToDesk进行远程控制来上线

-

查看自己电脑上的

ToDesk,想到远程控制的密钥可能就在本地某个配置文件

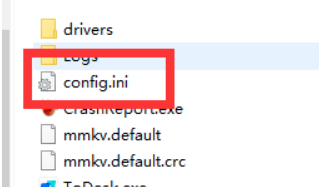

- 果然

ToDesk的密钥就在安装目录的config.ini下,但密钥是加密过的

-

百度已经有师傅通过

ToDesk进行内网远程操作上线了- 并且

Todesk每次启动,都会去安装路径下的config.ini下面读取一遍密钥并解密显示在程序上 - 可以通过系统自带的

type命令- 把被攻陷服务器上面的

Todesk的config.ini读取出来 - 拿到本地来解密

- 把被攻陷服务器上面的

- 并且

-

通过执行以下命令可以看到

-

查看进程详细信息,这个命令会显示进程的很多信息,且指定进程精确查找。

-

wmic process where name="ToDesk.exe" get processid,executablepath,name -

获取到了

Todesk的安装路径 -

再执行系统自带的

type命令进行读取Todesk安装文件夹下的config.ini配置文件 -

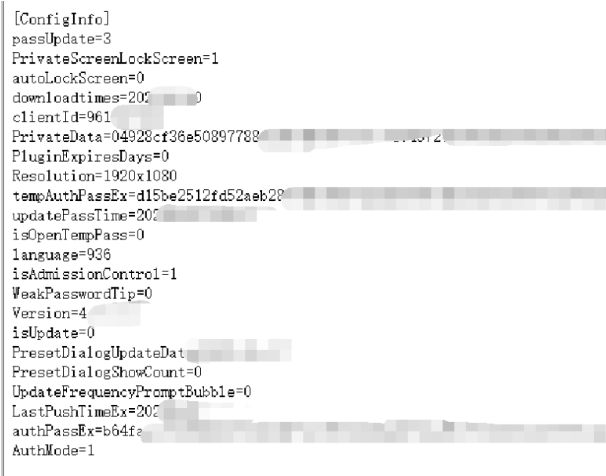

在配置文件中

clientid就是 ToDesk 的连接ID -

下面的

tempAuthPassEx、authPassEx、passex就是加密后的密钥- 将这3个被加密后的密钥拉到本地的

config的tempAuthPassEx,然后打开我本地的ToDesk客户端

- 这样我们会看到临时密码已经变成服务器上

ToDesk的远程控制的密码了,然后拿这个密码去连接服务器

- 将这3个被加密后的密钥拉到本地的

-

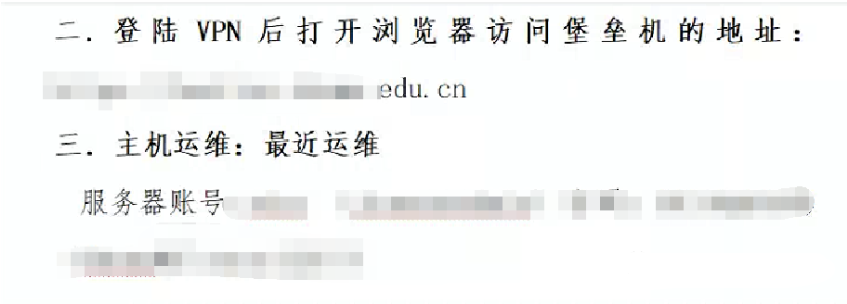

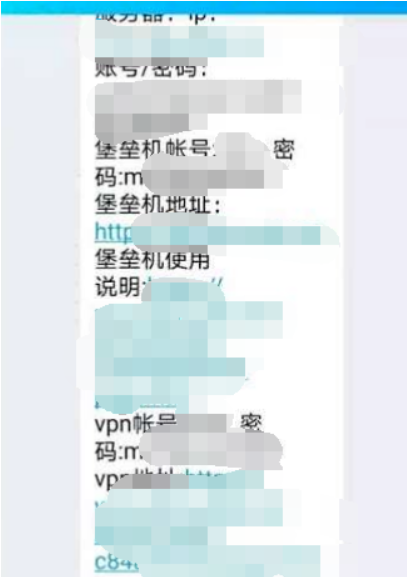

三、信息收集

- 拿到权限后,第一步就是先收集了一波信息

- 但是没收集到有价值的信息

- 桌面上有个QQ图标

- QQ会自动将图片和接受到文件都保存在QQ的默认路径下

- 有可能运维人员在和业主或者Leader沟通的时候,会传递一些敏感文件

*.jpg *.png *.txt *.doc *.docx *.xlx *.xlxs

- 有惊喜

- 成功拿到其他多个高校的堡垒机地址和账号密码。

浙公网安备 33010602011771号

浙公网安备 33010602011771号