Apache Shiro 反序列化漏洞(CVE-2016-4437)

漏洞简介

Apache Shiro是一款开源安全框架,提供身份验证、授权、密码学和会话管理。Shiro框架直观、易用,同时也能提供健壮的安全性。

版本信息:Apache Shiro <= 1.2.4

漏洞名称:Apache Shiro 1.2.4 反序列化漏洞,即shiro-550反序列化漏洞。

漏洞形成原理:

1、检索RememberMe cookie 的值 2、Base 64解码 3、使用AES解密(加密密钥硬编码) 4、进行反序列化操作(未作过滤处理) 在调用反序列化时未进行任何过滤,导致可以触发远程代码执行漏洞。

漏洞复现

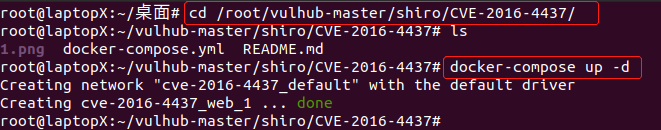

开启vulhub靶场环境,确保shiro正常运行

cd vulhub-master/shiro/CVE-2016-4437 docker-compose up -d docker ps -a docker logs 58a9 #58a9替换成你的容器名称

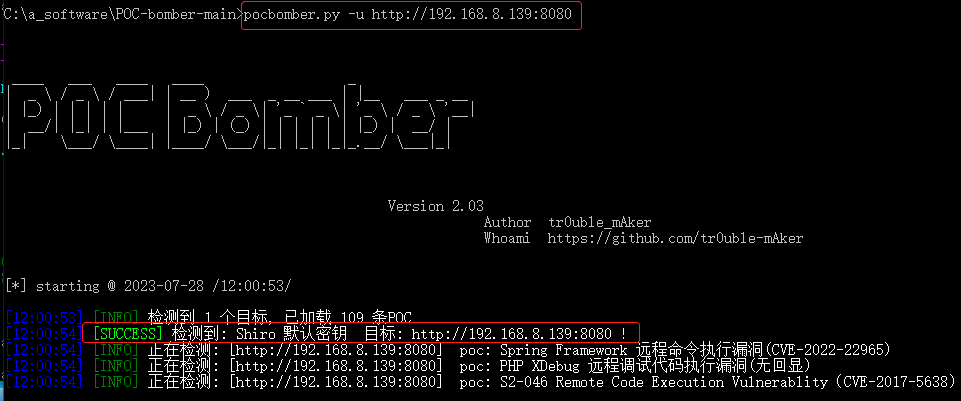

启动Poc-number.py快速打点工具,输入命令进行检测

pocbomber.py -u http://192.168.8.139:8080

检测出shiro框架,并成功爆破shiro密钥

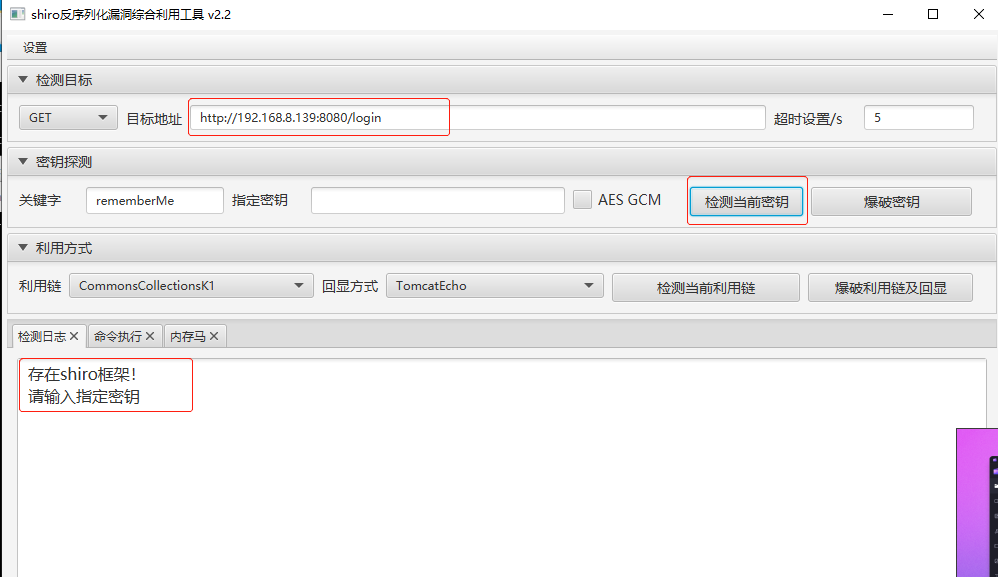

开启shiro综合利用工具

输入目标地址、指定密钥、点击 检测当前密钥

或者点击 爆破密钥,成功爆破密钥

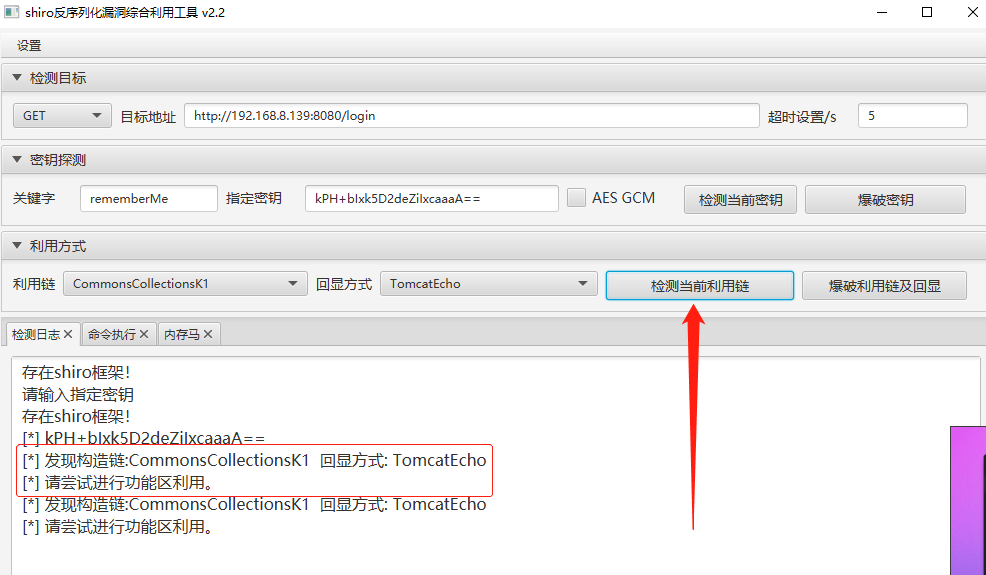

点击 检测当前利用链

点击 命令执行,输入命令id,输入命令ls,成功输出结果

#手动检测:bp抓包识别指纹——.py脚本、dnslog外带检测漏洞——利用过程 { 详细 }

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】