利用Abel_Cain软件实现ARP欺骗

在主机A上安装Abel&Cain软件

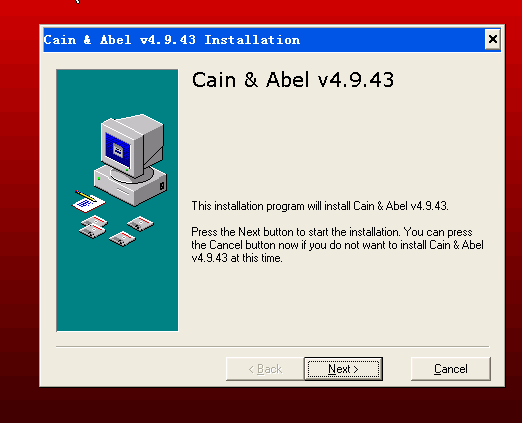

(1)双击桌面文件夹“利用Abel&Cain软件实现ARP欺骗”里面的“ca_setup_53494.exe”,点击“Next”。

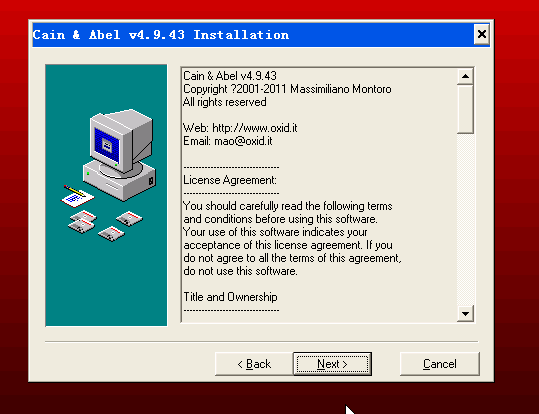

(2)点击“Next”。

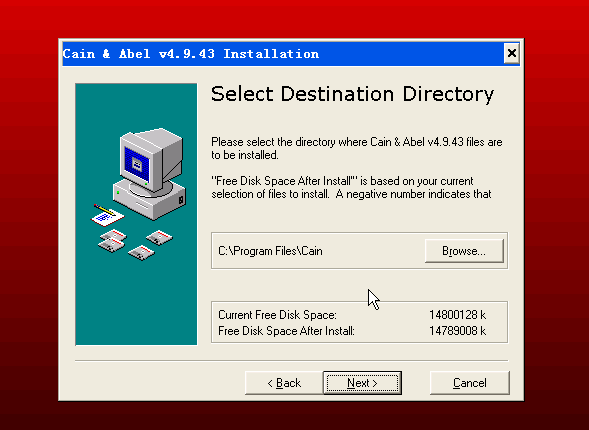

(3)选择安装路径,点击“Next”。

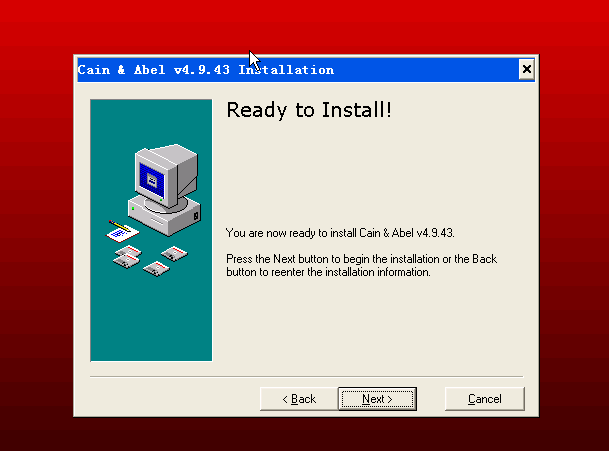

(4)点击“Next”。

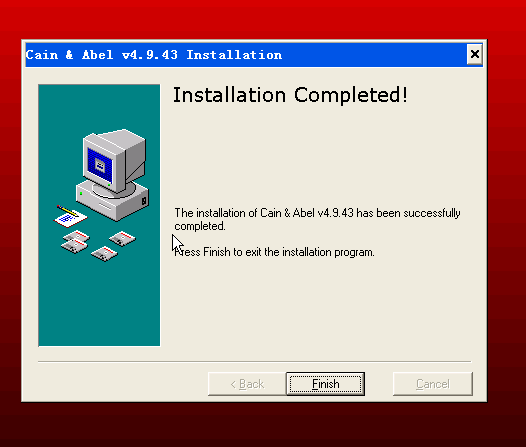

(5)点击“finish”。

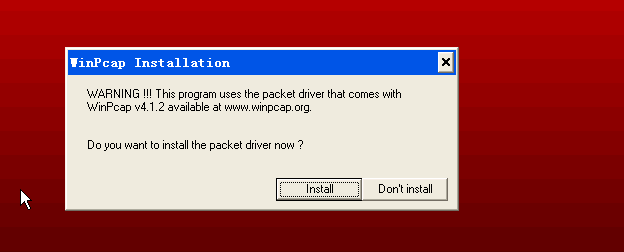

(6)询问是否安装WinPap,WinPcap是底层的抓包工具,选择“install”。

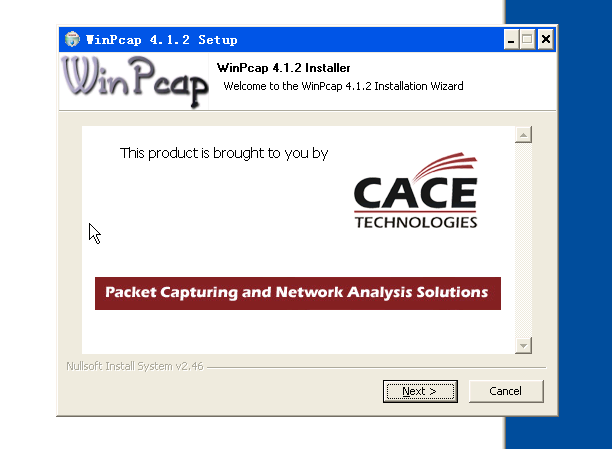

(7)弹出下图界面,点击“Next”。

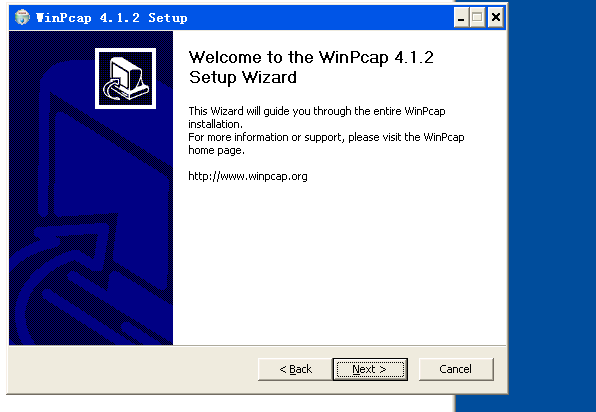

(8)点击“Next”。

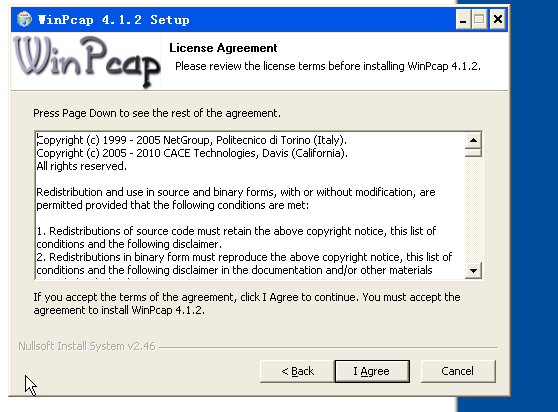

(9)点击“Agree”。

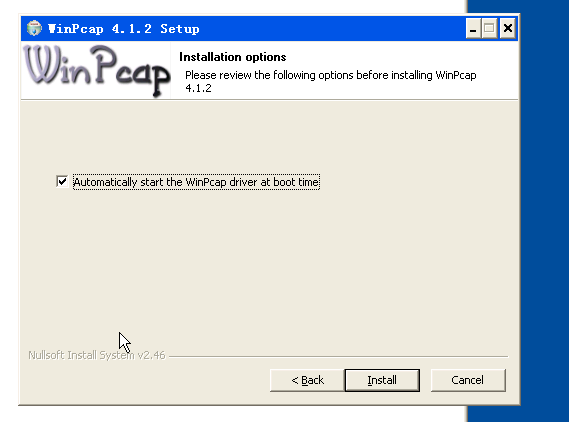

(10)点击“install”。

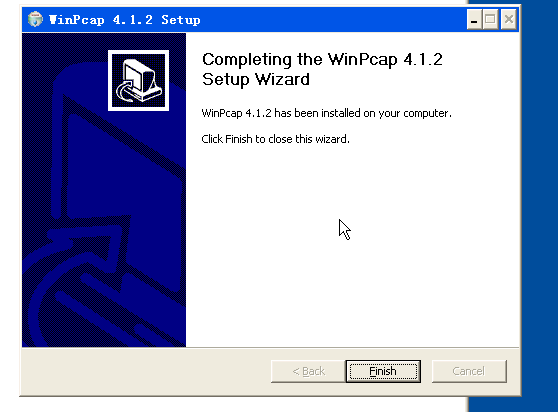

(11)安装完毕,finish,会在桌面上生成“Cain”快捷方式。

在主机A上对主机B进行ARP欺骗

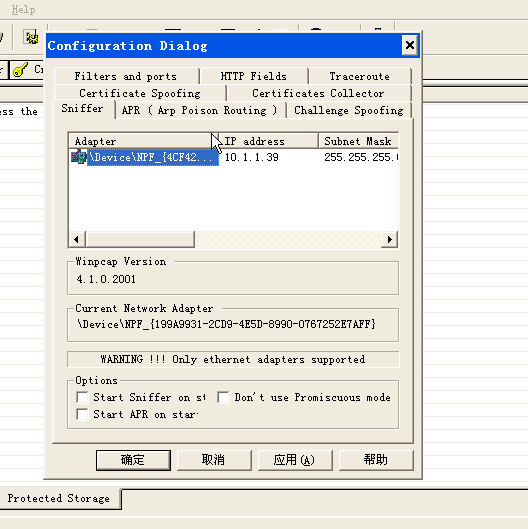

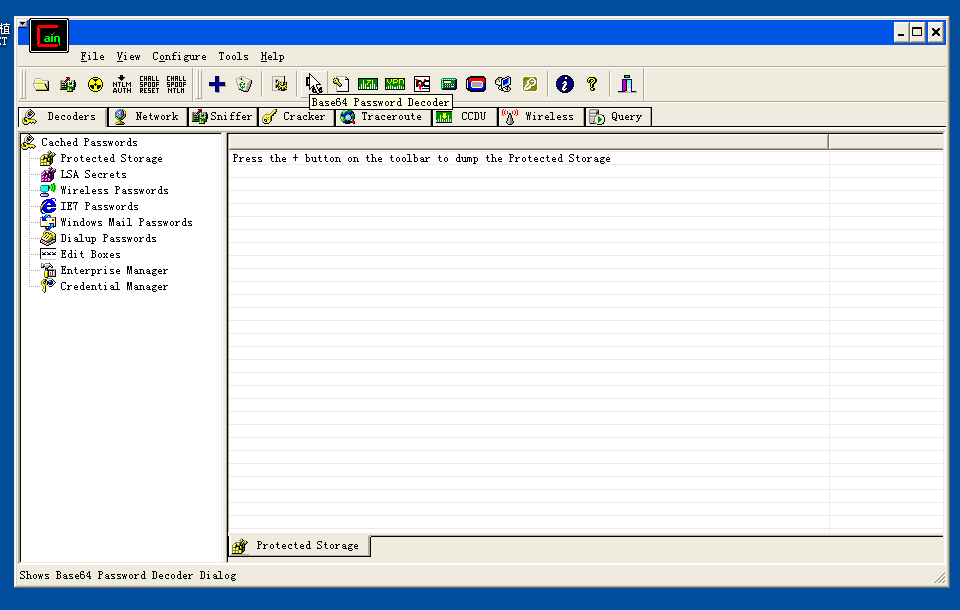

(1)双击启动Abel&cain软件,点击configure,手动选网卡。

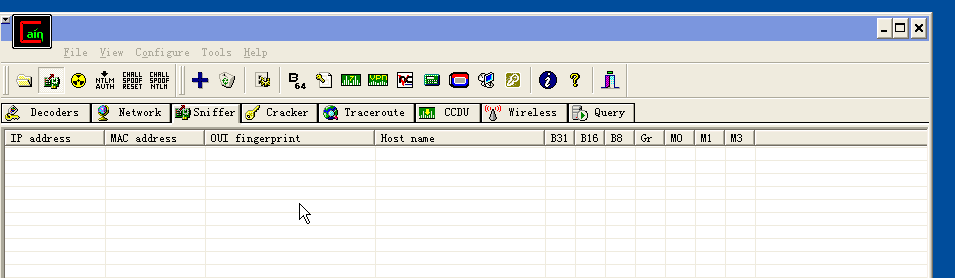

点击sniffer选项卡。

(2)先点击左上角按钮,启用sniffer,然后在空白区右键选择“Scan Mac Addresses”,扫描局域网中的主机。

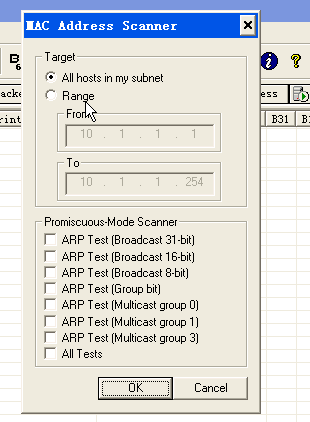

(3)下图选择默认,点击“OK”。

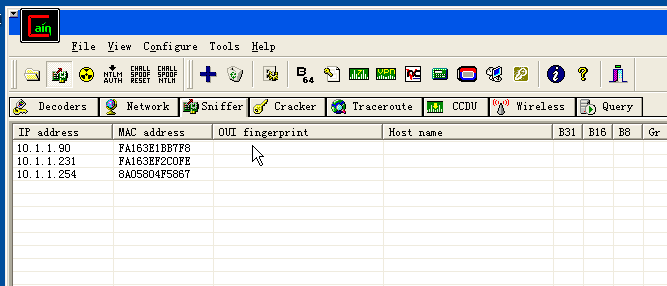

(4)下图显示了局域网中的主机情况。

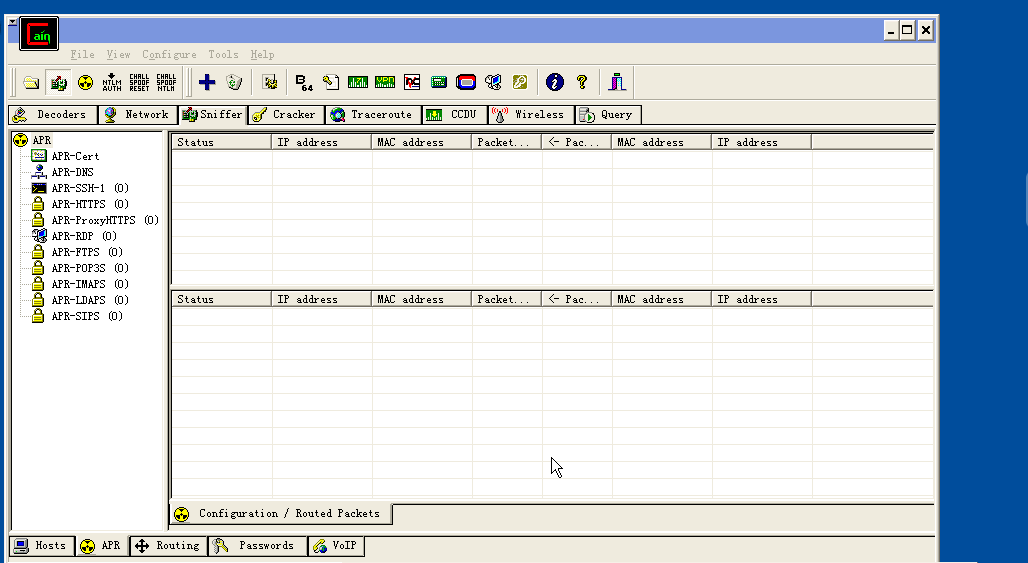

(5)点击左下角“ARP”选项,然后点击红色方框空白区域,此时左上角的“+”图标会变深色,点击“+”图标。

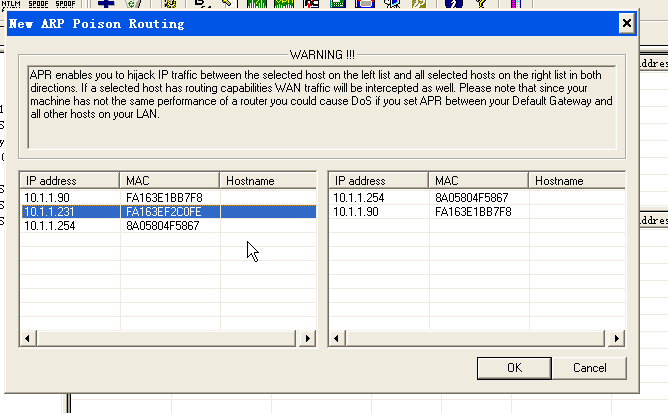

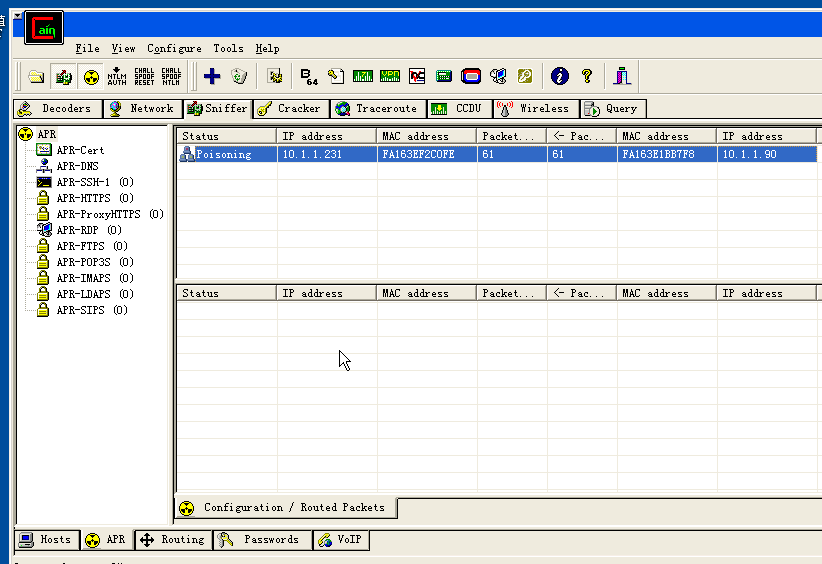

(6)在窗口左边显示了局域网中的主机和网关,我们点击ARP被欺骗主机(即主机B,IP:10.1.1.231)。

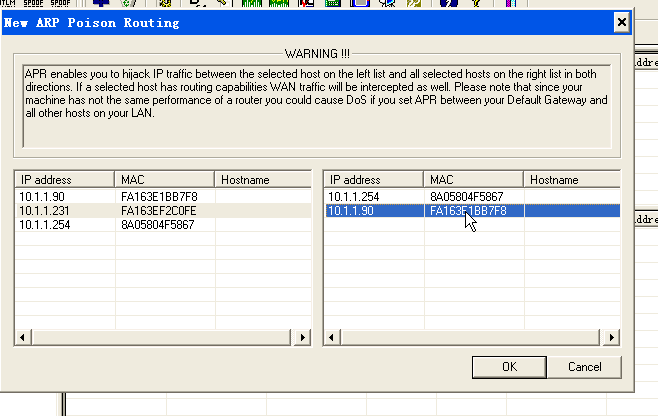

(7)在右侧部分,我们点击10.1.1.90(即网关),点击“OK”。左侧部分表示对哪一个主机进行欺骗,在这里我们选择10.1.1.231(即主机B);右侧部分表示Abel&cain进行伪造的主机,在这里我们选择网关即运行Abel&cain的主机(这里是A)要冒充网关。对B(10.1.1.231)进行ARP欺骗,欺骗的结果是主机B会认为网关是运行Abel&cain软件的主机(即主机A)。在右侧部分选择的主机,就是Abel&cain进行伪造的对象。

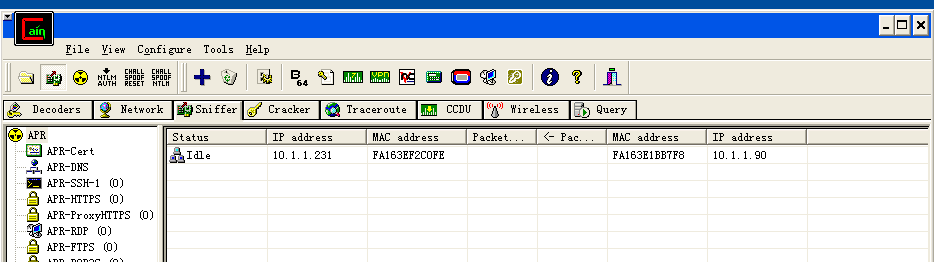

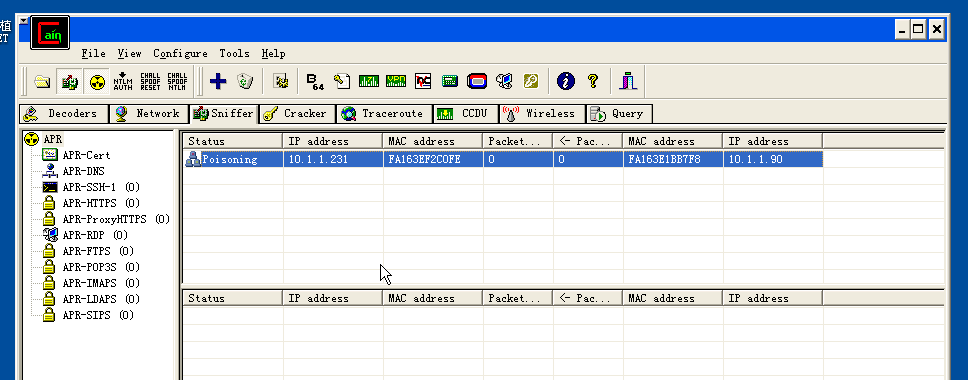

(8)点击左上角的图标,开始对主机B(10.1.1.231)进行欺骗。

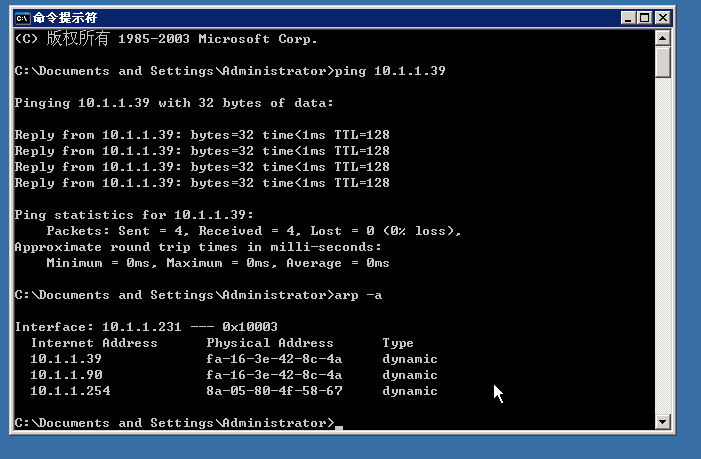

(9) 我们先在主机B上ping一下主机A,然后在cmd窗口输入“arp -a”。此时,在主机B看来,网关的MAC地址就是主机A的MAC地址了。主机B会把A作为网关,如下图所示。

在主机A上对主机B进行DNS欺骗

(1)在ARP欺骗的基础上,我们进入dns欺骗。

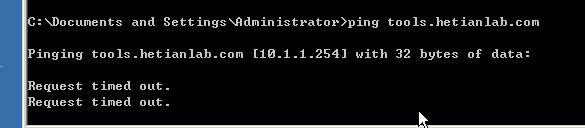

(2)首先在主机B上ping tools.hetianlab.com,此时解析到10.1.1.254

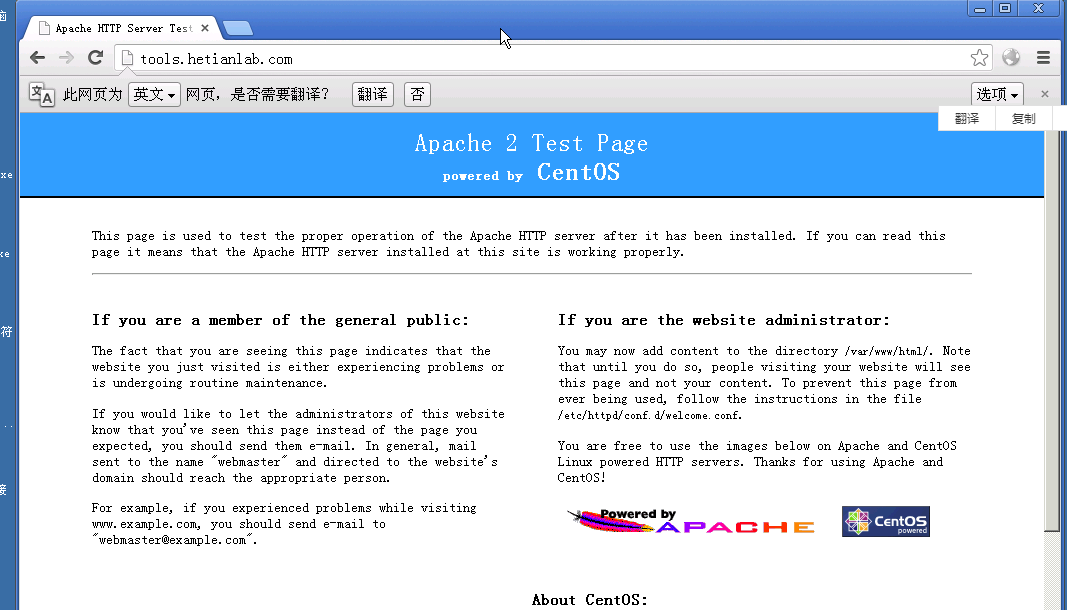

(3)打开tools.hetianlab.com/,可以看到apache的默认主页。

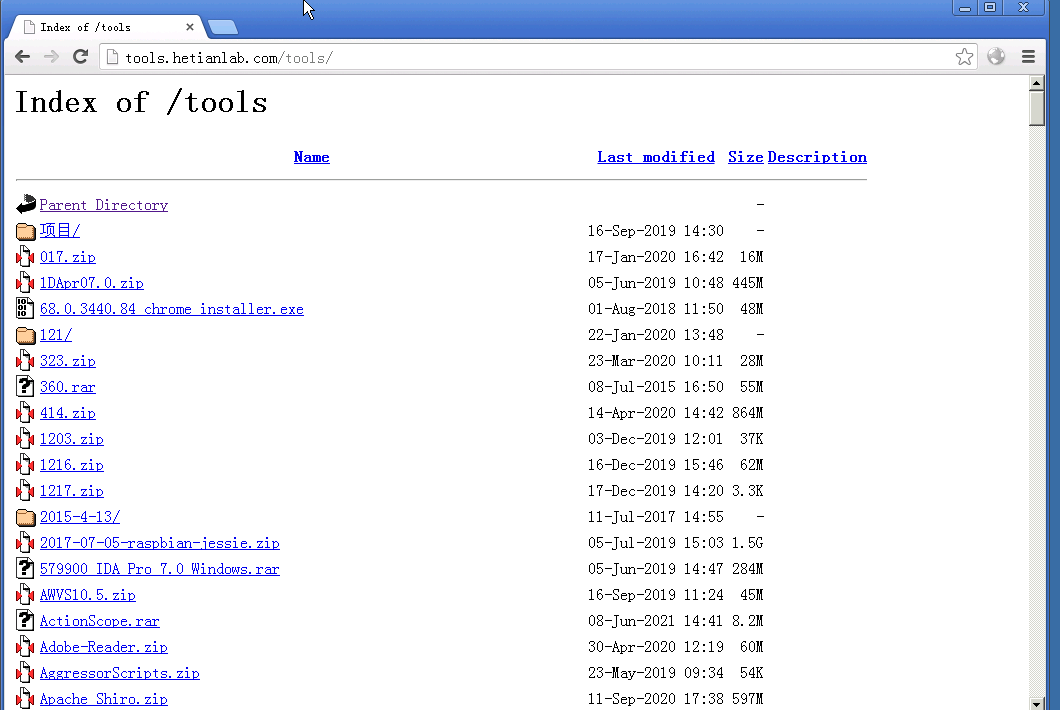

(4)访问tools.hetianlab.com/tools,可以看到一些工具。

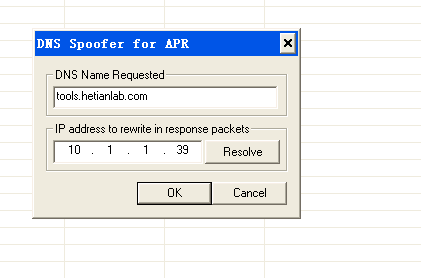

(5)然后进入主机A,来到ARP欺骗界面。

(6)在空白区域右击,选择“Add to list”。“DNS Name Requested”表示对方(主机B)输入的url,下面的IP栏表示要将对方输入的url解析成的IP。这里我们输入的是“10.1.1.39”。

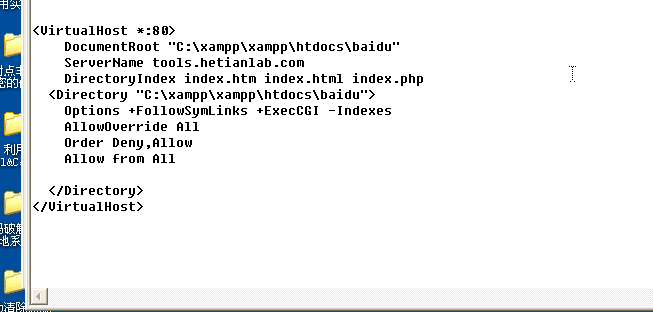

(7)我们在10.1.1.39上搭建了一个web服务器,并且有配置tools.hetianlab.com的域名,可以在配置文件C:\xampp\xampp\apache\conf\extra\httpd-vhosts.conf 里可以看到。

在主机B上访问“tools.hetianlab.com”时,会自动跳转到10.1.1.39指定的服务器页面上。该页面是模仿的百度首页。

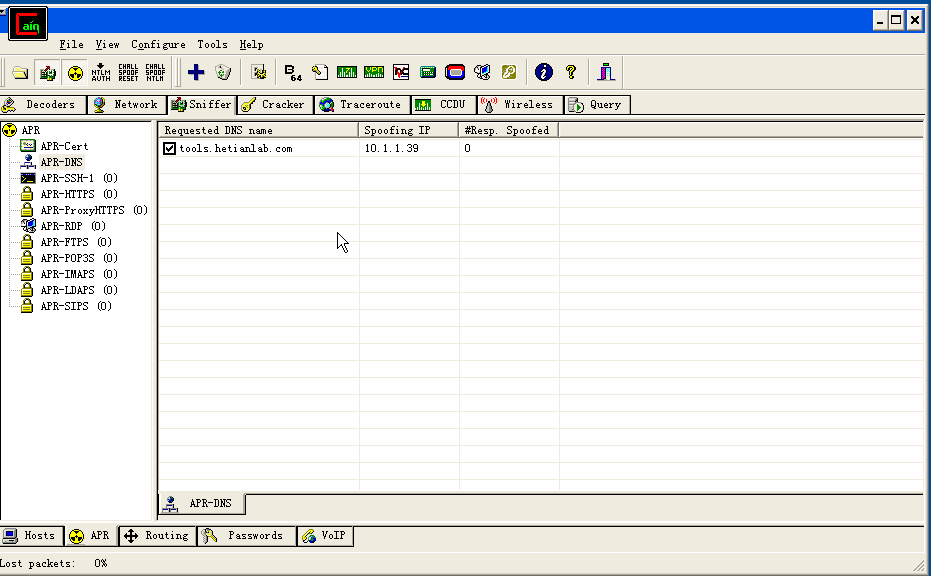

(8)此时Abel&cain的状态如下图。

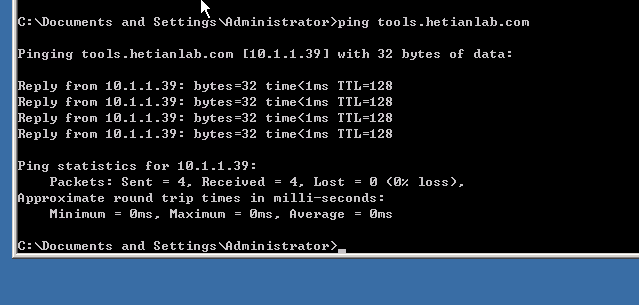

(9)在主机B上ping tools.hetianlab.com,可以看到,此时该域名已经指向了10.1.1.39

(10)访问“tools.hetianlab.com”,查看结果。

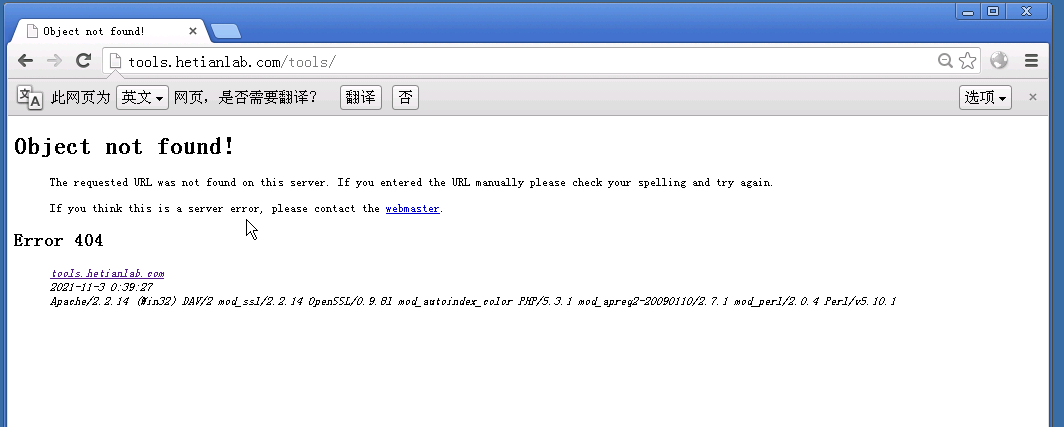

(11)而如果此时再访问tools.hetianlab.com/tools,会提示404。

在主机A上查看主机B的http数据包

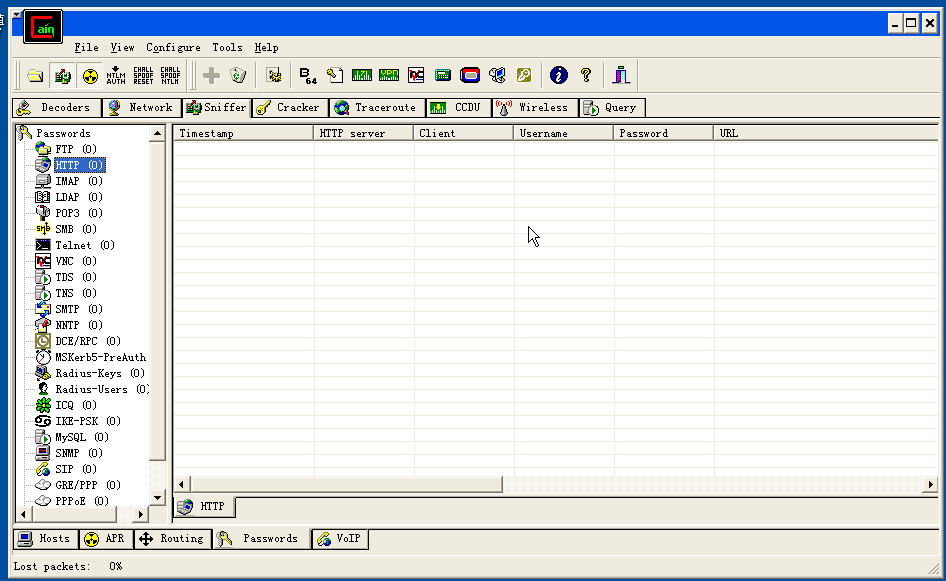

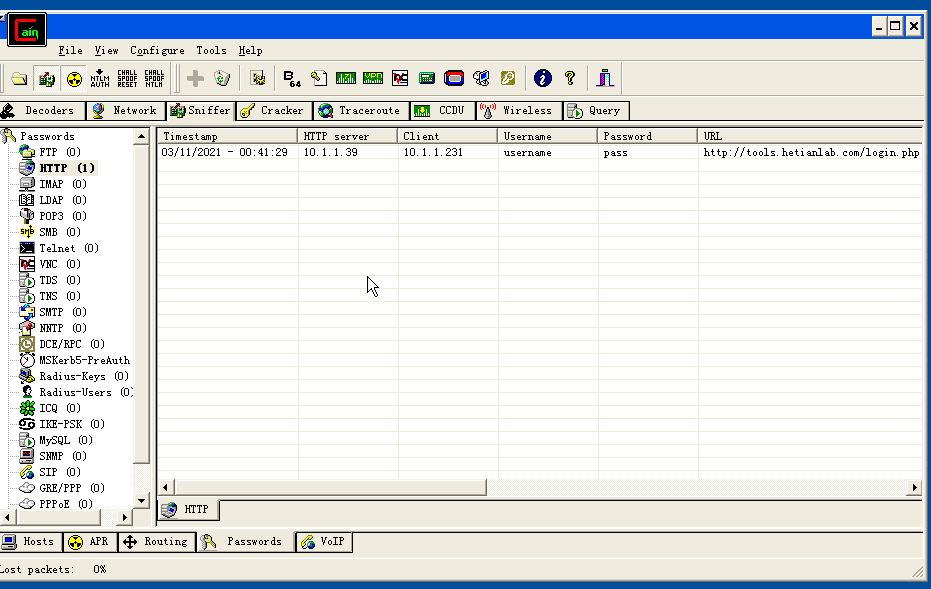

(1)进入左下角的“Passwords”项,点击左侧“HTTP”,就可以监视主机B在进行HTTP请求时输入的用户名密码情况。

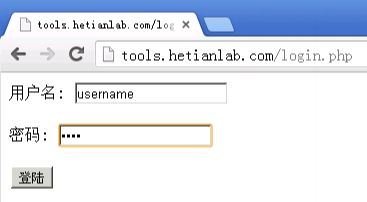

(2)我们在主机B上,访问 tools.hetianlab.com/login.php(在没有开始DNS欺骗之前,访问该页面会提示404)

3)这里我们输入用户名:username,密码:pass,点击“登陆”。在主机A上即可看到输入情况,但这里不保证用户输入的是正确的用户名和密码,这里只是拿到了用户名输入的数据而已。对于我们这里伪造的“tools.hetianlab.com”我们拿到的用户名、密码是明文,但大部分其他网站数据是加过密的,如126邮箱等。

1)怎样发现局域网中存在的ARP欺骗。

如果是windows系统在cmd模式下,执行arp-a,显示当前系统ARP缓存表,检查缓

如果是unix/linux客户端,使用/etc/arp -a检查ARP缓存信息。

通过show arp命令检测ARP缓存信息。

(1)不要把网络的安全信任关系仅建立在 IP 基础上或 MAC 基础上,而是应该建立在

IP+MAC 基础上(即将 IP 和 MAC 两个地址绑定在一起)。

(2)设置静态的 MAC 地址到 IP 地址对应表,不要让主机刷新设定好的转换表。

(3)除非很有必要,否则停止使用 ARP,将 ARP 作为永久条目保存在对应表中。

(4)使用 ARP 服务器,通过该服务器查找自己的 ARP 转换表来响应其他机器的 ARP

广播,确保这台 ARP 服务器不被攻击。

(5)使用 proxy 代理 IP 的传输。

(6)使用硬件屏蔽主机,设置好路由,确保 IP 地址能到达合法的路径。

(7)管理员应定期从响应的 IP 包中获得一个 ARP 请求,然后检查 ARP 响应的真

实性。

(8)管理员要定期轮询,检查主机上的 ARP 缓存。

(9)使用防火墙连续监控网络。

浙公网安备 33010602011771号

浙公网安备 33010602011771号