ARP报文抓包解析实验报告

一、准备

1.下载插件

http://www.win10pcap.org/

2.下载Ethereal

安装Ethereal安装

3.interface:指定在哪个接口(网卡)上抓包

网卡:关于网卡的知识(一台电脑到底有多少块网卡)

https://img2020.cnblogs.com/blog/2141761/202010/2141761-20201012160931682-420906562.png

ARP:根据IP地址获得MAC地址的一种协议。

二、实验

1.目的

学习使用网络数据抓包软件Wireshark,对互连网进行数据抓包。

2.过程

(1)第一阶段

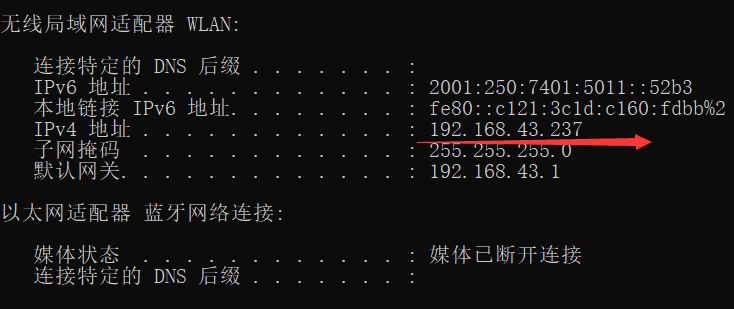

A主机IP地址:192.168.43.237

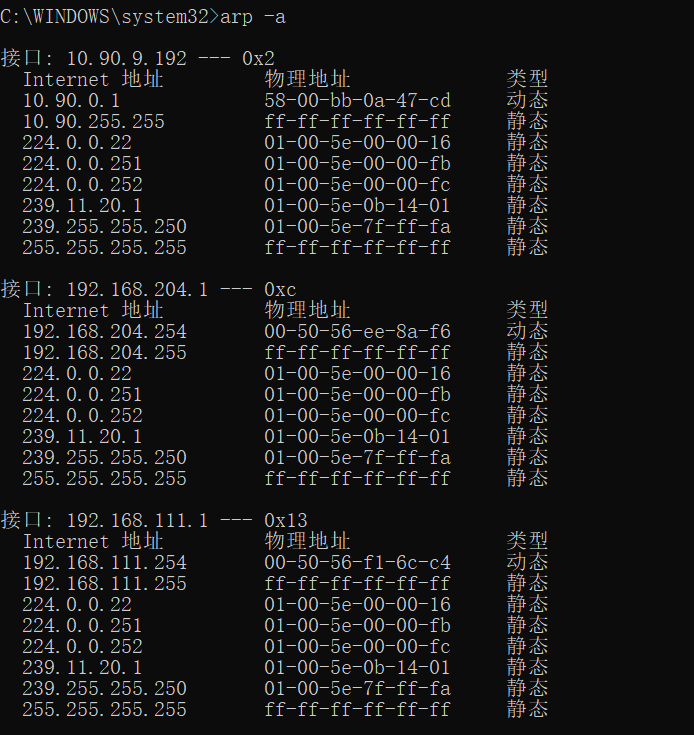

查看ARP缓存:

A主机上pingB主机的IP地址(192.168.43.218)

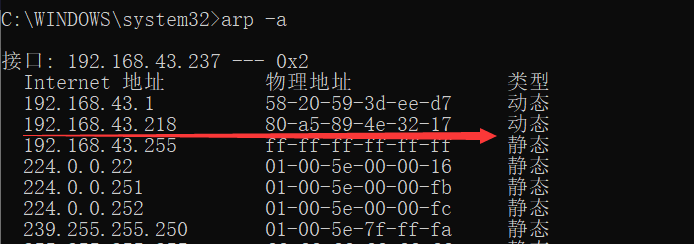

重新查缓存列表 B主机MAC地址:80-a5-89-4e-32-17

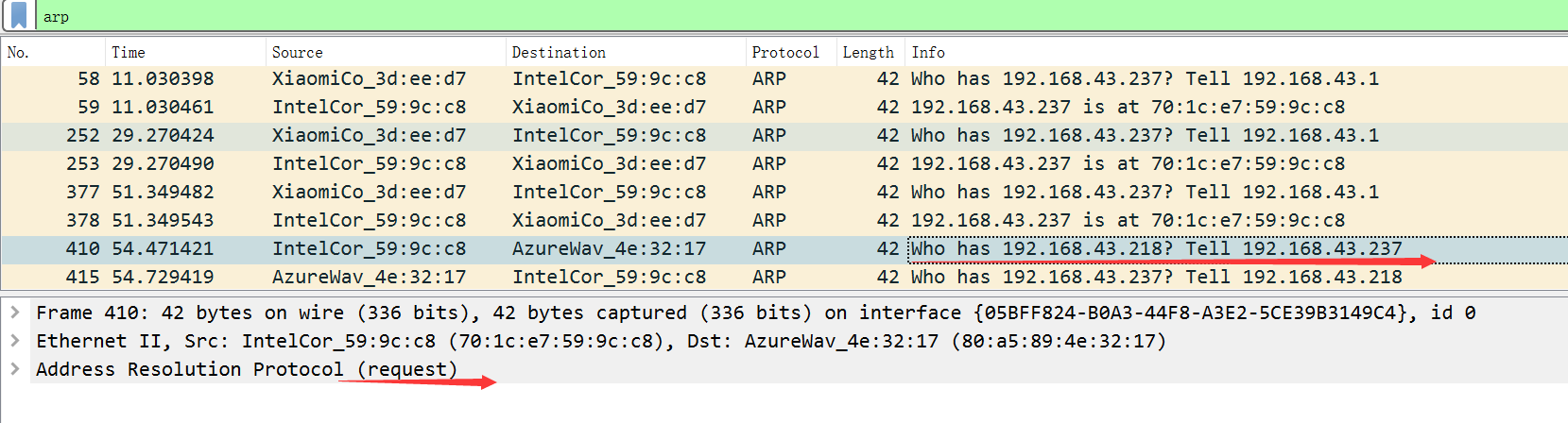

ARP请求帧

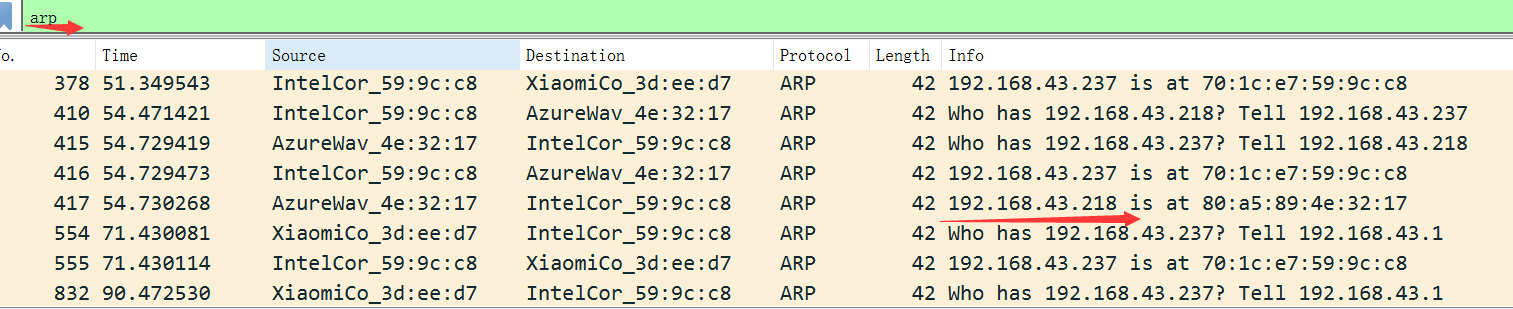

由于A主机(192.168.43.237)的ARP缓存中没有B主机(192.168.43.218)的MAC缓存,所以主机直接将ARP请求进行广播。

鉴于这张图,将A、B主机分称为发送端、目的端

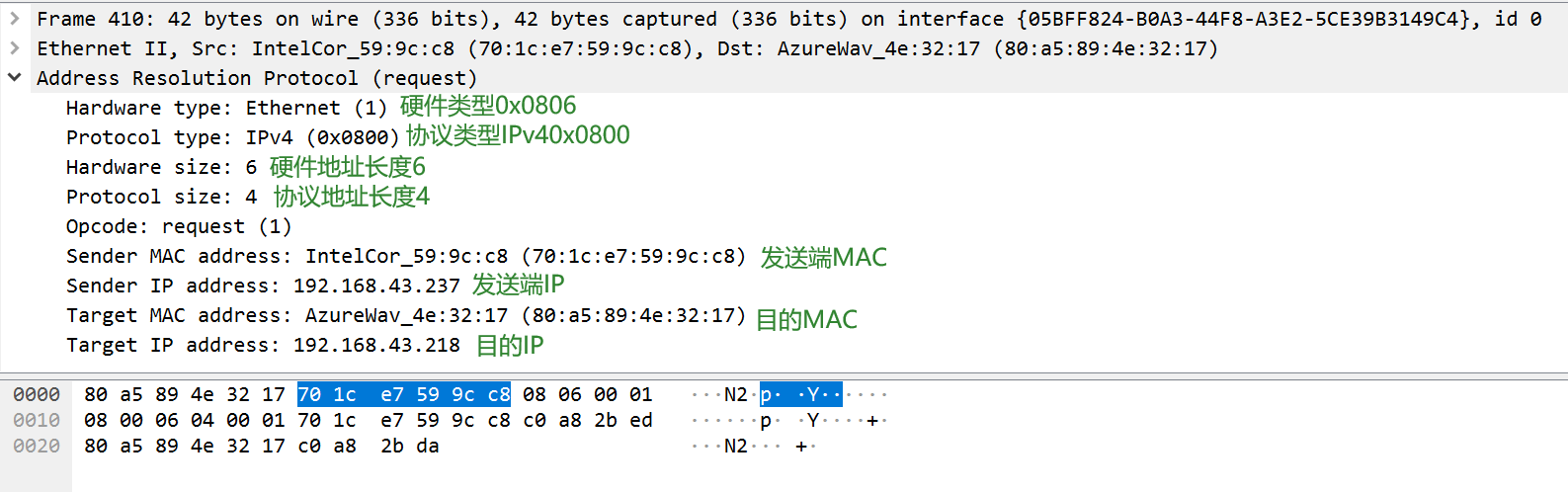

ARP回应帧

此包将发送端MAC(80:a5:89:4e:32:17)封装到ARP报文然后回复给请求方,

其中,操作类型ARP请求reply(2)

(2)第二阶段

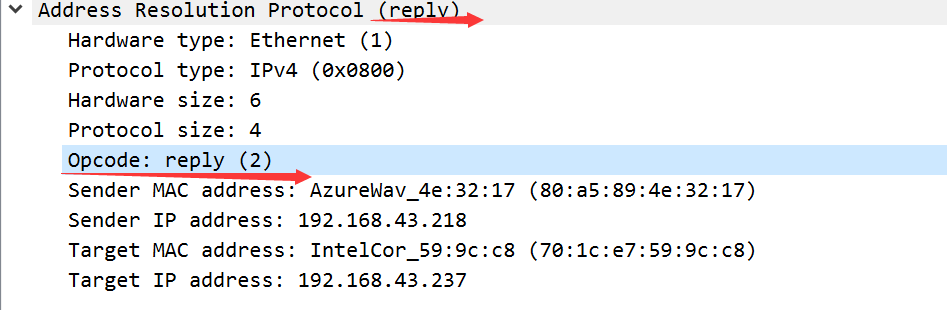

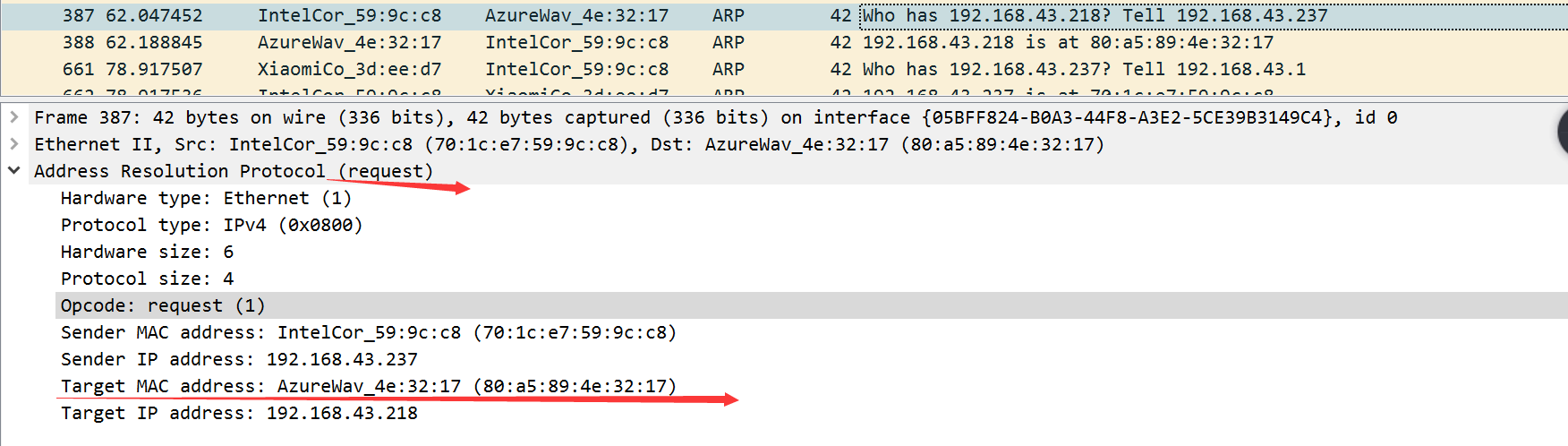

再次抓包分析,过滤出ARP

其中,174组的request包的目的MAC地址全零。

除了387组,其余目的MAC地址全零。

(3)第三阶段

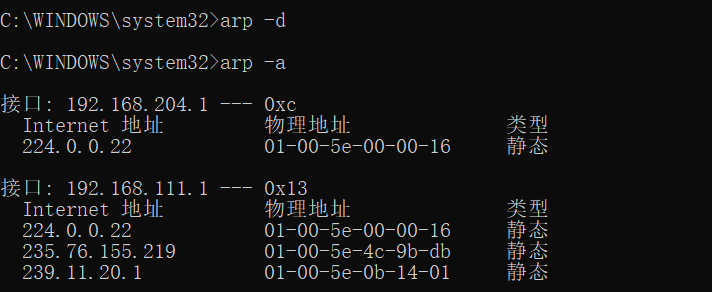

清除缓存,抓包

浙公网安备 33010602011771号

浙公网安备 33010602011771号