ADFS配置“声明提供方信任”时,读取url报错

声明提供方信任,通过Haproxy 2.8.5提供https服务,metadata通过url可以正常打开页面

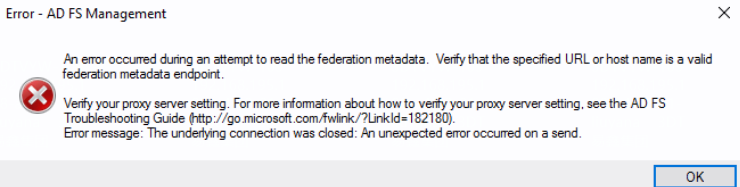

ADFS在配置“声明提供方信任”时,通过URL访问声明提供方的联合元数据,提示“SSL连接通道已关闭”或“基础连接已关闭”,查看haproxy日志发现保存日志““SSL handshake failure (error:14209102:SSL routines:tls_early_post_process_client_hello:unsupported protocol)”

The problem turned out to be caused by the fact that Windows Server at least up to 2016 is using TLS 1.0 for .NET framework (in which the ADFS configuration wizard is implemented) while my service hosting the metadata document only allowed TLS 1.2 as the minimum version。

出现该问题的原因是ADFS默认使用TLS1.0,可以选择强制ADFS使用TLS1.2,也可以配置haproxy支持TLS1.0,如下

ssl-default-bind-options ssl-min-ver TLSv1.0 no-sslv3

从 Windows Server 2012 开始,默认启用 TLS 1.2,配置ADFS3.0使用TLS1.2,如下:

注册表 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319 项下新建 SchUseStrongCrypto 值,值数据为1,如下图所示:

然后重启adfs服务

参考如下:

https://learn.microsoft.com/zh-cn/troubleshoot/windows-server/active-directory/disable-and-replace-tls-1dot0

https://learn.microsoft.com/zh-cn/windows-server/identity/ad-fs/operations/manage-ssl-protocols-in-ad-fs?source=recommendations

https://learn.microsoft.com/zh-cn/windows-server/identity/ad-fs/operations/manage-ssl-protocols-in-ad-fs?source=recommendations#enable-strong-authentication-for-net-applications

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· DeepSeek 开源周回顾「GitHub 热点速览」

· 物流快递公司核心技术能力-地址解析分单基础技术分享

· .NET 10首个预览版发布:重大改进与新特性概览!

· AI与.NET技术实操系列(二):开始使用ML.NET

· 单线程的Redis速度为什么快?

2020-08-06 Windows Server Backup之AD备份与还原

2014-08-06 卸载隐藏的网络适配器

2014-08-06 文本转换成表格

2013-08-06 Current_Path 获取脚本所在路径(当前路径),取当前时间做文件名(uformat)

2013-08-06 补丁更新获取