ADFS配置

1.登录DC,执行如下命令:

Add-KdsRootKey -EffectiveTime (Get-Date).AddHours(-10) #命令成功,则返回 GUID 值

#为名为 FSgMSA 的联合身份验证服务创建一个名为 FSgMSA 的新 gMSA adfs.test19.com

New-ADServiceAccount -Name FSgMSA -DnsHostName adfs.test19.com -ServicePrincipalNames http/adfs.test19.com

新建A记录: adfs.test19.com 1.1.1.

2.登录ADFS服务器:

安装并配置adfs,使用域管理员权限配置,组托管账户使用前面新加的FSgMSA账号,使用内部数据库

3.访问https://adfs.test19.com/federationmetadata/2007-06/federationmetadata.xml,测试是否配置成功

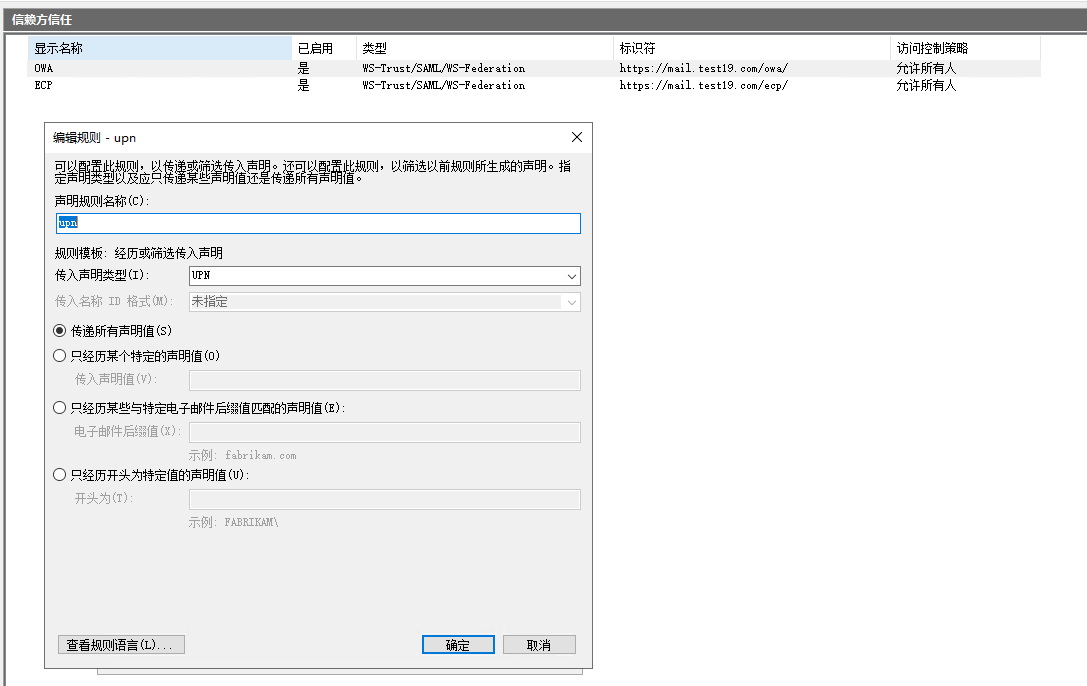

4.为owa和ecp分别添加信赖方信任

选择声明感知,手动输入有关信赖方的数据,注释输入 https://mail.test19.com/owa/,跳过证书配置

选择"启用对被动WS-Federation的支持",在"信赖方WS-Federation 被动协议 URL"中,输入: https://mail.test19.com/owa/

访问控制策略,确认默认选择“允许所有人”,下一步完成为止

编辑OWA和ECP的声明颁发策略:

选择经历或筛选传入声明,规则名称UPN,传入声明类型UPN,传递所有,完成即可

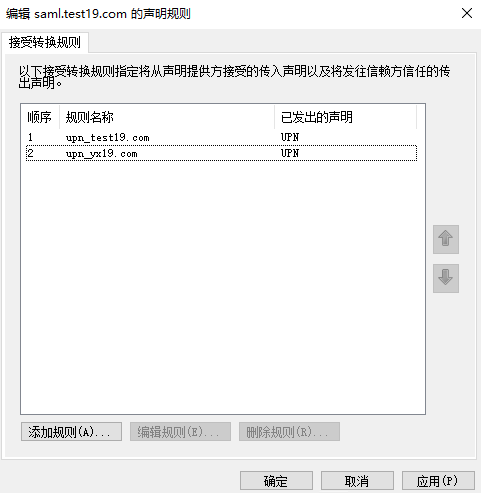

5.添加声明提供方信任:

声明提供方的联合元数据,使用URL:https://saml.test19.com/idp.xml,提示忽略即可

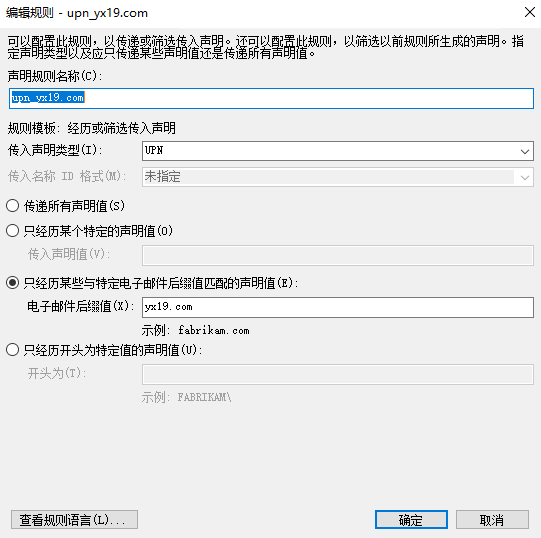

添加声明转换规则,选择传递或筛选传入声明,如upn有多个,则添加多条规则,如下:

5.Exchange配置:

先在ADFS服务器上运行以下命令,获取Thumpprint:

Import-Module

(Get-AdfsCertificate -CertificateType Token-Signing).Thumbprint

在Exchange服务器上运行如下:

Set-OrganizationConfig -AdfsIssuer https://adfs.contoso.com/adfs/ls/ -AdfsAudienceUris "https://mail.contoso.com/owa/","https://mail.contoso.com/ecp/" -AdfsSignCertificateThumbprint "88970C64278A15D642934DC2961D9CCA5E28DA6B"

Set-OwaVirtualDirectory -Identity "Mailbox01\owa (Default Web Site)" -AdfsAuthentication $true -BasicAuthentication $false -DigestAuthentication $false -FormsAuthentication $false -OAuthAuthentication $false -WindowsAuthentication $false

Set-EcpVirtualDirectory -Identity "Mailbox01\ecp (Default Web Site)" -AdfsAuthentication $true -BasicAuthentication $false -DigestAuthentication $false -FormsAuthentication $false -OAuthAuthentication $false -WindowsAuthentication $false

#对所有服务器的owa和ecp虚拟目录启用adfs认证

Get-OwaVirtualDirectory | Set-OwaVirtualDirectory -AdfsAuthentication $true -BasicAuthentication $false -DigestAuthentication $false -FormsAuthentication $false -OAuthAuthentication $false -WindowsAuthentication $false

Get-EcpVirtualDirectory | Set-EcpVirtualDirectory -AdfsAuthentication $true -BasicAuthentication $false -DigestAuthentication $false -FormsAuthentication $false -OAuthAuthentication $false -WindowsAuthentication $false

iisreset

访问 https://adfs.contoso.com/FederationMetadata/2007-06/FederationMetadata.xml ,将下载下来的文件重命名为sp.xml

#WID 场中的 AD FS 服务器从辅助服务器更改为主服务器

Set-AdfsSyncProperties -Role "PrimaryComputer"

#将 WID 场中的主 AD FS 服务器更改为辅助服务器。 必须指定主服务器的完全限定域名。 这样做可能并非所有辅助 AD FS 服务器都正确同步。 注意:主服务器必须可通过从辅助服务器的端口 80 上的 HTTP 访问

Set-AdfsSyncProperties -Role "SecondaryComputer" -PrimaryComputerName "<FQDN of primary server>"

参考:https://docs.microsoft.com/zh-cn/windows-server/identity/ad-fs/technical-reference/the-role-of-the-ad-fs-configuration-database

声明转换规则保留参考:

ADUserUPN:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"]

=> issue(store = "Active Directory", types = ("http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn"), query = ";userPrincipalName;{0}", param = c.Value);

ADUserSID:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"]

=> issue(store = "Active Directory", types = ("http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid"), query = ";objectSID;{0}", param = c.Value);

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· DeepSeek 开源周回顾「GitHub 热点速览」

· 物流快递公司核心技术能力-地址解析分单基础技术分享

· .NET 10首个预览版发布:重大改进与新特性概览!

· AI与.NET技术实操系列(二):开始使用ML.NET

· 单线程的Redis速度为什么快?

2020-08-12 Python对json排序分组