1.局域网设计

1.1分级网络设计

典型设计分三层 接入层 access 、汇聚层 distribution、核心层 core

a接入层为终端设备 提供访问接口 在此层提供冲突域的隔离 、vlan的划分和交换机的端口安全

b汇聚层 实现vlan间的通信和广播域的划分,定义网络的策略 policy 控制某些类型通信的一种方法,包括路由更新,路由汇总,vlan间通信、地址聚合、访问控制盒路由的重新分布等

c核心层 只有一个用途,快速转发

1.2 网络设计原则

a 网络直径 源到目的之间的经过的设备的数量 越少越好 pc1 到pc2 s1-d1-s2

b 带宽聚合 s1和d1之间连接多条线缆 配置链路聚合 可以提供更高的吞吐量

c 冗余 分为链路冗余和设备冗余

任何两台交换机之间的链路故障都不会影响网络的正常通信 链路冗余

除接入层s1和s2外,任何一台交换机的故障也不会影响网络的通信 设备冗余

为了保障高可用行,往往同时使用链路和设备的冗余

注意arp病毒 的问题

a 固定配置交换机 不可以扩展端口

b 模块化交换机 配置了不同大小的迹象 可以安装不同的模块化线路卡 可以添加端口 数量可增加 24-48

c 可堆叠交换机 使用一根背板电缆相互连接,交换机之间提供高的吞吐量。可以将堆叠的多台交换机当成一台交换机

堆叠和级联概念不同

级联 通过网络传输介质把多台相同的交换机连接起来 速度 收传输介质影响 一般贷款为100或1000mb/s 增加延时 级联的交换机越多 查询mac地址表的次数越多 花费的时间越长

堆叠 通过专门的堆叠模块和线缆 将多台交换机堆叠在一起 相当于一台交换机 只不过是端口的数量增加了 一般堆叠线缆的速度都在1000mb/s以上 但堆叠线缆的长度一般都不超过1米 堆叠限制网络范围 但是速度快 只是查找一次mac地址表

A 典型的接入层交换机具有以下的特点

port security 端口安全 vlan 快速以太网或千兆以太网 link aggregation链路聚合 和QOS 服务质量 quality of service

典型的有catalyst 2950 catalyst 2960 等二层交换机 也可以是三层或更高档的交换机

B汇聚层交换机

三层支持 提供不同部门之间的互访 即路由功能

高的转发速率 连接多个接入层交换机 要求更高的速率

千兆或万兆链路

冗余功能 redundant 可以是链路和设备的冗余

security policies/Access Control Lists 安全策略和访问控制列表、

link aggregation 链路聚合

qos

典型的有catalyst 3550-emi 3560 3750等三层交换机

C核心层交换机

三层支持

非常高的转发速率

千兆位或玩兆位的速率和链路 冗余功能 链路聚合 qos

典型的核心层交换机有4500 4900 6500等三层交换机或更高档的交换机

2 交换机的分类

1.根据转发的方式分类

当收到数据帧后 是等到接受完整个数据帧后再转发 还是仅接受到部分数据帧后开始转发,分为存储转发和chu-through

前者 将数据存储到缓冲区 接受到完整的帧后 再转发 进行crc循环冗余检查

后者 收到数据即处理 不检查错误 可以分为fast-forware快速转发收到14个字节就开始转发和fragment-free无碎片式转发收到64个字节就转发

2.根据对称性分类

分为对称式symmetric和非对称式asymmetric交换机

前者所有端口速率都一样 多用在peer -to-peer终端到终端的网络中

后者所有端口的速率不一样 多数是100mb/s 少数几个是1000mb/s 多用在cs 客户/服务器的模型中

3.根据缓存方式分类

使用内存存储数据的方式叫内存缓冲 memory buffering 有两种内存缓冲形式 基于端口和共享内存

基于端口内存缓冲 内存是基于每个端口分配的 每个端口都有固定的缓存空间,用来存储收到的数据包

共享内存缓冲 所有端口共享一块内存,每个端口拥有的内存空间可以根据可用的功用内存空间来动态调整

4.根据功能层分类 ****

根据OSI功能层分为二层交换和三层交换机

根据osi数据链路层 二层的mac地址转发或过滤数据帧 对网络协议和用户的应用程序是完全透明的

三层交换机可以使用二层的mac地址信息转发和过滤 也可以使用三层的ip地址信息 它不仅学习mac地址和对应的端口 还有能力执行三层的路由功能

3.交换机的基本配置

很多配置与路由器的配置完全相同

1.与路由器的相似之处

交换机与路由器的硬件组成相似 但是交换机上没有aux auxiliary port 辅助配置端口

同样操作模式分为用户模式 特权模式 全局配置模式 其他配置模式等

2.图形化的管理工具

cna ciscoview ciscodevicemanager snmpnetworkmanagement

3.交换机的远程登录

路由器任何一个接口都可以配置ip地址 交换机不同 二层不可以配置 三层交换机默认端口为二层 需要把端口转变成三层才可以

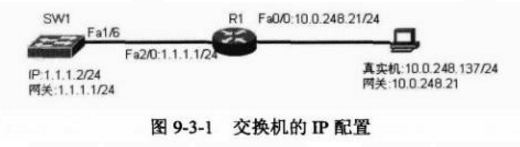

r1的配置

en

config t

no cdp run

int fa 0/0

ip add 10.0.248.21 255.255.255.0

no shut

int fa 2/0

ip add 1.1.1.1 255.255.255.0

no shut

sw1的配置和解释如下

conf t

host sw1

int fa 1/6

ip add 1.1.1.2 255.255.255.0

int vlan 1 进入vlan1 虚拟局域网

ip add 1.1.1.2 255.255.255.0

no shut 激活端口的命令 二层接口不需要使用no shut命令

exit

no ip routing 二层交换机是不支持路由协议 所以使用no ip routing 命令关闭路由交换机的路由功能

ip default-gateway 1.1.1.1

配置sw1支持远程登录

enable password cisco

line vty 0 4

password cisco

login

交换机远程登录的配置和路由器上的配置相同

如果咯油漆或者交换机没有启用http服务 则可以使用下面的命令开启

ip http server

no ip http server 关闭http服务

4.交换机的维护和查看命令

1.配置文件的管理 以下在特权模式下执行

a 保存配置文件 copy running-config startup-config

b 删除启动配置文件 erase startup-config

erase nvram

c 备份文件到tftp服务器

copy running-config tftp

或者 copy startup-config tftp

d 从tftp服务器恢复文件

copy tftp running-config

copy tftp startup-config

e 查看配置文件

show running-config

或者 show startup-config

2.查看路由表

show ip route

3.查看mac地址表

show mac-address-table

路由器验证上面的交换机命令 show int fa 2/0

使用过滤符命令 可以立即找出mac地址所对应的端口 show mac-address-table | inclue xxxx.xxxx.xxxx 这里的xxx是mac地址

4.查看arp表

show arp

show arp | include 1.1.1.1

4.交换机的安全配置

1.交换机的密码安全

配置交换机的console端口登录密码 vty登录密码 和enable密码

2.mac地址泛洪法 flooding

交换机工作原理 根据数据帧中的源mac地址进行学习 根据数据帧中的目的mac地址进行转发

一台攻击主机通过程序伪造大量包含随机源mac地址的数据帧发往交换机 则交换机的mac地址表容量会满 交换机再收到数据帧 则交换机无法再学习mac地址 如果交换机再mac地址表中找不到目的mac地址 则会广播 数据帧 则可以在攻击主机上安装网络捕获软件 例如sniffer 就可以捕获网络数据包 加以分析 达到窃听的目的

mac地址表老化时间默认是5分钟

3.DHCP欺骗 snooping

局域网内 非法的dhcp 随便分配ip地址 会影响用户正常的上网 如果把网关指向一台攻击主机 会泄密 如果把dns服务器指向一个恶意的dns服务器 并且再配置一个错误的域名 则危害会更大 dns劫持

4.CDP攻击

CDP是思科的设备发现协议 二层协议 被广播发送 不用验证和加密 建议禁用 cdp协议

5.密码暴力破解

6.远程登录攻击

telent 可以对交换机进行远程管理 明文密码传输 需要更加安全的协议对交换机进行管理 例如SSH

7.DoS攻击

利用 deny of service拒绝服务 进行攻击 发动对交换机上的telnet服务的攻击 造成交换机不能对管理员的telent操作进行相应 解决办法为升级ios软件

8.ARP攻击

判断 arp攻击

a 在出现问题的计算机的运行框中输入ping 192.168.1.1 -t ip地址为网关 如果正在遭受arp攻击 屏幕会显示 request time out 但反之则不一定

b 在问题计算机上再打开一个dos窗口 输入arp -d 清除本机mac缓存 如果发现a中的窗口内容持续的变成reply from...则表示曾经遭受过arp攻击 现在正常了 如果仅出现了一个reply from...后面有变成了request time out包 则表明该计算机正在遭受持续不断的arp攻击

arp攻击的解决办法

a arp -d arp -a

b 目标设备和受害计算机进行ip地址和mac地址的静态绑定 小范围适用

c 动态arp检查技术 结合dhcp功能实现ip和mac地址的自动绑定 在接入层交换机上部署

d 网管交换机上 找出攻击者 show arp | include xxxx.xxxx.xxxx

直到找到攻击源主机 封掉对应的端口

e 批处理方法

:a

arp -d

ping 1.1.1.1 -n l -w 100

goto a

频繁地清除arp缓存 广播arp 查询包 但会加重网络的负担

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步