第二次作业-实践一 网络攻防环境的搭建

| 这个作业属于哪个课程 | 《网络攻防实践》 |

| 这个作业的要求在哪里 | 网络攻防第二周作业 |

| 我在这个课程的目标是 | 学习网络攻防基本知识;自己动手安装操作系统,学习并掌握常用的linux命令,为下学期学好这门课程做准备。 |

| 这个作业在哪个具体方面帮助我实现目标 | 使用Markdown完成一篇博客,在博客园里寻找更多学习资料积累了经验;对Linux系统及命令控制有更好的理解。 |

| 作业正文 | 见作业 |

| 其他参考文献 | 见文末 |

一.知识点梳理与总结

1.VMware上操作系统的网络连接方式

- 桥接方式(Bridge):将主机网卡与虚拟机虚拟的网卡利用虚拟网桥进行通信。在桥接的作用下,类似于把物理主机虚拟为一个交换机,所有桥接设置的虚拟机连接到这个交换机的一个接口上,物理主机也同样插在这个交换机当中,所以所有桥接下的网卡与网卡都是交换模式的,相互可以访问而不干扰。

- 网络地址转换方式(NAT):在NAT模式中,主机网卡直接与虚拟NAT设备相连,然后虚拟NAT设备与虚拟DHCP服务器一起连接在虚拟交换机VMnet8上,这样就实现了虚拟机联网。

- 主机方式(Host-Only):Host-Only模式将虚拟机与外网隔开,使得虚拟机成为一个独立的系统,只与主机相互通讯。要使得虚拟机能联网,可以将主机网卡共享给VMware Network Adapter VMnet1网卡,从而达到虚拟机联网的目的。

2.蜜网(Honeynet)是在蜜罐技术上逐步发展起来的,又可称为诱捕网络。蜜网技术实质上还是一种高交互型、研究型的用来获取广泛的安全威胁信息的蜜罐技术,其主要目的是收集黑客的攻击信息。在蜜网中充当网关的设备称为蜜墙(Honeywall),是出入蜜网的所有数据的必经关卡。在蜜网内部,可以放置任何类型的系统来充当蜜罐(例如不同类型操作系统的服务器、客户机或网络设备)和应用程序供黑客探测和攻击。

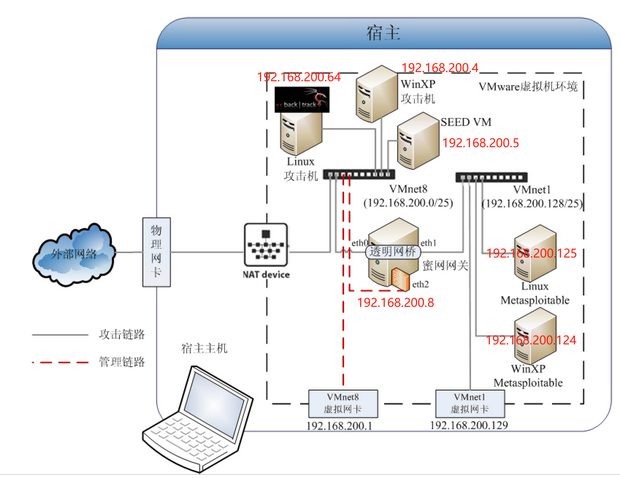

3.VM网络拓扑图

二.攻防环境搭建详细过程

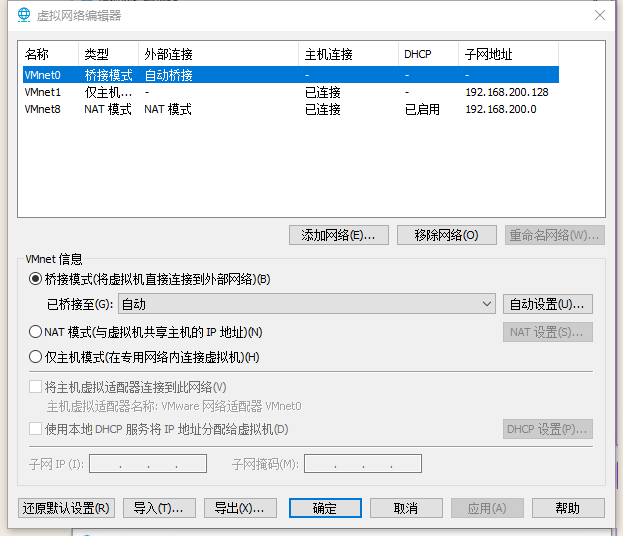

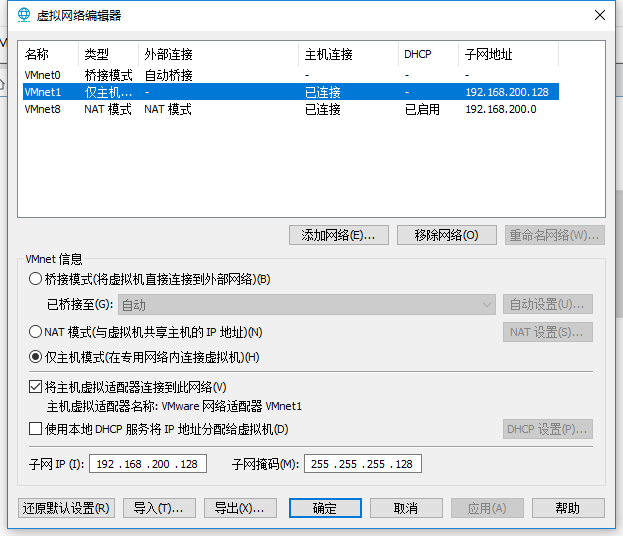

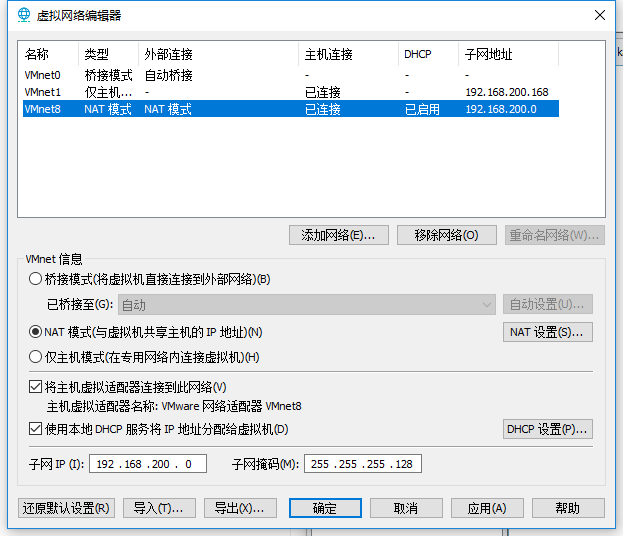

1.VM网络设置

- 打开编辑->虚拟网络编辑器,设置vmnet0、vmnet1、vmnet8,

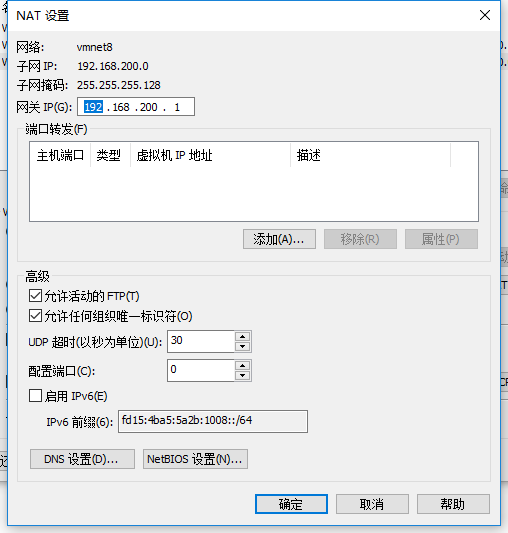

- 设置VMnet8的NAT和DHCP

2.linux攻击机:kali-linux-2020.1-vmware-amd64安装

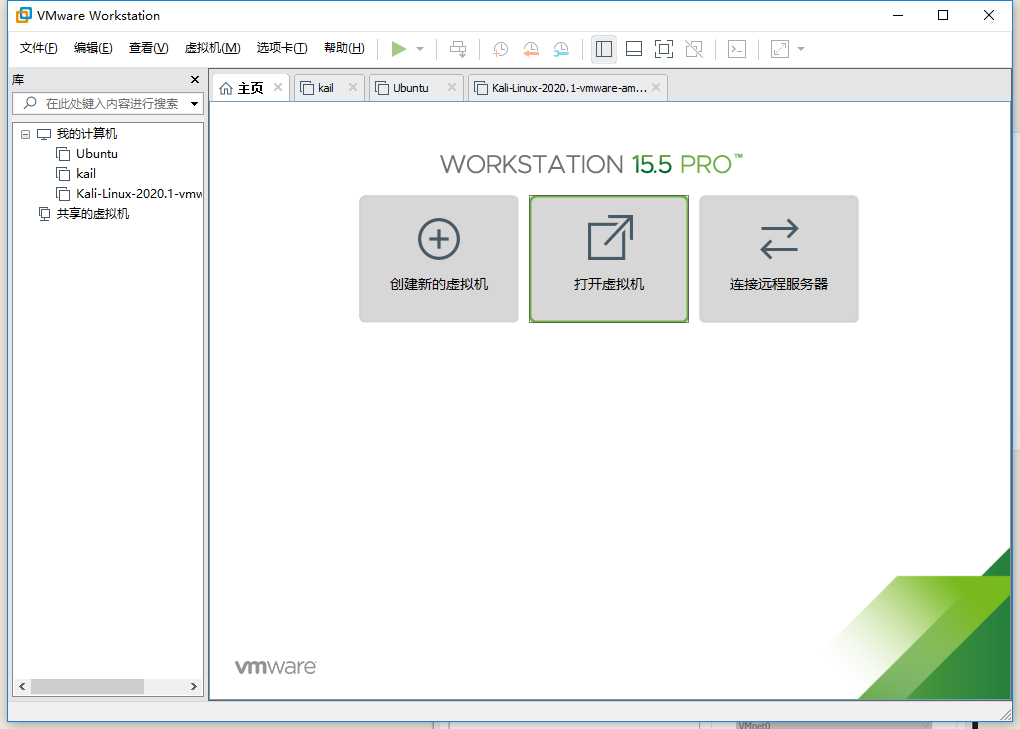

- 点击打开虚拟机,找到下载好的kali打开

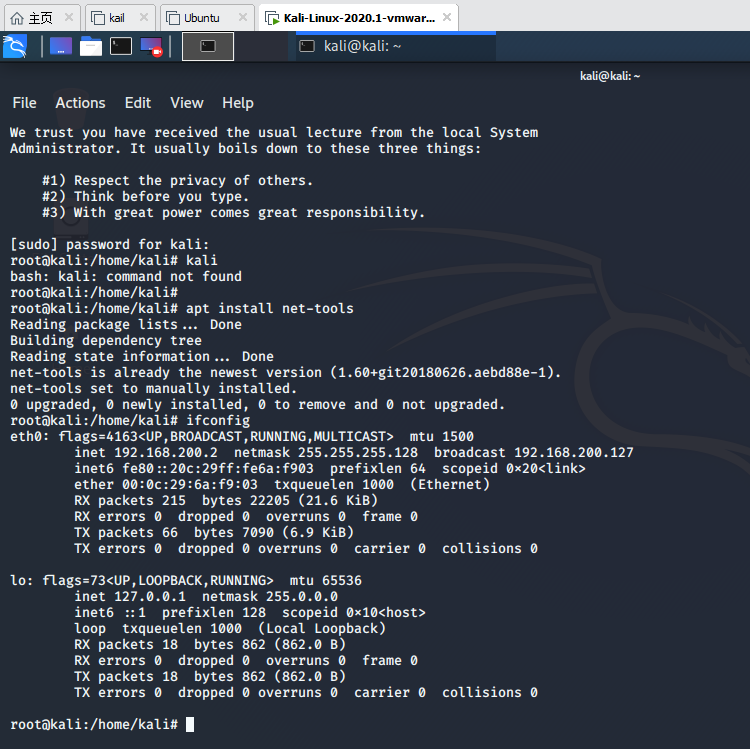

- kali网络适配器默认为NAT模式;开机进入系统,系统默认用户名和密码均为kali;再通过sudo提升root权限,root密码为kali;安装ifconfig

3.Linux靶机Metasploitable2-Linux安装

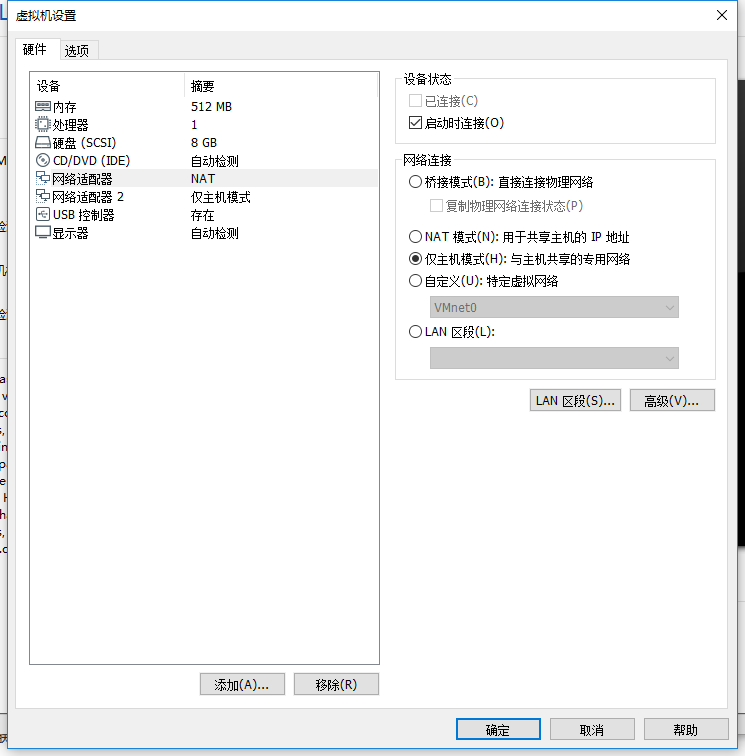

- 安装步骤类似,配置网络适配器为“仅主机模式”

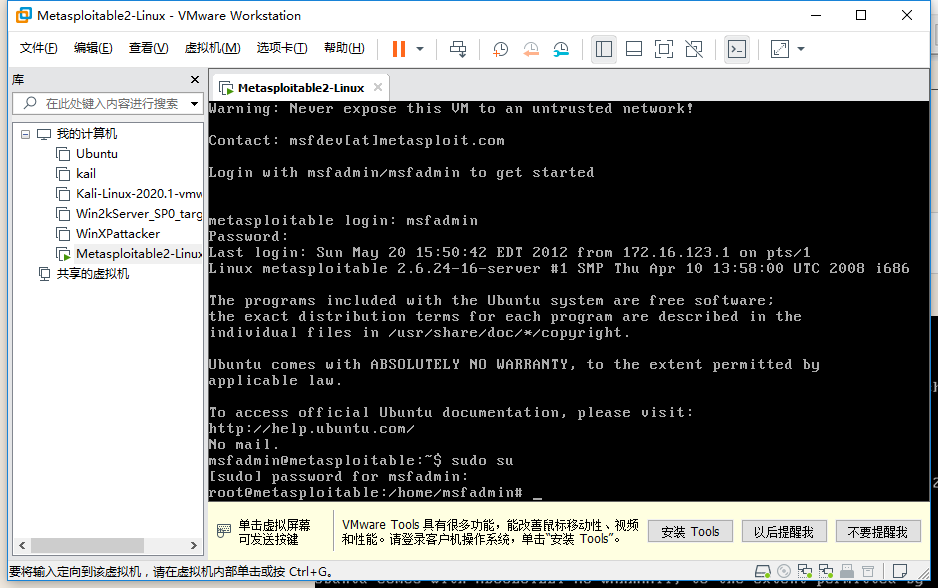

- 通过账户msfadmin、密码msfadmin登入系统,用sudo su获得root权限,查看IP地址。

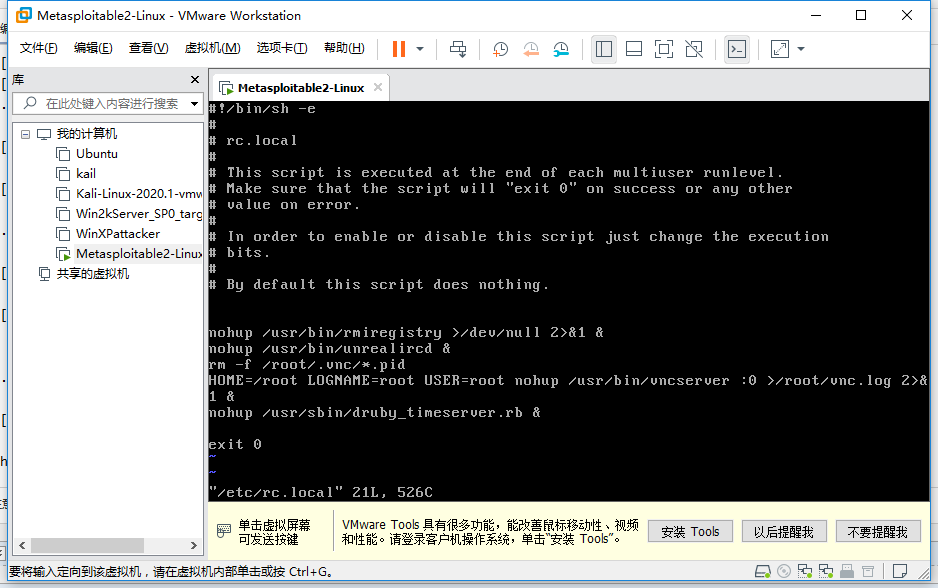

- 然后执行vim /etc/rc.local,

- 按i键进入编辑模式,方向键控制在文件倒数第二行exit0之前, 插入以下代码

ifconfig eth0 192.168.200.125 netmask 255.255.255.128

route add default gw 192.168.200.1

现在按ESC键, 再按 :wq 然后回车。之后输入reboot重启;

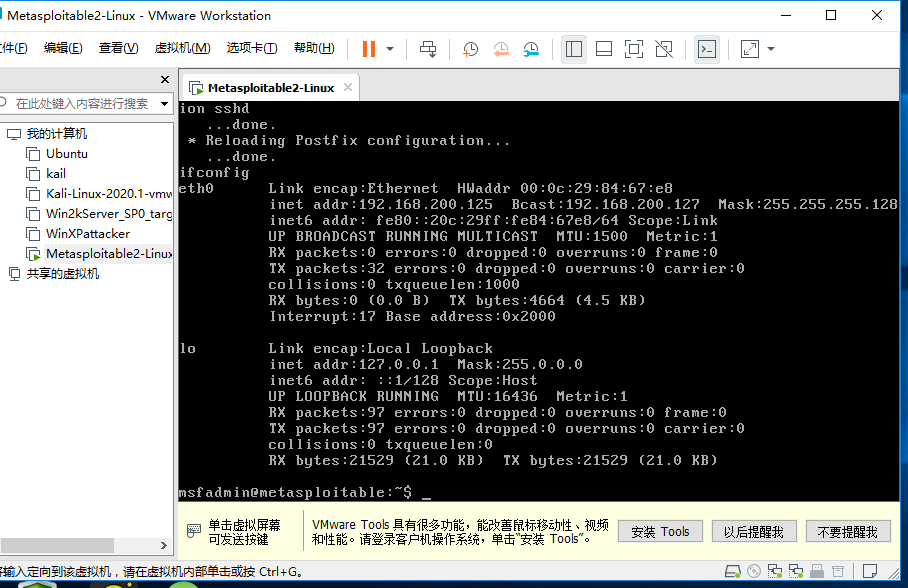

重启后登入系统输入ifconfig可获得IP地址,如下图:

-Linux靶机安装完成。

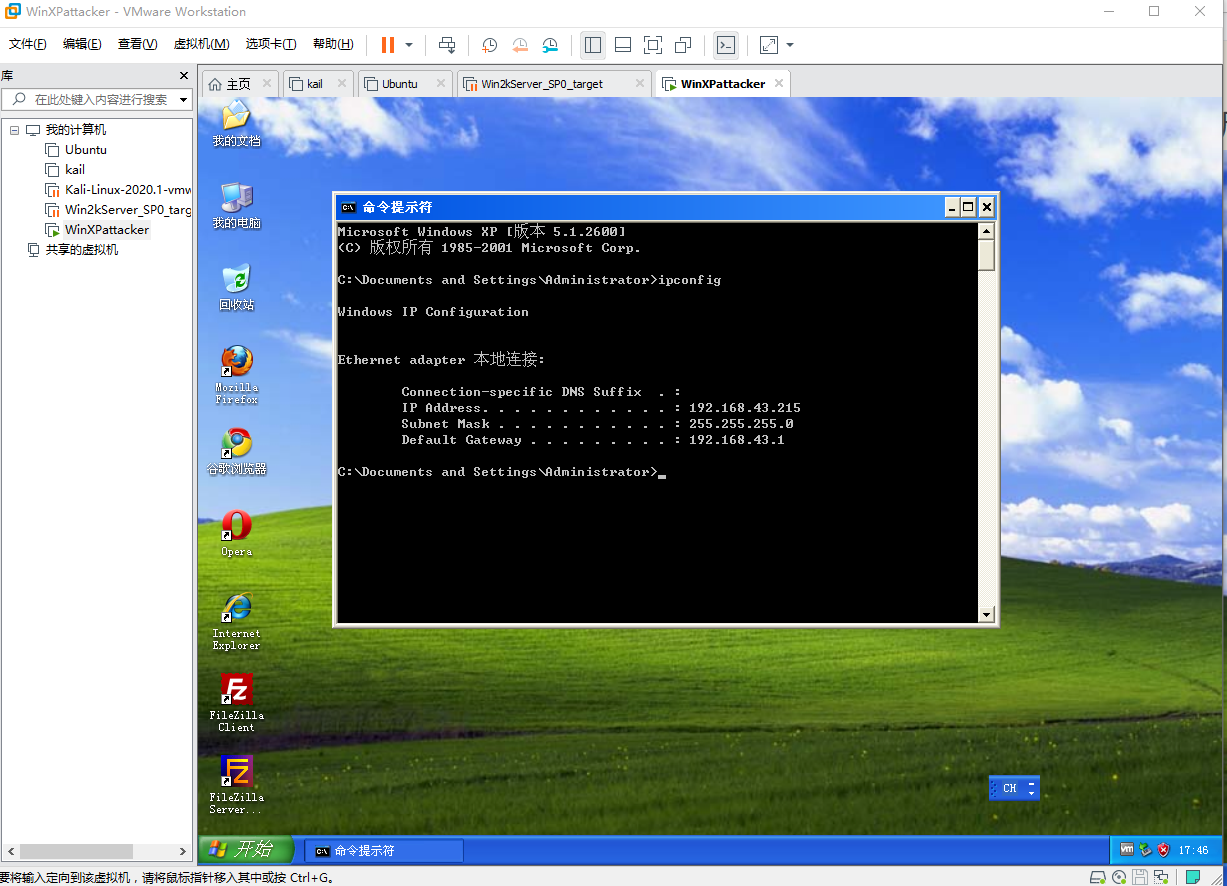

4.Windows攻击机VM_WinXPattacker安装

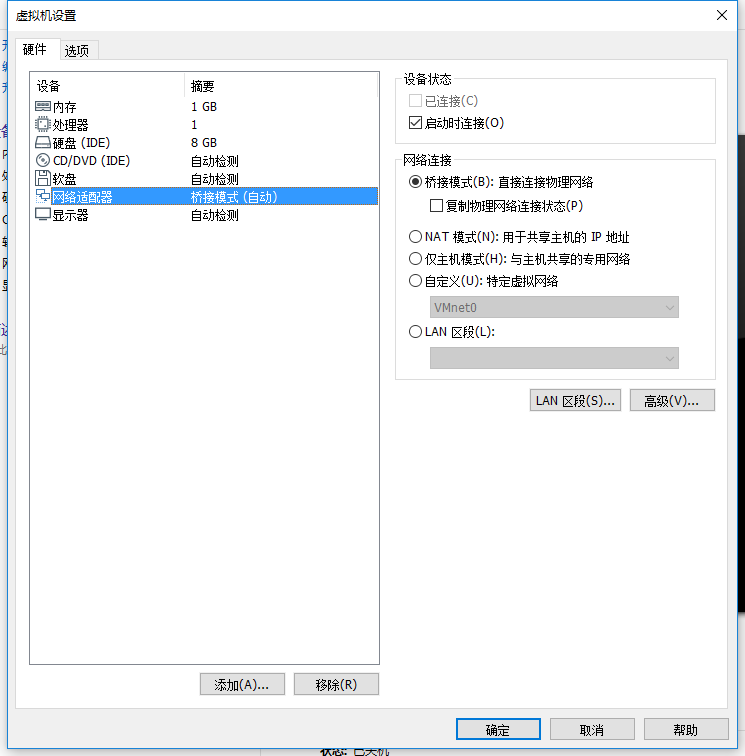

- 安装虚拟机方法同上,并设置网卡,如图所示:

- 进入系统,账号administrator,密码mima1234;打开开始菜单cmd,通过config命令查看IP地址。(截的图片显示不了……)

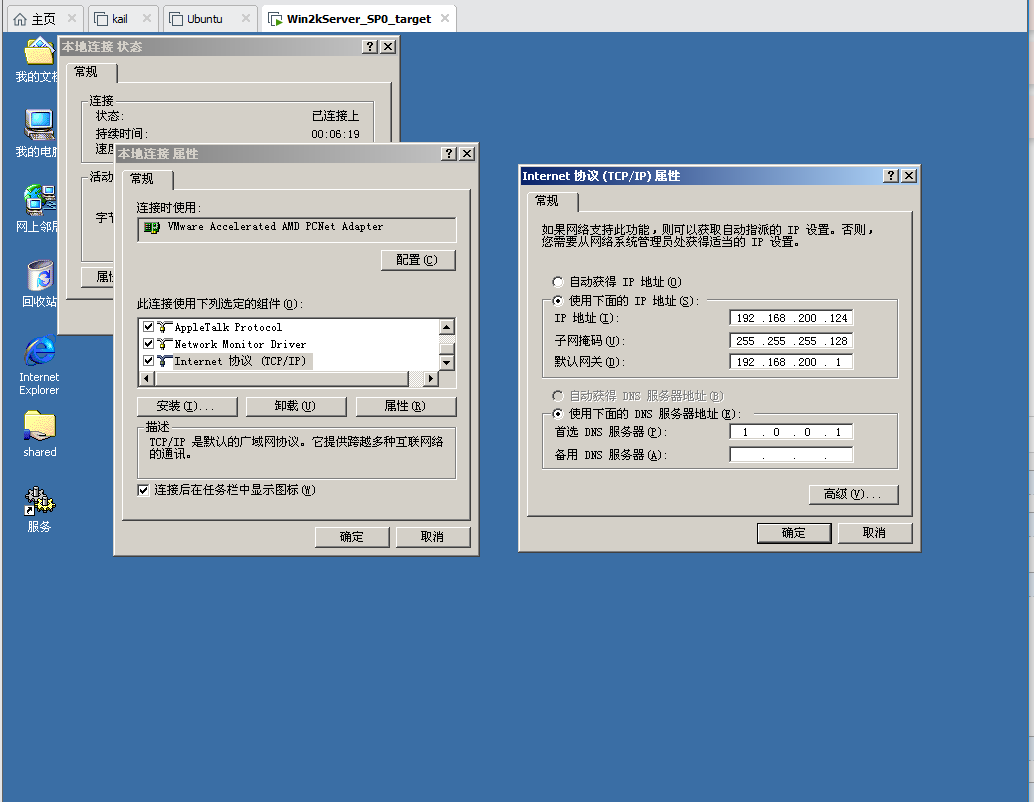

5.Windows靶机VM_Win2kServer_SP0_target安装

win2kServer通过虚拟机镜像给予,导入方式和上文的Kali相同,不再赘述。安装之后通过VM的快捷键ALT+CTRL+DEL进入系统(直接发送会被主机拦截),账号administrator,密码mima1234。

- 更改虚拟机网卡设置。

- 进入本地连接,如图更改IP地址等信息。

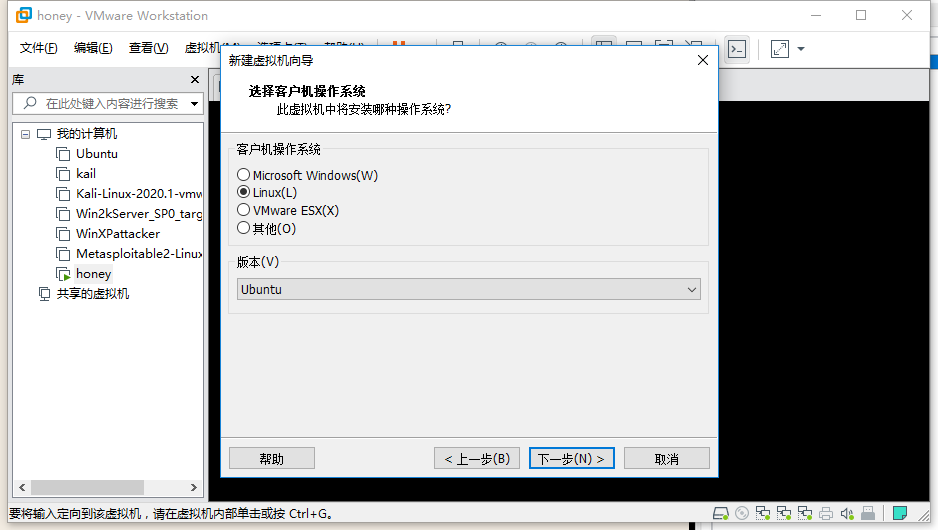

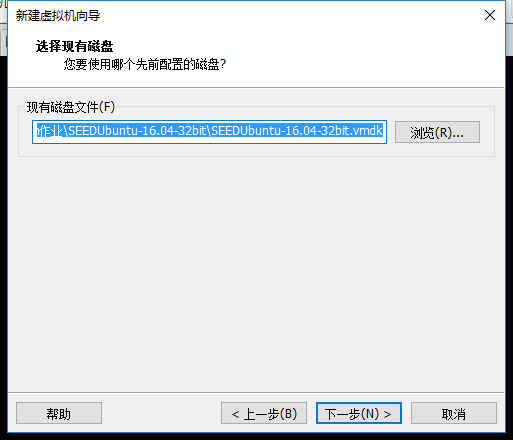

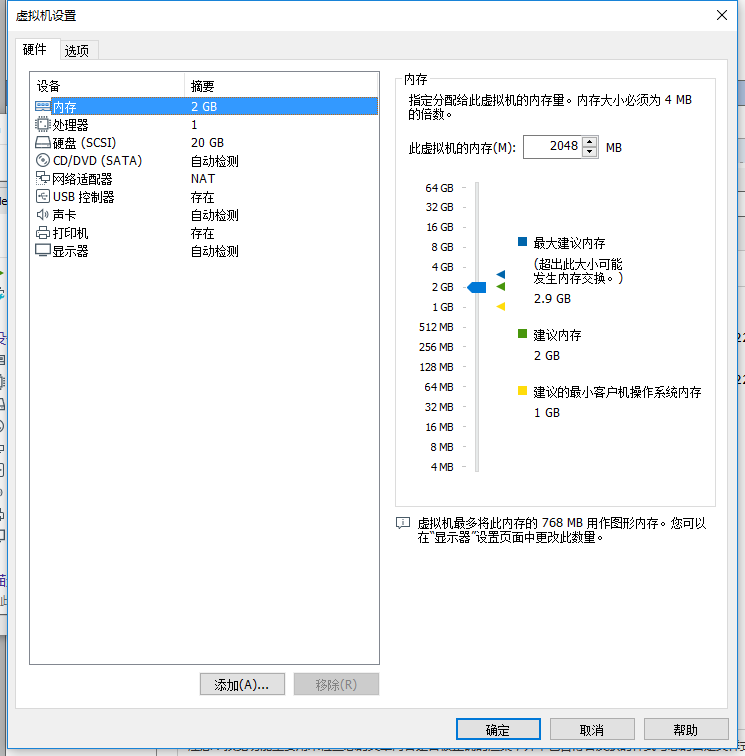

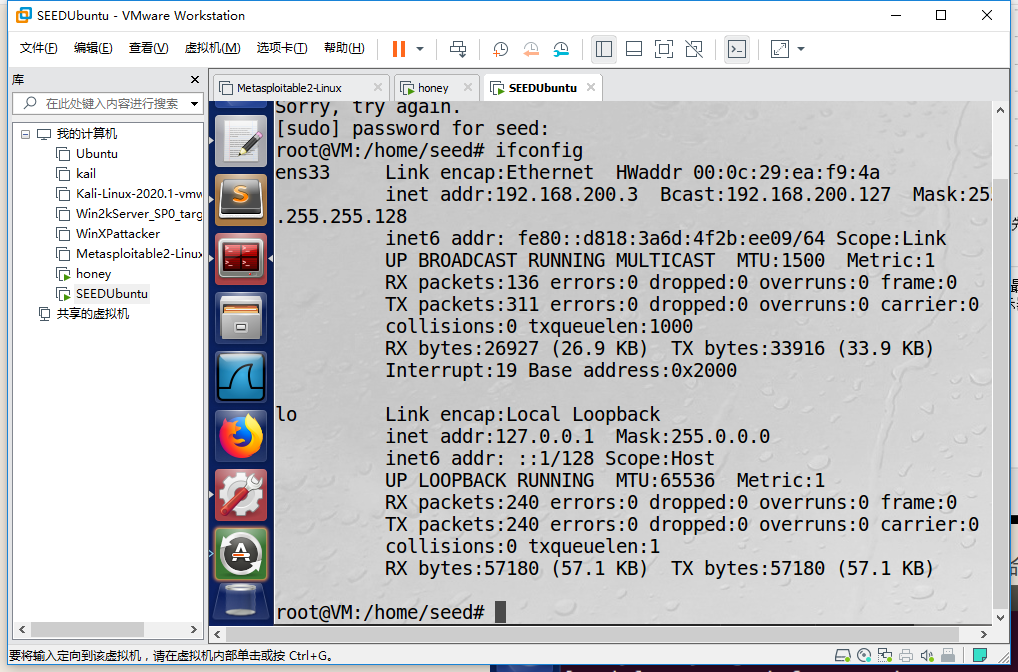

6.安装SEEDUbuntu

- 新建虚拟机,选择自定义安装

- 选择现有磁盘文件,导入下载好的文件。

- 设置seed网卡为NAT

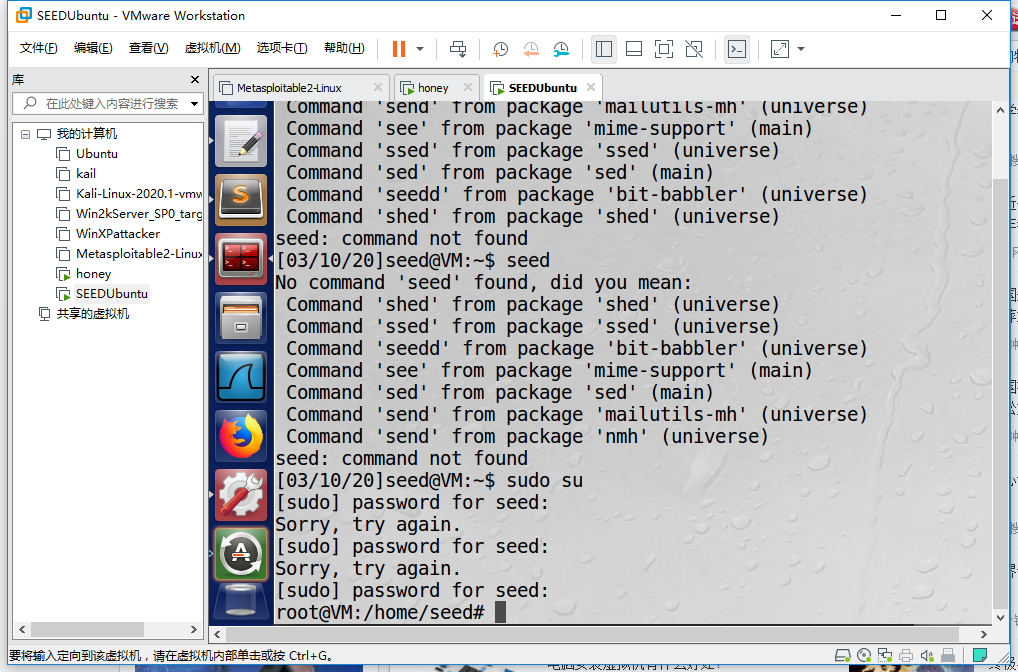

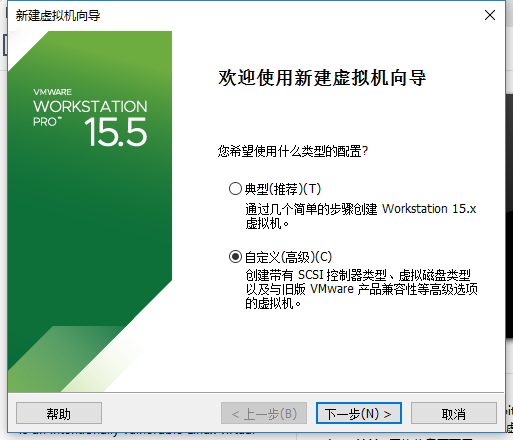

- 进入系统后,我的没有账号和密码,直接使用sudo su命令提权,输入密码dees,然后ifconfig查看ip地址,并记下,如图所示:

安装完毕,记下IP地址。

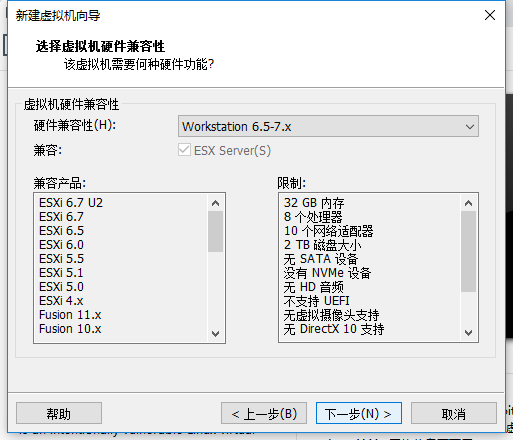

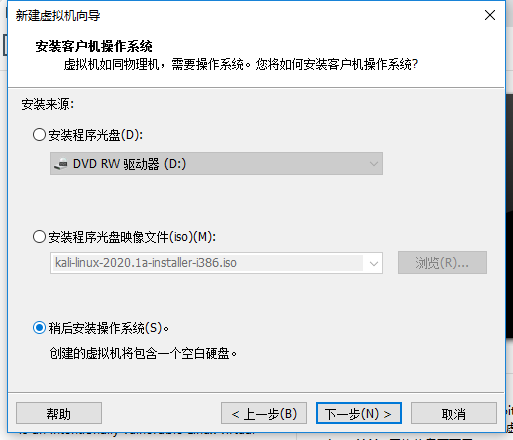

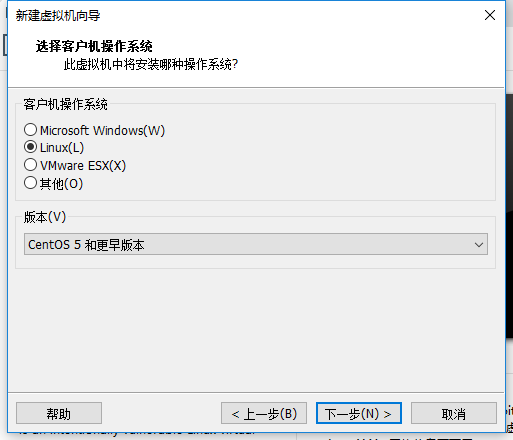

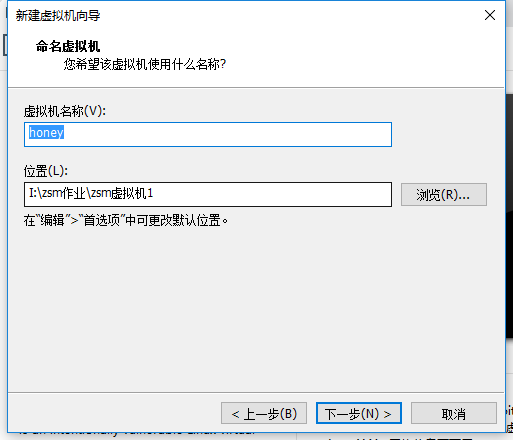

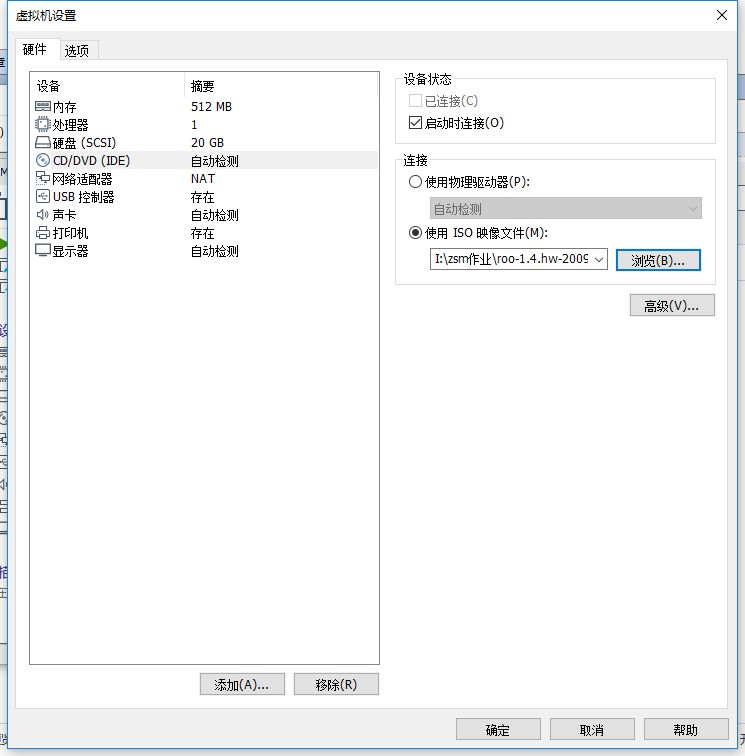

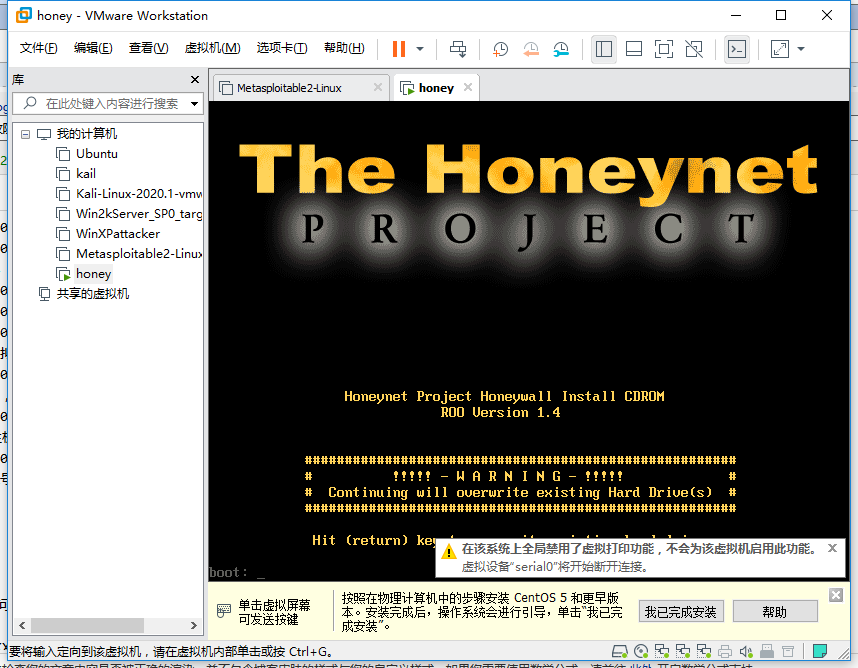

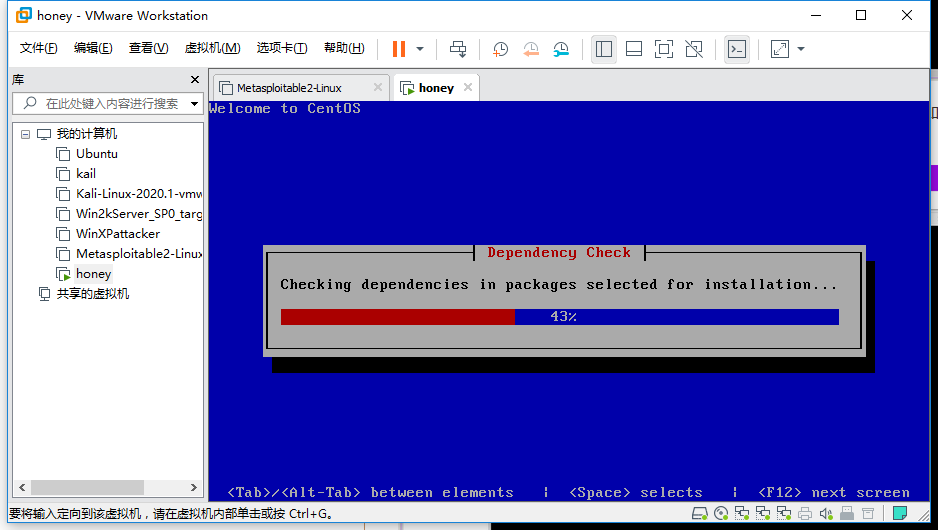

7.安装roo-1.4.hw蜜罐网关

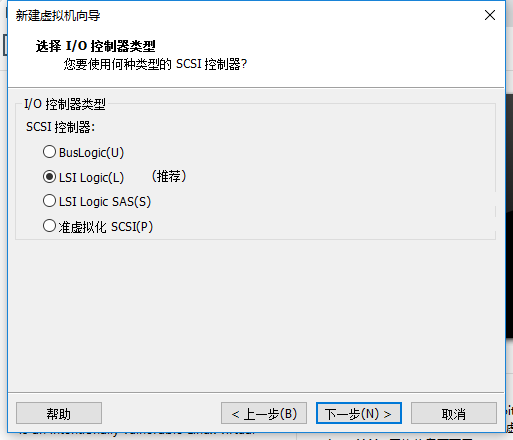

- 新建虚拟机,然后按照下图选择。

- 选择“centOS 5和更早版本”。

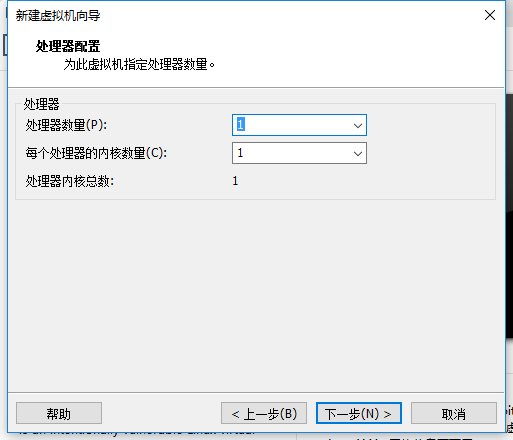

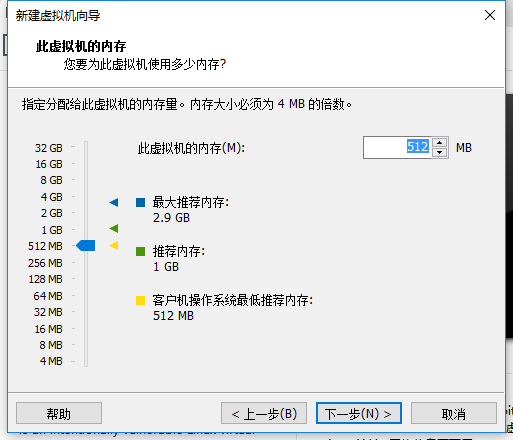

- 处理器数量设置为1。

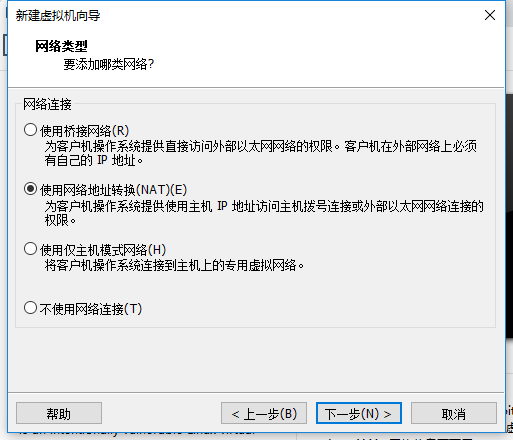

- 使用网络地址转换。

- 安装完成后编辑虚拟机,加入ISO镜像文件。

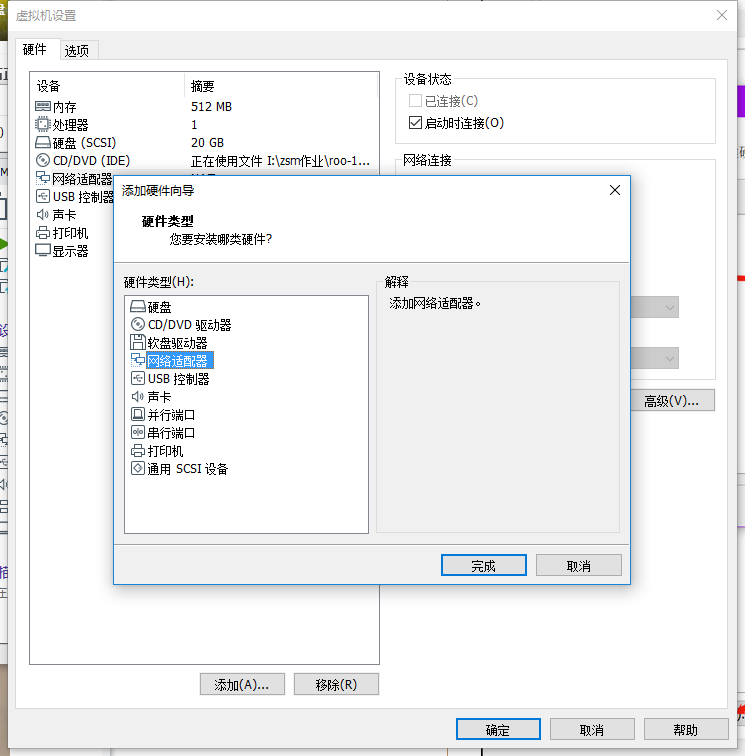

- 然后添加两个网卡,添加两次。

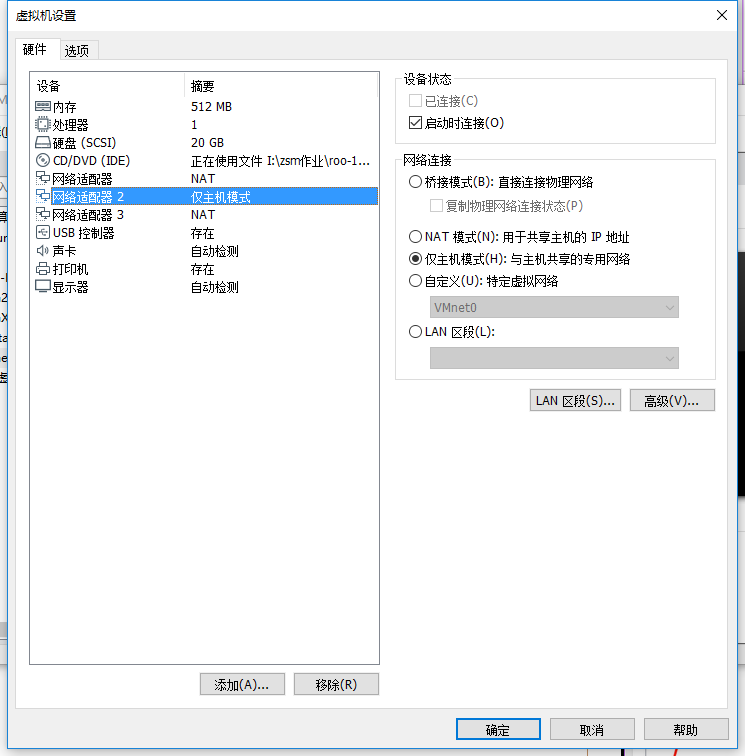

- 设置网卡2为“仅主机模式”。

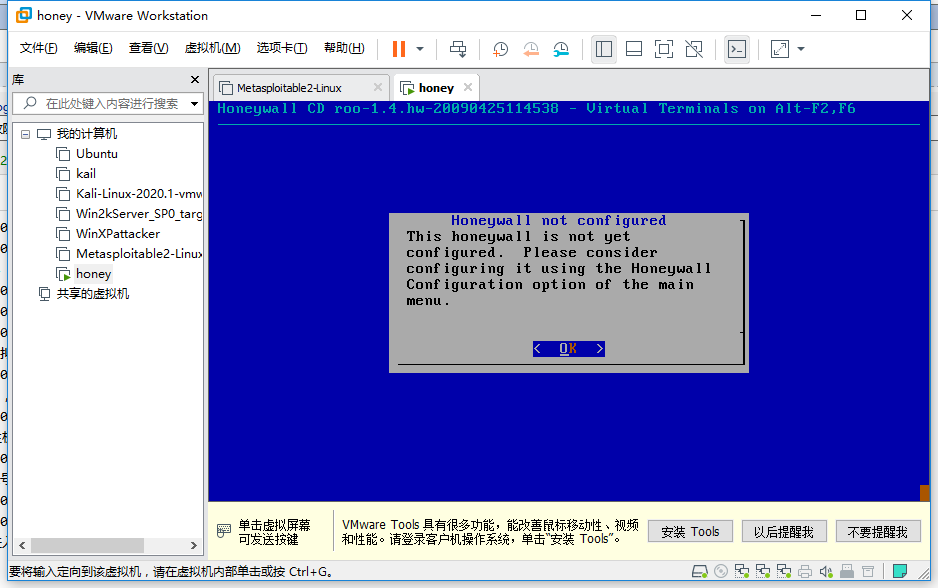

- 登录系统,系统账号root,默认密码honey

使用su -,提权后进入的界面。

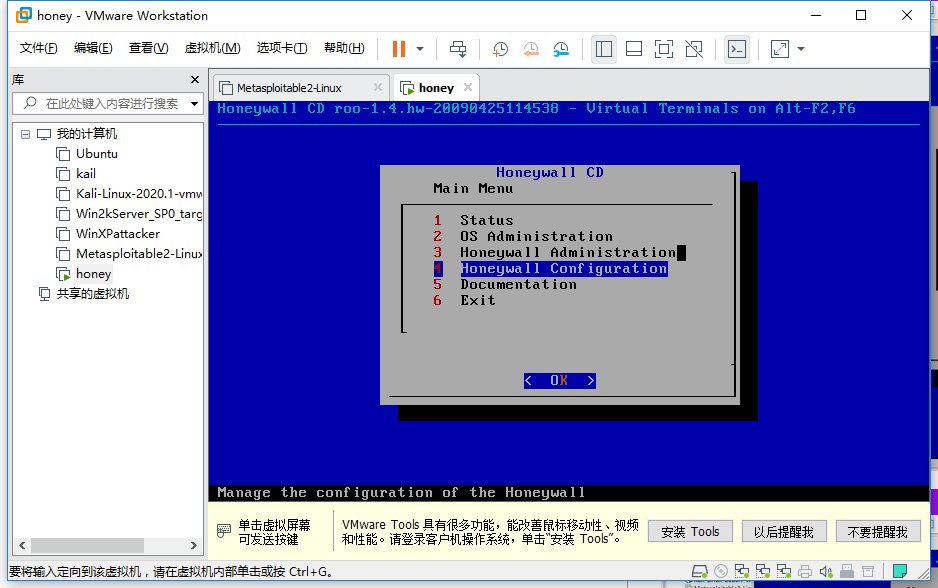

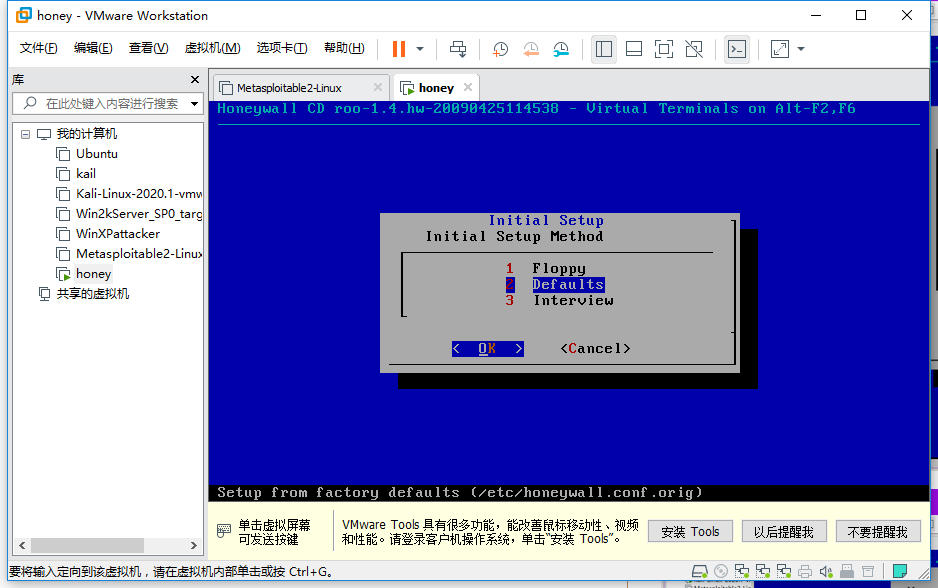

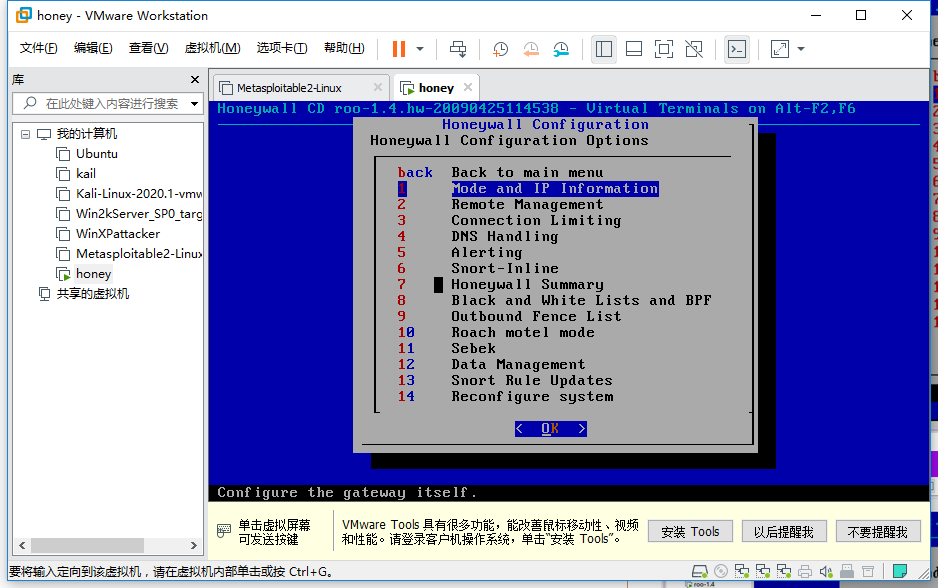

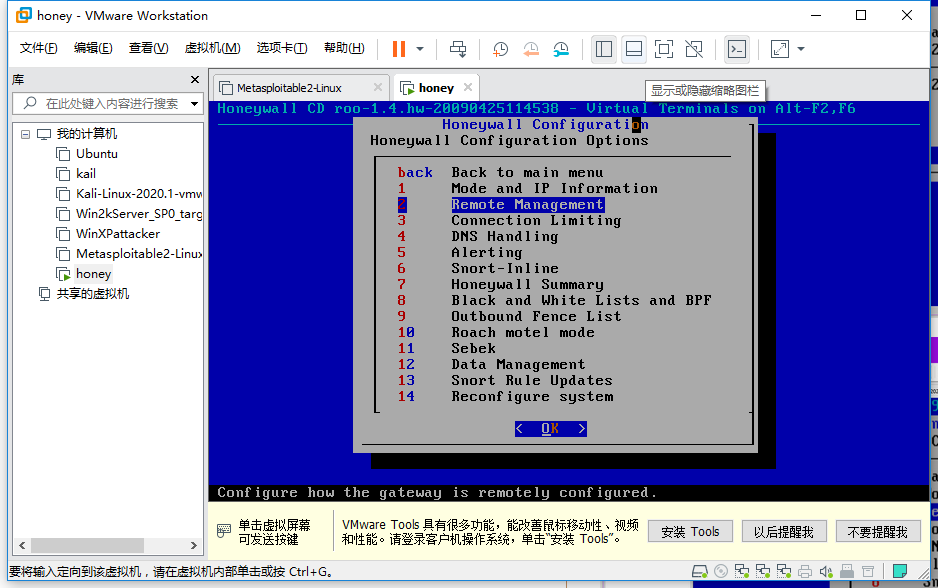

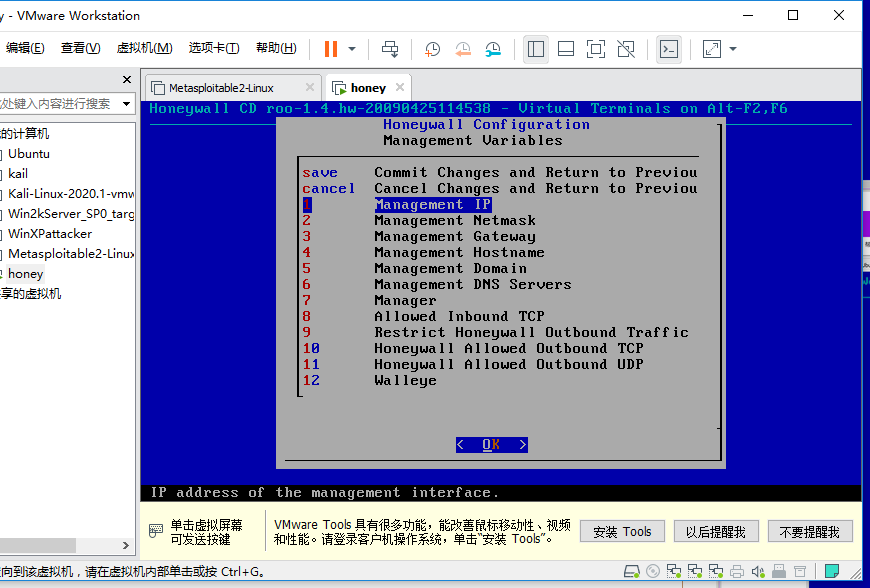

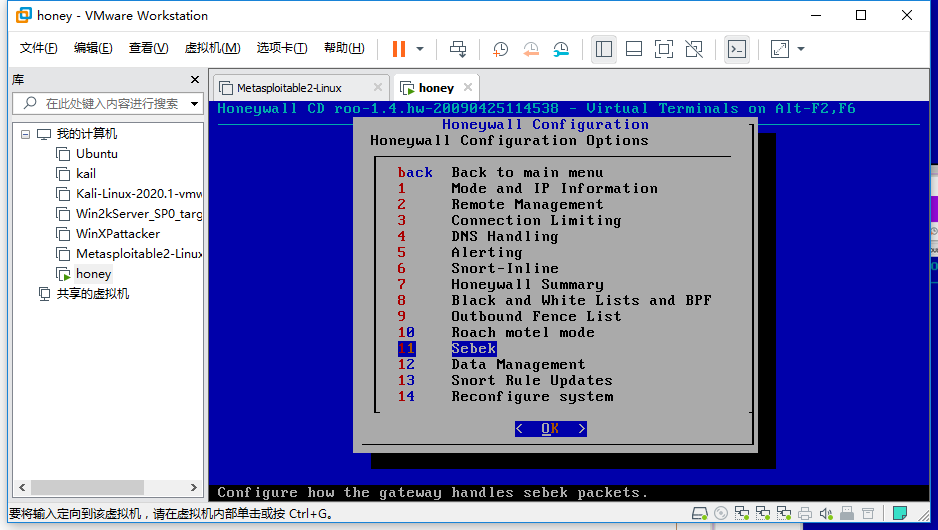

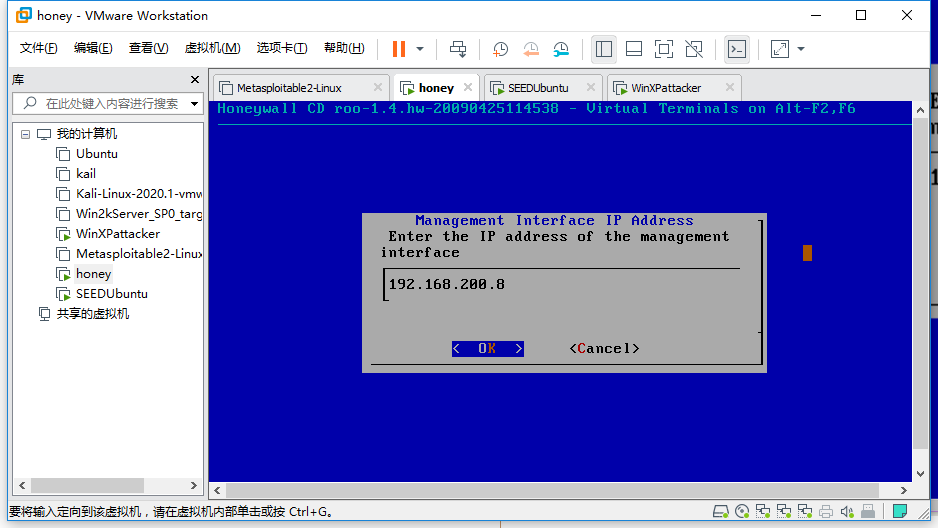

- 选择Honeywall confignition,然后点击yes,再选择default。

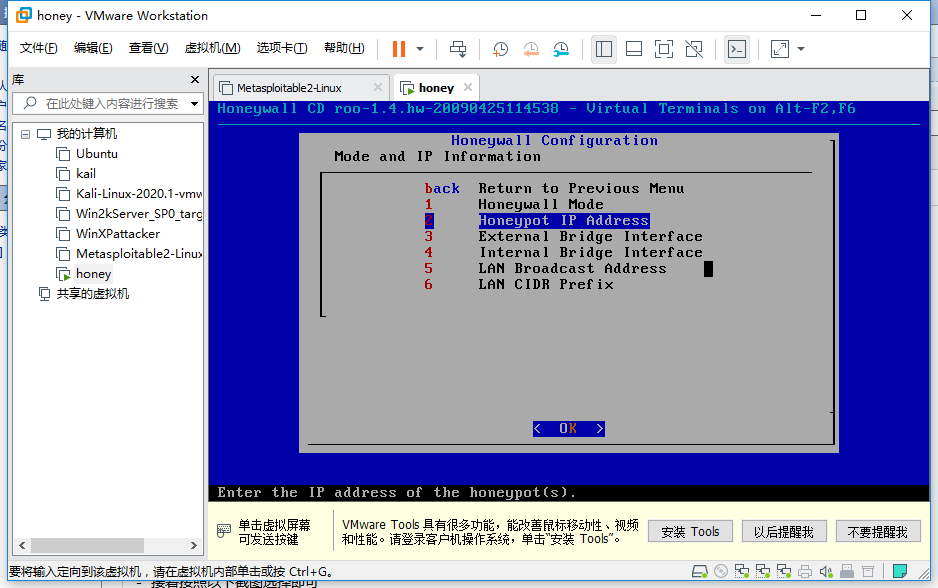

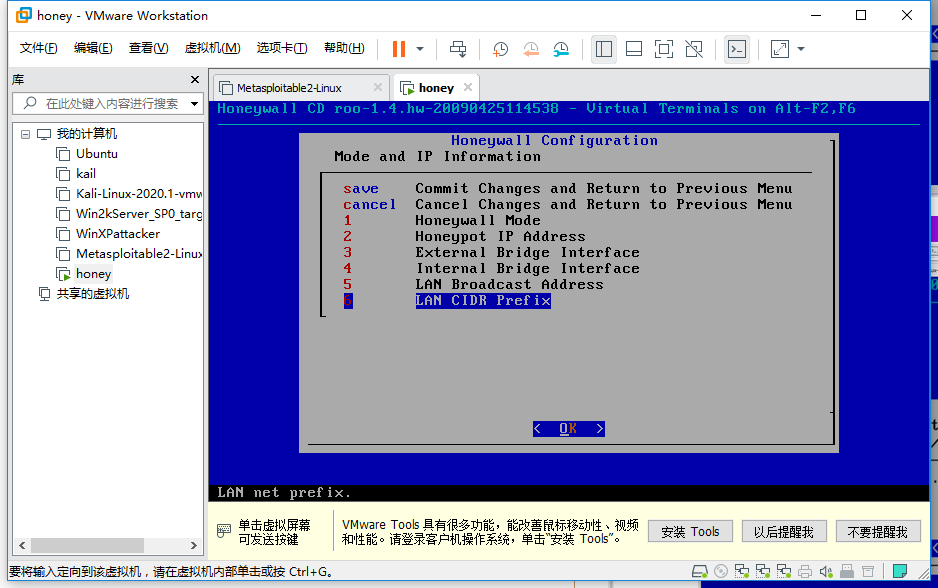

- 选择第二个Mode and IP information。

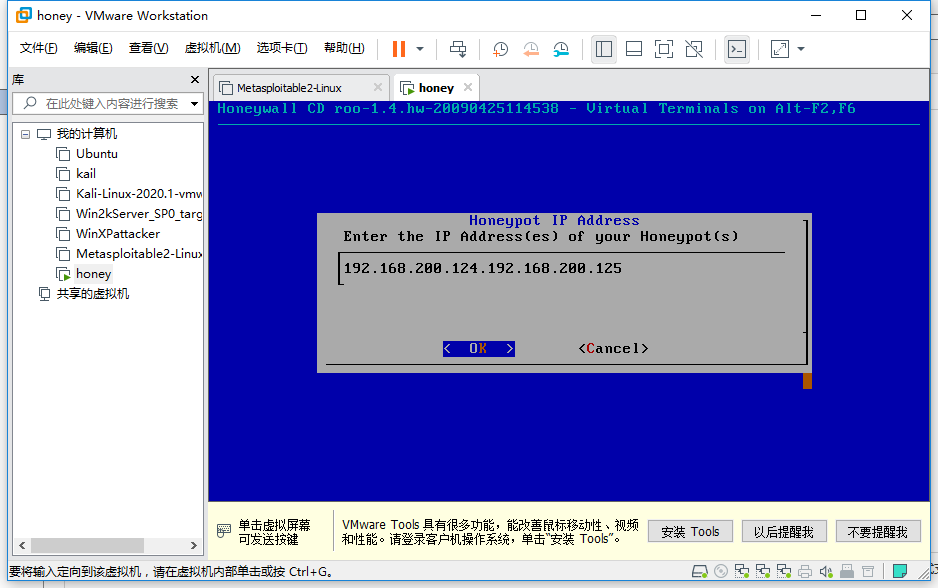

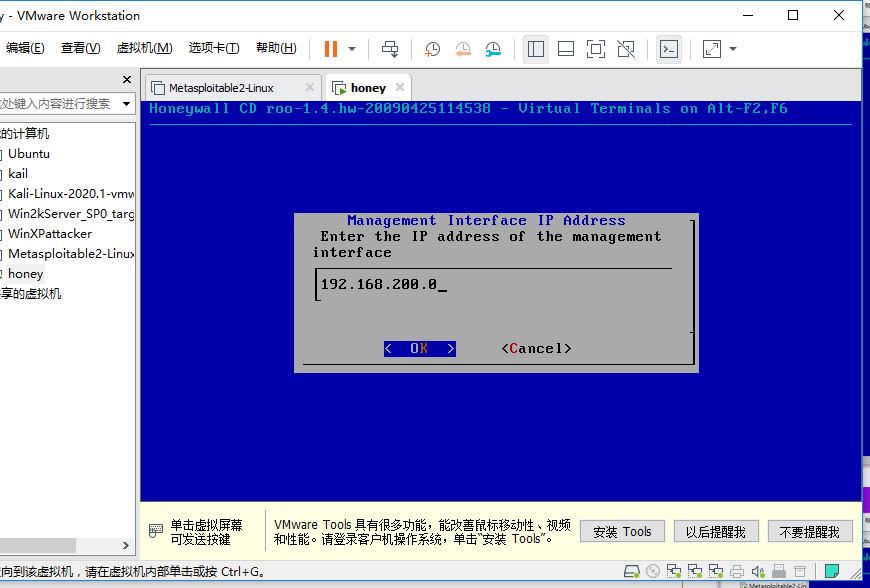

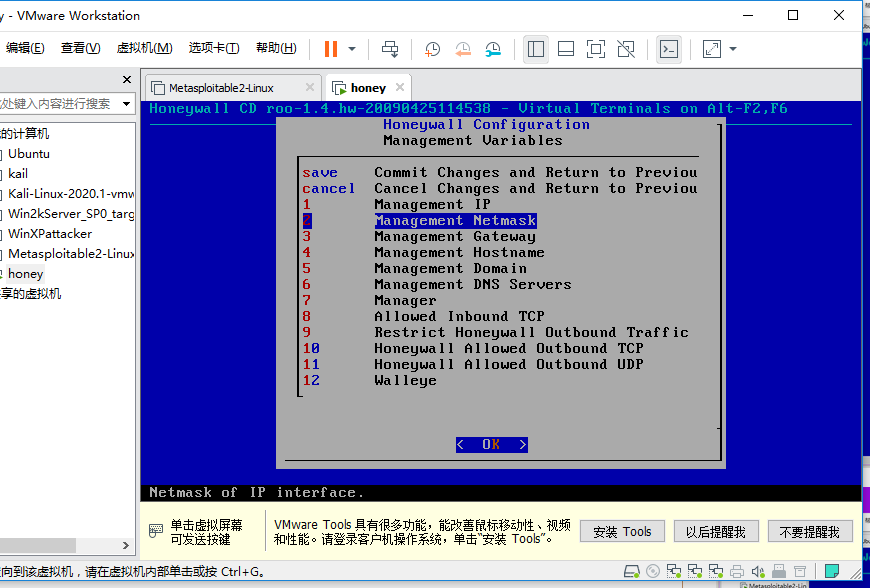

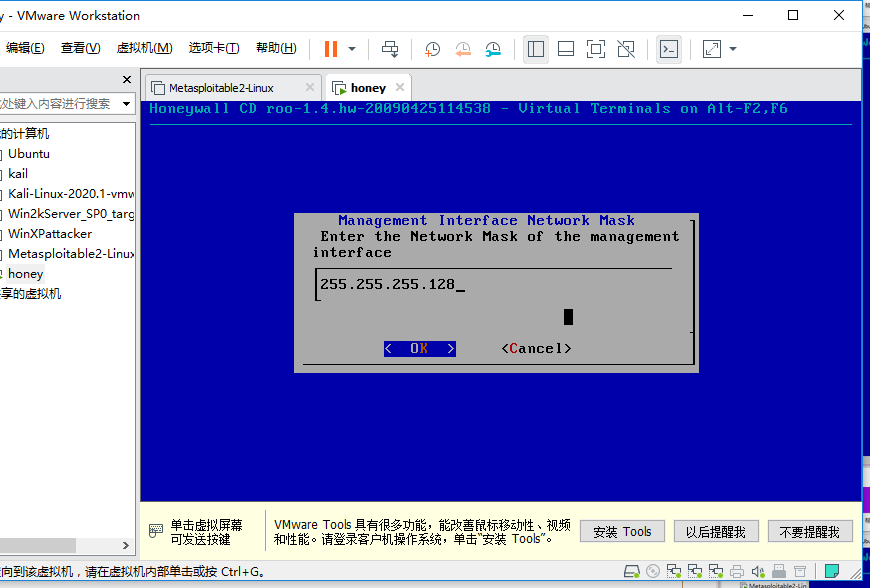

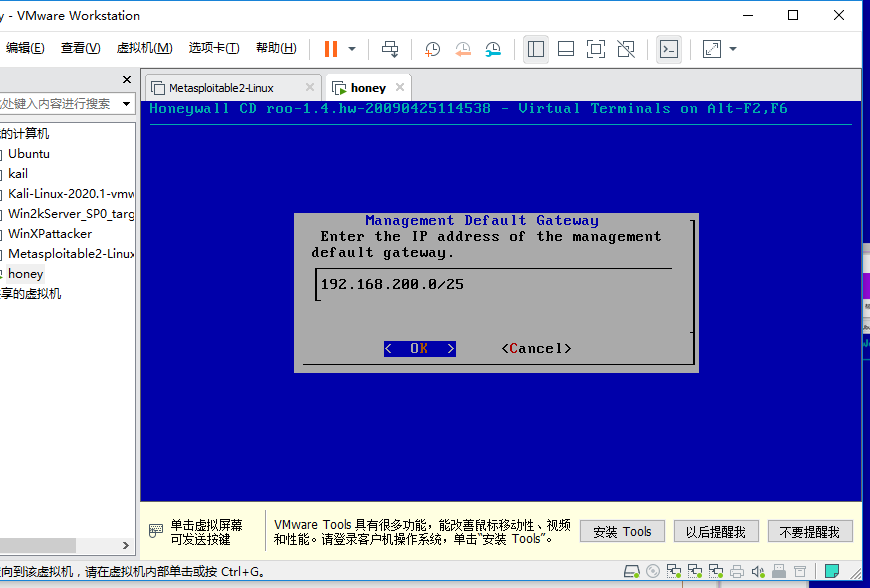

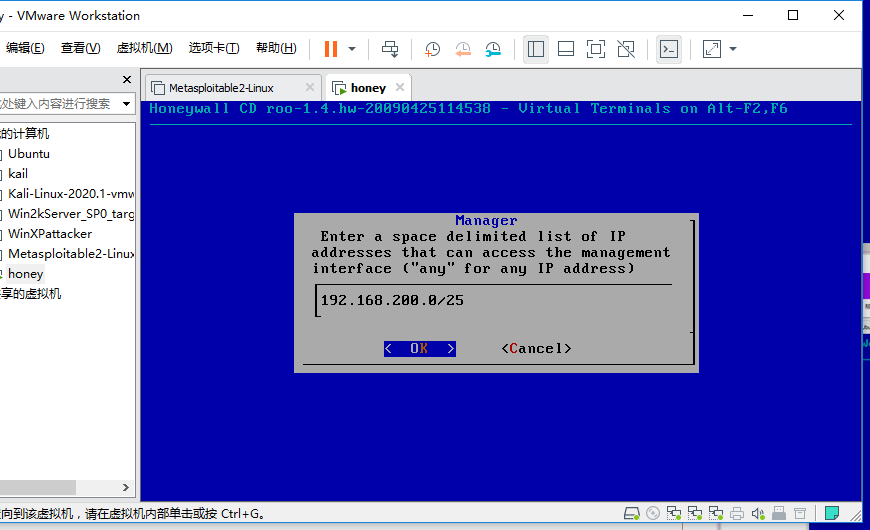

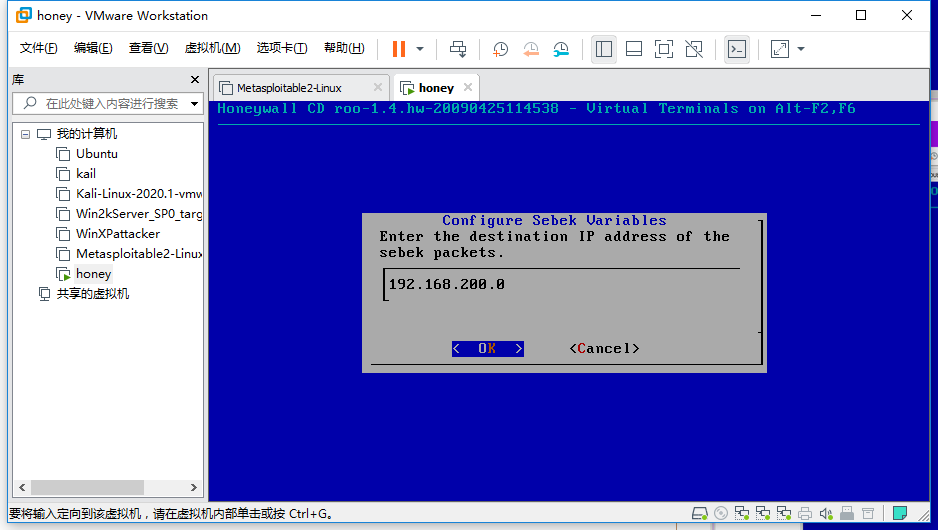

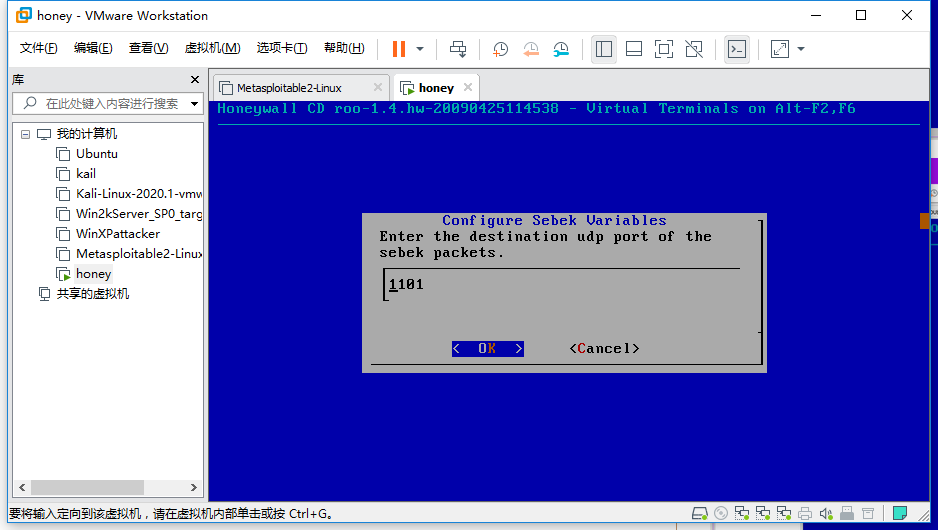

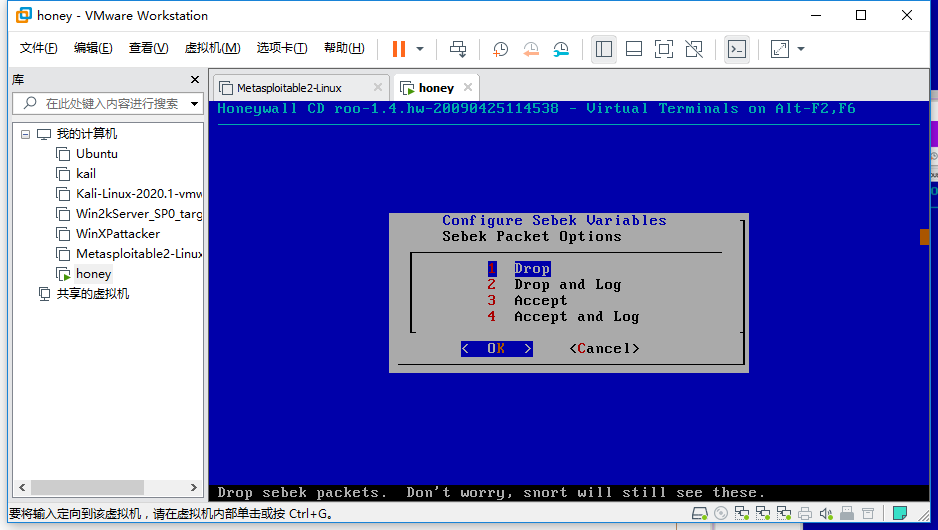

- 接着按照以下截图选择即可。

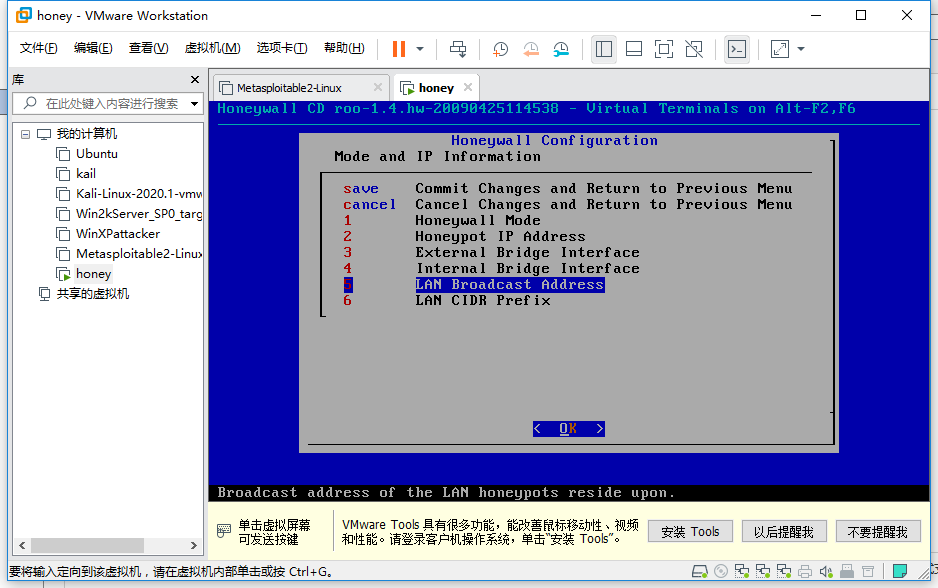

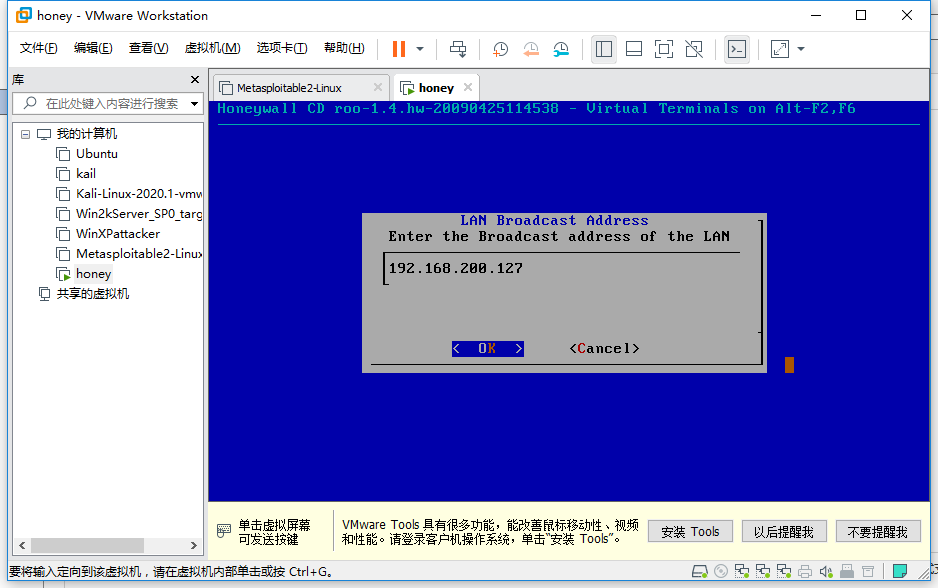

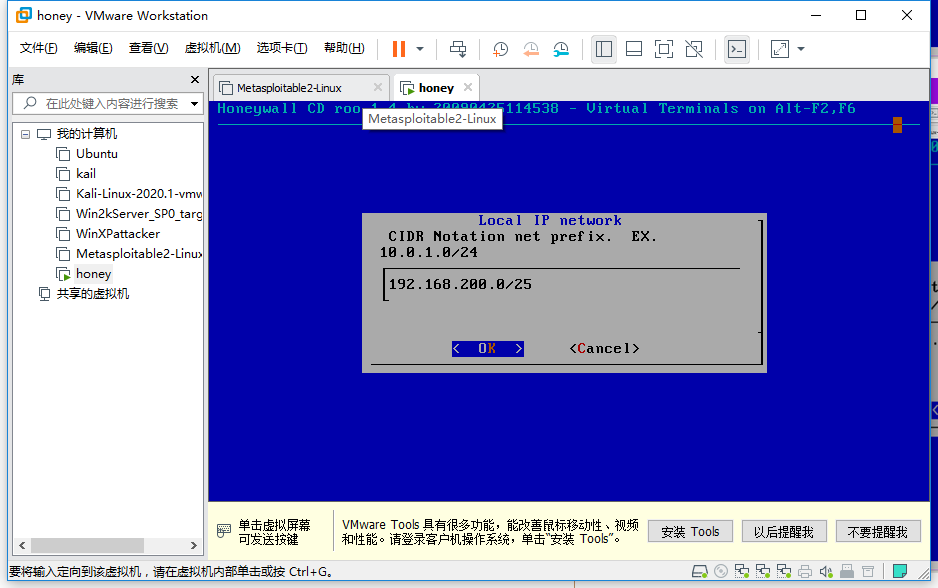

- 点击最后一个LAN CIDR Prefix,更改IP地址。

- 保存并返回上一菜单。

- 保存并退回上一菜单,选择Setback

至此,所有需要安装的软件均已完成。

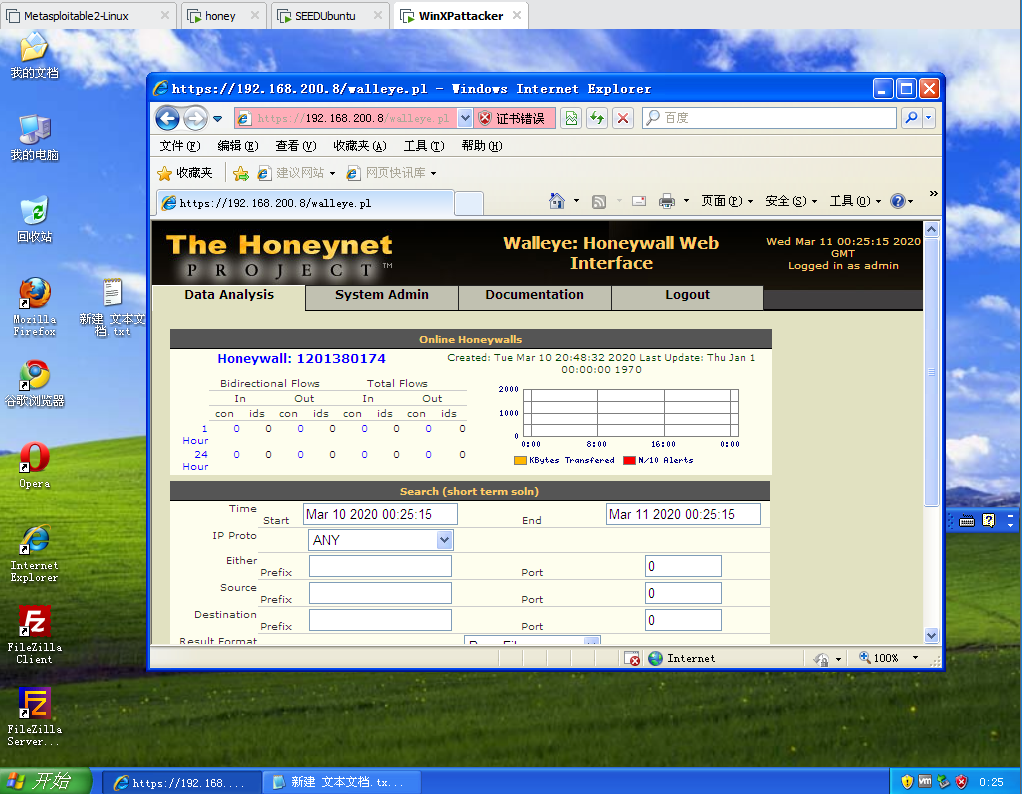

8.检测

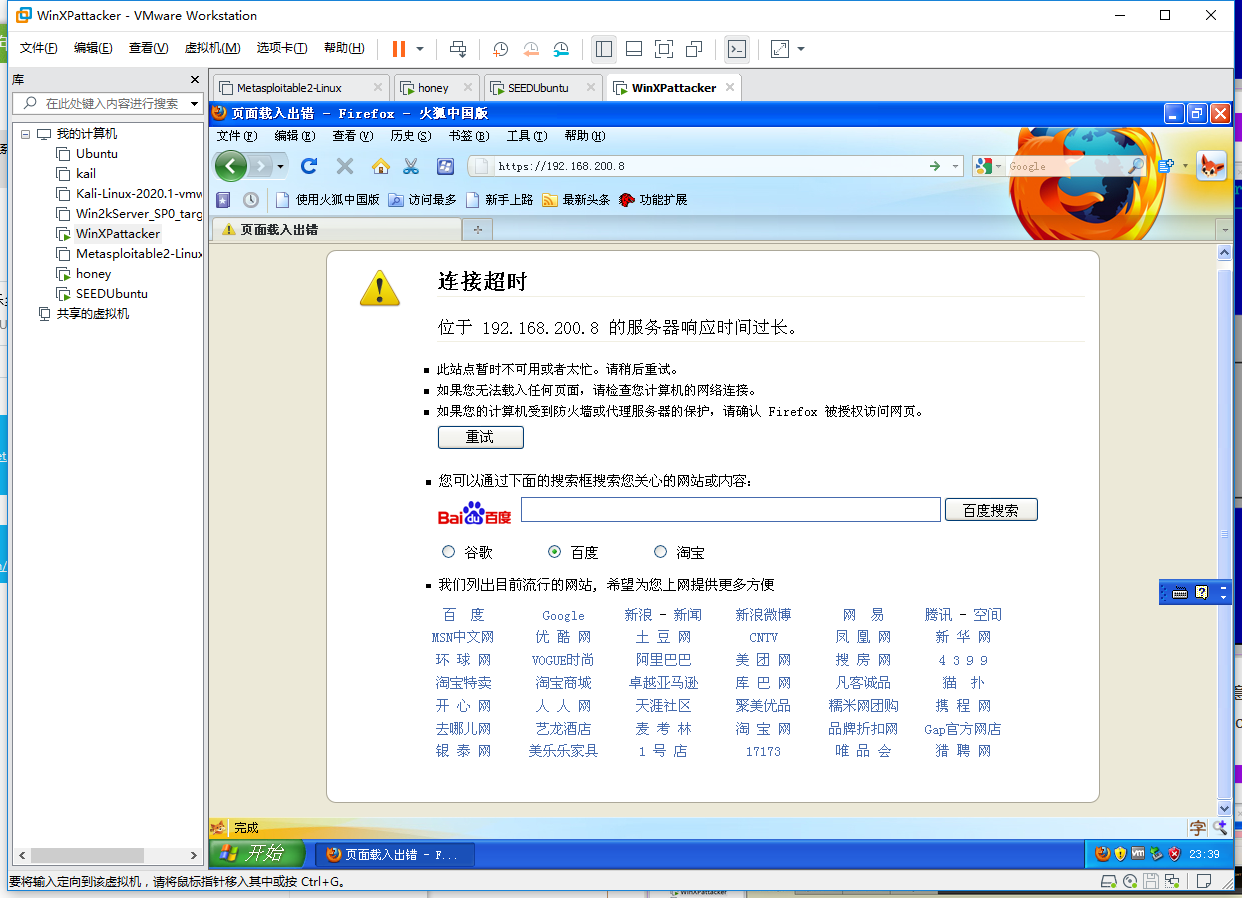

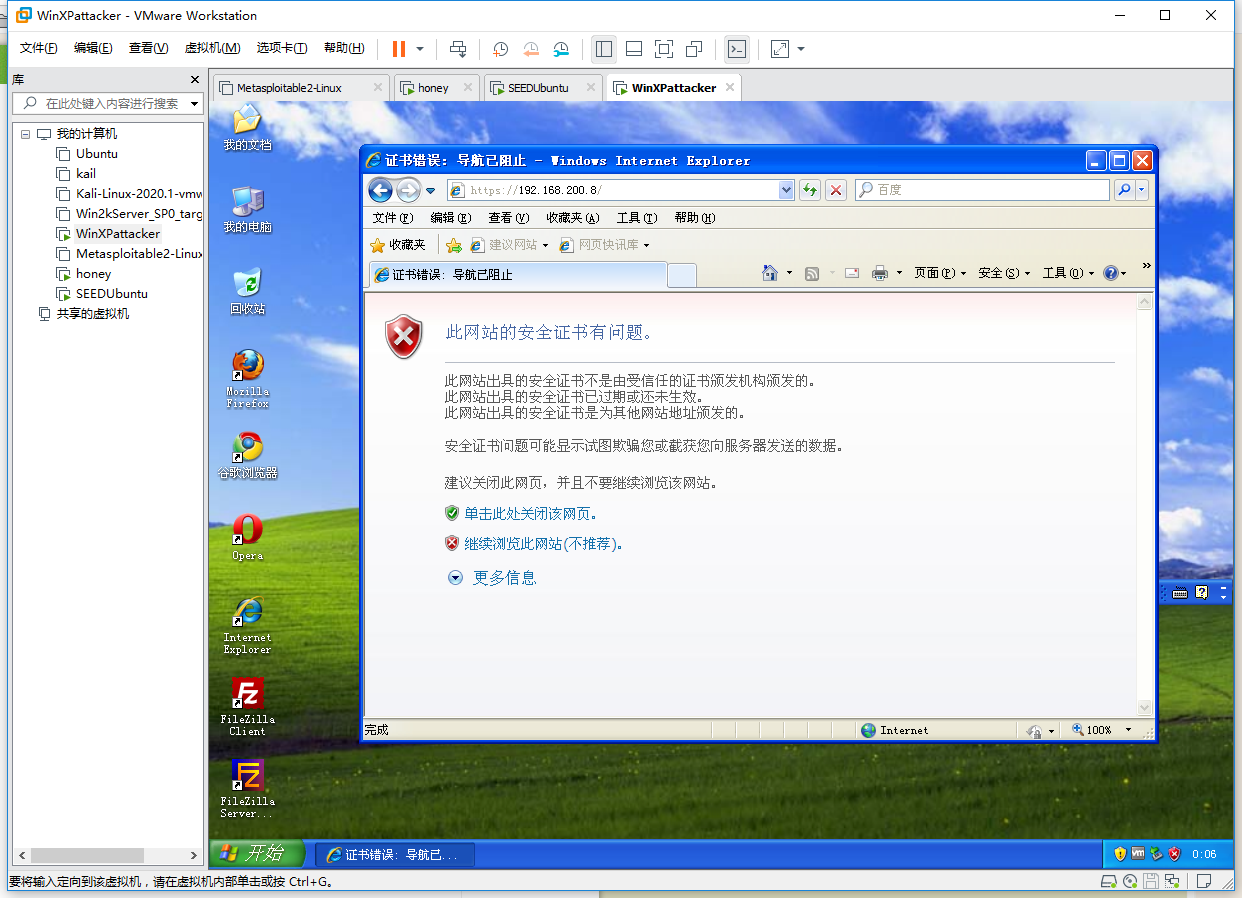

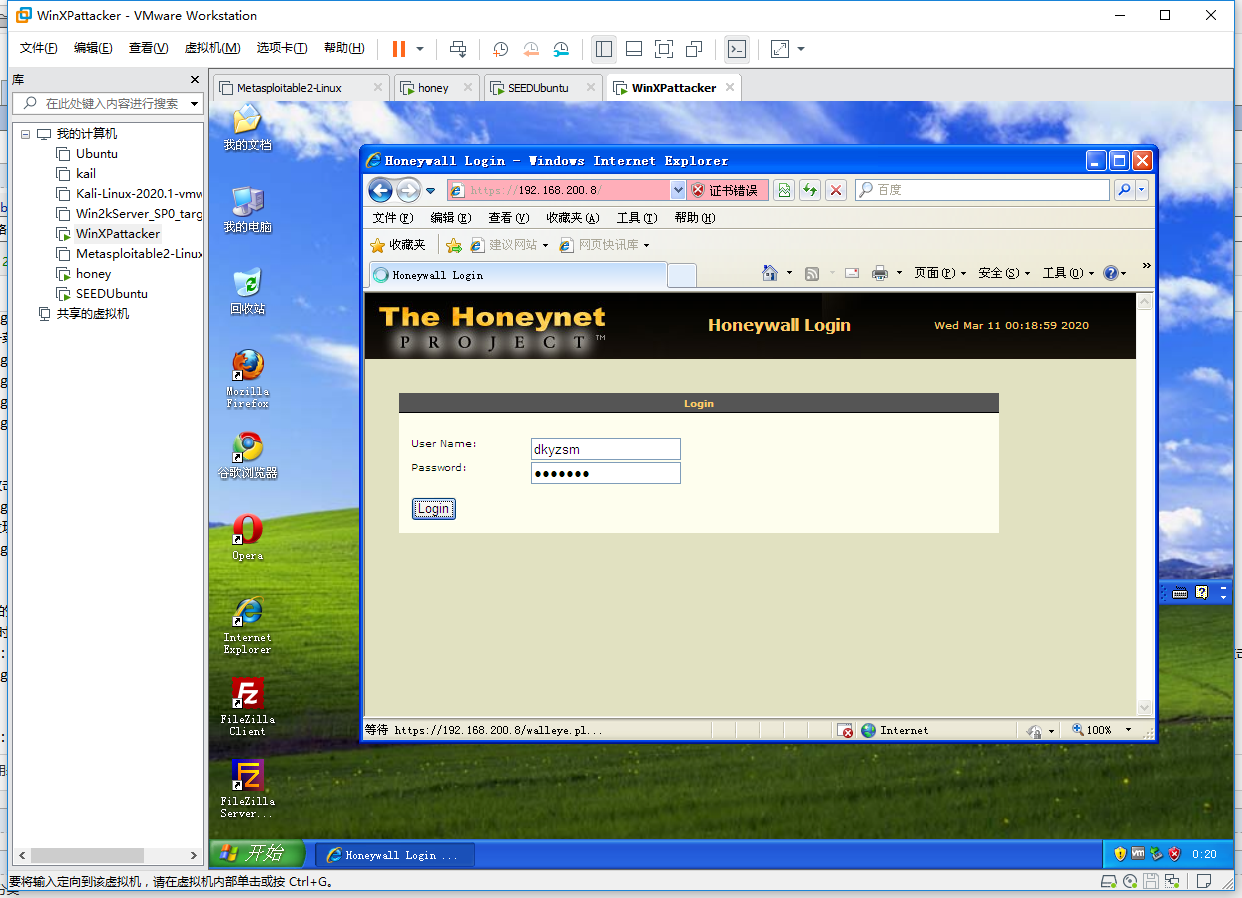

- 打开Windows攻击机,使用IE浏览器打开https://192.168.200.8,我连不上网。。。

- 后来反复调试发现错误,终于改成功了!!!!

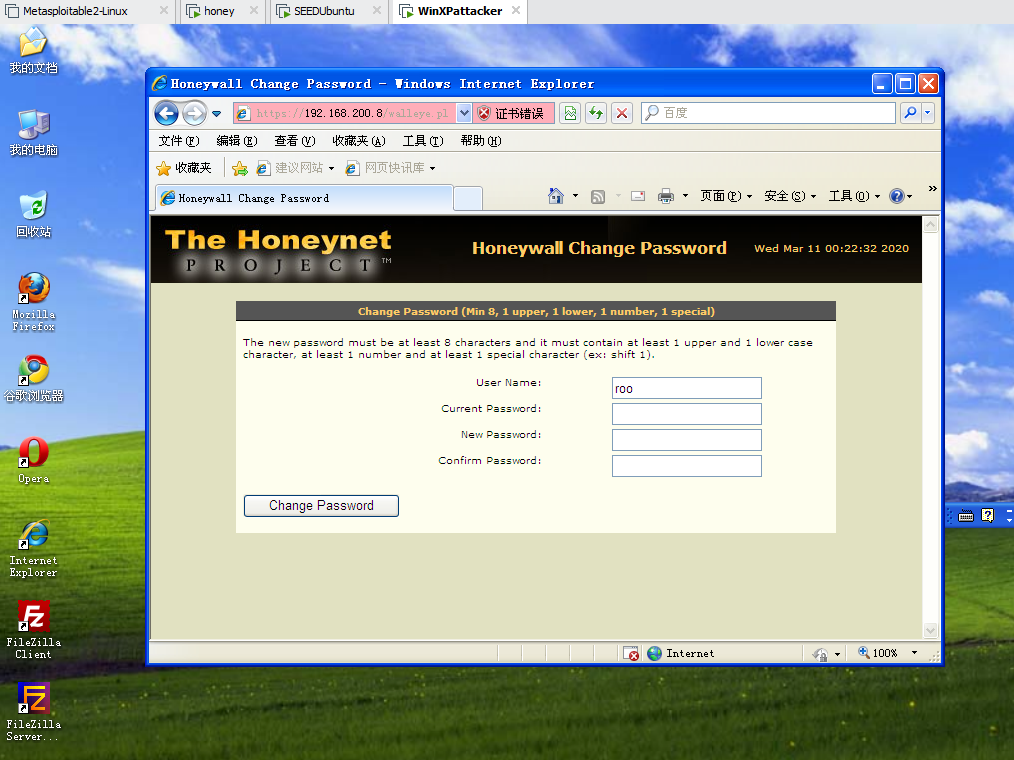

- 账号密码roo honey登录后重置密码

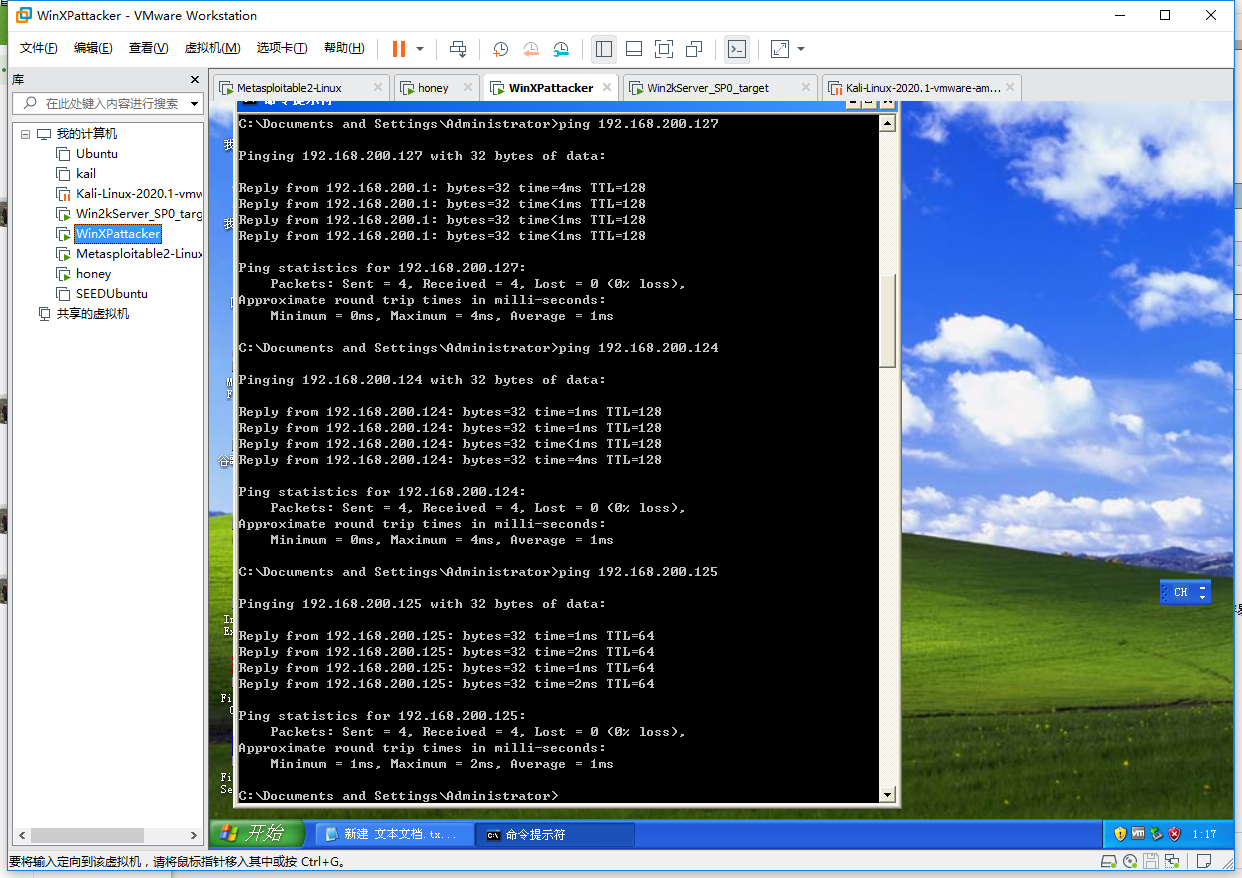

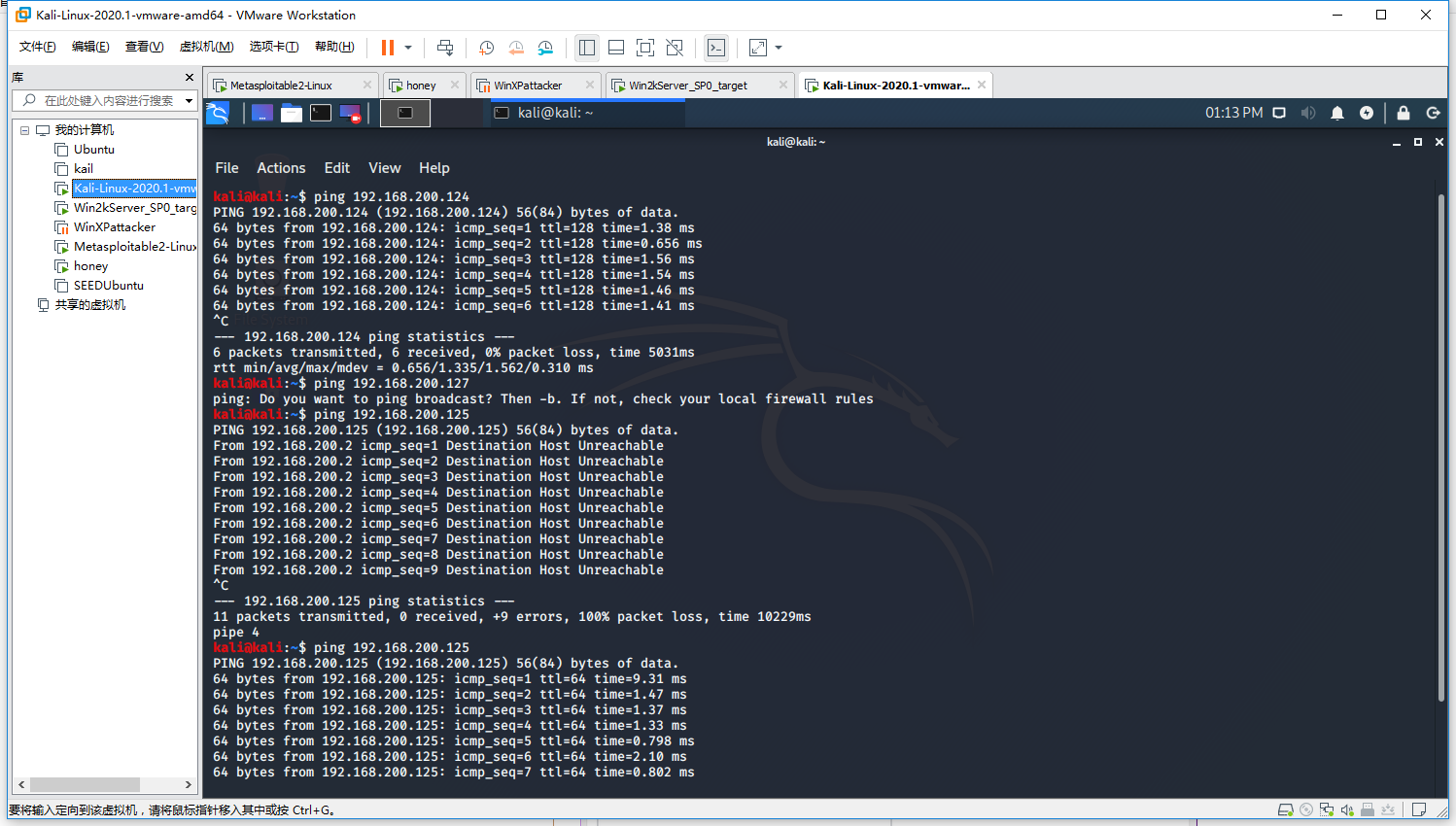

- 虚拟机之间的连通性测试

- (1)攻击机WinxPattacker ping 靶机Win2kServer和metasploitable-linux

第一次ping未成功是因为密网网关被我挂起来了。第二次未成功,因为Linux靶机里有两个网卡,后来删除一个再ping显示成功,

- (2)攻击机kali ping 靶机Win2kServer和metasploitable-linux

三.学习中遇到的问题及解决

-

问题1:在检测时,Windowsattack里的网页访问不了

-

问题1解决方案:经仔细检查发现,网址的开头是“https”而不是默认的“http”; 换成IE浏览器也打不开,然后打开密网,检查IP是否正确。发现出错两个地方,密网有一处IP的0没改成8(容易混淆),另一处是攻击机的网络适配方式不对。更改之后成功连上!

-

问题2:检测时ping不通Linux靶机

-

问题2解决方案:打开密网roo虚拟机;移除一个metasploitable-linux的网卡。

3.学习感悟、思考等

本次实践学习,锻炼了动手能力,解决问题的能力,实际操作中会出现的各种各样的问题,寻找解决方法的过程就是学习的过程;刚开始看到题目时头很大,现在做出结果来也感到十分开心,熟悉了网络拓扑结构,学习了攻防环境的搭建。在此要特别感谢孙启龙同学精细的搭建流程,为我们消除了很多困难,感谢石博大同学的帮助!

四.参考资料

[安装kali]https://jingyan.baidu.com/article/9faa7231b1ffb9473d28cb7e.html

[下载kali]https://www.kali.org/downloads/

https://www.baidu.com/s?wd=VM如何设置NAT和DHCP&tn=25017023_13_pg&ssl_s=1&ssl_c=170c200c84e