BUUCTF-[ACTF新生赛2020]easyre wp

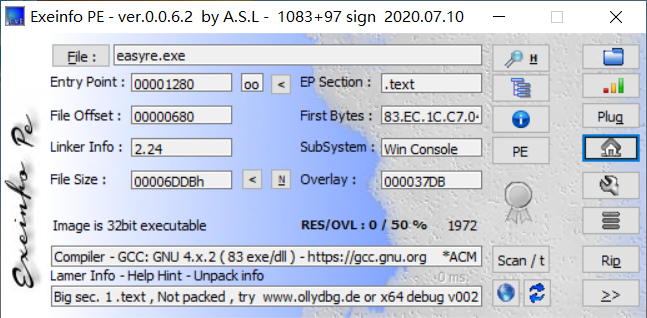

将文件拖入EXE发现有UPX加壳,是32位程序

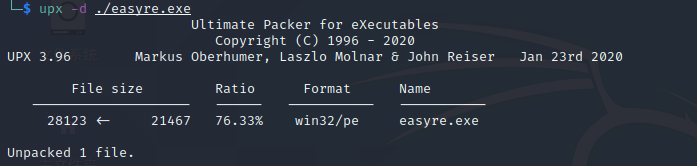

接下来将文件拖入kali,用upx -d ./easyre.exe指令解壳

再次将解壳之后的文件拖入EXE,显示解壳成功

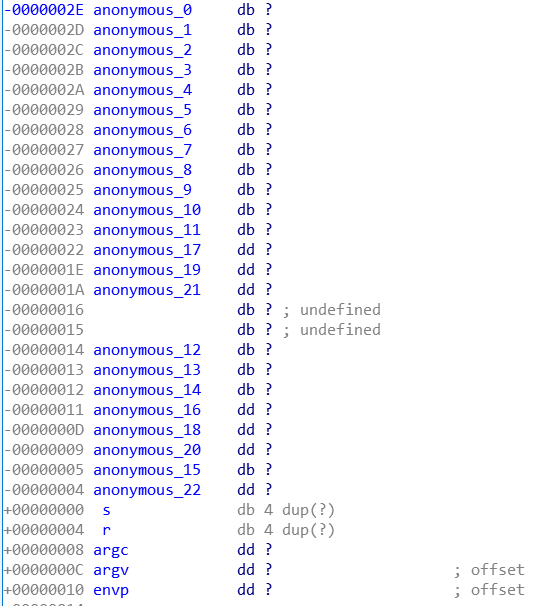

接下来将文件拖入ida

通过主函数的栈结构可知v4-v15为一个长度为12的字符数组,同时也可以猜测flag的长度为12

通过第一个if可知flag的一部分为ACTF{}

由主函数中循环语句可找到此题的解决方法:

程序首先将输入的一部分放入v16 v17 v18,因为v16 v17 v18都是int型变量,它们可以分别存储4个字符型数据,再通过循环在_data_start_数组中找到v16 v17 v18中存储的12个字符型变量的ASCII码对应的元素,与v4-v15进行比较,可以得到

v16 -> 85 57 88 95

v17 -> 49 83 95 87

v18 -> 54 64 84 63

转化为字符后与之前得到的flag结合可得:

ACTF{U9X_1S_W6@T?}

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· AI与.NET技术实操系列(二):开始使用ML.NET

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 【自荐】一款简洁、开源的在线白板工具 Drawnix

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· Docker 太简单,K8s 太复杂?w7panel 让容器管理更轻松!