第五期 | 储户银行卡深夜“被刷脸”盗走百万元,团伙作案手段全揭秘

针对近日接连爆出银行储户存款被“刷脸”盗走事件,顶象防御云业务安全情报中心复盘了整个流程:黑灰产首先窃取储户信息,然后制作一个山寨的银行App,诱导储户下载后,再利用劫持摄像头、替换人脸数据等方式登录储户账号,并使用利用劫持手段获取储户的短信验证,最后完成储户资金的的盗取。

顶象防御云业务安全情报中心认为,表面上看这是一次“刷脸”盗窃资金的行为,背后是黑灰产一系列作弊工具的集中应用,是一次典型的团伙作案行为。

两大行接连发生储户刷脸被盗案件

7月初,媒体报道,交通银行的人脸识别系统存在漏洞,造成6名储户百万元现金被异地盗取。一个名为马跃的受害储户表示,他的妻子刚把50万元存进刚开的交通银行卡中,不久账户中的资金就不翼而飞。警方向银行调取的内容显示,犯罪分子的IP地址为海外,转账使用了短信+人脸识别的方式。交通银行承认,用户本人当天并未离开北京,但远在海外的犯罪分子,却7次通过了交通银行的人脸识别,6次通过活检。

三周后,又一家媒体报道,中国银行储户马某接到了一个自称是警方的电话。对方准确地说出了她的个人信息,还通过视频电话的方式,“证实”了自己的“身份”。在点击对方发来一个带链接的短信后,马某看到了自己的身份证正面照片,但是登录手机银行却发现,账户内的20多万元被转走。

基于人脸的识别技术被广泛运用于金融领域,主要作用是实现在线身份认证,已成为登录、确认、申请、修改等业务环节中重要的验证技术。当人脸识别被伪造、被攻击,储户的财产很可能随之遭受损失。

储户资金被盗背后有一个庞大产业链

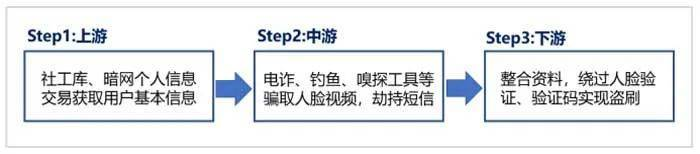

按照常规状态。银行交易场景下有专业的业务安全风控机制,任何异常操作或行为都会触发风控,激发银行短信、外呼语音、人脸等多重验证。黑灰产如果要实现储户资金的盗取,通过暗网交易、电信诈骗、钓鱼链接方式,收集储户的信息,以便于进行登录、验证、转账。然后,入侵银行App的人脸识别系统,通过劫持摄像头,替换提前准备好的虚假人脸视频,绕过人脸识别验证;最后通过嗅探工具、短信劫持软件、设置短信转发等方式获取储户的短信验证码,实现转账盗刷行为。

一系列违法操作,涉及多个环节和很多专业作弊工具,这背后有一个黑灰产业链,他们有组织、有分工,是一个典型的银行卡盗刷团伙。机械工业出版社出版的《攻守道-企业数字业务安全风险与防范》一书中,对黑灰产有明确的定义:

网络黑灰产是指利用计算机、网络等手段,基于各类漏洞,通过恶意程序、木马病毒、网络、电信等形式,以非法盈利为目的规模化、组织化、分工明确的群体组织。彼此分工明确、合作紧密、协同作案,每一环节都有不同的牟利和运作方式,形成一条完整的产业链。

黑灰产的作案手法全面复盘

这个黑灰产团伙是如何运作的呢?基于爆出的几个储户资金被盗案例披露的信息,顶象防御云业务安全情报中心复盘了银行盗刷团伙的整个作案过程。

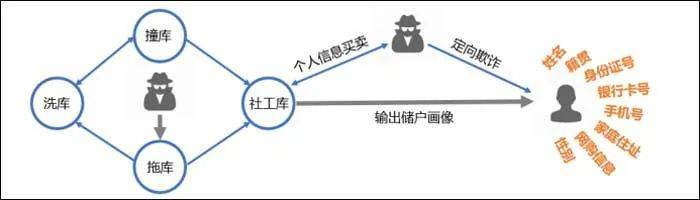

第一步,获取目标储户信息。收集目标储户信息,是黑灰产业链的上游来完成,主要包括拖库、洗库、撞库、打造社工库。黑灰产将窃取的大量数据库资料进行分类梳理,然后,基于社工库对储户进行全方位的画像,以便于对对特定人群进行定向诈骗活动。

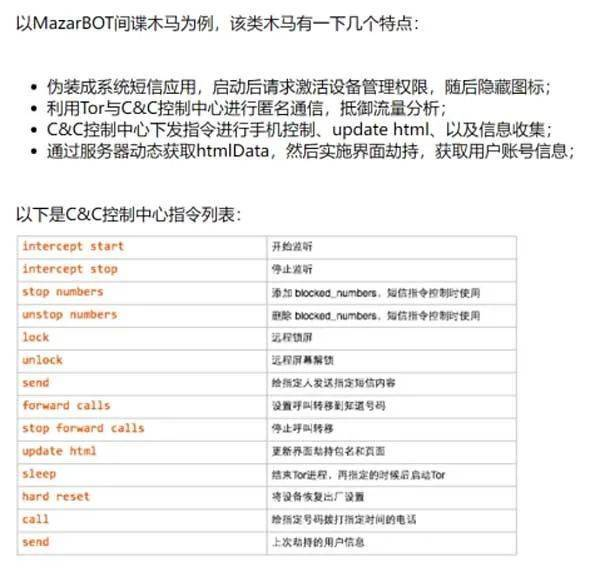

第二步,获取储户人脸视频、截取短信。获取储户的个人信息后,黑产人员会伪装成警方、客服等人员给储户进行电话诈骗,取得储户信任后,再引导储户完成一些下载操作,以获取储户人脸视频、手机设备的劫持,进而可以同步收到银行短信、电话等通知。

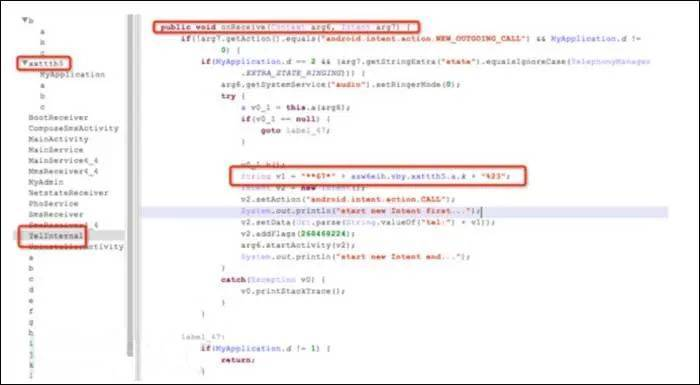

第三步,诱导储户下载山寨App。黑灰产制作银行的山寨App。这些App代码经过了篡改,并植入了相关病毒代码或后门,能够收集用户手机内的隐私信息、劫持短信电话、盗取照片资料等。由于不能够在正规应用市场上架,黑灰产以短信、邮箱形式发送至储户,储户点击相关信息中的链接地址就能够下载黑灰产制作的山寨App。

第四步,诱导储户录制人脸视频。App下载后,黑灰产引导储户完成一系列注册、登录、认证等操作,并诱导含储户完成实人认证、人脸视频认证。储户操作后,这些重要且关键信息会被同步传送并黑灰产。

第五步,截取储户的验证短信、电话。当银行账号发生夜间转账、大额转账或短时间多笔转账时,银行App会进行人脸识别、短信验证、外呼语音等多重验证,盗刷时能绕过多重验证方式,黑灰产提前引导储户完成等短信和电话劫持。

1、指引储户自行设置。诱导储户,自行对手机进行短信自动转发、电话呼叫转移,这样银行向储户发送的验证短信和电话,会自动转发到黑灰产的设备上。

2、使用通讯劫持工具。通过使用网络嗅探器可以把网卡设置于混杂模式,并可实现对网络上传输的数据包的捕获与分析。黑产通过短信嗅探设备实时掌握短信内容,但这种技术主要针对2G的GSM信号,所以黑产会通过干扰手机信号,使4G变为2G信号,再窃取储户的短信验证信息。

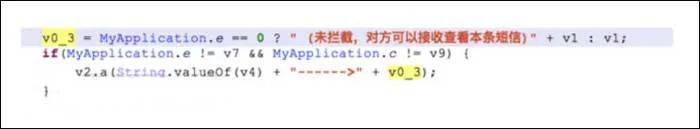

3、山寨App自动进行短信监听。储户按照指引下载山寨App,能够实时监听获取储户的短信信息和远程设置电话转移到指定手机号。

木马指令列表:

短信拦截功能:

电话转接功能:

第六步,盗刷。完成以上各项准备后,黑灰产对储户账号进行盗刷。

1、凌晨行动。银行卡盗刷多发于凌晨 0点至6点之间,一是因为黑灰产身处境外,与国内存在时差;二是凌晨是储户休息时间,半夜进行盗刷,不容易让人发觉。

2、异地盗刷。前面提到的交通银行、中国银行盗刷事件均是储户在北京,但遭到盗刷时的地址均在海外。从某城市法院提供的历史统计数据看,银行卡盗刷交易发生在本地的案件不到总数的10%,90%以上的银行卡盗刷交易发生在外地或境外,尤其广东、广西、河南等地区是银行卡异地盗刷交易的高发区域。异地盗刷,让黑灰产更容易逃避法律制裁,同时增加取证、侦察、追回的难度。

3、绕过人脸核验。通过山寨银行App,找到人脸识别摄像头调用节点,并劫持上传数据,再将替换数据直接注入,把上传人脸动态识别更改成事先准备好的人脸识别视频,由此绕过人脸验证,并成功登录。

4、盗刷转账行为分析。黑灰产盗刷储户资金后,会在短时间内快速把储户银行卡里的余额通过跨行转账、大额消费等方式将资金转移。比如,储户银行卡是A行,黑灰产便会提前准备B、C、D等他行银行的银行卡交易;当因银行限额需分多笔金额转出时,还会分别转入多个不同银行的银行卡中,目的就是为了增加银行、警方追回资金的难度。

顶象防控建议和防护方案

基于盗刷团伙的欺诈手段和作弊工具,顶象防御云业务安全情报中心建议银行,从多维度进行风险识别,包含端环境检测、APP包合法性、通信传输安全和业务安全风控,进一步提升银行卡的安全性。

对App进行风险环境检测。盗刷团伙通过技术手段劫持摄像头相关的接口,使App读取提前录制好的人脸视频,以绕过人脸验证。盗刷团伙使用的是代码hook/注入关键接口,该情况一般发生在被root或越狱的设备上。集成终端安全SDK能够对App运行环境进行检测,检查设备是否有代码注入、关键API遭hook、root/越狱等风险。

对App进行合法性检测。盗刷团伙诱导储户下载的山寨App并不是官方版本,而是经过破解、篡改后,二次打包后的版本。所以,需要增加App包合法性检测,以检测App的签名、大小、进程信息、App版本号等。同时,检测该App官方发行过哪些版本、相关App版本的详细信息检验等,以判断当前App版本是否存在,是否为虚假等。

保障通信传输安全。在终端增加环境检测等模块后,环境检测模块产生的数据往往没有和业务数据进行绑定,这就造成黑产有可能会篡改报文中的一些数据,所以本方案里运用了一些安全手段,防止终端安全检测模块的数据被篡改和冒用。

基于防控建议,顶象防御云业务安全情报中心建议银行配置提升风控能力外,特别加强人脸识别的防控。

通过业务感知防御平台拦截设备伪造、摄像头劫持风险;通过实时决策引擎,对用户各个业务节点配置对应风控策略识别黑产异常行为风险;搭建模型联合防控,沉淀积累用户数据,通过风控数据以及业务的沉淀数据,对账号日常登录设备、日常登录城市进行建模,识别异地、新设备风险,模型的输出可以直接在风控策略中使用。

业务感知防御平台(移动版)。业务安全感知防御平台能够识别发现移动端风险,通过对移动端100+风险项及异常行为的分析识别,及时发现针对摄像头劫持、设备伪造、注入、hook、越狱、root、模拟器等风险,并提供从风险识别、预警处置、黑样本沉淀的闭环管理。

实时决策引擎。决策引擎能够检测设备环境,实时发现注入、二次打包、函数劫持账号等风险。同时,结合黑产异常行为特征配置的风控策略,及时发现账户异地登录、新设备登录、非正常交易时间短、非常用登录地且跨行大额转账异常行为等。

智能模型平台。基于历史业务沉淀的数据,搭建专属的风控模型,输出用户常用登录设备模型和用户常用登录地模型;为账户登录、交易转账、提高限额、重置密码等提供策略支撑。