wireshark_帧信息

手头上有个嵌入网页的flash数据交互报表要做性能测试,单纯的F12开发者工具,或者Fiddler抓取的http或https协议的包是无法使用的。只能使用wireshark来解决该问题。

实际上很早以前接触过wireshark(读书的时候),感觉比较复杂,就用Fiddler来替换W工具来解决。看来还是得以解决问题为主。

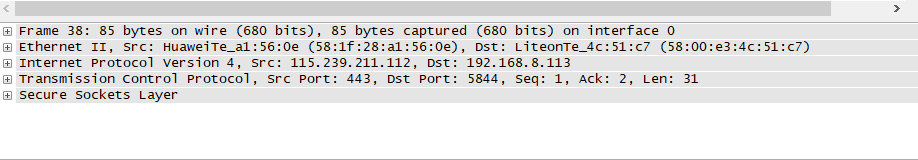

从抓包的内容信息来分析:

每一帧数据都有类似的结构组成,我这里使用抓到一个对应的ping 包进行分析。

这一帧包包含以下四种信息:

Frame: 物理层的数据帧情况。

Ethernet II , Src: 数据链路层以太网帧头部信息。

Internet Protocol Version 4, Src: 互联网层IP包头信息。

Transimission Control Message Protocol: 互联网传输控制信息协议。ping 小包所使用的协议。

Secure Sockects Layer:SSL,安全套接层协议层,SSL协议指定了一种在应用程序协议(如HTTP、Telnet、NNTP和FTP等)和TCP/IP协议之间提供数据安全性分层的机制,它为TCP/IP连接提供数据加密、服务器认证、消息完整性以及可选的客户机认证。

前三层基本上都是一样的,第四层开始就可以出现TCP, UDP 协议,第五层就可能有HTTP 应用层协议等等。

|第一层 : Frame: 物理层的数据帧概况|

Frame 38: 85 bytes on wire (680 bits), 85 bytes captured (680 bits) on interface 0

//第38帧,有85个字节在线上,共680位,85字节被捕获在0接口

Interface id: 0 (\Device\NPF_{B4D5F20E-EC3A-4A87-B167-A1AD90E7E6AC}) //接口ID:0

Interface name: \Device\NPF_{B4D5F20E-EC3A-4A87-B167-A1AD90E7E6AC} //接口名称

Encapsulation type: Ethernet (1) //封装类型

Arrival Time: Apr 17, 2018 15:03:48.766250000 中国标准时间 //到达时间

Time shift for this packet: 0.000000000 seconds //包偏移时间

Epoch Time: 1523948628.766250000 seconds

Time delta from previous captured frame: 0.000000000 seconds //此包与前一个包的时间间隔

Time delta from previous displayed frame: 0.000000000 seconds //捕获到的显示的间隔时间

Time since reference or first frame: 2.680891000 seconds //此包与第一帧的时间间隔

Frame Number: 38 //帧号

Frame Length: 85 bytes (680 bits) //帧长度

Capture Length: 85 bytes (680 bits) //捕获的帧长度

Frame is marked: False //帧标记

Frame is ignored: False //帧忽略标记

Protocols in frame: eth:ethertype:ip:tcp:ssl //帧内封装的协议层次结构

Coloring Rule Name: TCP //着色标记的协议

Coloring Rule String: tcp //着色规则显示的字符串

|第二层: Ethernet II , Src: 数据链路层以太网帧头部信息。|

Ethernet II, Src: HuaweiTe_a1:56:0e (58:1f:28:a1:56:0e), Dst: LiteonTe_4c:51:c7 (58:00:e3:4c:51:c7)

//源MAC地址:HuaweiTe_a1:56:0e (58:1f:28:a1:56:0e) (58:00:e3:4c:51:c7) 此时使用的是华为设配的无线网

Destination: LiteonTe_4c:51:c7 (58:00:e3:4c:51:c7) //目标MAC地址

Source: HuaweiTe_a1:56:0e (58:1f:28:a1:56:0e)//源MAC地址

|第三层: Internet Protocol Version 4, Src: 以太网协议层|

Internet Protocol Version 4, Src: 115.239.211.112, Dst: 192.168.8.113

//IPv4协议 源:115.239.211.112 目的IP:192.168.8.113

0100 .... = Version: 4 //版本4

.... 0101 = Header Length: 20 bytes (5) //头长度20字节

Differentiated Services Field: 0x00 (DSCP: CS0, ECN: Not-ECT) //差分服务区域

0000 00.. = Differentiated Services Codepoint: Default (0) //差分服务字段

.... ..00 = Explicit Congestion Notification: Not ECN-Capable Transport (0) //明确的阻塞指示

Total Length: 71 //总长度

Identification: 0xb6bd (46781) //鉴别

Flags: 0x02 (Don't Fragment) //标识

0... .... = Reserved bit: Not set //保留位

.1.. .... = Don't fragment: Set //不要分离碎片

..0. .... = More fragments: Not set //分离

Fragment offset: 0 //分的偏移量

Time to live: 48 //生存期

Protocol: TCP (6) //协议名次

Header checksum: 0x837a [validation disabled] //头部校验和

Header checksum status: Unverified //头部校验状态

Source: 115.239.211.112 //源IP

Destination: 192.168.8.113 //目的IP

Source GeoIP: Unknown //源地 基于IP 查询地理位置

Destination GeoIP: Unknown

|第四层: UDP, TCP, ICMP, 等等协议层|

Transmission Control Protocol, Src Port: 443, Dst Port: 5844, Seq: 1, Ack: 2, Len: 31

Source Port: 443

Destination Port: 5844

Stream index: 4

TCP Segment Len: 31

Sequence number: 1 (relative sequence number)

Next sequence number: 32 (relative sequence number)

Acknowledgment number: 2 (relative ack number)

0101 .... = Header Length: 20 bytes (5)

浙公网安备 33010602011771号

浙公网安备 33010602011771号