漏洞具体情况参考:http://blog.nsfocus.net/cve-2020-1938/

复现方法参考:https://github.com/0nise/CVE-2020-1938

需要特别注意的是,之前的tomcat,AJP默认是打开的!!!!

本地复现,版本 Tomcat 7.0.95:

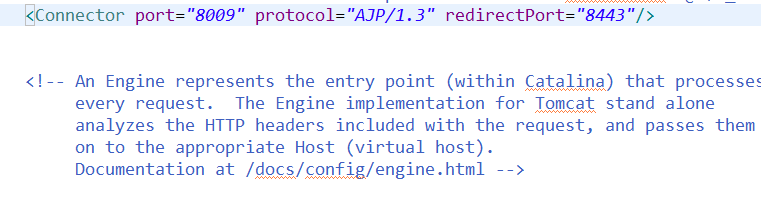

1. server.xml 配置:

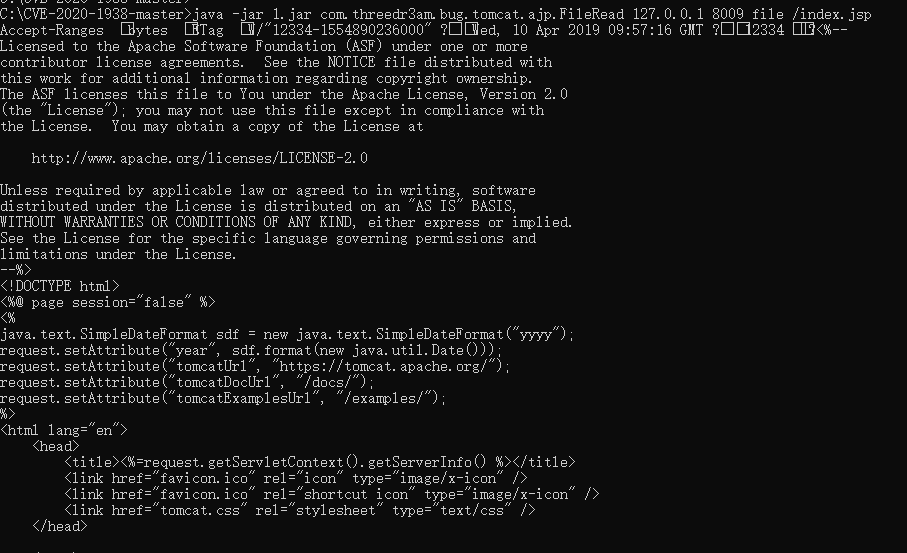

启动tomcat,cmd,执行命令:

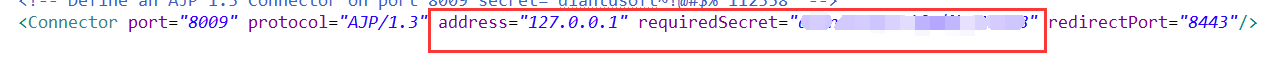

可以读取文件。修改server.xml配置:

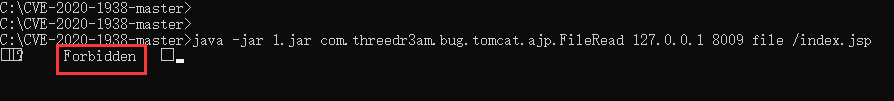

在启动tomcat,再次访问测试:

被禁止访问了。说明我们的配置起作用了。

http://blog.nsfocus.net/cve-2020-1938/ 该链接中说TOMCAT 7 使用

address="127.0.0.1" secret="xxxxx"

应该是不对的。经过测试,Tomcat7 应该是使用:

address="127.0.0.1" requiredSecret="xxxx"

已测试为准!!!

为保险起见,最好都加上:

address="127.0.0.1" secret="xxxxx" requiredSecret="xxxx"

浙公网安备 33010602011771号

浙公网安备 33010602011771号