内部威胁行为基线建模的建议与改进思路

http://www.zhongfu.net/news/techinfo/1096.html

摘要 本文针对内部威胁的研究现状及常用方法,针对内部威胁的五种主要形式,提出建立内部威胁行为基线模型的建议和改进思路,为内部威胁的进一步研究及防范提供理论指导。

关键词:内部威胁、行为基线 、基线建模

1.内部威胁研究的意义及现状

近年来,随着企业中的内部威胁发生越来越频繁且给对企业带来的负面影响越来越大,内部威胁检测掀起了学术界的研究热潮。国内外学者关于内部威胁检测的研究已取得了不少研究成果,主要的技术有:基于用户命令检测、基于生物特征认证、基于用户行为分析、基于访问控制、基于大数据和机器学习等内部威胁检测技术。基于用户行为分析(UBA)的研究越来越热,并且将实体行为的研究也加入进来,发展为UEBA(用户实体行为分析)。

通过UEBA技术可以发现外部的网络攻击、内部威胁或者主机遭受病毒入侵等各种网络安全问题。2016 年,用户和实体行为分析被选为 Gartner 的十大信息安全技术。2018 年,用户和实体行为分析被选为Gartner 安全团队建议的十大新项目。Gartner 预测,到 2022 年用户和实体行为分析技术将会被用在 80%的网络安全检测方法中。 2016 年,Shashanka 等人使用奇异值分解(SVD)算法对用户的历史行为进行分析,并建立用户行为基线,通过计算用户行为的异常分数,实现企业内部威胁的检测。2018年,Manya 等人介绍了用户和实体行为分析在网络安全中的重要地位,并通过实时监控用户和实体的行为日志等文件,为用户和实体建立行为基线,当用户和实体的行为偏离行为基线时,即认为发生了网络攻击。2019 年,Alexey 等人提出了用户和实体行为分析平台的可扩展数据处理方法和异常检测方法。

2.内部威胁的类别

根据调研机构波洛蒙研究所的调查,组织的内部员工的无意行为是最常见的内部威胁形式,占数据泄露事件的64%,而外部攻击行为只占数据泄露事件的23%。然而,内部人员的风险比简单的疏忽和恶意企图更加复杂。实施无意行为的内部人员既包括不响应培训的员工,也包括因错误配置的云计算网络等错误而产生后果的员工。在犯罪类别中,存在内外串通、长期恶意行为和破坏的情况。因此,彻底了解以下五种不同的内部风险类别,对于安全团队制定全面保障措施来说至关重要。内部威胁主要分为以下五个类别。

2.1 非响应者

组织中实施无意识行为的员工通常是培训活动的非响应者。虽然这些员工可能不会故意疏忽行事,但他们是组织中风险最高的成员之一,因为他们的行为更频繁。虽然一直以不安全方式行事的员工通常只是组织中的一小部分,但其错误的总体影响却非常惊人。

2.2 内部人士的疏忽行为

简单疏忽是最常见的内部威胁形式,也是最昂贵的风险类别之一。而此类别的内部威胁通常可能表现出安全行为并遵守政策,但会因孤立的错误而导致违规。X-Force的调查报告揭示了过去一年中利用员工错误最常见的犯罪策略的几种模式:

-

38%的外部攻击者试图欺骗用户点击恶意链接或附件。

-

35%的外部风险是针对中间人(MitM)攻击的尝试。

-

27%的外部威胁试图利用配置错误的服务器。

2.3 组织员工内外串谋

组织内部员工与恶意外部威胁攻击者的内外串谋可能是最罕见的内部犯罪风险,但由于专业网络犯罪分子越来越多地通过暗网招募组织员工,所以这仍然是一个重大威胁。根据社区紧急响应小组(CERT)的一项研究表明,内部人员引发的事件属于违规行为中代价最高昂的类别,并且其检测的时间可能比单独实施行为的内部人员造成的事件要多四倍。

2.4 持久的恶意行为

最常见的是,实施犯罪行为的内部人员为了经济回报或个人利益而泄露数据或实施其他恶意行为。这些人的行为可能会在未被发现的情况下表现出更多的复杂性,以最大限度地提高窃取数据的个人利益。这些人员可能会缓慢地将数据泄露以避免检测,而不是大规模地将数据导出,因为这可能会在传统网络监控工具中引发警报。

2.5 心怀不满的员工

作为内部人员威胁的最后一类,心怀不满的员工故意破坏或盗窃知识产权也是组织面临的最昂贵代价的风险。Gartner公司对内部人员犯罪的分析发现, 29%的员工离职后窃取组织信息以获取未来收益,而9%的员工只是出于报复这样简单的犯罪动机。心怀不满的员工可以适应许多行为子模式。而从接到离职通知的那一刻起,一些沮丧的员工可能开始收集或获取没有特定目标的信息。而一些员工则可能会有非常具体明确的意图,并着手向竞争对手出售商业机密。

针对上述五种内部威胁行为, 需要采取相应的应对和防范措施。

虽然组织的每个员工都可能有独特的行事模式,但个人模式的变化可以预测风险。人工智能和行为分析是检测工作场所习惯和信息消费的微妙模式风险的特殊工具。用户行为分析可以通过深度分析来缓解所有类别的内部威胁,以预测风险倾向。

3.内部威胁的行为基线建模常用方法

针对不同类别的内部威胁,对其进行深入的行为分析,建立基线模型,以更好地对异常行为作出准确的判定。总体思路是:正常的用户行为应与他所在的群体或他本人过去行为(称为基线)相匹配,偏离此基线发生的事件就属于异常行为。一般情况下,这种异常可能是欺诈、破坏、内外串通、数据盗窃或其他恶意意图的行为。算法一旦检测到行为有偏差,便可以标记该事件做进一步调查,或者也可以设计为将该事件与过去记录的类似事件进行比较。这些之前的记录是基于培训数据或共享知识库(多个企业共享威胁情报等数据库)上执行监督算法的结果。在这个监督算法中,安全运维人员需要人工标记以区分“正常”或“异常”。在最终的输出结果中,展现的威胁记录具有风险评分属性,包括行为频率、涉及的资源、潜在影响、影响的节点数及其他变量。

目前为止,针对内部威胁的行为基线建模有了更好的进展。其中用到的建模方法主要包括以下两大方面。

3.1 基于统计方法的建模

常用的基于统计的建模方法包括KDE方法、朴素贝叶斯方法、回归等。这里介绍前两种方法如下。

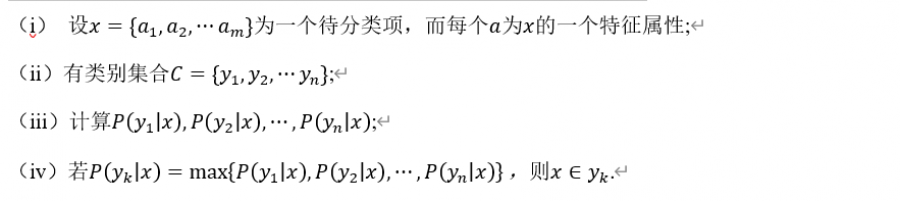

(1)KDE简介

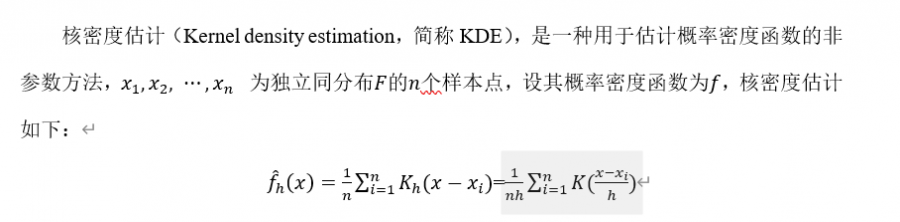

KDE其实就是通过核函数将每个数据点的数据+带宽当作核函数的参数,得到n个核函数,再线性叠加就形成了核密度的估计函数,归一化后就是核密度概率密度函数了。常用的核函数如图1所示。

KDE方法根据样本点的分布情况,对其进行聚类。可以形象地理解成:一个区域中分成了若干个小区,我们按照分布密度的大小,来确定聚合的情况。

图1 常用核函数

(2)朴素贝叶斯方法简介

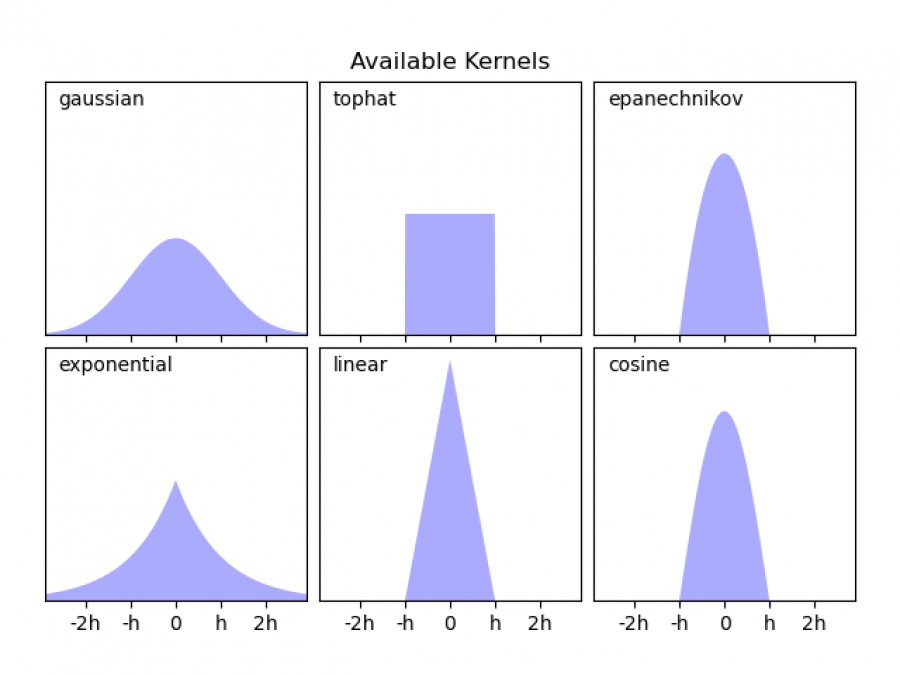

朴素贝叶斯分类是十分简单的分类算法,顾名思义,这种方法的思想真的很朴素,朴素贝叶斯的思想基础是这样的:对于给出的待分类项,求解在此项出现的条件下各个类别出现的概率,哪个最大,就认为此待分类项属于哪个类别。具体如下:

朴素贝叶斯分类流程图如下:

图2 朴素贝叶斯分类流程图

在这些建模方法的使用中,对于行为基线的界定或范围确定中,大多是采用了统计的思想,把某个时间段的行为特征作为样本,通过研究其样本分布从而进一步建立模型确定基线。那么,样本选取时,是否已经包含了异常的样本点,是一个很重要的问题。针对这种情况,往往会加入“离群点检测”,对于离群点的判定,一般也是根据样本点的总体分布情况,把一些偏离大众的样本点作为离群点处理,这势必会造成一些有效的样本点被剔除,导致建立的基线不够精准,甚至出现较大偏差。

另外,在大多数研究中,并没有对用户的行为进行合理的对照分析、比较分析,也就是没有对用户行为进行阶段性的纵向比较,也没有将研究用户与其他用户或所在部门整体行为进行横向比较,这将极大可能导致误将异常行为划定到正常范围内,严重影响了行为基线建模的准确性。

3.2 基于机器学习方法的建模

常用的机器学习方法的建模包括支持向量机(SVM)、支持向量数据描述(SVDD)、梯度提升决策树(GBDT)、 奇异值分解(SVD)、神经网络(NN)等。这里着重介绍SVM和SVD算法。

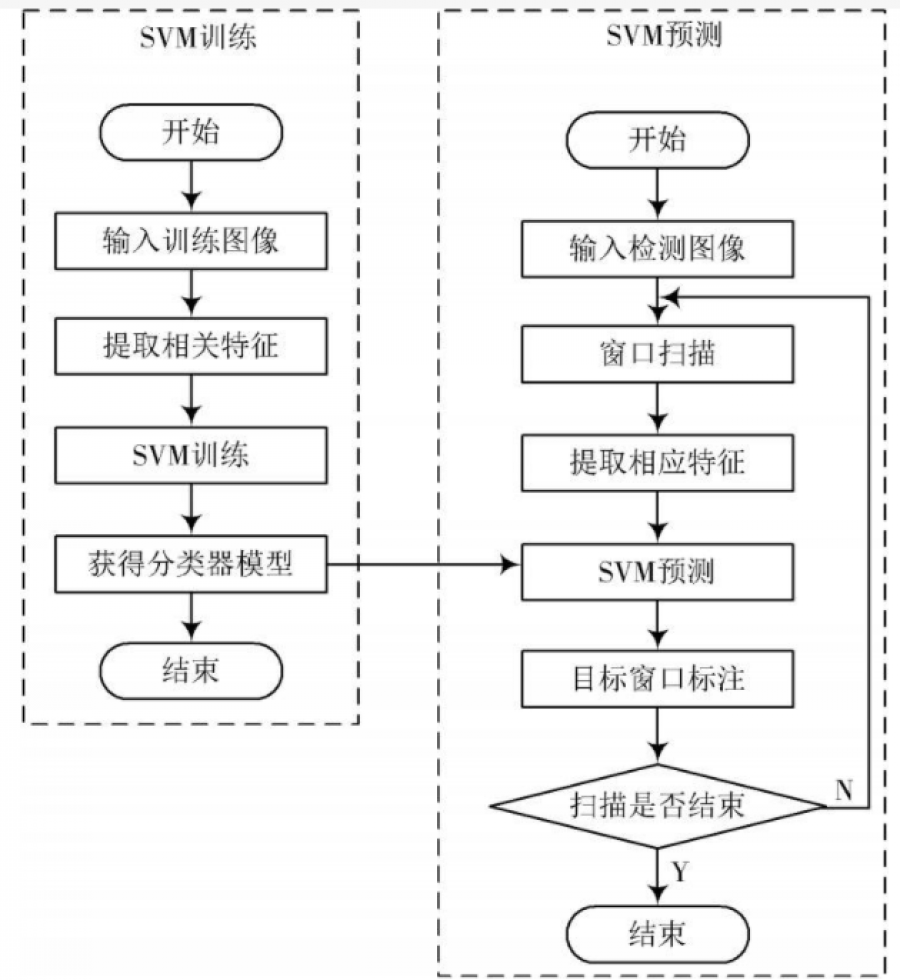

(1)SVM算法简介

支持向量机(SVM)的基本模型是在特征空间上找到最佳的分离超平面使得训练集上正负样本间隔最大。SVM是用来解决二分类问题的有监督学习算法,在引入了核方法之后SVM也可以用来解决非线性问题。一般SVM有下面三种:硬间隔支持向量机,软间隔支持向量机,非线性支持向量机。

SVM算法流程图如图3所示。

图3 SVM算法流程图

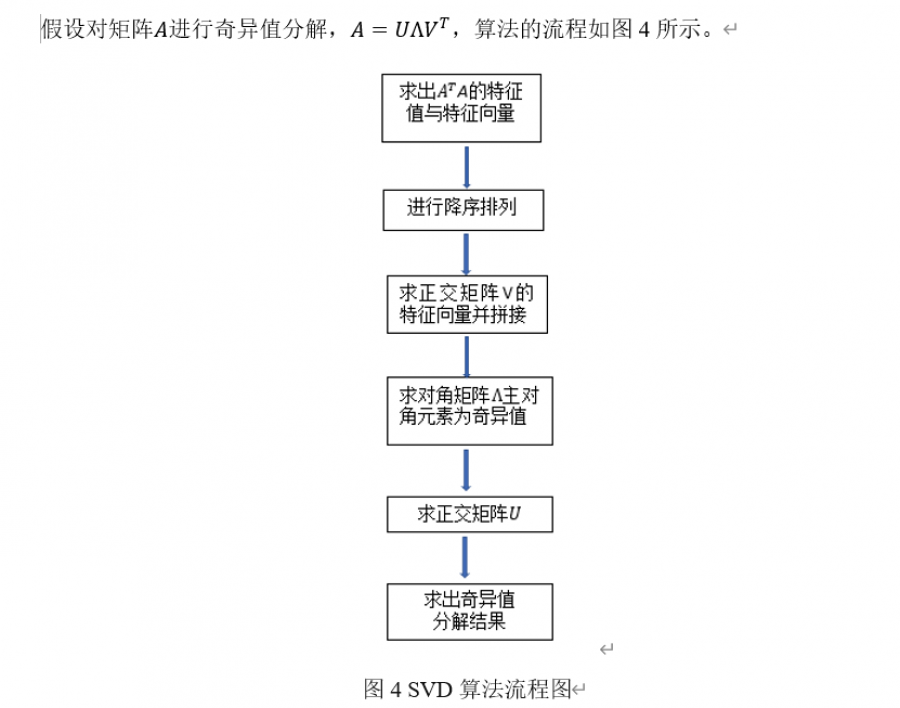

(2)SVD算法简介

SVD奇异值分解是线性代数中一种重要的矩阵分解,是矩阵分析中正规矩阵酉对角化的推广。SVD算法不光可以用于降维算法中的特征分解,还可以用于推荐系统,以及自然语言处理等领域,是很多机器学习算法的基石。

Shashanka使用SVD算法, 分析用户的历史行为,并建立用户行为基线,通过计算用户行为的异常分数,实现企业内部威胁的检测。这种方法为我们提供了一个较好的理论指导,特别是在维数较高时,用途更广。但是SVD分解出的矩阵往往解释性不强,就是说很难确切说清楚它代表的实际含义。对于SVM,SVDD,GBDT等方法,在用到行为基线研究时,也都存在一定的局限性,前人在分析用户历史行为而建立行为基线时,有的也用到了这些方法,但效果并不太理想,尤其是在稳定性方面,并没有进行专门的分析,也没有对模型进一步优化,这将大大降低了基线建模的质量和效果。当然了,不论用哪种方法,最后的效果当然跟数据的分布、特征都密切相关。所以不能说哪个算法一定比另一个算法好,我们只能根据实际问题选择更适合的算法来解决,但是一定要进行模型的进一步验证、优化,甚至改变建模算法、方法以达到更好的效果。

4.内部威胁行为基线建模的建议及改进思路

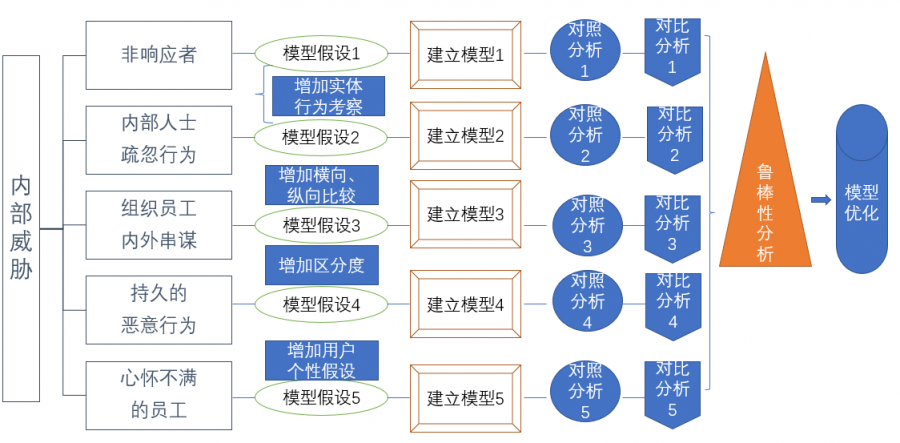

鉴于内部威胁行为造成的严重影响,结合已有的对内部威胁行为建立基线模型的方法,挖掘这些主要方法的特征及存在的不足,结合作者对内部威胁行为的进一步研究分析,提出如下三条建议及实现思路。

4.1 内部威胁行为基线建模的假设需针对性改进

任何一个模型,都需要做合理的假设,这也是模型建立的前提和基础。而假设如何更合理更科学,直接影响到整个模型的优劣和适用度。

内部威胁行为基线的建立,需要结合具体应用场景,分析其特征,做出相应的假设,才能更好地建立更加合理的模型。以下针对前文中的五种内部威胁,结合其应用场景提出建模前更恰当的假设。

对于前两种内部威胁,即“非响应者”和“内部人士的疏忽行为”, 作出的假设如果只考虑到其历史行为的相对稳定性,则容易导致建立的基线范围太广而忽略其异常行为,所以建议结合用户及与之相关的实体作出更加合理的假设。对于第三种内部威胁“组织员工内外串谋”,隐蔽度较高,我们在对其进行行为基线建模时需要增加横向比较、纵向比较的假设。对于第四种内部威胁“持久的恶意行为”,除了对用户和实体进行深度分析,还需要增加区分度的假设,即要细分其不同时间段的行为分布情况。对于第五种内部威胁“心怀不满的员工”,则需要增加对该用户个性行为的假设。

事实上,对于不同的内部威胁,我们事先并不知道是那种威胁,所以我们在建立模型前,需要综合上述方法,结合实际场景及变化,进一步作出科学有效的合理假设。从而为建立出更好的模型奠定基础。

4.2 行为基线建模中对用户的历史行为应增加对照分析和比较分析

在建立用户行为的基线时,应分段进行处理,比如某用户A在近三个月的行为,必须与之前的三个月进行比较,之前的三个月的行为也应与再之前的三个月的行为进行比较,依此类推。只有这样,才能避免把用户A的“经常行为”误判为正常行为。当然了,这里提的“三个月”只是个假定数。具体时段的确定,应因场景而异,因行为而已,因目标而已。

上面提到的属于与用户自身之前行为的对照分析。另外,还应该对用户的行为进行横向比较,比如将之与同部门或同业务的同事之间的行为进行比较。这也更有助于更加合理地得出其历史行为的真正轨迹,或者说,更能科学地建立“非异常行为”的基线。

需要注意的是,在进行对照分析和比较分析时,如何比较更加合理,也是我们下一步应该关注和探讨的重要问题。

4.3 行为基线建模需进一步优化并增加鲁棒性分析

对于内部威胁的行为基线建模,目前所用的大部分模型中,对于建模后的模型优化,做的并不到位,往往只是完成了基线建模后进行了简单的应用测试,而没有进一步挖掘模型的适用度和实用性。

鉴于上述原因,我们提出模型的进一步优化,优化模型的准则应结合实际场景进行调整。研析某用户的具体行为时,应在之前提到的合理假设基础上,建立更科学的模型,对模型求解后,一定要回馈到实际问题中,并作进一步分析,对模型进行优化,直到模型的适用度和实用性符合客观要求。

另外,我们提出增加模型的鲁棒性分析。对于某个行为基线模型的建立,都是结合对应的场景进行的。那么,对于该场景的适度范围内的震荡或相应阈值的变化,所建模型是否还能较好地适用,是否还能准确地刻画,是我们应关注的重要问题。所以,我们必须增加模型的鲁棒性分析,以“对于适度变化的场景应能适用”为准则,对模型进行相应的调整、优化,从而真正建立科学合理的行为基线。

4.4 内部威胁行为基线建模改进后的实现路径

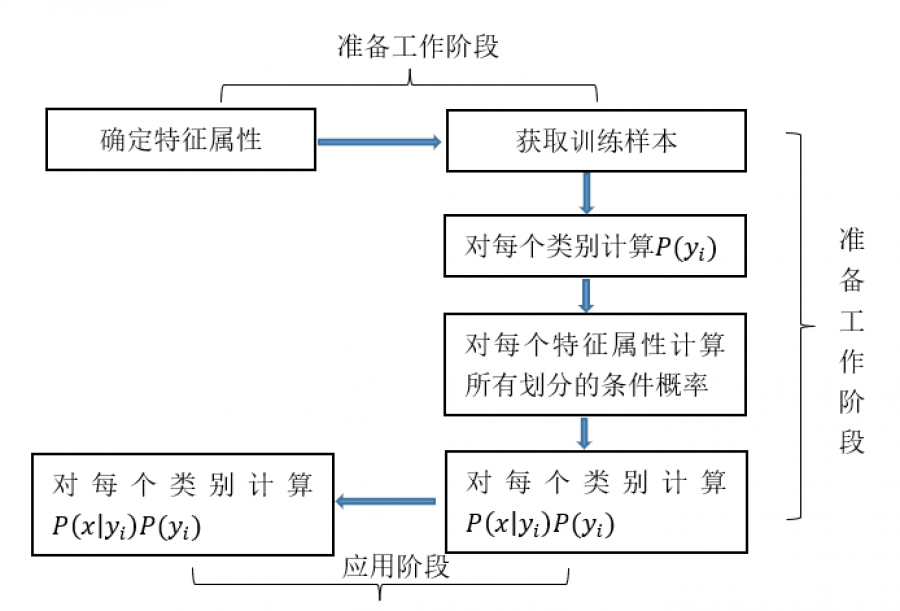

综上,可得出内部威胁行为基线建模改进后的实现路径,如图5所示。

图5 内部威胁行为基线建模改进后的实现路径

5.结论及展望

本文针对内部威胁的行为基线建模现状,提出了一些建议和改进思路,包括建模前的建设,对用户历史行为的对照分析,与其他用户或本部门整体行为的比较分析,模型优化及鲁棒性分析等。为进一步合理建立内部威胁的行为基线模型提供了理论指导,为进一步提高对异常行为的研判能力、对内部威胁的发现能力提供了一些思路和方法。

下一步,我们会根据不同场景下的内部威胁的特征,结合科学的建模方法,建立更加合理的行为基线模型,为内部威胁的应对与防范提供支撑。

参考文献

[1] 网络安全先进技术与应用发展系列蓝皮报告 用户实体行为分析技术(UEBA)2020.

[2] Shashanka M, Shen M Y, Wang J. User and entity behavior analytics for enterprise security[C]// 2016 IEEE International Conference on Big Data (Big Data). IEEE, 2016

[3] Salitin M A, Zolait A H. The role of User Entity Behavior Analytics to detect network attacks in real time[C] //2018 International Conference on Innovation and Intelligence for Informatics, Computing, and Technologies (3ICT). IEEE, 2018: 1-5

[4] Lukashin A, Popov M, Bolshakov A, et al. Scalable Data Processing Approach and Anomaly

Detection Method for User and Entity Behavior Analytics Platform[C] //International Symposium on Intelligent and Distributed Computing. Springer, Cham, 2019: 344-349

[5] Cyber security Insiders and Crowd Research Partners. Insider threat 2018[R], 2018.

[6] Hunker J, Probst C W. Insiders and Insider Threats: An Overview of Definitions and Mitigation

Techniques[J]. Journal of Wireless Mobile Networks, Ubiquitous Computing, and Dependable

Applications, 2011, 2(1): 4-27.

[7] Liu Haowei. A insider threat detection system based on user and entity behavior analysis[J]. Journal of Physics: Conference Series, 2021, 1994(1)

[8] Insider threat programmes: Time to hit restart[J] Cyber Security: A Peer-Reviewed Journal, 2021, 4(3)

浙公网安备 33010602011771号

浙公网安备 33010602011771号